МВД и «Мегафон» стали жертвами вирусной атаки. Крупнейшая атака в истории

Корпоративные сети начал поражать вирус-шифровальщик, требующий деньги за доступ к файлам на компьютерах. Согласно предварительным данным, уже поражены сети МВД России, оператора "Мегафон" и британских больниц.

Вирус под условным названием "WannaCry" распространился в разных странах мира в течение нескольких часов. В частности, в нескольких регионах Великобритании медицинские учреждения национальной службы здравоохранения из-за вируса были вынуждены прекратить прием пациентов, которым не требуется срочной помощи. Поражены компьютеры испанской телекоммуникационной компании Telefonica.

Пользователи рассказывают, что вирус попадает на их компьютеры без каких-либо действий с их стороны и бесконтрольно распространяется в сетях. На форуме Лаборатории Касперского указывают, что даже включенный антивирус не гарантирует безопасности. Предположительно заражение произошло несколькими днями ранее, однако вирус проявил себя только после того, как зашифровал все файлы на компьютере.

В России компьютерный "червь" поразил сеть МВД России в некоторых регионах. Источники Ruposters также сообщают о заражении компьютеров "Мегафон-Ритейл". По данным из соцсетей, вирус распространился в "Евросети" и "Связном".

"Началось массовое заражение криптовирусом сети МВД по стране. Точно уже есть в Липецкой, Пензенской, Калужской областях. На рабочем столе просят 300 баксов. Название вируса @wanadecriptor. На некоторых компах идет отчет до 19 мая", - пишет пользователь коллективного блога "Пикабу" vasa48.

Принцип работы вируса заключается в том, что он шифрует файлы с особым ключом, известным только его создателям. Обратная дешифровка без ключа невозможна. Деньги мошенники принимают на Bitcoin-кошелек, что гарантирует им анонимность.

Официальных комментариев от антивирусных лабораторий пока не последовало. Согласно интерактивной карте от проекта Botnet Tracker, действие вируса фиксируется практически по всему миру, особенно в Европе.

Подписывайтесь на наш канал в Яндекс.Дзен!

Нажмите "Подписаться на канал", чтобы читать Ruposters в ленте "Яндекса"

Тревожная красно-белая заставка за считаные часы появилась на тысячах компьютеров по всей планете. Интернет-вирус под названием WannaCry ("Хочется плакать") зашифровал миллионы документов, фотографий и архивов. Чтобы вернуть доступ к своим же файлам, пользователям предлагается в течение трех суток заплатить выкуп: сначала — 300 долларов, дальше сумма возрастает. Причем платить требуют в виртуальной валюте, в биткоинах, чтобы не отследить платеж.

Атакованы около ста стран. Вирус-вымогатель начал с Европы. В Испании — компания Telefonica, банк Iberica, газовая компания Gas Natural, служба доставки FedEx. Позднее WannaCry был зафиксирован в Сингапуре, на Тайване и в Китае, после чего добрался до Австралии и Латинской Америки, а также полиции штата Андхра-Прадеш в Индии.

В России вирус пытался шантажировать "Мегафон", "Вымпелком", "Сбербанк" и РЖД, а из госорганов — Минздрав, МЧС и МВД. Впрочем, там везде говорят, что атаки оперативно отслежены и отражены, а утечек данных нет.

"Вирус локализован, проводятся технические работы по его уничтожению и обновлению средств антивирусной защиты. Стоит отметить, что утечка служебной информации с информационных ресурсов Министерства внутренних дел России полностью исключена", — заявила Ирина Волк, официальный представитель МВД России.

"Цели очень трудно понять. Думаю, они не политические цели, это явные мошенники, которые пытались просто на этом деле заработать. Они это и говорят, требуют денег, это вирус-вымогатель. Мы можем предполагать, что цель - финансовая", — сказала сказала президент холдинга InfoWatch Наталья Касперская.

Но кто эти мошенники? Версии о природе вируса выдвигаются в зависимости от степени свежести ума или воспаленности мозгов. Кто бы сомневался, что кто-то сразу начнет искать русских хакеров. Мол, Россию же атаковали как никого активно. Значит, это русские. Что ж, поговорка "назло маме отморожу уши" — это, конечно, из нашего фольклора.

Впервые вирус был засечен в феврале. И даже в ВВС говорят, что его корни произрастают из американского Агентства национальной безопасности, где разрабатывали способы проверки на устойчивость системы Windows, но коды действительно попали к мошенникам. Об американском происхождении говорят и российские специалисты. Только говорят, что корни не в АНБ, а в ЦРУ США.

"Есть некие детали, которые показывают, что вирус, скорее всего, не русский. Во-первых, мы знаем, что его оригинал — црушный, он из боевых инструментов ЦРУ, во-вторых, что даже те, кто его обновил и запустил в работу, скорее всего, не русские, потому что среди тех форматов, в которых он работает, нет одного из самых популярных в нашей стране форматов — файла 1С. Если бы это были настоящие русские хакеры, которые хотели бы заразить как можно больше всего, они бы 1С использовали, конечно же", — считает генеральный директор компании "Ашманов и партнеры", разработчик систем искусственного интеллекта и информационной безопасности Игорь Ашманов.

Так, может, пусть корни вируса американские, а хакнули все-таки русские мошенники?

"Надо понимать, что этот вирус был выложен, его код в утечке WikiLeaks два месяца назад. Он там был стерилизован, но хакеры, которые его взяли, заново его оживили, спрыснули живой водой и разместили где-то, например, на сайте для скачивания или разослали почтой. Возможно, это была просто попытка проверить, работают ли эти црушные боевые вирусы", — отметил Игорь Ашманов.

Тем временем небезызвестный Эдвард Сноуден , что американские спецслужбы, точнее АНБ, причастна к этой кибератаке сама. По другой версии все той же ВВС, атаку могли устроить идейные противники президента Трампа. Если так, то это — "прекрасные люди". В борьбе за торжество человеколюбия ударили и по социальным объектам. В Бразилии — по системе собеса.

А в Британии удар вообще пришелся на NHS — Национальную систему здравоохранения. Во многих больницах остановлены операции, работает только скорая помощь. Со специальным обращением выступила даже премьер Тереза Мэй.

Похоже, вирус действительно был нацелен на корпоративных пользователей. Как бы то ни было, подозрительный email не стоит открывать, лучше сделать резервные копии важных документов, фото и видео на внешние носители. И совет от специалистов: надо обновляться.

"То, что вирус пошел, как пожар, показывает, что пользователи, видимо, не очень сильно обновляются. При этом очень многие организации были заражены. А в организациях, как известно, обновление очень часто централизовано. Значит, администраторы этих организаций не следили за обновлением и закрытием уязвимостей. Либо еще как-то был процесс так построен. Мы можем только констатировать, что эта дырка закрыта не была, хотя заплатка под нее уже была готова", — отметила Наталья Касперская.

Вредоносное программное обеспечение — наименование для всех программных продуктов, целью которых заведомо является нанесение ущерба конечному пользователю.

Злоумышленники придумывают все новые хитрые способы распространения вредоносных программ, большинство из которых разработаны под операционную систему Android. При этом вирус можно «подцепить» не только на каком-нибудь сомнительном сайте, но и получив сообщение со ссылкой от известного вам человека (друга, родственника, коллеги).

Одна из модификаций вредоносного ПО для смартфонов и планшетов на базе операционной системе Android, попав в ваше мобильное устройство, первым делом разошлёт ссылку с дружелюбным сообщением «Зацени ссылку!» или «Моё фото для тебя» по всему списку контактов. Каждый, кто перейдет по ссылке, получит вирус уже на свой смартфон.

Но чаще всего преступники выдают троянов за полезные приложения.

Чем грозит вирус?

Полученная троянская программа может не только рассылать SMS вашим друзьям, но и опустошить ваш счёт. Банковские троянцы - одни из самых опасных. Пострадать могут все владельцы гаджетов, использующие банковские приложения. Больше всего рискуют пользователи Android-смартфонов - 98% мобильных банковских троянов созданы для этой операционной системы.

При запуске банковского приложения троян выводит собственный интерфейс поверх интерфейса настоящего мобильного банка. И таким образом ворует все данные, которые вводит пользователь. Наиболее продвинутые зловреды умеют подделывать интерфейсы десятков различных мобильных банков, платёжных систем и даже систем обмена сообщениями.

Другой важный этап при краже денег - это перехват SMS с одноразовыми паролями для осуществления платежей и переводов. Поэтому троянам обычно нужны права доступа к SMS, и именно поэтому стоит быть особенно осторожными с приложениями, которые такие права запрашивают.

Признаки того, что ваш телефон заражён

Есть несколько признаков того, что ваш телефон заражён вредоносным программным обеспечением:

- Скрытая отправка SMS по списку контактов — к вам начинают обращаться друзья, знакомые и коллеги, получившие сомнительные сообщения;

- Быстрое расходование денежных средств — средства с Лицевого счёта списываются быстрее, чем обычно;

- Несанкционированные списания с банковской карты;

- Отсутствие SMS из банка – при подключённой услуге «SMS-информирование» вы перестали получать SMS-уведомления о списании средств со счёта;

- Быстрее разряжается аккумулятор.

Как защитить себя?

- Регулярно следите за выпуском обновлений безопасности операционной системы вашего мобильного устройства и своевременно их устанавливайте;

- Установите антивирусное ПО на свой смартфон, планшет, после установки обновите его и проверьте мобильное устройство;

- Используйте антивирусное ПО, осуществляющее защиту в режиме on-line, и регулярно обновляйте его;

- Скачивайте и запускайте приложения только из официальных магазинов - Play Store, App Store, Google Play и так далее;

- Будьте внимательны при выдаче прав приложениям - особенно подозрительного отношения заслуживают программы, которые просят права доступа на обработку SMS-сообщений;

- Думайте перед тем, как переходить по ссылке. Не теряйте бдительность, не открывайте ссылки из писем или SMS, или сообщений в социальных сетях, если не уверены в том, что послание пришло от известного вам адресата и безопасно;

- Если вам пришло подозрительное SMS со ссылкой от вашего друга, позвоните ему, чтобы уточнить, отправлял ли он сообщение. Если нет, предупредите, что его смартфон или планшет заражён вирусом;

- Будьте осторожны в общедоступных сетях Wi-Fi, и при соединении с сетью удостоверьтесь, что она легитимна;

- Используйте сложные пароли;

- В меню «Настройки» нажмите «Data Usage» (Использованием данных), в разделе «Wireless & Networks» (Беспроводная связь) можно увидеть, как много данных каждое приложение использует, и установить лимит на работу с данными;

- Подключите «SMS-информирование» о списании средств со счёта - не все трояны перехватывают SMS.

Что делать, если украли деньги?

Первое, что нужно сделать - как можно быстрее обратиться в банк.

Хакерская атака заразила корпоративные компьютеры по всему миру, злоумышленники вымогают с каждого устройства 300 долларов в биткоинах для разблокировки данных. Сообщения о заражении компьютеров поступают из России, Великобритании, США, Китая, Испании, Италии, Вьетнама, Тайваня и других стран. Один из специалистов по кибербезопасности из компании Avast написал в Twitter, что это очень масштабная атака и атакованы, по меньшей мере, 36 000 компьютеров (через час после публикации их количество увеличилось до 57 000 и продолжает расти) - все они заражены приложением-шифровальком WannaCrypt или его вариациями. В настоящий момент нет информации о том, кто может стоять за этой атакой, была ли она централизованной или проводится разными группировками.

По неподтвержденной информации в России пострадали от действий хакеров . Сообщения об этом появились в социальных сетях, а также издание Meduza сообщает об атаке со ссылкой на анонимные источники. Кроме того, издание приводит комментарии других российских компаний: «Представители сети «Связной» заявили «Медузе», что «в курсе проблемы» и «принимают меры, чтобы вирус не проник на компьютеры» компании. В компании «Вымпелком» (бренд «Билайн») заявили, что «успешно отразили попытки атак». Постепенно в социальных сетях появляется все больше упоминаний об успешных атаках на корпоративные компьютеры в нашей стране. В сообщениях о взломе говорится даже об устройствах, принадлежащих МВД России - эту информацию подтверждает , однако в ведомстве говорят о «плановых работах на внутреннем контуре»,Газета.ру также сообщает об атаке на Следственный комитет, однако официального подтверждения пока не поступало.

Уже известно, что действия киберпреступников привели к желаемому результаты. Специалисты отмечают, что биткоин-кошельки, указанные в требовании о выкупе, начали наполняться деньгами. Приводит ли это к разблокировке компьютеров пока информации нет. Не стоит забывать, что некоторые шифровальщики работают таким образом, что даже создатели этого вредоносного ПО не имеют «противоядия» и не могут восстановить файлы на компьютерах.

В настоящий момент нет точной информации о списке компаний, подвергшихся атаке, и продолжает ли распространяться вредоносное программное обеспечение. Впрочем, с уверенностью можно сказать, что эта атака будет иметь очень серьезные последствия. Например, в Британии доктора практически в одно и то же время начали сообщать о техническом сбое в больницах. Они получили сообщения о блокировке информации на компьютерах и требование выкупа в размере 300 долларов в обмен на восстановление доступа. Потеряв возможность получать информацию о записях пациентов, ранее выписанных рецептах и результатах анализов, врачи были вынуждены временно приостановить прием всех посетителей кроме тех, кто нуждается в оказании неотложной помощи.

Обновление на 21:44

- Представители «Мегафона» подтвердили атаку и сообщили, что им пришлось отключить часть компьютерной сети из-за того, что компьютеры сотрудников стали внезапно перезагружаться, а после перезагрузки появлялось окно с требованием заплатить $300, которое не позволяло продолжить работу. «Атака была масштабной и затронула большую часть регионов России», - прокомментировал ТАСС директор «Мегафона» по связям с общественностью Петр Лидов. Оператор уже восстановил работу колл-центра, а в ближайшие несколько часов планирует полностью устранить проблемы, возникшие из-за кибератаки.

Компьютеры МВД атаковал вирус-шифровальщик, рассказал RNS основатель и глава Group IB Илья Сачков. Компания получила образец вируса и проводит его исследование. Время полного восстановления системы после такой атаки зависит от объемов данных, которые были зашифрованы вирусом. «В среднем на ликвидацию последствий может потребоваться несколько дней. Но если данные не были зарезервированы, то есть вероятность, что придется реально платить выкуп» - пояснил Сачков.

Информация об атаке на Следственный Комитет не подтвердилась.

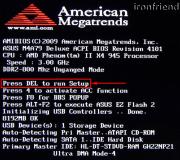

Внезапно на экране компьютера, работающего под Windows, появляется окно с информацией о том, что пользовательские файлы зашифрованы, и расшифровать их удастся, только заплатив хакерам выкуп в размере 300 долл. Сделать это нужно в течение трех дней, иначе цена вырастет вдвое, а через неделю данные будут удалены безвозвратно. Вернее, физически-то они останутся на диске, но расшифровать их будет невозможно. Для демонстрации того, что данные действительно можно расшифровать, предлагается воспользоваться «бесплатной демо-версией».

Пример сообщения о взломе компьютера

Что такое шифрование

Зашифровать можно любые данные на компьютере. Поскольку все они являются файлами, то есть последовательностями нулей и единиц, то можно записать эти же нули и единицы в другой последовательности. Скажем, если условиться, что вместо каждой последовательности «11001100» мы будем писать «00001111», то потом, увидев в зашифрованном файле «00001111», мы будем знать, что на самом деле это - «11001100», и сможем легко расшифровать данные. Информация о том, что на что меняется, называется ключом шифра, и, увы, ключ в данном случае есть только у хакеров. Он индивидуален для каждой жертвы и высылается только после оплаты «услуг».

Можно ли поймать хакеров

В данном случае выкуп требуется оплатить при помощи биткоинов - электронной криптовалюты. Суть использования биткоинов, если вкратце, заключается в том, что данные о платежах передаются по цепочке серверов таким образом, что каждый промежуточный сервер не знает, кто является изначальным отправителем и получателем платежа. Поэтому, во-первых, конечный «бенифициар» всегда полностью анонимен, а во-вторых, передачу денег нельзя оспорить или отменить, то есть хакер, получая выкуп, не рискует ничем. Возможность быстро и безнаказанно получать большие суммы денег хорошо мотивирует хакеров на поиск новых способов взлома.

Как защититься от взлома

Вообще программы-вымогатели существуют уже лет десять - как правило, прежде это были «троянские кони». То есть программу-шифровальщик устанавливал по собственной глупости сам пользователь, например под видом «кряка» для взлома дорогого офисного пакета или набора новых уровней для популярной игры, скачанных непонятно откуда. От таких троянов защищает элементарная компьютерная гигиена.

Однако сейчас речь идет о вирусной атаке (вирус Wanna Decrypt0r 2.0), использующей уязвимости операционных систем Windows и протоколов передачи файлов по сети (SMB), из-за чего зараженными оказываются все компьютеры в рамках локальной сети. Антивирусы молчат, их разработчики пока не знают, что делать, и лишь изучают ситуацию. Так что единственный способ защиты - это регулярное создание резервных копий важных файлов и хранение их на внешних жестких дисках, отключенных от Сети. А еще можно пользоваться менее уязвимыми операционными системами - Linux или Mac OS.

«Сегодня наши специалисты добавили обновление - обнаружение и защиту от новой вредоносной программы, известной как Ransom: Win32.WannaCrypt. В марте мы также добавили обновление безопасности, которое обеспечивает дополнительную защиту от потенциальной атаки. Пользователи нашего бесплатного антивируса и обновленной версии Windows защищены. Мы работаем с пользователями, чтобы предоставить дополнительную помощь».

Кристина Давыдова

пресс-секретарь Microsoft Russia

Как спасти файлы

Если файлы уже зашифрованы, а резервной копии нет, то, увы, придется платить. При этом нет гарантии, что хакеры не зашифруют их снова.

К каким-то глобальным катаклизмам взломы не приведут: без локальных бухгалтерских актов или отчетов, конечно, тяжело, но электрички ездят, и сеть «МегаФона» работает без сбоев - критически важные данные никто не доверяет обычным офисным ПК на базе Windows, а серверы либо имеют многоступенчатую защиту от взлома (вплоть до аппаратной на уровне маршрутизаторов), либо вообще полностью изолированы от Интернета и локальных сетей, к которым подключены компьютеры сотрудников. Кстати, именно на случай кибератак важные данные госструктур хранятся на серверах, работающих на специальных криптографических стойких сборках Linux, имеющих соответствующую сертификацию, а у МВД эти серверы работают еще и на российских процессорах «Эльбрус», под архитектуру которых у злоумышленников точно нет скомпилированного кода вируса.

Что будет дальше

Чем больше людей пострадают от вируса, тем, как ни парадоксально, будет лучше: это станет хорошим уроком кибербезопасности и напоминаем о необходимости постоянного резервного копирования данных. Ведь они могут быть не только уничтожены хакерами (еще 1000 и 1 способом), но и потеряны при физической утрате носителя, на котором они хранились, и тогда винить останется только себя. Вы и рады будете заплатить и 300, и 600 долл. за труды всей своей жизни, да будет некому!