Tietokannan suojaus. Tietoturva nykyaikaisissa tietokantojen hallintajärjestelmissä

Suunnitellessaan tietojärjestelmiä eri tarkoituksiin suurten ja erittäin suurten tietomäärien tallentamiseen, suunnittelijat tekevät yleensä valinnan relaatiotietokantajärjestelmän hyväksi. Tämä on vakiintunut käytäntö. Myöhemmissä suunnittelu- ja kehitysvaiheissa tietokannan (koko järjestelmän ytimen) turvallisuuden varmistaminen jää yleensä käyttäjäluokkien, niiden tietotarpeiden ja oikeuksien tunnistamiseen (nämä ja useat muut vaiheet sisältyvät tietoturvan muodostukseen politiikka) ja kulunvalvontajärjestelmän suunnittelu.

Lisäksi oikeuksien myöntämiseen/poistamiseen käytetään SQL-kieltä, joka sisältää käskyt GRANT, REVOKE jne. Useimmat nykyaikaiset relaatiotietokantajärjestelmät tukevat harkinnanvaraisia (DAC) ja pakollisia (MAC) kulunvalvontamalleja sekä muita suojaustyökaluja.

Relaatiotietokantajärjestelmän pohjalta rakennetun tietojärjestelmän elinkaaren kaikissa vaiheissa on mahdollista suuri määrä eri luokkien uhkia. Nämä ominaisuudet johtuvat sekä itse relaatiotietomallin ominaisuuksista että eri valmistajien DBMS:n toteutuksen ja käytetyn kulunvalvontamallin erityispiirteistä. Relaatiotietokantojen tiedonsuojaus on erityistä siinä mielessä, että käsiteltyjen tietojen semantiikka tarjoaa suuremmat mahdollisuudet erilaisten uhkien toteuttamiselle tietokantaan nähden. sanotaanko tiedostojärjestelmälle.

Uhkalla tarkoitetaan yleensä mahdollista tapahtumaa, toimintaa (vaikutusta), prosessia tai ilmiötä, joka voi johtaa jonkun etujen vahingoittamiseen.

Tietoturvauhka automaattiselle tietojärjestelmälle (AIS) kutsukaamme mahdollisuutta vaikuttaa järjestelmässä käsiteltyihin tietoihin, mikä johtaa vääristymiseen, tuhoutumiseen, kopioimiseen, pääsyn estoon

tietoon, sekä mahdollisuuteen vaikuttaa tietojärjestelmän osiin, mikä johtaa tietovälineen tai järjestelmän ohjelmisto- ja laitteistokompleksin hallintakeinojen toiminnan katoamiseen, tuhoutumiseen tai epäonnistumiseen.

Tietojen luottamuksellisuuden loukkaamisen uhka sisältää tietokonejärjestelmään tallennettujen tai järjestelmästä toiseen siirrettyjen tietojen tahallisen tai tahattoman luovuttamisen. Luottamuksellisuuden loukkaamisen aiheuttaa sekä tietoinen tieto luvattoman pääsyn toteuttamiseen tähtäävä toiminta että ohjelmallisen tai pätemättömän operaattorin toiminnan vahingossa tapahtuva virhe, joka johti suojaamattomien luottamuksellisten tietojen välittämiseen avoimia viestintäkanavia pitkin.

Eheysuhka on tietojärjestelmässä käsiteltyjen tai ensisijaisesta tietolähteestä syötettyjen tietojen tahallinen tai vahingossa tapahtuva muutos. Tietojen eheyden loukkaus voi johtua joko tietoja omien päämääriensä saavuttamiseksi muuttavan henkilön tahallisesta tuhotyöstä tai vahingossa tapahtuneesta ohjelmisto- tai laitteistovirheestä, joka on johtanut tietojen peruuttamattomaan tuhoutumiseen.

Ensimmäinen askel uhkien analysoinnissa on niiden tunnistaminen. Harkittavat uhkatyypit tulee valita terveen järjen harkinnan perusteella (pois lukien esimerkiksi maanjäristykset, mutta unohtamatta mahdollisuutta terroristien valtaamaan organisaatio), mutta valituissa tyypeissä on suoritettava tarkin analyysi.

Huomaa, että uhkien tunnistamisen ja analysoinnin lisäksi on myös tutkittava ja kuvattava tunnistettujen uhkien lähteitä. Tämä lähestymistapa auttaa valitsemaan suojavarusteita. Laittomat kirjautumiset voivat johtua esimerkiksi aloitusdialogista, salasanan arvaamisesta tai luvattomien laitteiden liittämisestä verkkoon. On selvää, että jokaisen lueteltujen laittoman maahantulon torjumiseksi tarvitset omat turvamekanisminsa.

2.1. Tietokannan tietoihin kohdistuvien uhkien lähteet

Tietoturvajärjestelmän kehittämisen tulee perustua tiettyyn luetteloon mahdollisista turvallisuusuhkista ja niiden mahdollisten esiintymislähteiden selvittämiseen. Tietyn turvajärjestelmän suunnittelu kaikille laitoksille, myös tietokantajärjestelmille, edellyttää turvallisuusuhkien lähteiden luettelon tunnistamista ja tieteellistä luokittelua.

Muodostetaan lista ulkoisista ja sisäisistä uhista tietokantojen tietoturvalle.

Ulkoiset epävakauttavat tekijät, jotka aiheuttavat tietoturvauhkia tietokantajärjestelmien ja DBMS:n toiminnalle, ovat:

Henkilöiden tahalliset, tuhoavat toimet, joiden tarkoituksena on vääristää, tuhota tai varastaa järjestelmän ohjelmia, tietoja ja asiakirjoja, jotka johtuvat suojatun kohteen tietoturvaloukkauksista;

Vääristymät ulkoisista lähteistä tulevan, järjestelmässä kiertävän ja kuluttajille välittyvän tiedon siirtokanavissa sekä ulkoisesta ympäristöstä ja järjestelmän sisällä tapahtuvien tietovirtojen luvattomia arvoja ja ominaisuuksien muutoksia;

Tietokonelaitteiden viat ja viat;

Virukset ja muut tuhoavat ohjelmistoelementit, jotka on jaettu käyttämällä tietoliikennejärjestelmiä, jotka tarjoavat viestintää ulkoisen ympäristön kanssa tai hajautetun tietokantajärjestelmän sisäistä viestintää;

Muutokset järjestelmän vuorovaikutteisten laitteiden kompleksin koostumuksessa ja konfiguraatiossa ylittävät järjestelmän testauksen tai sertifioinnin aikana todetut rajat.

Sisäisiä tietokantojen ja DBMS-turvallisuuden uhkien lähteitä ovat:

Järjestelmävirheet aseteltaessa tavoitteita ja tavoitteita automatisoitujen tietojärjestelmien ja niiden komponenttien suunnittelulle, jotka on tehty järjestelmän turvavälineiden toimintojen ja ominaisuuksien vaatimusten muotoilussa;

Virheet määritettäessä ulkoisen ympäristön, jossa tietojärjestelmää käytetään, ja erityisesti tietosuojan ohjelmiston ja laitteiston toimintaolosuhteita ja parametreja;

Suunnitteluvirheet laitteistojen, ohjelmistojen ja tietokantojen turvallisuuden takaavien algoritmien kehittämisessä ja toteutuksessa;

Käyttäjien, hallinto- ja huoltohenkilöstön virheet ja luvattomat toimet järjestelmän käytön aikana;

Tietoturvan varmistamiseen käytettävien menetelmien ja työkalujen riittämätön tehokkuus järjestelmän normaaleissa tai erityisissä käyttöolosuhteissa.

Kaikkien tietokantojen tietoturvaan kohdistuvien mahdollisten uhkien täydellinen eliminointi on pohjimmiltaan mahdotonta. Todellinen tehtävä on vähentää mahdollisten uhkien toteutumisen todennäköisyys tietylle järjestelmälle hyväksyttävälle tasolle. Sopivan uhkatason hyväksyttävyys voidaan määrittää laajuuden, allokoidun budjetin tai sovellettavan lain perusteella. Pääsääntöisesti ei ole mahdollista rakentaa uhkapuuta tiukan hierarkian kanssa. Siksi kumulatiivinen riski on melko monimutkainen funktio järjestelmän komponenttien haavoittuvuudesta. Myös erilaiset negatiiviset vaikutukset vaikuttavat tietokantajärjestelmien laadun ja turvallisuuden perusominaisuuksiin melko monimutkaisesti.

Suojajärjestelmien suunnittelun pääperiaatteena on tasavahvuuden periaate. Käytettävissä olevat resurssit, jotka varmistavat järjestelmän tietoturvan, tulee kohdentaa siten, että minimoidaan jokin yleinen riskiindikaattori järjestelmään kohdistuville negatiivisille ulkoisille ja sisäisille vaikutuksille. Uhkien esiintyminen järjestelmässä, joita vastaan järjestelmä ei tarjoa mitään vastatoimia, johtaa siihen, että kaikki ponnistelut, jotka käytetään tehokkaiden esteiden rakentamiseen muille järjestelmää tuhoaville menetelmille, eivät johda odotettuihin tuloksiin. Tästä seuraa tärkeä käytännön johtopäätös: uhkalaskennan tulee olla kattavaa ja jokaiselle mahdolliselle uhalle on otettava käyttöön vastaava uhkamenetelmä.

2.2. Tietokantojen tietoturvauhkien luokittelu

Tietyn tietojärjestelmien turvallisuustason takaamiseksi on ymmärrettävä esiin tulevien uhkien luonne, tärkeimmät menetelmät, joilla varmistetaan järjestelmän tai teknologian haavoittuvuustason alentaminen sekä vastaavien ratkaisujen kustannukset, korreloi ratkaisun tarjoaman tietoturvatason kanssa.

Päättäjien tietoisuuden puute uhkien luonteesta ja turvamenetelmien tarkoituksesta ja ominaisuuksista johtaa laajalle levinneisiin väärinkäsityksiin.

Kaiken kohteen tietoturvallisuuteen kohdistuvien uhkien kattavan analyysin toteuttaminen, mukaan lukien tietokantajärjestelmät, edellyttää luokittelua. Tieteellinen luokittelu perustuu aikaisemman kokemuksen analyysiin, yhdistää sisällöltään samankaltaiset tapaukset luokittelijan korostetuiksi osioksi. Huolimatta turvallisuuden määritelmän omaksutusta lähestymistavasta, uhkien ja niiden lähteiden luokittelu on riippumaton etu. Erilaisten luokittelujen olemassaolo antaa tutkijalle mahdollisuuden olla huomaamatta tietylle järjestelmälle merkittävää uhkaa runsaasta tietokantojen tietoturvallisuuden uhkien luettelosta.

Tietokantojen tietoturvan varmistamisen ongelma on monitahoinen. Itse tietokannat ovat malli todellisesta maailmasta, joka on äärettömän monipuolinen. Tietokantajärjestelmien suunnittelu ja ylläpito edellyttävät nykyaikaisia ohjelmistoja ja laitteistoja tietojenkäsittelyyn sekä melko monimutkaisia organisaation johtamisen järjestelmiä ja rakenteita. Siksi voit valita useita perusteita tietoturvauhkien luokittelulle tietokantoihin. Kun otetaan huomioon tietotekniikka- ja televiestintäteollisuuden nopea muutosvauhti, on ymmärrettävä selvästi, että esitetty luokitus ei todennäköisesti ole tyhjentävä.

Nykyaikaisen tieteellisen kirjallisuuden analysointi on mahdollistanut seuraavat luokitusvaihtoehdot tietokantojen tietoturvaloukkausten mahdollisille uhille.

Luokituksen mukaan Uhkien toteuttamisen tavoitteet:

1. Tietojen luottamuksellisuuden loukkaus eli järjestelmään tallennettujen tietojen käyttö sellaisten henkilöiden tai prosessien toimesta, joita tietojen omistajat eivät ole tunnistaneet.

2. Tiedon eheyden loukkaaminen, ts. tiedon muuntaminen tai tuhoaminen sen alentamiseksi menettämällä yhteensopivuus todellisen maailman mallinnettujen entiteettien tilan kanssa.

3 Täysi tai osittainen järjestelmän toiminnan häiriintyminen järjestelmän osien toimintatapojen vioista tai virheellisestä muuttamisesta, mukaan lukien niiden muuttaminen tai korvaaminen.

Luokituksen mukaan esiintymisen luonne uhkaukset:

1. Luonnolliset uhat - uhat, jotka aiheutuvat objektiivisten fyysisten prosessien tai spontaanisti kehittyvien luonnonilmiöiden vaikutuksesta tietokantajärjestelmään ja sen osiin.

2. Keinotekoiset uhat - tietokantajärjestelmien tietoturvallisuuteen kohdistuvat uhat, jotka liittyvät ihmisen toimintaan.

Luokituksen mukaan lähteen lokalisointi uhkaus esitetään seuraavasti:

1. Uhat, joiden suora lähde on henkilö:

Järjestelmän laillisten käyttäjien pääsynvalvontamääritteiden (salasanat, salausavaimet, elektroniset lukot jne.) paljastaminen, siirtäminen tai menettäminen;

Palveluhenkilöstön tai käyttäjien, joilla on tarvittavat valtuudet, lahjonta tai kiristys heidän parametriensa saamiseksi todennusmenettelyjä varten;

Luottamuksellisten tietojen kopiointi järjestelmän laillisen käyttäjän toimesta laittomaan käyttöön (myynti, kiristys jne.);

Turvajärjestelmän hakkerointi sellaisen henkilön toimesta, joka ei ole järjestelmän laillinen käyttäjä, suorittaa tuhoisia toimia;

Kilpailevien yritysten tai rikollisjärjestöjen agenttien tuominen hyökkäyksen kohteena olevan tietojärjestelmän palveluhenkilökuntaan (mukaan lukien hallintoryhmä, tietoturvaryhmä).

2. Uhat, joiden suora lähde ovat tietojärjestelmän vakioohjelmistot ja -laitteistot:

Ohjelmaparametrien epämääräinen käyttö tai virheellinen syöttö, joka voi johtaa järjestelmän suorituskyvyn täydelliseen tai osittaiseen menettämiseen (järjestelmän prosessien epänormaali lopettaminen, laskentaresurssien sopimaton tuhlaus jne.);

Ohjelmaparametrien pätemätön käyttö tai virheellinen syöttäminen, joka voi johtaa peruuttamattomiin muutoksiin järjestelmässä (tietokantojen alustus, tallennusvälineiden muotoilu tai uudelleenjärjestely, tietojen poistaminen jne.);

Käyttöjärjestelmän, DBMS:n ja sovellusohjelmien viat ja toimintahäiriöt.

3. Uhat, joiden suora lähde on luvaton ohjelmisto ja laitteisto:

Sellaisten ohjelmien laiton käyttöönotto ja käyttö, jotka eivät ole välttämättömiä rikkojan virkatehtävien suorittamiseksi;

Troijalaisten laiton käyttöönotto (laillisen käyttäjän laiminlyönnistä) ja sellaisten troijalaisten käyttö, jotka on suunniteltu tutkimaan automatisoidun tietojärjestelmän parametreja, keräämään tietoja, tehostamaan tietokonetta myöhemmällä resurssien väärinkäytöllä jne.;

Tietokoneen tartuttaminen viruksilla, joilla on tuhoisia toimintoja;

Melugeneraattoreiden ja vastaavien sähkömagneettisen säteilyn lähteiden toiminta.

4. Uhat, joiden välitön lähde on elinympäristö:

Äkillinen ja pitkittynyt sähkönsyöttöjärjestelmien sammutus;

Teknologiset ja luonnonkatastrofit;

Luonnollisen sähkömagneettisen säteilyn purskeet.

Luokituksen mukaan uhkien lähteen sijainti.

1. Uhat, joiden lähde sijaitsee automatisoidun tietojärjestelmän sijainnin valvotun alueen ulkopuolella:

Normaalin toiminnan häiriintyminen tai elämää ylläpitävien järjestelmien tuhoutuminen rakennuksissa, joissa järjestelmän tekniset välineet ja huoltohenkilöstö sijaitsevat;

Palveluhenkilöstön tai käyttäjien fyysisen pääsyn estäminen automatisoidun järjestelmän sivustolle;

Normaalin toiminnan häiriintyminen tai ulkoisten viestintäkanavien (johdot, radiokanavat, valokuitu) tuhoutuminen.

2. Uhat, joiden lähde sijaitsee automatisoidun tietojärjestelmän sijainnin valvotulla alueella, asiakaspäätteiden ja palvelinhuoneiden sijaintia lukuun ottamatta:

Sähkö- ja vesihuoltojärjestelmien normaalin toiminnan häiriintyminen tai tuhoutuminen tiloissa, joissa tekniset välineet sijaitsevat, varmistaen automatisoidun järjestelmän toiminnan;

Tietojärjestelmän toiminnan varmistavien viestintälinjojen tai laitteiden fyysinen tuhoaminen;

Luottamuksellisten tietojen lukeminen tietoliikenne- tai tietokonelaitteistoista käyttämällä sähkömagneettisen säteilyn sieppausta;

Palveluhenkilöstön poistaminen työtilasta (sabotaasin järjestäminen, myrkyllisten aineiden, psykotrooppisten lääkkeiden käyttö jne.).

3. Uhat, joiden lähteellä on pääsy automatisoidun tietojärjestelmän päätelaitteisiin:

Kirjautumisparametrien ja todennustietojen hankkiminen käyttämällä videovalvontaa, näppäimistön välilehtiä ja salasanan arvaustekniikoita;

Kirjautumisparametrien ja todennustietojen hankkiminen vilpillisten tekniikoiden, väkivallan tai väkivallalla uhkaamisen avulla;

Mahdollisuuden luvattoman pääsyn hankkiminen järjestelmään aikana, jolloin laillinen käyttäjä poistui työpaikalta lopettamatta vuorovaikutusta järjestelmän kanssa;

Luottamuksellisten tietojen hankkiminen kyselyn suoritustulosten tulosteista ja muista järjestelmän antamista tiedoista.

4. Uhat, joiden lähteellä on pääsy tiloihin, joissa automaattisen tietojärjestelmän palvelimet sijaitsevat:

Palvelinelementtien ja kytkinlaitteiden fyysinen tuhoaminen;

Palvelinten ja kytkinlaitteiden virransyötön katkaiseminen;

Palvelimen ja muiden automatisoidun järjestelmän toiminnan kannalta kriittisten prosessien pysäyttäminen;

Automatisoidun järjestelmän toiminnan kannalta kriittisten käyttöjärjestelmän tiedostojen tuhoaminen tai muuttaminen;

Peruskäyttöjärjestelmän normaalin toiminnan häiriö esimerkiksi johtuen järjestelmäresursseja aktiivisesti kuluttavien prosessien käynnistämisestä, käyttöjärjestelmän toiminnan kannalta kriittisistä tiedostoista jne.;

Luokittelu menetelmän mukaan vaikutusta tiedon tallennusmenetelmiin ja -keinoihin tietojärjestelmä.

1. Uhkaukset ulkoisille tallennuslaitteille tallennettujen tietojen tietoturvallisuuden loukkaamisesta:

Luottamuksellisuuden loukkaaminen, tallennettujen tietojen tuhoaminen tai muuttaminen luomalla varmuuskopioita magneettisille tietovälineille, palauttamalla laittomasti tietokantoja korvaamalla myöhemmin oikea kopio tai ilman sitä;

Luottamuksellisuuden loukkaaminen, tietojen tuhoaminen tai muuttaminen, jotka on luotu pitämällä säännöllisesti kirjaa tietokannan muutoksista;

Salaustietojen suojausjärjestelmien diskreditointi luomalla kopioita keskeisistä tietovälineistä;

Tietokantatietoja sisältävien käyttöjärjestelmätiedostojen luvattomien kopioiden luominen myöhempää analysointia varten luottamuksellisten tietojen saamiseksi.

2. Palvelimien ja asiakastietokoneiden RAM-muistiin tallennettujen tietojen tietoturvan rikkomisen uhka:

DBMS:n tietojen välimuistiin käyttämän RAM:n tietojen muuttaminen, välikyselytulosten, tietojenkäsittelyn vakioiden ja muuttujien tallennuksen järjestäminen;

Tietojen muuttaminen käyttöjärjestelmän käyttämässä RAM-muistissa tietojen välimuistiin tallentamiseen, monen käyttäjän toimintatilan, tietojenkäsittelyn vakioiden ja muuttujien järjestämiseen;

Sovellusohjelmien käyttämien RAM-muistissa olevien tietojen muuttaminen järjestettäessä ja suorittaessaan vuorovaikutusta tietokantapalvelimen ja kuunteluprosessin kanssa.

3. Uhkaukset käyttäjäpäätteellä tai tulostimella näkyvien tietojen tietoturvallisuuden loukkaamisesta:

Palvelimen kanssa vuorovaikutuksen muodostamisprosessin jäljittelyn järjestäminen (väärä istunto) käyttäjien tunnisteiden ja todennustietojen saamiseksi;

Käyttäjän päätelaitteessa näkyvien tietokohteiden muuttaminen sieppaamalla lähtövirta;

Tulostimelle tulostettujen tietokohteiden muokkaaminen sieppaamalla tulostusvirta.

Luokitus vaikutuksen luonteen perusteella tietojärjestelmään (on suositeltavaa valita kaksi vaihtoehtoa):

Aktiivinen vaikuttaminen, toisin sanoen tietokantajärjestelmän käyttäjän suorittama toiminta, joka ylittää hänen tehtäviensä rajoissa, joihin liittyy vuorovaikutusta järjestelmän kanssa, tai IS:n ulkopuolisen käyttäjän tai prosessin toimia, joilla pyritään saavuttamaan jokin tai enemmän edellä mainituista tavoitteista;

Passiivinen vaikuttaminen, eli käyttäjän suorittama havainnointi DBMS:n tai tietokantajärjestelmän minkä tahansa parametrin arvoista sekä erilaiset sivuvaikutukset ja epäsuorat merkit luottamuksellisten tietojen saamiseksi kerättyjen tietojen analysoinnin perusteella.

Tietokannan tietoturvaongelma on monimutkainen. Siksi ensimmäisen approksimation matemaattisena mallina tietyn tietojärjestelmän tietoturvan tasoa voidaan pitää moniulotteisena vektorina, joka sisältää useiden riippumattomien mittausten ominaisuudet:

Fyysinen;

Teknologinen;

Looginen (menettelyllinen);

Ihmisen.

Ominaista fyysistä mittaus osoittaa, kuinka tehokkaasti sähköisen liiketoiminnan tietoympäristön teknisen perustan muodostavien elementtien fyysinen suojaus on toteutettu. Tietokoneiden, reitittimien ja tietoliikennelinjojen on oltava fyysisesti poissa tuhoavien vaikutusten kantajilta. Näyttöruudut, laitteiden sähkömagneettinen säteily ei saa olla luottamuksellisen tiedon lähde.

Ominaista teknologinen mittaukset osoittavat, kuinka tehokkaasti ohjelmisto- ja laitteistototeutus on toteutettu, mikä takaa vaaditun turvallisuustason: käyttäjätunnistus, kulunvalvonta, tietoinfrastruktuurin eheyden varmistaminen jne. opinto-opas.

Ominaista looginen (menettelyllinen) mittaus osoittaa, kuinka riittäviä järjestelmään asetettujen turvamekanismien looginen perusta on. Jos kriittisen tiedon lohkot tunnistetaan väärin, se ei tule haavoittuvaksi ohjelmisto- ja laitteistokompleksin puutteiden, vaan järjestelmän suunnitteluvirheiden vuoksi.

Ominaista ihmisen mittaus osoittaa, kuinka riittävää järjestelmän turvallisuudesta vastaavien ihmisten käyttäytyminen on. Tämän ominaisuuden mittausmenetelmät tulisi valita humanististen tieteiden arsenaalista. Jokaisessa automatisoidussa tietojärjestelmässä on ihmisiä, joilla on kriittistä tietoa ja jotka ovat vastuussa järjestelmän turvallisuudesta. Erilaiset motiivit (ahneus, tyytymättömyys johonkin, turhamaisuus jne.) voivat johtaa näiden tietojen vapaaehtoiseen siirtoon hyökkääjälle tai epäonnistumiseen ryhtyä tarvittaviin toimenpiteisiin järjestelmään kohdistuvan tuhoavan vaikutuksen torjumiseksi.

Esitetyt neljä ulottuvuutta ovat jossain mielessä ortogonaalisia toisiinsa nähden. Tietyn ulottuvuuden suorituskykyä parantavat toimenpiteet eivät aina lisää koko järjestelmän turvallisuutta. Eri mittojen ominaisuuksien on oltava tasapainossa.

2.3. Tietokannan hallintajärjestelmiin liittyvät uhat

Tietokannan hallintajärjestelmille ominaisten uhkien luokittelussa on useita perusteita. Käytämme yksinkertaistettua uhkien luokittelua seuraavin perustein: uhat tiedon luottamuksellisuuteen, uhat tiedon eheyteen ja uhat saatavuuteen.

Tietojen luottamuksellisuusuhat.

Tämän tyyppisiä uhkia ovat mm.

1. SQL-injektio. Monet sovellukset käyttävät dynaamista SQL-lauseiden luomista ohjelmakoodilla ketjuttamalla merkkijonoja ja parametriarvoja. Tietokannan rakenteen tuntemalla hyökkääjä voi joko suorittaa kyselyyn tallennetun ohjelman tai kommentoida "laillisia" SQL-koodin fragmentteja syöttämällä esimerkiksi UNION-konstruktin, jonka kysely palauttaa luottamuksellisia tietoja. II, äskettäin on jopa ilmestynyt erityisohjelmia, jotka automatisoivat tällaisten uhkien toteutusprosessin.

2. Toiminnallisiin riippuvuuksiin perustuva päätelmä.

3. Eheysrajoituksiin perustuva johtopäätös.

Relaatiotietomallin (RDM) relaatioiden monikoille voit määrittää eheysrajoituksia – loogisia ehtoja, jotka monikoiden attribuuttien on täytettävä.

4. Käytä UPDATE-lausetta luottamuksellisten tietojen saamiseksi. Joissakin SQL-standardeissa käyttäjä, jolla ei ole oikeutta suorittaa SELECT-käskyä, voi suorittaa UPDATE-käskyn mielivaltaisen monimutkaisen loogisen ehdon kanssa. Koska UPDATE-käskyn suorittamisen jälkeen se kertoo, kuinka monta riviä se on käsitellyt, itse asiassa käyttäjä voisi selvittää, onko olemassa dataa, joka täyttää tämän ehdon.

Harkitse tietokannan hallintajärjestelmille ominaisten tietojen eheyteen kohdistuvia uhkia. Tietojen muokkaaminen relaatiotietokantajärjestelmissä on mahdollista SQL-käskyjen UPDATE, INSERT ja DELETE avulla. Mahdollinen vaara syntyy siitä, että käyttäjä, jolla on tarvittavat oikeudet, voi muokata kaikkia taulukon tietueita. Muokattavissa olevien tietueiden määrää on mahdollista rajoittaa luomalla näkymiä CHECK-operaattorilla, mutta tämä (kuten mikä tahansa muu) edellyttää ennakkoymmärrystä ongelman olemuksesta ja vastaavasta piirin suunnittelusta.

Tietokannan hallintajärjestelmille ominaisia saatavuusuhkia ovat:

1. Ensisijaisten ja vieraiden avainten ominaisuuksien käyttäminen. Ensinnäkin tämä sisältää ensisijaisten avainten ainutlaatuisuuden ominaisuuden ja viittauksen eheyden. Jos käytetään luonnollisia primaariavaimen arvoja järjestelmän luomien sijaan, voit luoda tilanteen, jossa uusien tietueiden lisääminen taulukkoon on mahdotonta, koska siellä on jo tietueita, joilla on samat ensisijaisen avaimen arvot. . Jos tietokanta säilyttää viitteellisen eheyden, voit tehdä emotietueiden poistamisen mahdottomaksi luomalla tarkoituksellisesti alisteisia tietueita. Tärkeä piirre viittauksen eheyden toteutuksessa on kysymys vieraan avaimen indeksoinnista.

2. Tietueiden lukitus muutoksen yhteydessä. Lukitsemalla tietueet tai koko taulukon hyökkääjä voi estää sen päivittämisen pitkäksi aikaa.

3. Järjestelmän kuormittaminen merkityksettömällä työllä. Yksinkertaisin

esimerkki on kyselyn suorittaminen, joka sisältää kahden suuren suhteen karteesisen tuotteen. Muita klassisia uhkia voidaan toteuttaa relaatiotietokantajärjestelmissä, esimerkiksi Troijan hevoshyökkäykset - käyttäjät käynnistävät ohjelmia, jotka sisältävät koodia, joka suorittaa tiettyjä toimintoja ja jonka tunkeilija ruiskuttaa sinne.

Lähes kaikissa nykyaikaisissa DBMS-järjestelmissä on sisäänrakennettu proseduuriohjelmointikieli (PL / SQL, Transact SQL jne.). Tällä kielellä olevat ohjelmat tallennetaan tietokantaan, ja tietokantapalvelimen suorittava alijärjestelmä suorittaa ne. sovellusohjelmistojen valmistajien tallennettujen ohjelmien lähdekoodin piilotusmekanismin olemassaolo ja laaja käyttö vaikeuttaa sen havaitsemista. Myös lukuisat piilokanavat ovat mahdollisia tiedon semantiikan ja tarpeen varmistaa työskentely usean käyttäjän käyttöympäristössä.

Suoritetun analyysin perusteella voimme päätellä, että relaatiotietokantajärjestelmien nykyaikaisissa toteutuksissa on huomattava määrä haavoittuvuuksia, joita voidaan käyttää erilaisiin hyökkäyksiin niiden pohjalta rakennettuja tietojärjestelmiä vastaan. Tämä ongelma voidaan osittain ratkaista käyttämällä haavoittuvuuksien analysointiin ja erityyppisiltä uhilta suojautumiseen erikoistuneita ohjelmistoja.

5.1. Suojausmenetelmät

Nykyaikaiset DBMS-järjestelmät tukevat yhtä kahdesta laajalle levinneestä lähestymistavasta tietoturvaan, nimittäin valikoivaa lähestymistapaa tai pakollista lähestymistapaa. Molemmissa lähestymistavoissa tietoyksikkö tai "tietoobjekti", jolle turvajärjestelmä luodaan, voi olla joko koko tietokanta tai joukko relaatioita tai jokin data-arvo tietylle attribuutille tuplessa tietyssä suhteessa. Nämä lähestymistavat eroavat seuraavista ominaisuuksista:

1. Valikoivan ohjauksen tapauksessa tietyllä käyttäjällä on erilaiset oikeudet (oikeudet tai valtuudet) työskennellessään eri objektien kanssa. Lisäksi eri käyttäjillä on yleensä erilaiset käyttöoikeudet samaan kohteeseen. Siksi vaalijärjestelmille on ominaista huomattava joustavuus.

2. Pakollisen valvonnan tapauksessa kullekin tietoobjektille on päinvastoin määritetty tietty luokitustaso ja jokaisella käyttäjällä on tietty suojaustaso. Siksi tällä lähestymistavalla vain käyttäjillä, joilla on asianmukainen turvallisuusselvitys, on pääsy tiettyyn tietoobjektiin. Siksi vaaditut kaaviot ovat melko jäykkiä ja staattisia.

Riippumatta siitä, mitä järjestelmiä käytetään - valikoivia tai pakollisia, kaikki päätökset, jotka koskevat käyttäjien lupaa suorittaa tiettyjä toimintoja, tehdään strategisella, ei teknisellä tasolla. Siksi ne ovat itse DBMS:n ulottumattomissa, ja kaikki, mitä DBMS voi tällaisessa tilanteessa tehdä, on vain aktivoida aiemmin tehdyt päätökset. Tämän perusteella voidaan todeta seuraavaa:

Ensiksi. Strategisten päätösten tulosten on oltava järjestelmän tiedossa (eli suoritettava jollain sopivalla kielellä annettujen väitteiden perusteella) ja tallennettava sinne (tallentamalla ne hakemistoon suojaussäännöiksi, joita kutsutaan myös käyttöoikeuksiksi).

Toiseksi. Tietenkin pitäisi olla keinoja säännellä pääsypyyntöjä asiaankuuluvien turvallisuussääntöjen mukaisesti. (Tässä "pyyntö, käyttöoikeus" tarkoittaa pyydetyn toiminnon, pyydetyn, objektin ja pyytävän käyttäjän yhdistelmää.) Tämän tarkistuksen suorittaa DBMS-suojausalijärjestelmä, jota kutsutaan myös valtuutusalijärjestelmäksi.

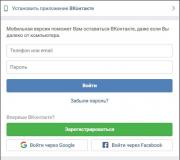

Kolmanneksi. Ymmärtääkseen, mitkä turvallisuussäännöt koskevat mihinkin pääsypyyntöön, järjestelmän tulisi tarjota keinoja tunnistaa tämän pyynnön lähde, ts. pyynnön esittäneen käyttäjän tunnistaminen. Siksi järjestelmään kirjautuessaan käyttäjää vaaditaan yleensä syöttämään paitsi tunnistensa (esimerkiksi nimi tai asema), myös salasana (vahvistaakseen oikeutensa aiemmin ilmoitettuihin tunnistetietoihin). Yleensä oletetaan, että salasana on vain järjestelmän ja joidenkin erityisoikeuksilla olevien henkilöiden tiedossa.

Viimeisen kohdan osalta on syytä huomata, että eri käyttäjillä voi olla sama tunniste tietylle ryhmälle. Siten järjestelmä voi tukea käyttäjäryhmiä ja tarjota samat käyttöoikeudet yhden ryhmän käyttäjille, esimerkiksi kaikille laskutusosaston henkilöille. Lisäksi yksittäisten käyttäjien lisääminen tai poistaminen ryhmään voidaan suorittaa riippumatta kyseisen ryhmän oikeuksien asettamisesta. Huomaa kuitenkin, että ryhmän jäsenyystiedot on tallennettu myös järjestelmähakemistoon (tai mahdollisesti tietokantaan).

Yllä olevat kulunvalvontatekniikat ovat itse asiassa osa yleisempää suojaustasojen luokittelua. Ensinnäkin nämä asiakirjat määrittelevät neljä turvaluokkaa - D, C, B ja A. Näistä luokka D on vähiten turvattu, luokka C on turvallisempi kuin luokka D ja niin edelleen. Luokka D tarjoaa vähimmäissuojan, luokka C on valikoiva, luokka B on pakollinen ja luokka A on todistettu suoja.

Valikoiva suojaus. Luokka C on jaettu kahteen alaluokkaan, C1 ja C2 (joissa C1 on vähemmän turvallinen kuin C2), jotka tukevat valikoivaa pääsynhallintaa siinä mielessä, että pääsyä ohjataan tietojen omistajan harkinnan mukaan.

Luokka C1 edellyttää tietojen ja käyttäjän erottamista, ts. Tiedon molemminpuolisen saatavuuden käsitteen tukemisen ohella tässä on myös mahdollista järjestää käyttäjien erillinen tiedonkäyttö.

Luokan C2 vaatimusten mukaisesti on lisäksi tarpeen järjestää kirjanpito, joka perustuu kirjautumisen, auditoinnin ja resurssieristyksen menettelyihin.

Pakollinen suojaus. Luokka B sisältää vaatimukset pakollisille kulunvalvontamenetelmille ja on jaettu kolmeen alaluokkaan - B1, B2 ja B3 (jossa B1 on pienin ja B3 on turvallisin alaluokka).

Luokan B1 vaatimusten mukaan on välttämätöntä tarjota "merkitty suojaus" (tämä tarkoittaa, että jokaisessa tietoobjektissa on oltava merkintä sen luokitustasosta, esim.: salainen, virkakäyttöön jne.), sekä epävirallinen viesti nykyisestä turvallisuusstrategiasta.

B2-luokan vaatimusten mukaisesti on lisäksi tarpeen antaa muodollinen selvitys nykyisestä turvallisuusstrategiasta sekä havaita ja sulkea pois huonosti suojatut tiedonsiirtokanavat.

Luokka B3 vaatii lisätukea tarkastukseen ja tietojen palauttamiseen sekä suojaustilan järjestelmänvalvojan nimittämistä.

Todistettu suoja. Luokka A on turvallisin ja sen vaatimusten mukaisesti vaaditaan matemaattinen todiste siitä, että tämä turvallisuuden varmistamismenetelmä on yhteensopiva ja riittävä tietyn turvallisuusstrategian kanssa.

Vaikka jotkin kaupalliset DBMS-järjestelmät tarjoavat pakollisen suojauksen B1-tasolla, ne tarjoavat yleensä valikoivan ohjauksen C2-tasolla.

5.2. Valikoiva kulunvalvonta

Monet DBMS:t tukevat valikoivaa pääsynhallintaa. SQL tukee valikoivaa pääsynhallintaa.

Yleensä tällaisen DBMS:n turvajärjestelmä perustuu kolmeen osaan:

1. Käyttäjät. DBMS suorittaa minkä tahansa toiminnon tietokannan kanssa jonkun käyttäjän puolesta. Jokaiselle käyttäjälle on määritetty tunniste - lyhyt nimi, joka yksilöi käyttäjän DBMS:ssä. Salasanaa käytetään vahvistamaan, että käyttäjä voi työskennellä syötetyn tunnuksen kanssa. Siten käyttäjän tunnistaminen ja todennus suoritetaan tunnuksella ja salasanalla. Useimmat kaupalliset DBMS-järjestelmät antavat sinun ryhmitellä käyttäjät, joilla on samat oikeudet, ryhmiin, mikä yksinkertaistaa hallintaprosessia.

2. Tietokantaobjektit. SQL2-standardin mukaan tietokannan suojattavat objektit ovat taulukoita, näkymiä, toimialueita ja käyttäjän määrittämiä merkistöjä. Useimmat kaupalliset DBMS-järjestelmät laajentavat objektiluetteloa lisäämällä siihen tallennettuja toimenpiteitä ja muita objekteja.

3. Etuoikeudet. Oikeudet osoittavat joukon toimintoja, jotka voidaan suorittaa objektille. Käyttäjällä on esimerkiksi oikeus tarkastella taulukkoa.

5.3. Pakollinen kulunvalvonta

Pakollisia kulunvalvontatekniikoita sovelletaan tietokantoihin, joissa tiedot ovat rakenteeltaan melko staattisia tai jäykkiä, kuten viranomais- tai sotilasorganisaatioissa. Kuten jo todettiin, perusajatuksena on, että jokaisella tietoobjektilla on jokin luokitustaso, esimerkiksi: salainen, huippusalainen, viralliseen käyttöön jne., ja jokaisella käyttäjällä on samat suojaustasot kuin tasoluokituksessa. Näiden tasojen oletetaan muodostavan tiukan hierarkkisen järjestyksen, esimerkiksi: Top Secret ® Secret ® viralliseen käyttöön jne. Sitten näiden tietojen perusteella voidaan muotoilla kaksi hyvin yksinkertaista turvallisuussääntöä:

1.Käyttäjällä on pääsy objektiin vain, jos sen suojataso on suurempi tai yhtä suuri kuin objektin luokitustaso.

2. Käyttäjä voi muokata objektia vain, jos sen suojataso on yhtä suuri kuin objektin luokitustaso.

Sääntö 1 on melko ilmeinen, ja sääntö 2 vaatii lisäselvitystä. Ensinnäkin on huomattava, että toisella tavalla toinen sääntö voidaan muotoilla seuraavasti: kaikki jonkun käyttäjän tallentamat tiedot saavat automaattisesti tason, joka vastaa tämän käyttäjän luokitustasoa. Tällainen sääntö on välttämätön esimerkiksi sen estämiseksi, että "salaisen" suojatason käyttäjä kirjoittaisi salaisia tietoja alemman luokitustason tiedostoon, mikä rikkoo koko salassapitojärjestelmää.

Viime aikoina pakolliset kulunvalvontamenetelmät ovat yleistyneet. Tällaista kulunvalvontaa koskevat vaatimukset esitetään kahdessa asiakirjassa, joihin viitataan epävirallisesti nimellä Orange Book ja the Lavender Book. Oranssi kirja sisältää joukon Trusted Computing Base -tietokannan suojausvaatimuksia, ja vaaleanpunainen kirja tarjoaa tulkinnan tietokannan hallintajärjestelmien vaatimuksista.

5.4. Tietojen salaus

Tähän mennessä tässä luvussa on oletettu, että väitetty roistokäyttäjä yrittää laittomasti murtautua tietokantaan tavallisilla järjestelmätunnuksilla. Nyt pitäisi harkita tapausta, jossa tällainen käyttäjä yrittää päästä tietokantaan ohittamalla järjestelmän, ts. tietokannan osan fyysinen siirtäminen tai yhteyden muodostaminen viestintäkanavaan. Tehokkain tapa käsitellä tällaisia uhkia on tietojen salaus, ts. erityisen tärkeiden tietojen tallentaminen ja siirtäminen salatussa muodossa.

Joitakin uusia käsitteitä tulisi ottaa käyttöön, jotta voidaan keskustella tietojen koodauksen peruskäsitteistä. Alkuperäistä (koodaamatonta) dataa kutsutaan tekstiksi. Pelkkä teksti salataan erityisellä salausalgoritmilla. Tällaisen algoritmin syöttötiedot ovat pelkkä teksti ja salausavain, ja tulos on pelkän tekstin salattu muoto, jota kutsutaan salatekstiksi. Jos salausalgoritmin yksityiskohdat voidaan julkistaa tai ei ainakaan salata, salausavain pidetään välttämättä salassa. Tietokantaan tallennetaan ja viestintäkanavaa pitkin välitetään salateksti, joka on käsittämätön niille, joilla ei ole salausavainta.

5.5. Tehtyjen toimintojen tarkastusketju

On tärkeää ymmärtää, että haavoittumattomia turvajärjestelmiä ei ole, koska jatkuva mahdollinen tunkeilija voi aina löytää tavan voittaa kaikki ohjausjärjestelmät, varsinkin jos siitä tarjotaan riittävän korkea palkkio. Siksi erittäin tärkeitä tietoja työskennellessä tai kriittisiä toimintoja suoritettaessa tulee tarpeelliseksi kirjata suoritetuista toiminnoista kirjausketju. Jos esimerkiksi ristiriitaiset tiedot johtavat epäilyyn tietokannan luvattomasta muuttamisesta, tulee jäljitysketjun avulla selvittää tilanne ja varmistaa, että kaikki prosessit ovat hallinnassa. Jos näin ei ole, kirjausketju auttaa ainakin tunnistamaan tunkeilijan.

Kirjausketjun tallentamiseen käytetään yleensä erityistä tiedostoa, johon järjestelmä tallentaa automaattisesti kaikki käyttäjien suorittamat toiminnot työskennellessään tavallisen tietokannan kanssa. Tyypillinen kirjausketjutiedosto saattaa sisältää seuraavanlaisia tietoja:

2. pääte, josta toiminto kutsuttiin;

3. toiminnon asettanut käyttäjä;

4. toiminnan alkamispäivämäärä ja -aika;

5. toiminnan suoritusprosessiin liittyvät perusrelaatiot, monikot ja attribuutit;

6. vanhat arvot;

7. uudet arvot.

Kuten aiemmin mainittiin, jopa maininta siitä, että tietty järjestelmä tukee auditoinnin jäljitystä, on joissain tapauksissa erittäin tärkeää, jotta estetään luvaton pääsy järjestelmään.

5.6. SQL-tietoturvatuki

Nykyinen SQL-standardi tukee vain valikoivaa pääsynhallintaa. Se perustuu kahteen enemmän tai vähemmän itsenäiseen SQL:n osaan. Yhtä kutsutaan esitysmoottoriksi, jota (kuten edellä mainittiin) voidaan käyttää erittäin arkaluontoisten tietojen piilottamiseen luvattomilta käyttäjiltä. Toista kutsutaan valtuuksien alijärjestelmäksi, ja se antaa joillekin käyttäjille oikeuden jakaa valikoivasti ja dynaamisesti erilaisia valtuuksia toisille käyttäjille ja myös ottaa ne pois tarvittaessa.

5.7. GRANT- ja REVOKE-ohjeet

SQL-kielen esitysmekanismin avulla voit jakaa tietokannan osiin eri tavoin niin, että osa tiedoista jää piiloon käyttäjiltä, joilla ei ole oikeuksia siihen. Tätä tilaa ei kuitenkaan aseteta toimintojen parametreillä, joiden perusteella valtuutetut käyttäjät suorittavat tiettyjä toimintoja tietyllä tiedolla. Tämä toiminto (kuten yllä on esitetty) suoritetaan GRANT-direktiivin avulla.

Huomaa, että minkä tahansa objektin luoja saa automaattisesti kaikki oikeudet kyseiseen objektiin.

SQL1-standardi määrittelee seuraavat oikeudet taulukoille:

1. SELECT - voit lukea tietoja taulukosta tai näkymästä;

INSERT - voit lisätä uusia tietueita taulukkoon tai näkymään;

PÄIVITYS - voit muokata tietueita taulukosta tai näkymästä;

DELETE - voit poistaa tietueita taulukosta tai näkymästä.

SQL2-standardi on laajentanut taulukkojen ja näkymien käyttöoikeusluetteloa:

1. INSERT yksittäisille sarakkeille, kuten UPDATE-oikeus;

2. VIITTEET - vieraiden avainten tuesta.

Yllämainittujen lisäksi lisätty USAGE-oikeus muille tietokantaobjekteille.

Lisäksi useimmat kaupalliset DBMS:t tukevat lisäoikeuksia, esimerkiksi:

1. ALTER - voit muokata taulukkojen rakennetta (DB2, Oracle);

2. SUORITA - voit suorittaa tallennettuja toimenpiteitä.

Objektin luoja saa myös oikeuden myöntää GRANT-käskyn avulla käyttöoikeudet jollekin toiselle käyttäjälle. Seuraava on GRANT-lauseen syntaksi:

MYÖNTÄ (VALITSE | LISÄÄ | POISTA | (PÄIVITYS-sarake, ...)), ...

ON TO taulukkoon (käyttäjä | JULKINEN)

INSERT- ja UPDATE-oikeudet (mutta ei SELECT-oikeuksia, mikä on melko outoa) voidaan asettaa erityisesti määriteltyihin sarakkeisiin.

Jos WITH GRANT OPTION -käsky on määritetty, se tarkoittaa, että määritetyillä käyttäjillä on erityiset oikeudet määritettyyn kohteeseen - oikeus myöntää käyttöoikeuksia. Tämä puolestaan tarkoittaa, että he voivat valtuuttaa muut käyttäjät työskentelemään tämän objektin kanssa.

Esimerkiksi: anna käyttäjälle Ivanov valtuudet valita ja muokata sukunimiä Opiskelijat-taulukossa valtuuksien myöntämisoikeudella.

MYÖNTÄ VALINTA, PÄIVITYS StName

Opiskelijoille Ivanoville APURAHAN VAIHTOEHTOLLA

Jos käyttäjä A myöntää oikeuksia toiselle käyttäjälle B, hän voi myöhemmin peruuttaa nämä oikeudet käyttäjältä B. Oikeuksien peruuttaminen suoritetaan REVOKE-direktiivin avulla seuraavalla syntaksilla.

PERUUTA ((VALITSE | LISÄÄ | POISTA | PÄIVITYS),… | KAIKKI OIKEUDET)

Pöydällä,… FROM (käyttäjä | JULKINEN),… (KASKADI | RAJOITUS)

Koska käyttäjä, jolta käyttöoikeus peruutetaan, olisi voinut myöntää sen toiselle käyttäjälle (jos hänellä olisi ollut oikeus myöntää oikeuksia), voi syntyä tilanne, jossa käyttöoikeudet on hylätty. RESTRICT- ja CASCADE-parametrien ensisijainen tarkoitus on estää hylättyjen oikeuksien esiintyminen. Asettamalla RESTRICT-parametrin käyttöoikeuksien peruutustoimintoa ei sallita, jos se johtaa vanhentuneeseen käyttöoikeuteen. CASCADE-parametri osoittaa kaikkien tästä johdettujen oikeuksien peräkkäisen peruutuksen.

Esimerkiksi: poista Ivanov-käyttäjältä oikeus muuttaa sukunimiä Opiskelijat-taulukossa. Poista myös tämä etuoikeus kaikilta käyttäjiltä, joille Ivanov sen on myöntänyt.

Ivanov CASCADE -opiskelijoista

Kun poistat toimialueen, taulukon, sarakkeen tai näkymän, myös kaikki näiden objektien oikeudet kaikilta käyttäjiltä poistetaan automaattisesti.

5.8. Suorituskyky ja turvallisuus

Luomalla näkymiä ja antamalla käyttäjille luvan käyttää sitä alkuperäisen taulukon sijaan voit rajoittaa käyttäjien pääsyn vain tiettyihin sarakkeisiin tai tietueisiin. Näin ollen näkymien avulla voit hallita täysin, mitkä tiedot ovat tietyn käyttäjän saatavilla.

Johtopäätös

Tappioriskin minimoimiseksi on tarpeen toteuttaa joukko lainsäädännöllisiä, organisatorisia ja teknisiä suojatoimenpiteitä, ennen kaikkea: roolipohjaisen kulunvalvonnan käyttöönotto, käyttäjien pääsyn järjestäminen digitaalisen varmenteen esittämisen yhteydessä ja lähitulevaisuudessa - teollinen ratkaisu valikoivaan salaukseen ja GOST-algoritmien käyttöön valittujen segmenttien pohjan salaamiseen.

Tietosuojaongelman ratkaisemiseksi täydellisesti tietoturvan ylläpitäjän on kyettävä valvomaan käyttäjien, myös järjestelmänvalvojan oikeuksilla olevien, toimintaa. Koska säännöllinen auditointijärjestelmä ei ole riittävän suojattu, tarvitaan riippumaton järjestelmä, joka suojaa yritysverkostoa paitsi ulkopuolelta myös sisältä. Tulevaisuudessa pitäisi myös ilmaantua standarditekniikoita kokonaisvaltaiselle ratkaisulle tietokantojen suojaamiseen erikokoisille yrityksille - pienistä maantieteellisesti hajautetuihin.

Lähetä hyvä työsi tietokanta on yksinkertainen. Käytä alla olevaa lomaketta

Opiskelijat, jatko-opiskelijat, nuoret tutkijat, jotka käyttävät tietopohjaa opinnoissaan ja työssään, ovat sinulle erittäin kiitollisia.

Julkaistu osoitteessa http://www.allbest.ru/

Johdanto

Tieto on resurssi, jolla on, kuten kaikilla muillakin liiketoiminnan resursseilla (rahoitus, laitteet, henkilöstö), jokaiselle yritykselle tietty arvo ja jota suojellaan. Tietoturvalla on tarkoitus suojata tietoa erilaisilta uhkilta normaalin toiminnan, onnistuneen liiketoiminnan kehityksen, liiketoiminnan riskien minimoimisen ja työntekijöiden henkilökohtaisen turvallisuuden varmistamiseksi.

Tiedot voidaan esittää eri muodoissa. Se voidaan tulostaa tai kirjoittaa paperille, tallentaa sähköisesti, lähettää postitse tai sähköisesti, näyttää elokuvissa, videonauhoitteissa, valokuvissa, dioissa sekä ilmaista myös keskusteluissa. Riippumatta tietojen esitysmuodosta, jossa ne tallennetaan, käsitellään tai välitetään, tiedot on suojattava asianmukaisesti.

Kattava tietoturva on yhdistelmä:

- luottamuksellisuus: pääsy tietoihin vain valtuutetuille työntekijöille;

- eheys: suojaus tietojen muuttamiselta tai korvaamiselta;

- Saavutettavuus: tiedon ja tietoresurssien saatavuuden takaaminen, tiedotuskeinot valtuutetuille käyttäjille.

Tieto, tietoresurssit ja tietotekniikka ovat alttiina monenlaisille uhille, mukaan lukien petokset, teollisuusvakoilu, sabotaasi, ilkivalta, tulipalot, tulvat jne. Vahinkotapaukset tietokonevirustartunnan seurauksena, kirjanmerkkiohjelmien käyttöönotto, luvaton luottamuksellisten tietojen käyttö ja/tai muokkaaminen, Palvelunestohyökkäykset yleistyvät yrityksissä.

Uhkien toteuttaminen voi aiheuttaa merkittäviä vahinkoja ja merkittäviä menetyksiä, aiheuttaa liiketoiminnan vähenemisen, toiminnan tilapäisen tai täydellisen lopettamisen. Uhkien toteutumisen estämiseksi ryhdytään toimenpiteisiin, mukaan lukien yrityksen turvallisuuspolitiikan määrittelemien tietojärjestelmän kanssa työskentelyä koskevien sääntöjen ja menettelytapojen ehdoton noudattaminen, tietoturvatyökalujen käyttö sekä valtuutettujen työntekijöiden suorittama valvonta. työntekijöiden toimesta tietoturvan varmistamiseksi.

Novosibirsk Aviation Production Association (NAPO), jonka tarpeita varten valmistumisprojekti kehitettiin, on nykyään yksi Venäjän suurimmista lentokoneenrakennusyrityksistä ja tarjoaa asiakkailleen korkealaatuisia tuotteita ja laajan valikoiman palveluita. Yhdistys tarjoaa lentokoneiden teknistä tukea koko elinkaaren ajan, mukaan lukien varaosien toimitukset, korjaukset ja modernisoinnit, lento- ja teknisen henkilöstön koulutuksen. Yritys valmistaa laajan valikoiman kulutustavaroita, työkaluja ja tarjoaa laajan valikoiman palveluita. Yhdistykseen kuuluu myös lentoyhtiö, joka harjoittaa matkustajien ja enintään 20 tonnia painavien rahtien, mukaan lukien pilaantuvan rahdin, tilauskuljetusta ja tarjoaa myös Mi-8-helikoptereiden palveluita. NAPO:n päätuotteita ovat sotilas- ja siviilikoneet. Suunnittelukehitys ja kaikki NAPO:n tiedot lentokoneiden koko elinkaaresta ovat valtiosalaisuutta, eikä niitä käsitellä tässä työssä.

Tietojenkäsittelyn ja toiminnan automatisoinnin kehittämisen myötä JSC "NAPO im. VP Chkalov ", kun yrityksen tietojärjestelmässä käsiteltävän tiedon määrä lisääntyy, samalla kun tiedon tärkeysaste ja tieto- ja laskentaprosessien toteutuksen kriittisyys lisääntyvät, erityistä huomiota tarvitaan tietoturvan varmistamiseksi.

Yrityksessä hyväksytyn "tietoturvapolitiikan" ja STP 525.588-2004 "laadunhallintajärjestelmän" mukaisesti tietojen lisäksi suojataan myös tietotekniikan välineet - tietokonetekniikka, viestintälaitteet, ohjelmistot, automatisoidut tietokannan hallintajärjestelmät , sekä tieto -laskentaprosessit - tiedon siirto-, käsittely- ja tallennusprosessit. Tietojen suojaamiseksi toteutettavien toimenpiteiden tarkoituksena on varmistaa tietopalvelujen oikea ja turvallinen toiminta sekä ottaa vastuu tarvittavien menettelyjen toteuttamisesta.

Tietokantojen suojausongelman kiireellisyydestä ei tällä hetkellä ole epäilystäkään, sillä niihin tallennetut ja käsitellyt tiedot voivat olla yritykselle poikkeuksellisen tärkeitä: ne voivat olla yrityksen työntekijöiden henkilötietoja, tietoa suunnittelun kehityksestä tai tietoa taloudellisesta toiminnasta. Ja tällaisten tietojen paljastaminen ei ole yritykselle toivottavaa, koska se voi heikentää sen kilpailukykyä ja mainetta.

Diplomiprojektin tavoitteena on toteuttaa JSC "NAPO im." tuotantotietokannan tehokas suojaus. VP Chkalov".

Tämän työn suorittamisen tarve johtuu yleisen metodologisen perustan puutteesta tietojen suojan varmistamiseksi nykyaikaisissa olosuhteissa ja tarvittavien työkalujen ja menetelmien puutteesta tietokantojen suojaamiseksi yrityksessä.

Diplomityössä huomioidaan seuraavat tehtävät:

tietokantojen käyttöön liittyvien tietotarpeiden, puutteiden, ongelmien ja turvallisuusuhkien tunnistaminen;

suunnitteluratkaisujen valinta ja perustelut puutteiden, ongelmien poistamiseksi, turvallisuusuhkien neutraloimiseksi ja tarpeiden täyttämiseksi;

tietoturvatyökalujen käyttöönotto tietokannan hallintajärjestelmän (jäljempänä DBMS) tasolla;

suojatun asiakas-palvelinsovelluksen kehittäminen ja käyttöönotto;

yrityksen verkkoresurssien käyttöpolitiikan huomioiminen;

työsuojelun osa;

hankkeen organisatorinen ja taloudellinen osa.

Tässä opinnäytetyössä kyseessä oleva DBMS on Microsoft SQL Server. Sovelluskehitys toteutetaan Microsoft (dot) NET -tekniikoilla, jotka edellyttävät kolmiportaista organisaatiota: tietopalvelin (Microsoft SQL Server), sovelluspalvelin (IIS 5.0 & .NET Framework 2.0) ja verkkoasiakas (IE 6.0). Lisäksi raporttien luomiseen käytetään Crystal Reports 8.0:aa.

Tarkasteltaessa tietoturvakysymyksiä tietyn yrityksen erityispiirteisiin tämän opinnäytetyöprojektin tekijä pyrki kuitenkin mahdollisuuksien mukaan saavuttamaan mahdollisimman suuren yhtenäisyyden analyysitulosten ja esitettyjen ratkaisujen välillä.

1. Tietokannan suojauskysymyksen analyysi

1.1 Ongelman kuvaus ja c tarkoituksenmukaisuutta tietokannan suojaus

Tietokannan suojaus on yksi haastavimmista tietoturvaosastojen tehtävistä. Toisaalta tietokannan kanssa työskentely edellyttää pääsyä tietoihin kaikille työntekijöille, joiden on töissä kerättävä, käsiteltävä, tallennettava ja siirrettävä tietoja. Toisaalta tietokantojen konsolidoinnilla ei aina ole keskitettyä arkkitehtuuria (on selvä suuntaus maantieteellisesti hajautettuun järjestelmään), ja siksi rikkojien toimet kehittyvät yhä kehittyneemmiksi. Samaan aikaan ei ole olemassa selkeää ja selkeää metodologiaa kokonaisvaltaiselle ratkaisulle tietokannan suojausongelmaan, jota voitaisiin soveltaa kaikissa tapauksissa, jokaisessa tilanteessa on löydettävä yksilöllinen lähestymistapa.

Itse tietokanta on strukturoitu kokoelma pysyviä tietoja, jossa pysyvyys tarkoittaa, että tiedot eivät tuhoudu, kun ohjelma tai käyttäjäistunto, jossa se luotiin, päättyy. Mutta sen tallentamat ja käsittelemät tiedot voivat olla sekä julkisesti saatavilla olevaa että luottamuksellista tietoa, yrityksen liikesalaisuuksia tai valtiosalaisuuksiin liittyviä tietoja. Siksi tietokantojen suojaus on välttämätön linkki tietoturvan varmistamisessa.

Tietokannan suojaus on jo pitkään liitetty yrityksen paikallisverkon suojaamiseen tietokoneverkkoon kohdistuvilta ulkoisilta hyökkäyksiltä ja virusten torjuntaan. Viimeaikaiset konsulttiyritysten analyyttiset raportit ovat tunnistaneet muita, tärkeämpiä yritysten tietoresurssien suoja-alueita. Tutkimukset ovat osoittaneet, että palomuurit, virtuaaliset yksityisverkot (VPN), edes tunkeutumisen havainnointijärjestelmät (IDS) ja tietoturva-analyysijärjestelmät eivät pysty suojaamaan henkilökunnan tietovuodolta ja etuoikeutettujen käyttäjien haitallisilta toimilta. Tietojen luvaton käyttö ja luottamuksellisten tietojen vuotaminen ovat pääasiallisia tekijöitä yritysten tappioille, samoin kuin virushyökkäykset ja kannettavien laitteiden varkaudet (InfoWatchin analyyttisten raporttien mukaan).

Tietokannan sisältämien tietojen vuotamisen edellytykset ovat:

· Monet eivät edes tiedä, että heidän tietokantansa varastetaan;

· Varkaudet ja vahingot ovat piileviä;

· Jos tietovarkauden tosiasia on todettu, useimmat yritykset vaikenevat aiheutuneesta vahingosta.

Syyt tähän tilanteeseen ovat seuraavat:

· Tällaisten rikosten korkea latenssi (syntyneet tappiot havaitaan jonkin ajan kuluttua) ja niitä paljastetaan harvoin. Asiantuntijat mainitsevat seuraavat salailuluvut: USA - 80%, Iso-Britannia - jopa 85%, Saksa - 75%, Venäjä - yli 90%. Johdon halu pysyä hiljaa, jotta heidän organisaationsa ei huonontuisi, pahentaa tilannetta.

· Alhainen kiinnostus sellaisten työkalujen kehittämiseen, jotka eliminoivat tai vähentävät sisäisiin uhkiin liittyviä riskejä; tällaisten ratkaisujen riittämätön yleisyys ja suosio. Tämän seurauksena harvat tietävät keinoista ja menetelmistä suojautua laillisten työntekijöiden tietovarkauksilta.

· Markkinoilla on riittämätön monimutkaisten järjestelmien tarjonta sisäisten uhkien, erityisesti tietokannoista tapahtuvien tietojen varkauksien, torjumiseksi.

Tehokkaita tapoja suojata tietoja on kuitenkin olemassa myös näissä vihamielisissä ympäristöissä. Organisatoristen, sääntelyllisten, hallinnollisten ja teknisten toimenpiteiden joukko oikealla lähestymistavalla voi merkittävästi vähentää tietovuodon riskejä.

Valmistumisprojektin tuloksena selvitettäviä tehtäviä ovat: tietokannan suojan varmistaminen varkauksilta, hakkeroinnilta, tuhoamiselta, levittämiseltä, jotka ratkaistaan sellaisin keinoin kuin turvatun käyttäjien vuorovaikutuksen varmistaminen tietokannan kanssa, kehittäminen sovellus, joka on läpinäkyvä käyttäjille. Suojauksen tulisi sisältää joukko hallinnollisia, menettelyllisiä, ohjelmisto- ja laitteistomenetelmiä ja suojakeinoja.

Atk-laitteiden tuotantotietokantaa ei valittu sattumalta, tähän on useita objektiivisia syitä: yrityksen tietokonelaitteiden merkittävä kasvu ja dynaamisesti jatkuva kasvu (tuhansia yksiköitä vuodessa), korkeat laitekustannukset, korkea hankinta kustannukset (kymmeniä miljoonia ruplaa vuodessa), niiden alueellinen jakautuminen yrityksen osastojen mukaan, mukaan lukien ulkopuolinen, sovelluksen heterogeenisuus (työkaluista ja ohjelmistoista suunnittelun kehittämiseen numeerisella ohjauksella varustettuihin työstökoneisiin). Siksi valitun tuotantotietokannan yksityiskohtaisten teknisten ominaisuuksien, teknisen tuen ja suojauksen tarve on perusteltu.

1. 2 R Venäjän kieli lainsäädäntöä tietokantojen suojauksen alalla

Tieto- ja viestintätekniikan nopea kehitys on johtanut maailmanlaajuiseen keskittymiseen tietosuojaa koskevaan lainsäädäntöön. Nykyiset tekijänoikeuksien, tavaramerkkien, patenttien, ohjelmistojen ja tietokantojen suojamekanismit eivät ilmeisestikään pysty selviytymään kaikkialla maailmassa kohtaamista ongelmista. Tästä tulee erityisen vaikea tehtävä olosuhteissa, joissa tiedostoista ei ole vaikea tehdä sähköistä kopiota, innovaatiot ja keksinnöt tuodaan esiin valonnopeudella ja tieto jaetaan välittömästi ja maksutta. Jokainen maa kohtaa väistämättä hyvin hämmentäviä ongelmia, jotka liittyvät kansainvälisten, alueellisten tai kansallisten uudistusten toteuttamiseen. Samanaikaisesti joka kerta on tarpeen muotoilla sisäiset lait, jotka säätelevät suhteita tietosuojan alalla.

Venäjän federaation lainsäädäntöperusta tällä alalla perustuu useisiin asiakirjoihin. Ensinnäkin tietokanta itsessään on luovan toiminnan tulos, ja se on suojattu tekijänoikeuslailla (laki 09.07.93 N 5351-1 "Tekijänoikeuksista ja lähioikeuksista"). Toiseksi tietokonetietokantojen käyttöä ja niiden jakelua säännellään tietokantojen suojaa koskevilla laeilla (laki 23.9.92 N 3523-1 "Tietokoneohjelmien ja tietokantojen oikeudellisesta suojasta"). Kolmanneksi liittovaltion 27. heinäkuuta 2006 annettu laki nro 149-FZ "Tiedosta, tietotekniikasta ja tietosuojasta" kieltää yksityisten tietokantojen myynnin, säätelee kansalaisten henkilötietojen kiertoa ja vaatii organisaatioita varmistamaan henkilötietojen suojan. työntekijöiden ja asiakkaiden henkilötiedot. Ja lopuksi henkilötiedoista annettu laki säätelee henkilötietojen käsittelymenettelyä ja sen tarkoituksena on tietokantojen suojaaminen. Tästä syystä päätelmä, että valtion tasolla tietokantojen suojaamista ei ole käsitelty kunnolla, ei ole olemassa selkeää suojamenetelmää , siksi vain kattavan hallinnollisen, menettelyllisen, ohjelmistoteknisen ja lainsäädännöllisen tason organisointi pystyy tarjoamaan vaaditun turvallisuustason.

1. 3 Rakenteelliset tasot ja suojatun rakentamisen vaiheet pohjat NS tiedot

Klassinen näkemys tämän ongelman ratkaisemisesta sisältää yrityksen tutkimuksen sellaisten uhkien tunnistamiseksi kuin varkaus, katoaminen, tuhoutuminen, muuttaminen, kopioiminen, luvaton käyttö. Toisen vaiheen jälkeen laaditaan matemaattiset mallit tärkeimmistä tietovirroista ja mahdollisista rikkomuksista, mallinnetaan tunkeilijoiden tyypillisiä toimia; Kolmanneksi - kattavien toimenpiteiden kehittäminen mahdollisten uhkien tukahduttamiseksi ja ehkäisemiseksi oikeudellisten, organisatoristen, hallinnollisten ja teknisten suojatoimenpiteiden avulla. Yritysten toiminnan, liiketoimintarakenteiden, tietoverkkojen ja tietovirtojen, sovellusjärjestelmien ja niihin pääsyn organisointimenetelmien moninaisuus ei kuitenkaan mahdollista yleismaailmallisen menetelmän luomista tilaajien henkilötietoja sisältävien tietokantojen teollisen myynnin ratkaisemiseksi ja toteuttamiseksi joissakin tapauksissa. , asiakkaat tai työntekijät ja yritysten liikesalaisuudet.

Tietosuojaratkaisuja ei pitäisi rajoittaa vain DBMS:n puitteissa. Absoluuttista tietosuojaa on käytännössä mahdoton toteuttaa, joten he ovat yleensä tyytyväisiä tiedon suhteelliseen suojaan - heille taataan sen suojaus sen ajan, kunnes luvaton pääsy siihen aiheuttaa seurauksia. Joskus lisätietoa voidaan pyytää käyttöjärjestelmistä, joissa tietokantapalvelin ja tietokantapalvelinta käyttävä asiakas ovat käynnissä.

Koska tuotantotietokannan suojaus on järjestettävä, on projektia kehitettäessä noudatettava yrityksen yritystoiminnan periaatteita: yrityspalveluohjelmiston (jäljempänä ohjelmisto) käyttö, yksi tietotila , eri osastojen ratkaistavien tehtävien integrointi, formalisoitujen prosessien automatisointi, lisääntyneet tietoturvavaatimukset, roolipohjainen tiedonsaanti.

Tietokannan suojauksen rakentamisprosessi voidaan jakaa vaiheisiin

· Domain-analyysi ja tietokantasuunnittelu;

· Käyttäjien kokoaminen ja heidän tehtäviensä erottaminen;

· datan syöttö;

· Olemassa olevien uhkien analyysi;

· Rikoksentekijän mallin kehittäminen;

· Lähestymistavan kehittäminen suojan rakentamiseen;

· Suojauksen järjestäminen DBMS:n avulla;

· Tietokannan kanssa toimivan suojatun sovelluksen kehittäminen;

· Yrityksen verkkoresurssien suojaaminen;

Seuraavissa luvuissa kerrotaan, kuinka suojattu tietokanta luodaan korostettuja vaiheita noudattamalla. Lisäksi on tapana jakaa kaikki suojan vaiheet rakenteellisiin tasoihin. Tietokannan suojaus tulisi tarjota kolmella tasolla käyttäjän vuorovaikutuksessa tietokannan kanssa, kuten kuvassa 1.1. Yleensä siellä on:

· Ensimmäinen taso on DBMS-taso;

· Toinen taso - sovelluksen taso, jonka avulla käyttäjä on vuorovaikutuksessa tietokannan kanssa etänä;

· Kolmas taso - verkkoresurssien taso.

DBMS:n pääominaisuus on tietojen syöttämiseen ja tallentamiseen sekä niiden rakenteen kuvaamiseen tarkoitettujen menettelyjen läsnäolo. DBMS:n tulisi tarjota pääsy tietoihin kaikille käyttäjille, myös niille, joilla ei käytännössä ole ideaa ja (tai) jotka eivät halua omaa ideaa.

Kuva 1.1 - Käyttäjien vuorovaikutuksen tasot tietokannan kanssa

· Tietojen ja niiden kuvausten fyysinen sijoittaminen muistiin;

· Mekanismit pyydettyjen tietojen etsimiseksi;

· Ongelmat, jotka johtuvat useiden käyttäjien (sovellusohjelmien) samanaikaisesta pyytämisestä samoja tietoja varten;

· tapoja varmistaa tietojen suojaus virheellisiltä päivityksiltä ja (tai) luvattomalta käytöltä;

· Tietokantojen pitäminen ajan tasalla.

Sovellustason avulla ensimmäisen tason etuoikeutettu käyttäjä voi olla suoraan vuorovaikutuksessa tietokannan kanssa. Tällöin käyttäjän toiminnan tulee olla mahdollisimman automatisoitua ja mahdollisuuksien mukaan välttää virheelliset tiedon syötöt, kehittää intuitiivinen käyttöliittymä.

Verkkovuorovaikutuksen taso lisää koko yrityksen tehokkuutta, suorittaa rinnakkaista tietojenkäsittelyä, tarjoaa korkean vikasietokyvyn, joka on luontainen verkon hajautetulle luonteelle, mahdollisuuden jakaa tietoja (mukaan lukien tietokannat) ja laitteita.

Vain kaikkien kolmen omistetun tason suojaus voi taata tarvittavan tietoturvan tason, joka täyttää yrityksen vaatimukset.

johtopäätöksiä

2. Tietokannan tietoturvauhat

Yksi tietokonejärjestelmien turvallisuuden varmistamisen ongelman tärkeimmistä näkökohdista on mahdollisten turvallisuusuhkien määrittely, analysointi ja luokittelu. Luettelo uhista, niiden toteutumisen todennäköisyys sekä tunkeilijan malli toimivat pohjana riskianalyysille ja suojajärjestelmän vaatimusten muotoilulle.

2. 1 Nykyaikaisten automatisoitujen järjestelmien ominaisuudet suojelukohteena ja sinä

Kuten analyysi osoittaa, suurin osa nykyaikaisista automatisoiduista tietojenkäsittelyjärjestelmistä on yleisesti ottaen maantieteellisesti hajautettuja järjestelmiä, jotka ovat intensiivisessä vuorovaikutuksessa (synkronointi) keskenään paikallisten tietokoneverkkojen (LAN) ja yksittäisten tietojen (resurssien) ja ohjauksen (tapahtumien) mukaan. tietokoneita.

Kaikki "perinteiset" menetelmät paikallisesti sijaitseville (keskitetyille) laskentajärjestelmille, jotka häiritsevät luvatta heidän työhönsä ja pääsyä tietoihin, ovat mahdollisia hajautetussa AS:ssa. Lisäksi niille on ominaista uudet erityiset kanavat tunkeutua järjestelmään ja luvaton pääsy tietoihin, joiden olemassaolo selittyy useilla niiden ominaisuuksilla.

Listataan hajautettujen kaiuttimien pääominaisuudet:

järjestelmän osien alueellinen monimuotoisuus ja intensiivinen tiedonvaihto niiden välillä;

laaja valikoima käytettyjä tiedon esittämis-, tallennus- ja siirtomenetelmiä;

eri aiheisiin kuuluvien tietojen integroiminen eri tarkoituksiin yhtenäisten tietokantojen puitteissa ja päinvastoin joillekin kohteille tarpeellisten tietojen sijoittaminen verkon eri etäsolmuihin;

tietojen omistajien poistaminen fyysisistä rakenteista ja tietojen sijainnista;

hajautettujen tietojenkäsittelymuotojen käyttö;

useiden käyttäjien ja eri luokkien henkilöstön osallistuminen automaattiseen tietojenkäsittelyyn;

suora ja samanaikainen pääsy resursseihin (mukaan lukien tiedot) suurelle määrälle eri luokkiin kuuluvia käyttäjiä (kohteita);

käytettyjen laskenta- ja viestintävälineiden sekä niiden ohjelmistojen suuri heterogeenisuus;

Suojausvälineiden erityisen laitteistotuen puute useimmissa automaattisissa järjestelmissä yleisesti käytetyissä teknisissä keinoissa.

2. 2 Tärkeimpien rakenteellisten ja toiminnallisten osien haavoittuvuus

Yleensä AS koostuu seuraavista tärkeimmistä rakenteellisista ja toiminnallisista elementeistä:

työasemat - verkon erilliset tietokoneet tai etäpäätteet, joissa automatisoidut käyttäjätyöasemat on toteutettu;

Suorituskykyisten tietokoneiden palvelimet (tiedostopalvelut, tietokannat), jotka on suunniteltu toteuttamaan datan tallennus-, tulostus- ja toimintaverkon työasemien huoltotoimintoja;

yhdyskäytävät (yhdyskäytävät, pakettivälityskeskukset, tietoliikennetietokoneet) - elementit, jotka varmistavat useiden tiedonsiirtoverkkojen tai saman verkon useiden segmenttien yhdistämisen erilaisilla vuorovaikutusprotokollalla;

viestintäkanavat (paikallinen, puhelin, kytkentäsolmuilla jne.).

Työasemat ovat verkkojen helpoimmin saavutettavissa olevat komponentit, ja juuri niistä voidaan tehdä eniten luvattomia toimia. Työasemilta ohjataan tiedonkäsittelyprosesseja, käynnistetään ohjelmia, syötetään ja korjataan tietoja, tärkeitä tietoja ja käsittelyohjelmia voidaan sijoittaa työasemien levyille. Tietoa näytetään työasemien monitoreilla ja tulostuslaitteilla eri toimintoja suorittavien käyttäjien (operaattoreiden) työn aikana, joilla on eri valtuudet päästä käsiksi tietoihin ja muihin järjestelmäresursseihin. Tästä syystä työasemat on suojattava luotettavasti luvattomien henkilöiden pääsyltä ja niissä on oltava keinot rajoittaa laillisten käyttäjien pääsyä resursseihin eri valtuuksilla. Lisäksi suojakeinojen tulee estää työasemien normaaliasetusten ja niiden toimintatapojen rikkomukset, jotka aiheutuvat kokemattomien (huomioimattomien) käyttäjien tahattomasta puuttumisesta.

Myös kanavat ja viestintävälineet tarvitsevat suojaa. Viestintälinjojen suuren avaruudellisen laajuuden vuoksi (valvomattoman tai huonosti valvotun alueen kautta) on lähes aina mahdollisuus muodostaa yhteys niihin tai häiritä tiedonsiirtoprosessia. Mahdolliset uhat on kuvattu tarkemmin luvussa 2.3.

2. 3 Turvallisuusuhat DB ja tietosuhteiden aiheet e niy

Uhka on mahdollinen mahdollisuus loukata tietoturvaa tietyllä tavalla. Mahdollisten uhkien ja näiden uhkien hyödyntämien haavoittuvuuksien ymmärtäminen mahdollistaa kustannustehokkaimpien turvallisuuden turvaamiskeinojen valitsemisen, jotta voidaan välttää kustannusten ylitykset, estää resurssien keskittyminen sinne, missä niitä ei erityisesti tarvita, heikentämällä todella haavoittuvia. paikoissa.

Tietosuhteiden kohteiden etujen uhka on mahdollisesti mahdollinen tapahtuma, prosessi tai ilmiö, joka vaikuttamalla tietoon tai muihin AS:n osiin voi suoraan tai välillisesti johtaa näiden subjektien etujen vahingoittumiseen.

Yllä lueteltujen nykyaikaisten ydinjärjestelmien erityispiirteistä johtuen tietosuhteiden subjektien turvallisuuteen kohdistuu huomattava määrä erilaisia uhkia.

Tässä artikkelissa pyritään kattamaan mahdollisimman kattavasti tietokantakohtaiset tietoturvauhat. On kuitenkin pidettävä mielessä, että tieteellinen ja teknologinen kehitys voi johtaa täysin uudentyyppisten uhkien syntymiseen ja että hyökkääjän hienostunut mieli pystyy keksimään uusia tapoja voittaa turvajärjestelmät, tietojen väärinkäyttö ja hajaantuminen. ydinvoimalan toimintaa.

DBMS-spesifisten uhkien päälähde piilee tietokantojen luonteessa. Pääasiallinen vuorovaikutuskeino DBMS:n kanssa on SQL-kieli, tehokas ei-proseduurillinen työkalu tietojen määrittelyyn ja käsittelyyn. Tallennetut menettelyt lisäävät ohjausrakenteita tähän ohjelmistoon. Sääntömekanismi mahdollistaa monimutkaisten, vaikeasti analysoitavien toimintaketjujen rakentamisen, jolloin matkan varrella voidaan implisiittisesti siirtää menettelyjen suorittamisoikeus, vaikka sillä ei olisikaan siihen tarkasti ottaen valtuuksia. Tämän seurauksena potentiaalinen hyökkääjä saa käsiinsä tehokkaan ja kätevän työkalupakin, ja koko DBMS-kehityksen tavoitteena on tehdä tästä työkalupakkista entistä tehokkaampi ja kätevämpi.

Viime aikoina verkon vaarallisin paikka, josta mahdollinen hyökkääjä voi jatkuvasti toimia, on noussut globaaliksi Internetiksi, eivätkä tällaiset hyökkäykset ole poikkeus tietokantoissa. Mutta diplomiprojektin puitteissa tätä ei oteta huomioon, koska tietokannan suojausratkaisu on kehitetty tietylle yritykselle, jossa yrityksen tietoturvapolitiikka määrää Internet-resurssien käytön kieltämisen yrityksen lähiverkossa. Internet tarjotaan vain omistetuissa henkilökohtaisissa paikallisissa koneissa, joiden pääsyä verkkoresursseihin ei tarjota (ne toimivat itsenäisesti ilman yhteyttä paikalliseen verkkoon).

Analysoimme tietovuodot (haavoittuvuudet tai mahdolliset uhat):

1. inhimillinen tekijä (käyttäjä);

2. tietojen replikointi;

3. tietokannan varastaminen, tietokannan tuhoaminen;

4. verkkoliikenteen sieppaus;

5. tietojen poistaminen tulostinnauhalta, huonosti tyhjennetyt levykkeet, laitteet, jotka on suunniteltu sisältämään varmuuskopiotietoja;

6. varmuuskopiotietoja sisältävien tietovälineiden varkaus;

7. PC:n ohjelmisto- ja laitteistovälilehdet;

8. tietokonevirukset, logiikkapommit;

9. yritysverkoston häiriöt;

10. tuotanto- ja teknologiset jätteet;

11. huoltohenkilöstö;

12. tiedon poimiminen videokirjanmerkeillä, valokuvausvälineillä, videotietojen etähaku;

13. luonnonkatastrofit;

14. ylivoimainen este.

Itse asiassa haavoittuvuus on kirjaimellisesti missä tahansa verkossa, verkkokaapelista, jonka hiiret voivat pureskella, tietokantaan tai tiedostoihin, jotka voivat tuhoutua käyttäjän toimilla.

Ei pidä unohtaa, että uusia haavoittuvuuksia ja keinoja niiden hyödyntämiseksi ilmaantuu jatkuvasti; eli ensinnäkin vaara on melkein aina olemassa, ja toiseksi tällaisten vaarojen seurantaa on suoritettava jatkuvasti. Eli on tarpeen seurata jatkuvasti uusien haavoittuvuuksien syntymistä ja yrittää poistaa ne. Älä myöskään unohda sitä tosiasiaa, että haavoittuvuudet houkuttelevat hyökkääjien lisäksi myös suhteellisen rehellisiä ihmisiä. Kaikki eivät vastusta kiusausta korottaa palkkaansa luottaen siihen, että hän jää rankaisematta.

Katsotaanpa nyt uhkia ottaen huomioon suojan tarjoamisen perustehtävät.

Jaetaan uhat luottamuksellisuutta, eheyttä ja saatavuutta koskeviin uhkiin.

1. Luottamuksellisuuden paljastamisen uhka:

· Tietojen sieppaus;

· Tietojen tallentaminen varmuuskopiotietovälineille;

· Moraalisen ja psykologisen vaikuttamisen menetelmät;

· Valtuutuksen väärinkäyttö;

· Näyttelyt tai messut, joissa esitellään huippukehitystä tai tuotantonäytteitä, joihin järjestelmästä voi jäädä tietoa;

Tietojen vuotaminen ja tahallinen kerääminen:

· Tietoja kohteesta ja yrityksestä, johon se kuuluu;

· laitoksella työskentelevistä tai oleskelevista henkilöistä;

· Tietoja tallennetuista arvoista ja omaisuudesta;

· muista kohteista, jotka ovat mahdollisia rikollisen tunkeutumisen kohteita.

Muut uhkaukset

2. Uhka eheyden loukkaamisesta:

Staattisen eheyden rikkominen

· Virheellisten tietojen, ohjelmien syöttäminen;

· Tietojen, ohjelmien muuttaminen;

· Kaapelitalouden eheyden loukkaaminen;

Dynaamisen eheyden rikkominen

· Tietojen kopiointi;

· Tietojen uudelleenjärjestäminen;

· Toimintojärjestyksen rikkominen.

Ei vähäinen merkitys on päällekkäisyyden uhka, eli varmuuskopiointitoimien, kopioiden useisiin paikkoihin tallentamiseen, tiedon esittämiseen eri muodoissa (paperilla ja tiedostoissa) tarjoama tiedon redundanssi.

3. Käytettävyyden epäämisen uhka:

Käyttäjien, operaattoreiden, järjestelmänvalvojien tahattomat virheet koostuvat lukutaidottomuudesta ja työn laiminlyönnistä (virheellisesti syötetyt tiedot, ohjelmavirhe, joka aiheutti järjestelmän kaatumisen)

Tietojärjestelmän sisäinen vika:

· Tietojen tuhoaminen;

· Laitteiston tuhoutuminen tai vahingoittuminen;

· Ohjelmistovirheet;

· Poikkeaminen (vahingossa tai tahallisesti) vahvistetuista toimintasäännöistä;

· Järjestelmän poistuminen normaalista toiminnasta käyttäjien tai huoltohenkilöstön tahattomien tai tahallisten toimien vuoksi (ylimääräinen arvioitu pyyntöjen määrä, liiallinen määrä käsiteltyä tietoa);

· Virheet järjestelmän (uudelleen)määrityksen aikana;

· Tekniset viat / laitevika.

Minkä tahansa teknisen infrastruktuurin osan epäonnistuminen voi johtaa koko laitoksen toiminnan osittaiseen tai täydelliseen lopettamiseen. Lisäksi joidenkin laitteiden virheellinen toiminta tai vika voi vahingoittaa muita. Jos esimerkiksi talviolosuhteissa lämmitysjärjestelmän vettä pumppaavien pumppujen virransyöttö katkaistaan, putkissa seisova vesi jäähtyy hetken kuluttua jäätymispisteeseen ja rikkoo ne.

Käyttäjän kieltäytyminen:

· Haluttomuus työskennellä tietojärjestelmän kanssa (useimmiten se ilmenee, kun on tarpeen hallita uusia mahdollisuuksia ja kun käyttäjien pyyntöjen ja todellisten kykyjen ja teknisten ominaisuuksien välillä on ristiriita);

· Kyvyttömyys työskennellä järjestelmän kanssa asianmukaisen koulutuksen puutteen vuoksi ("tietokonelukutaidon puute", kyvyttömyys työskennellä dokumenttien kanssa);

· Ei voida työskennellä järjestelmän kanssa teknisen tuen puutteen vuoksi (epätäydellinen dokumentaatio, viitetietojen puute).

Tukiinfrastruktuurin vika:

· Viestintäjärjestelmien, virtalähteen, veden ja/tai lämmönsyötön, ilmastoinnin toimintahäiriö (vahingossa tai tarkoituksella);

· Tilojen tuhoutuminen tai vahingoittuminen;

· Huoltohenkilöstön ja/tai käyttäjien kyvyttömyys tai haluttomuus suorittaa tehtäviään (väkilevottomuus, liikenneonnettomuudet, terrori-isku tai sen uhka, lakko);

· "Loukkaantuneet" työntekijät - nykyiset ja entiset;

· Tämä sisältää myös luonnonkatastrofit tai luonnonkatastrofeina pidetyt tapahtumat (palot, tulvat, maanjäristykset, hurrikaanit), koska ne johtavat tukiinfrastruktuurin vaurioitumiseen.

Mikä tahansa sähköä tai polttoainetta käyttävä laite voi syttyä itsestään, jos se ei toimi kunnolla. Sinun tulee myös ottaa huomioon onnettomuusmahdollisuus kaasuputkissa, vesiputkissa (mukaan lukien lämpölaitokset - korkeapaineinen kuuma vesi voi aiheuttaa vahinkoa vähintään tulipalon) ja rakennusrakenteissa (harvoin, mutta sitä tapahtuu).

Älä sulje pois uhkien ja onnettomuuksien lukumäärästä, sekä erityisesti laitoksen työhön liittyvistä että yleisluonteisista. Kaikki esineet ovat alkuainevoimien vaikutuksen alaisia. Kaikista laitoksen sijainnista on yleensä saatavilla keskimääräisiä tietoja sääolosuhteista sekä tuulen nopeuden ja tulvatason enimmäisarvoista. Luonnolliset tekijät tulee ottaa huomioon kahdella tavalla: uhkana suojelukohdetta kokonaisuutena ja olosuhteina, myös ääriarvoissa, joiden toimivuus on varmistettava.

Seuraava askel on kehittää epävirallinen malli rikoksentekijästä, joka

Sen avulla voidaan tunnistaa niiden henkilöiden joukko, jotka voivat mahdollisesti häiritä järjestelmän normaalia toimintaa.

2. 4 Epävirallinen tunkeilijamalli

Rikoksentekijä on henkilö, joka on yrittänyt suorittaa kiellettyjä toimia (toimia) vahingossa, tietämättömyydestä tai tahallisesti ilkeällä tarkoituksella (omien etujensa vuoksi) tai ilman sitä (leikin tai huvin vuoksi, itsensä vahvistamiseksi) ja käyttää tähän erilaisia mahdollisuuksia, menetelmiä ja keinoja...

Tunkeilija on rikkoja, joka tietoisesti lähtee rikkomukseen palkkasoturi-aiheista.

Rikoksentekijän epävirallinen malli heijastaa hänen käytännöllisiä ja teoreettisia kykyjä, a priori tietämystä, toiminnan aikaa ja paikkaa. Tavoitteidensa saavuttamiseksi rikoksentekijän on ponnisteltava, käytettävä tiettyjä resursseja. Tutkittuaan rikkomusten syyt voidaan joko vaikuttaa näihin syihin itse (tietysti, jos mahdollista), tai tarkemmin määritellä vaatimukset suojajärjestelmälle tämäntyyppistä rikkomusta tai rikollisuutta vastaan.

Kun kehitetään tunkeilijamallia, määritetään seuraavat asiat:

· Oletukset rikoksentekijän toiminnan motiiveista (rikoksentekijän tavoittelemat);

· Oletukset rikoksentekijän pätevyydestä ja hänen teknisistä laitteistaan (rikkomuksen tekemiseen käytetyistä menetelmistä ja keinoista);

· Rajoitukset ja oletukset rikkojien mahdollisten toimien luonteesta.

Erottakaamme mahdolliset yritykset häiritä järjestelmän toimintaa sekä laittomalla sisäänpääsyllä järjestelmään käyttäjän varjolla että tunkeutumisella fyysisen kosketuksen kautta, esimerkiksi kytkemällä kaapeliin, eli luottamalla mahdollisiin järjestelmän rikkomuksiin. turvallisuusjärjestelmä, nostamme esiin itse rikkojien mallit. Miksi luokittelemme mahdolliset rikkojat:

1) kuulumalla järjestelmään:

· Rekisteröity käyttäjä, ts. yrityksen työntekijä

· Rekisteröimätön käyttäjä, ts. henkilö, joka ei osallistu yrityksen työhön;

· Loukkaantuneet "työntekijät - nykyiset ja entiset tuntevat organisaation järjestyksen ja voivat aiheuttaa huomattavaa vahinkoa;

· Yhdessä, salaliitto;

2) tapaturman asteen tai tahallisuuden perusteella:

· Ilman tahallisuutta (tuottamus, huolimattomuus, huolimattomuus tai tietämättömyys);

• pahantahtoisella tarkoituksella eli tarkoituksella;

3) motiivilla:

· Vastuuttomuus: käyttäjä tahallaan tai vahingossa suorittaa tuhoisia toimia, jotka eivät liity ilkeämieliseen tarkoitukseen, useimmissa tapauksissa tämä on seurausta epäpätevyydestä tai huolimattomuudesta;

• Itsevakuus: Jotkut käyttäjät pitävät järjestelmätietosarjojen pääsyä suurena menestyksenä, sillä he pelaavat eräänlaista käyttäjä vastaan järjestelmä -peliä itsensä vahvistamiseksi joko omissa tai kollegoidensa silmissä;

· Oma etu: tässä tapauksessa tunkeilija yrittää tietoisesti ylittää tallennettujen, siirrettyjen ja käsiteltyjen tietojen turvajärjestelmän, vaikka AU:lla olisikin keinot, jotka tekevät tällaisen tunkeutumisen erittäin vaikeaksi, on lähes mahdotonta suojata sitä kokonaan tunkeutumisesta.

4) täytäntöönpanotehtävästä:

· ohjelmien, tietojen muuttaminen tai tuhoaminen;

· muiden haittaohjelmien käyttöönotto;

· järjestelmän hallinnan saaminen;

· resurssien aggressiivinen kulutus;

5) tietotason mukaan:

· tuntee toiminnalliset ominaisuudet, tietotaulukoiden muodostumisen päämallit ja niihin kohdistuvat pyyntövirrat, osaa käyttää standardityökaluja;

· omaa korkeatasoista tietämystä ja kokemusta työskentelystä järjestelmän teknisten välineiden kanssa ja niiden ylläpidosta;

· hänellä on korkea tietämys ohjelmoinnin ja tietotekniikan alalla, automatisoitujen tietojärjestelmien suunnittelussa ja käytössä;

· tuntee suojavarusteiden rakenteen, toiminnot ja toimintamekanismin sekä niiden vahvuudet ja heikkoudet.

6) käyttöoikeustyypin mukaan:

· ohjelmistot (esim. kirjanmerkit);

· fyysinen (esimerkiksi liittäminen kaapeliin, ulkoisten laitteiden liittäminen);

· yhteinen;

7) kykytason mukaan (käytetyt menetelmät ja keinot):

· käyttämällä puhtaasti salaisia tiedonhankintamenetelmiä;

· käyttämällä passiivisia keinoja (tekniset kuunteluvälineet muuttamatta järjestelmän osia);

· käyttämällä vain standardinmukaisia keinoja ja suojajärjestelmien puutteita sen poistamiseksi (luvaton toiminta sallittuja keinoja käyttäen) sekä kompakteja magneettisia tallennusvälineitä, jotka voidaan kuljettaa salaa turvapylväiden läpi;

· aktiivisen vaikuttamisen menetelmien ja keinojen soveltaminen (teknisten lisäkeinojen muuttaminen ja liittäminen, liittäminen tiedonsiirtokanaviin, ohjelmistojen kirjanmerkkien käyttöönotto ja erityisten instrumentaalisten ja teknisten ohjelmien käyttö).

8) toimintapaikalla:

· ilman pääsyä organisaation valvotulle alueelle;

· Valvotulta alueelta ilman pääsyä rakennuksiin ja rakenteisiin;

· Sisätiloissa, mutta ilman pääsyä ydinvoimalaitoksen teknisiin välineisiin;

· AU:n loppukäyttäjien (operaattoreiden) työasemilta;

· Pääsy tietoalueelle (tietokannat, arkistot);

· Pääsy ydinvoimalan turvalaitteiden valvonta-alueelle;

9) seurauksista:

· Ei vakavaa, mikä yksinkertaisesti osoitti haavoittuvuutta;

· Keskikokoinen;

· Vakava;

· Supervakava;

yhdeksän). tietojärjestelmän osilla, jotka on tarkoitettu:

Tiedot

Ohjelmat ja tiedot

· Laitteet;

· Dokumentointi;

· Tukiinfrastruktuuri;

kymmenen). toiminta-ajan mukaan:

· AU:n toimintaprosessissa (järjestelmän komponenttien toiminnan aikana);

· Järjestelmän komponenttien käyttämättömyyden aikana (poistyötuntien aikana, suunniteltujen toimintakatkosten aikana, huolto- ja korjauskatkot);

· Sekä AU:n toimintaprosessissa että järjestelmän osien epäaktiivisuuden aikana;

yksitoista). rikkojien toiminnan luonteen perusteella:

· Rekrytointityö ja erikoistapahtumat vaikeuttavat rikkojien yhteenliittymien muodostamista, ts. yhdistäminen (salaliitto) ja kohdennettuja toimia kahden tai useamman rikkojan suoja-alijärjestelmän voittamiseksi;

· Rikoksentekijä suunnittelee luvattomien henkilöiden yrityksiä piilottaa luvattomat toimintansa muilta työntekijöiltä;

· NSD voi johtua käyttäjien, järjestelmänvalvojien, käyttö- ja huoltohenkilöstön virheistä sekä käytetyn tietojenkäsittelytekniikan puutteista jne.

Mahdollisten rikkojien ominaisuuksien erityisten arvojen määrittäminen on suurelta osin subjektiivista.

Tunkeilijan mallia, joka on rakennettu ottamalla huomioon tietyn aihealueen ja tiedonkäsittelytekniikan erityispiirteet, voidaan esittää listaamalla useita vaihtoehtoja hänen ulkonäölleen. Jokaiselle rikollisen tyypille on luonnehdittava edellä annettujen ominaisuuksien arvot.

2. 5 Politiikka turvallisuus yrityksille

Tietoturvapolitiikka on joukko dokumentoituja johtamispäätöksiä, joiden tarkoituksena on suojata tietoja ja niihin liittyviä resursseja. Se on virallinen johtamislinja, jonka tarkoituksena on toteuttaa joukko toimenpiteitä yrityksen tietoturvan varmistamisen pääalueilla.

Sen päätavoitteena on selkeä kuvaus yrityksen tietoturvatekniikasta ja virkamiehen tehtävien toteuttamisesta.

Yrityksen JSC "NAPO im. VP Chkalov "on kirjoitettu samannimiseen asiakirjaan" Yrityksen tietoturvapolitiikka "ja on pakollinen yrityksen työntekijöille. Tietoturvapolitiikka on kehitetty perustuen Venäjän federaation tietoturva- ja tietoturvalainsäädännön vaatimuksiin sekä ISO / IEC 17799-2000 standardin suosituksiin. Asiakirja määrittelee työntekijöiden vastuun asiaa koskevien määräysten ja politiikan osien täytäntöönpanoa.

johtopäätöksiä

Tietokantojen spesifisyys niiden haavoittuvuuden näkökulmasta liittyy pääasiassa intensiiviseen vuorovaikutukseen itse tietokannan ja sen kanssa rakenteellisessa ja toiminnallisessa suhteessa olevan järjestelmän elementin välillä.

Haavoittuvia ovat kaikki peruselementit, jotka liittyvät tietokannan täysimittaiseen toimintaan: tietokantatiedostot, DBMS, asiakaspalvelinsovellus, tietokantapalvelin, sovelluspalvelin, yrityksen paikallisverkko.

Nämä komponentit on suojattava kaikenlaisilta vaikutuksilta: luonnonkatastrofit ja onnettomuudet, teknisten laitteiden viat ja viat, henkilöstön ja käyttäjien virheet, ohjelmavirheet ja tunkeilijoiden tahalliset toimet.

Tietojen tahalliseen tai vahingossa tapahtuvaan luvattomaan pääsyyn ja tietojen käsittelyyn ja vaihtoon puuttumiseen (mukaan lukien eri verkkokomponenttien koordinoidun toiminnan hallinta ja vastuun rajaaminen tiedon muuntamisesta ja edelleensiirrosta) on laaja valikoima vaihtoehtoja.