Experiment. Hoe we persoonlijke gegevens stalen via gratis wifi in een café

Google heeft eindelijk een speciale tool ontwikkeld waarmee eigenaren hun verloren Android-smartphones kunnen terugvinden. De "zoek" -functie is zelfs beschikbaar voor degenen die de software niet hebben bijgewerkt en daarom geen speciale applicaties hebben geïnstalleerd of instellingen hebben gewijzigd. U kunt niet alleen een verloren smartphone op de kaart vinden, maar ook de functie gebruiken om gebruikersinformatie op afstand te verwijderen. Met de tool van Google kun je ook op afstand bellen als de smartphone is gestolen of gevonden en de simkaart is vervangen door een nieuwe eigenaar.

Wat je nodig hebt om een Android-telefoon te vinden

Het is niet nodig om speciale hulpprogramma's te installeren of parameters en instellingen te wijzigen om uw smartphone te vinden door de locatie ervan op de Google-kaart weer te geven. En als u uw telefoonnummer op afstand moet bellen, hoeft u ook niets te wijzigen of te downloaden.Maar alle gebruikersinformatie van een verloren mobiel apparaat kan alleen worden verwijderd als bepaalde instellingen zijn gemaakt. Dit gebeurt eenvoudig en gratis: in Apparaatbeheerders moet u het overeenkomstige vakje aanvinken en akkoord gaan met de gewijzigde parameters. Slechts twee klikken openen nieuwe mogelijkheden voor u. U hoeft geen hulpprogramma's te downloaden om uw verloren telefoon te vinden of bepaalde acties op afstand uit te voeren vanaf uw pc of een ander apparaat dat toegang heeft tot uw Google-account.

En zelfs als u nauwgezet en attent bent en er absoluut zeker van bent dat u uw mobiele apparaat nooit zult verliezen, raden we u aan de mogelijkheid om nieuwe functies te krijgen niet te verwaarlozen. Je weet maar nooit...

Om te profiteren van de nieuwe functies van de ontwikkelaar van het besturingssysteem, moet u over een mobiel Android-apparaat beschikken dat aan een Google-account is gekoppeld.

Opmerking! Tot drie jaar geleden hadden alleen gebruikers van zakelijke Google-accounts toegang tot Apparaatbeheerder. Nu is bediening op afstand van Android beschikbaar op standaardaccounts. En de optie verscheen standaard op het mobiele apparaat, zonder de software bij te werken en bepaalde parameters in te stellen. De optie is zonder uitzondering voor alle gebruikers beschikbaar, omdat deze niet gebonden is aan het besturingssysteem, maar aan het account.

Android-afstandsbediening inschakelen

Om de nieuwe functie Zoek mijn telefoon te gebruiken, moet u deze inschakelen, aangezien deze standaard is uitgeschakeld. De functie is ingeschakeld in de smartphone-instellingen, in het item "Beveiliging".

Beheer op afstand bevindt zich op het tabblad Apparaatbeheerders.

Ga in het selectievakje 'Android-afstandsbediening' en in het bevestigingsvenster ermee akkoord dat u externe services toestaat gebruikersinformatie te verwijderen, nieuwe grafische wachtwoorden te maken en de telefoonweergave te blokkeren. Nadat u de toestemming voor al deze wijzigingen heeft bevestigd, kan de optie worden ingeschakeld met de bijbehorende knop.

Opmerking! Als op uw smartphone een oudere softwareversie is geïnstalleerd, zoekt en vinkt u de vakjes aan waarmee u uw telefoon op afstand kunt vinden en de instellingen kunt terugzetten naar de fabrieksinstellingen.

Zo eenvoudig, snel en eenvoudig heeft u de afstandsbedieningsfunctie ingeschakeld. U hoeft verder geen actie te ondernemen: gebruik uw mobiele apparaat zoals gewoonlijk.

Android-afstandsbediening

Nu kan uw verloren/gestolen smartphone op afstand worden bediend: locatie vinden, persoonlijke inhoud en instellingen verwijderen, bellen, enz. Om naar een verloren mobiel apparaat te zoeken, opent u dus de officiële OS-ontwikkelaarspagina in uw browser: . Om toegang te krijgen tot de pagina moet u ingelogd zijn bij Google. Wanneer u voor de eerste keer inlogt, wordt u gevraagd de toestemming te bevestigen voor het gebruik van de locatiegegevens van uw apparaat.

Nu moet u uw mobiele Android-apparaat (smartphone, tablet, ander apparaat) selecteren in de vervolgkeuzelijst en een van de drie acties uitvoeren. Bovendien veranderen de eerste twee de instellingen niet, zelfs als de afstandsbedieningsfunctie niet door u is ingeschakeld. Welke opties zijn er voor u beschikbaar:

Dankzij de nieuwe functionaliteit van het Google Android-besturingssysteem kunt u verloren apparaten terugvinden, gebruikersinformatie en instellingen op afstand verwijderen en uw kinderen niet uit het oog verliezen.

Dankzij de nieuwe functionaliteit van het Google Android-besturingssysteem kunt u verloren apparaten terugvinden, gebruikersinformatie en instellingen op afstand verwijderen en uw kinderen niet uit het oog verliezen.

Laten we ons de volgende situatie voorstellen. We vinden een smartphone met Android 4.1–4.4 (of CyanogenMod 10–11) en in plaats van deze terug te geven aan de eigenaar, besluiten we hem te houden en er alle mogelijke vertrouwelijke informatie uit te halen. We zullen proberen dit allemaal te doen zonder gespecialiseerde tools, zoals verschillende systemen om rechtstreeks een dump uit het NAND-geheugen te halen of hardwareapparaten om S-ON te verwijderen, zodat de eigenaar er niet achter komt wat we doen en de gegevens niet op afstand kan vinden of blokkeren. apparaat. Laat ik meteen voorop stellen dat dit helemaal geen leidraad voor actie is, maar een manier om de veiligheid van smartphones te onderzoeken en informatie te verstrekken aan degenen die hun gegevens willen beschermen.

WAARSCHUWING!

Alle informatie wordt uitsluitend ter informatie verstrekt. Noch de auteur, noch de redactie zijn verantwoordelijk voor eventuele schade veroorzaakt door de materialen van dit artikel.

Prioritaire acties

Dus we hebben de smartphone van iemand anders in handen gekregen. Het maakt niet uit hoe, het is belangrijk dat we het al hebben. Het eerste dat we moeten doen is het zo snel mogelijk loskoppelen van het mobiele netwerk, dat wil zeggen, volgens het gebod van de Gopniks, de simkaart verwijderen en weggooien. Ik zou echter aanraden dit alleen te doen als de simkaart kan worden verwijderd zonder de smartphone uit te schakelen, dat wil zeggen door de batterij voorzichtig op te tillen, of via de zijsleuf als het een smartphone is met een niet-verwijderbare batterij (Nexus 4 /5, bijvoorbeeld). In alle andere gevallen kun je je beter beperken tot het inschakelen van de vliegtuigmodus, aangezien het heel goed mogelijk is dat in Android de encryptiemodus voor gebruikersgegevens is geactiveerd en na het uitschakelen de smartphone wordt vergrendeld totdat de encryptiesleutel is ingevoerd.

Ook mag u onder geen enkele omstandigheid uw smartphone verbinden met een Wi-Fi-netwerk, omdat het mogelijk is dat de trackingsoftware die erop is geïnstalleerd (en in Android 4.4.1 is deze al ingebouwd) onmiddellijk gaat werken en u tegenkomt “ een toevallige ontmoeting met de eigenaar en zijn vrienden (over de politie hoeft u zich geen zorgen te maken, zij sturen zo'n slachtoffer). Ik zou de camera aan de voorkant met iets bedekken voor het geval dat, misschien maakt hij nu foto's en worden ze bij de eerste gelegenheid verzonden.

Vergrendelscherm

Nu we onze persoon hebben veiliggesteld, kunnen we beginnen met de opgravingen. Het eerste obstakel dat we moeten omzeilen is het vergrendelscherm. In 95% van de gevallen zal er geen bescherming zijn, maar de resterende vijf procent mogen we niet vergeten.

Er zijn drie hoofdtypen beveiligd vergrendelingsscherm in Android. Dit is een viercijferige pincode, een patroon of een gezichtsfoto. Om de eerste twee te ontgrendelen worden in totaal twintig pogingen gegeven, verdeeld over vijf stukken met daartussen een ‘minuut rust’. Er zijn meerdere pogingen om te ontgrendelen via een gezichtsfoto, waarna de smartphone overschakelt naar een pincode. In alle drie de gevallen wordt de smartphone, nadat alle pogingen zijn mislukt, vergrendeld en wordt om het Google-wachtwoord gevraagd.

Onze taak is om te proberen het vergrendelscherm te omzeilen om niet terug te vallen op het Google-wachtwoord, dat we zeker niet zullen kunnen raden. De eenvoudigste manier om dit te doen is via een USB- en ADB-verbinding:

$ adb shell rm /data/system/gesture.key

Of zoals dit:

$ adb shell $ cd /data/data/com.android.providers.settings/databases $ sqlite3 settings.db > update systeem ingestelde waarde = 0 waarbij naam = "lock_pattern_autolock"; > update systeemsetwaarde = 0 waarbij naam = "lockscreen.lockedoutpermanently"; >.stop

Deze methode heeft echter twee problemen. Het vereist rootrechten en werkt niet in Android 4.3 en hoger, omdat toegang tot ADB bevestiging van het apparaat vereist, wat onmogelijk is als het scherm is vergrendeld. Bovendien kan ADB-toegang worden uitgeschakeld in de instellingen.

We kunnen een niveau lager gaan en de herstelconsole gebruiken om het slotsleutelbestand te verwijderen. Om dit te doen, start u gewoon opnieuw op in de herstelconsole (uitschakelen + inschakelen terwijl u de toets Volume omhoog ingedrukt houdt) en flasht u het volgende bestand. Het bevat een script dat /data/system/gesture.key verwijdert en de vergrendeling verwijdert zonder de huidige firmware te verstoren.

Het probleem met deze aanpak is de afhankelijkheid van een aangepaste herstelconsole. De voorraadconsole accepteert het bestand eenvoudigweg niet als ondertekend met een onjuiste digitale handtekening. Als de gegevensversleuteling is geactiveerd, wordt de telefoon bovendien bij de volgende keer opstarten vergrendeld en kan deze alleen worden opgeslagen door alle gegevens volledig te verwijderen, wat in strijd is met ons doel.

Een nog lager niveau is fastboot, dat wil zeggen manipulatie van het apparaat op bootloader-niveau. Het mooie van deze methode is dat je met de ontgrendelde bootloader alles met het apparaat kunt doen, inclusief het downloaden en installeren van een aangepaste herstelconsole. Om dit te doen, schakelt u gewoon uw smartphone uit (nogmaals houden we rekening met gegevensversleuteling) en zet u hem aan in de bootloader-modus met behulp van de aan / uit-knop + "volume omlaag". Hierna kunt u verbinding maken met het apparaat via de fastboot-client:

$fastboot-apparaten

Nu downloaden we de “onbewerkte” afbeelding van de aangepaste herstelconsole (met de img-extensie) voor “ons” apparaat en proberen deze te downloaden zonder installatie:

$ fastboot boot cwm-recovery.img

Als de bootloader van het apparaat is ontgrendeld, wordt de smartphone opnieuw opgestart in de console, waarmee u de ADB-modus kunt activeren, deze kunt gebruiken om de "update", waarvan de link hierboven wordt gegeven, te downloaden en te flashen. Vervolgens is het voldoende om opnieuw op te starten om volledige toegang tot de smartphone te krijgen. Trouwens, als je eigenaar wordt van een van de Nexus-apparaten, kun je de bootloader eenvoudig als volgt ontgrendelen:

$ fastboot OEM-ontgrendeling

Maar dit is slechts stof tot nadenken, aangezien de ontgrendeling het apparaat automatisch terugzet naar de fabrieksinstellingen.

Laten we het nu hebben over wat we moeten doen als al deze methoden niet werken. In dit geval kunt u proberen een bug in het vergrendelscherm zelf te vinden. Verrassend genoeg worden ze, ondanks de afwezigheid hiervan in pure Android, vrij vaak aangetroffen in de vergrendelschermen van eigen firmware van de fabrikant. De Galaxy Note 2 en Galaxy S 3 met Android 4.1.2 hadden bijvoorbeeld ooit een grappige bug waarmee je kort toegang kreeg tot het bureaublad door simpelweg op de noodknop te drukken, vervolgens op de ICE-knop (linksonder in de kiezer) en ten slotte op de Home-knop. knop. Hierna verscheen de desktop letterlijk een halve seconde, wat voldoende was om de vergrendeling te verwijderen.

Er werd een nog dommer bug gevonden in de Xperia Z: je kon een code draaien op de noodkiezer om naar het engineeringmenu te gaan ( # #7378423## ), gebruik het om naar het NFC Diag Test-menu te gaan en vervolgens naar het bureaublad te gaan door dezelfde druk op de "Home" -knop. Ik kan me heel moeilijk voorstellen hoe zulke wilde insecten kunnen verschijnen, maar ze bestaan.

Wat betreft het omzeilen van het patroon, alles is vrij eenvoudig. Deze kan op dezelfde manier worden uitgeschakeld als de pincode, maar er zijn twee extra opties. Ten eerste kiezen mensen, ondanks het indrukwekkende aantal mogelijke sleutelopties, vanwege hun psychologie meestal een sleutel die lijkt op een van de letters van het Latijnse alfabet, dat wil zeggen dezelfde Z, U, G, nummer 7 , enzovoort, waardoor het aantal afneemt. Er zijn tientallen mogelijkheden. Ten tweede laat uw vinger bij het invoeren van een sleutel een helemaal niet denkbeeldige markering op het scherm achter, die, zelfs als deze vaag is, vrij gemakkelijk te raden is. Het laatste minpuntje kan echter gemakkelijk worden gecompenseerd door een beschermende matte film, waarop eenvoudigweg geen vlekken achterblijven.

Welnu, het laatste waar ik het over wil hebben is de zogenaamde gezichtscontrole. Dit is de meest onhandige blokkeeroptie, die enerzijds heel gemakkelijk te omzeilen is door simpelweg een foto van de eigenaar op de smartphone te laten zien, maar aan de andere kant is het behoorlijk moeilijk, omdat je, zonder zelfs maar de naam van de eigenaar te kennen, het is niet mogelijk om zijn foto te krijgen. Hoewel het zeker de moeite waard is om een foto van jezelf te maken, is het goed mogelijk dat je op de vorige eigenaar lijkt.

Binnen

Laten we zeggen dat we het vergrendelscherm hebben omzeild. Nu zullen onze acties erop gericht zijn om zoveel mogelijk informatie van de smartphone te krijgen. Laat ik meteen reserveren dat we het wachtwoord voor Google, diensten als Facebook, Twitter en creditcardnummers niet krijgen. Noch het een, noch het ander is zomaar beschikbaar op een smartphone; in plaats van wachtwoorden worden authenticatietokens gebruikt, die alleen vanaf een bepaalde smartphone toegang geven tot de dienst, en deze laatste worden opgeslagen op de servers van de overeenkomstige diensten (Google Play, PayPal), en in plaats daarvan worden dezelfde tokens gebruikt.

Bovendien kun je niet eens iets kopen op Google Play, omdat je in de nieuwste versies bij elke aankoop om een Google-wachtwoord moet vragen. Deze functie kan overigens worden uitgeschakeld, maar zelfs in dit geval gaat de betekenis van aankopen verloren, omdat alle inhoud aan het account van iemand anders wordt gekoppeld.

Aan de andere kant kunnen we, als we accounts niet volledig kapen, in ieder geval de e-mail, Facebook en andere persoonlijke informatie van de gebruiker lezen, en misschien staat daar al iets interessants. In dit geval geeft Gmail een speciale winst, die kan worden gebruikt om uw account naar andere services te herstellen. En als de gebruiker nog geen tijd heeft gehad om naar een communicatiewinkel te gaan om de simkaart te blokkeren, dan is het mogelijk om zijn identiteit te bevestigen met behulp van het telefoonnummer. Maar u moet dit alleen doen nadat u alle beveiligingsmechanismen hebt uitgeschakeld (we willen niet gevolgd worden via antidiefstal).

Anti-diefstal verwijderen

Alle applicaties voor het volgen van smartphones met Android kunnen in drie groepen worden verdeeld: "prullenbak", "speelgoed" en "trekken". De eerste onderscheiden zich door het feit dat ze in drie uur door studenten zijn geschreven en in feite de meest gewone toepassingen vertegenwoordigen die gegevens van een positiesensor kunnen halen en naar een onbekende locatie kunnen sturen. Het bijzondere aan dergelijke software is dat ze heel gemakkelijk te detecteren en te verwijderen zijn. In feite is het voldoende om de lijst met geïnstalleerde software door te nemen, onbegrijpelijke namen in de zoekopdracht in te voeren, antidiefstalsoftware te identificeren en deze te verwijderen. Dit is precies wat er in de eerste fase moet gebeuren.

Het tweede type applicatie is iets dat beweert een serieus hulpmiddel te zijn, maar dat in werkelijkheid niet is. Normaal gesproken kan dergelijke software niet alleen coördinaten naar een externe server sturen, maar zichzelf ook verbergen en zichzelf beschermen tegen verwijdering. De tweede functie wordt meestal geïmplementeerd door de applicatie als een service te maken zonder GUI. In dit geval is het pictogram niet zichtbaar in de lijst met applicaties, maar blijft de applicatie zelf uiteraard op de achtergrond hangen, wat eenvoudig te bepalen is met elke procesmanager.

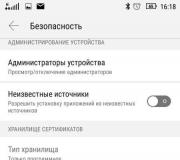

Bescherming tegen verwijdering in dergelijke “software” wordt meestal geïmplementeerd door uzelf te registreren als apparaatbeheerder, dus de tweede actie die u moet ondernemen is naar “Instellingen -> Beveiliging -> Apparaatbeheerders” gaan en eenvoudigweg alle daar genoemde applicaties uitschakelen. Het systeem zou om een pincode of wachtwoord moeten vragen, maar als deze nog niet op het vergrendelscherm staat, wordt er direct toegang verleend. Het is grappig, maar de antidiefstalfunctie van Google, die feitelijk in het besturingssysteem is ingebouwd, wordt op precies dezelfde manier uitgeschakeld.

Het derde type toepassing ten slotte is antidiefstal, dat door mensen is geprogrammeerd. Het belangrijkste verschil tussen dergelijke applicaties is dat ze zich naast camouflage ook kunnen registreren in de /system-partitie (als er root is), waardoor het onmogelijk is om ze met standaardmiddelen te verwijderen. Het enige probleem is dat ze nog steeds zichtbaar zijn in de lijst met processen, en om ze uit te schakelen gaat u gewoon naar "Instellingen -> Toepassingen -> Alles", klikt u vervolgens op de gewenste applicatie en klikt u op de knop "Uitschakelen".

Dat is alles wat de bescherming biedt. Deze lijst zou ook normale applicaties moeten bevatten, geïmplementeerd als een kernelmodule of op zijn minst een native Linux-applicatie, die geen standaard procesmanager zal laten zien, maar om de een of andere reden heb ik ze nog niet gezien. Aan de andere kant zouden de commando's ps en lsmod ze nog steeds blootleggen (tenzij het een echte achterdeur was), dus het niveau van stealth zou niet veel toenemen.

Root- en geheugendump

De volgende stap is het maken van een interne geheugendump. We kunnen er niet zeker van zijn dat er geen bladwijzers meer in de telefoon zitten, vooral als het eigen firmware van HTC en Samsung is, dus voordat u het netwerk inschakelt, is het beter om al uw gegevens op onze harde schijf op te slaan. Anders kunnen ze worden verwijderd als gevolg van een externe dump.

Hiervoor heb je zeker rootrechten nodig (tenzij de telefoon natuurlijk nog niet is geroot). Hoe je ze kunt krijgen, is het onderwerp van een apart artikel, vooral omdat elke smartphone zijn eigen instructies heeft. De eenvoudigste manier is om ze op een thematisch forum te vinden en ze uit te voeren door uw smartphone via USB op uw computer aan te sluiten. In sommige gevallen vereist het rooten opnieuw opstarten, dus het is beter om er onmiddellijk voor te zorgen dat de smartphonegegevens niet zijn gecodeerd (Instellingen -> Beveiliging -> Encryptie), anders verliezen we na het opnieuw opstarten de toegang ertoe.

Zodra root is verkregen, kopieert u eenvoudig de bestanden naar uw harde schijf met behulp van ADB. We zijn alleen geïnteresseerd in de /data- en /sdcard-partities, dus doen we dit (instructies voor Linux):

$ adb root $ adb pull /data $ mkdir sdcard && cd sdcard $ adb pull /sdcard

Alle bestanden worden in de huidige map ontvangen. Houd er rekening mee dat als de smartphone geen slot voor een SD-kaart heeft, de inhoud van de virtuele geheugenkaart zich in het /data-gedeelte zal bevinden en het tweede commando simpelweg niet nodig zal zijn.

Wat u vervolgens met deze bestanden moet doen, zal alleen uw verbeelding laten zien. Allereerst moet u letten op de inhoud van /data/data, alle privé-instellingen van alle geïnstalleerde applicaties (inclusief systeemapplicaties) worden daar opgeslagen. De formaten voor het opslaan van deze gegevens kunnen totaal verschillend zijn, maar de algemene praktijk is om deze op te slaan in traditionele Android SQLite3-databases. Ze bevinden zich meestal langs ongeveer de volgende paden:

/data/data/com.examble.bla-bla/setting.db

Je kunt ze allemaal vinden met behulp van de Linux find-opdracht, uitgevoerd in de originele map:

$vind. -naam\*.db

Ze kunnen niet alleen persoonlijke gegevens bevatten, maar ook wachtwoorden (de ingebouwde browser slaat ze precies zo op, en in duidelijke vorm). U hoeft alleen maar een grafische databasemanager SQLite3 te downloaden en de wachtwoordreeks in het zoekveld in te voeren.

Toepassingsonderzoek

Nu kunnen we eindelijk de vliegtuigmodus uitschakelen, zodat de smartphone kan communiceren met Google-services en andere sites. Er mag geen simkaart meer in zitten, en locatiebepaling (o.a. via IP) kun je uitzetten in “Instellingen -> Locatie”. Hierna is het niet meer mogelijk om ons te volgen.

Wat nu te doen? Doorloop de correspondentie in Gmail, vind wachtwoorden. Bijzonder nauwgezette mensen maken zelfs een speciale map voor brieven met wachtwoorden en vertrouwelijke informatie. U kunt ook proberen een wachtwoordwijziging aan te vragen bij diensten met bevestiging via e-mail, maar in het geval van Google, Facebook, PayPal en andere normale diensten werkt dit alleen als u een telefoonnummer heeft, waarvoor u de simkaart moet retourneren kaart op zijn plaats.

Over het algemeen is alles hier standaard. We hebben een e-mailadres, misschien een telefoonnummer, maar geen wachtwoorden voor services. Dit alles zou voldoende moeten zijn om veel accounts te kapen, maar of het nodig is of niet is een serieuzere vraag. Hetzelfde PayPal- of WebMoney-account is uiterst moeilijk te herstellen, zelfs voor de eigenaar zelf, en de hier ontvangen informatie zal duidelijk niet voldoende zijn. Het punt van het kapen van accounts van Odnoklassniki en andere soortgelijke sites is zeer twijfelachtig.

U kunt de /system-partitie van mogelijke bladwijzers wissen door eenvoudigweg de firmware opnieuw te installeren. Bovendien is het beter om een niet-officieel exemplaar te gebruiken en deze via de standaard herstelconsole te flashen. In dit geval kan de antidiefstal geen back-up van zichzelf maken met behulp van de functies van de aangepaste console.

Conclusies

Op geen enkele manier pleit ik ervoor om te doen wat in dit artikel wordt beschreven. De informatie die daarin staat is daarentegen bedoeld voor mensen die hun gegevens willen beschermen. En hier kunnen ze voor zichzelf een aantal voor de hand liggende conclusies trekken.

- Ten eerste: om informatie op een smartphone te beschermen zijn slechts drie eenvoudige mechanismen die al in de smartphone zijn ingebouwd voldoende: een wachtwoord op het vergrendelscherm, gegevensversleuteling en uitgeschakelde ADB. Als ze samen worden geactiveerd, zullen ze alle toegangspaden tot het apparaat volledig afsluiten.

- Ten tweede: het hebben van antidiefstal op je smartphone is een heel goed idee, maar je moet er niet 100% op vertrouwen. Het beste dat het kan bieden, is de mogelijkheid om gegevens te verwijderen als deze worden betrapt door een niet zo slimme dief.

- En ten derde het meest voor de hand liggende: onmiddellijk nadat u uw smartphone bent kwijtgeraakt, moet u uw Google-wachtwoord intrekken, wachtwoorden voor alle diensten wijzigen en uw simkaart blokkeren.

Belangrijke en voor de hand liggende tip: vergrendel altijd je scherm

Veel mensen negeren de eenvoudigste veiligheidsmaatregelen. En een pincode zoals 1111, of 0000, of 1234 werkt niet; elke dief kan deze meteen raden.

De meeste moderne smartphones hebben verschillende biometrische sensoren: vingerafdrukscanners of, minder gebruikelijk, gezichts- of irisscanners. Het gebruik ervan is eenvoudiger en sneller dan een wachtwoord of patroon; u hoeft niets in te voeren of uit te vinden, en om het in te schakelen en te ontgrendelen hoeft u alleen maar uw vinger op de sensor te leggen of gewoon naar het scherm te kijken.

Maar bij zulke ‘geavanceerde’ methoden moet je nog steeds een reservewachtwoord instellen voor het geval je plotseling een grote baard krijgt of je handschoen niet uit kunt trekken in de kou. En we herhalen: dit wachtwoord mag niet heel eenvoudig worden gemaakt, anders gaat alle biometrische beveiliging verloren.

Als je te lui bent om constant een code in te voeren of de sensor met je vinger aan te raken, is er nog een slimme, moderne manier. Op iOS en Android ouder dan 6.0 kunt u de ontgrendeling met een vertrouwd apparaat configureren.

Als u regelmatig een fitnesstracker, smartwatch, draadloze hoofdtelefoon of laptop gebruikt, kan uw smartphone onthouden dat het veilig is om in de buurt van deze apparaten te zijn en het scherm niet vergrendelen zolang ze zich binnen een bepaalde straal bevinden.

U kunt (en moet zelfs) uw naam en contactgegevens invoeren op het vergrendelscherm. Als een aardig persoon je iPhone in een café vergeten vindt en deze wil teruggeven, moet je het hem zo gemakkelijk mogelijk maken.

Toch is de smartphone kwijt, wat moet ik doen?

Bel eerst hem en dan de politie

Het eenvoudigste en meest voor de hand liggende is om uw nummer vanaf een andere telefoon te bellen en te hopen dat deze gewoon op de bank valt of dat iemand de telefoon oppakt en ermee instemt deze terug te geven.

Als u zeker weet dat de telefoon is gestolen, contact opnemen met de politie en aangifte doen. Wetshandhavingsinstanties kunnen bij uw telecomoperator details van recente oproepen en een logboek van bewegingen met een vrij hoge nauwkeurigheid opvragen. Tenzij de politie uiteraard rekening houdt met uw zaak.

Dit alles zal echter werken als de dief er niet aan dacht eerst de simkaart weg te gooien, en niet iedereen heeft zoveel geluk.

Zo kun je bijvoorbeeld je kind in de gaten houden, zodat hij geen lessen overslaat, en als hij zijn smartphone kwijtraakt, precies zien waar het mobiele netwerk zijn locatie de vorige keer heeft vastgelegd.

U kunt zelf een vergelijkbare methode gebruiken, maar met minder locatienauwkeurigheid. Hiervoor telecomoperatoren bieden aanvullende diensten aan voor het zoeken naar mensen, zoals MTS "Locator", "Radar" van Megafon of "Bug" van Beeline.

Operators rekenen hiervoor een extra vergoeding, maar de essentie is hetzelfde. U geeft vooraf toestemming aan de andere partij om verzoeken te sturen naar de locatie van uw smartphone.

Maar wat als het niet zou werken?

"Zoek iPhone" is eenvoudiger dan Android

Apple geeft bijna meer om de veiligheid van zijn gebruikers dan alle andere elektronicafabrikanten. iPhones behoorden tot de eerste telefoons met vingerafdrukscanners. Maar niet alleen dat: Apple begon de zoekfunctie op afstand voor een smartphone populair te maken.

Alle iPhones worden standaard geleverd met de Zoek mijn iPhone-app. Het is eenvoudig in te stellen. De eigenaar kan de locatie van zijn smartphone bepalen vanaf een computer met behulp van GPS, mobiele en draadloze gegevens. U kunt ook een bericht aan de vinder weergeven of het apparaat op afstand wissen om te voorkomen dat gegevens in verkeerde handen vallen.

Android heeft zijn eigen trucjes

Bij Android is het ingewikkelder. In de meeste gevallen zijn er geen extra functies vooraf geïnstalleerd in geval van verlies.

De installatie is eenvoudig, maar enigszins vervelend. U moet een account aanmaken, de vakjes in de beveiligingsinstellingen aanvinken en vervolgens inloggen bij de smartphonezoekservice in de browser en de registratie bevestigen.

Nu kunt u uw smartphone vergrendelen, ontgrendelen, alle gegevens wissen en een bericht naar het vergrendelscherm sturen, over het algemeen het complete pakket.

Met deze functie kunt u uw smartphone ook ontgrendelen als u er een wachtwoord op hebt ingesteld en dit vervolgens bent vergeten.

Alle anderen zullen diensten van derden moeten gebruiken. Dr.Web-antivirus biedt bijvoorbeeld een vrij uitgebreide selectie beveiligingsinstellingen, waaronder Antidiefstal.

Met deze functie kunt u niet alleen uw positie volgen met behulp van GPS, het apparaat op afstand vergrendelen en terugzetten naar de fabrieksinstellingen, maar ook interessantere functies zoals het activeren van een constant luid signaal dat de hele tijd afspeelt terwijl het apparaat is ingeschakeld, en die niet wordt "genezen" door opnieuw op te starten.

Hoe gegevens herstellen van een verloren of gestolen smartphone?

De mogelijkheid om de inhoud van een verloren apparaat terug te sturen (ondanks alle voorzorgsmaatregelen uit de vorige paragrafen) hangt af van uw organisatie en hoeveel vertrouwen u hebt in de cloudservers van Apple, Google en andere bedrijven.

Back-up is een onmisbare functie

De back-up registreert meestal gegevens over gebruikersinstellingen, geïnstalleerde applicaties, contacten, sms-berichtenlogboek en foto's uit de galerij.

Het is mogelijk om uw smartphone hiervan te herstellen als u bijvoorbeeld het systeem terug moet zetten naar de fabrieksinstellingen vanwege een ernstige bug of als u een smartphone bent kwijtgeraakt en een nieuwe hebt gekocht.

Als u gewend bent om alles op de ouderwetse manier op te slaan in het interne geheugen van uw apparaat (of op de SD-kaart), ondersteunen alle smartphones een computerback-upfunctie. Om dit te doen, moet u uw smartphone met een kabel op uw computer aansluiten, eigen software installeren en het tabblad "Back-up" vinden.

Deze programma's variëren afhankelijk van de fabrikant en het model van het apparaat. Er kunnen hier dus geen universele instructies zijn. Maar meestal is hier niets ingewikkelds aan; fabrikanten proberen deze knop niet te ver te verbergen.

Er is een gemakkelijkere manier. Zowel iOS als Android bieden een functie voor het automatisch maken van een back-up van het systeem naar netwerkopslag. Af en toe, meestal 's nachts, wanneer u slaapt en geen smartphone nodig heeft, maakt het apparaat verbinding met de servers van de fabrikant en neemt het een kopie van zichzelf op. Als er iets mee gebeurt, is het gemakkelijker om overleven.

Dit werkt vooral geweldig voor Apple-apparaten. Wanneer u uw nieuwe iPhone activeert, wordt u onmiddellijk gevraagd of u deze wilt herstellen vanaf een kopie van uw vorige apparaat. Als dat zo is, downloadt het nieuwe apparaat, zelfs als het een ander model is, zelf alle gegevens van de back-up van de vorige iPhone: contacten, oproep- en sms-logboeken, applicaties, beltonen, achtergrond van het startscherm, alarminstellingen en andere kleine dingen - het zal letterlijk hetzelfde apparaat zijn, maar dan nieuw.

Op veel apparaten moet deze optie apart geactiveerd worden, dus dit is geen kwestie van een paar klikken. Documenten - ook in de cloud

Er zijn zelden problemen met documenten en werkgegevens op mobiele apparaten - de meeste komen uit e-mail en het opnieuw downloaden van brieven is niet moeilijk. Kalenders en alarmen worden ook automatisch gesynchroniseerd met uw Google-account of Apple ID - ze zijn op elk ander apparaat beschikbaar in dezelfde vorm als op de verloren telefoon.

Om nieuwe documenten te maken, kun je beter standaardtools gebruiken zoals Pages op iOS of Google Docs op Android en iOS. Ze synchroniseren automatisch alle wijzigingen in realtime en maken het gemakkelijk om bestanden met collega's te delen of zelfs samen bewerkingen uit te voeren. Als je het officiële Microsoft Office 360 op Windows gebruikt, hebben de gratis mobiele versies deze functie ook.

Gebruik altijd een persoonlijk account

Om veiligheidsredenen moet elke persoon zijn eigen persoonlijke profiel gebruiken. Met een nieuw apparaat is dit niet moeilijk, maar na het tweedehands kopen van een telefoon denkt niet iedereen na over wiens account daar is geactiveerd (ja, dit gebeurt). U moet er altijd zeker van zijn dat uw account op uw apparaat van u is en dat niemand anders er toegang toe heeft.

Ook als dit uw kinderen zijn, hebben zowel Google als Apple hiervoor speciale kinderaccounts met beperkte mogelijkheden voor het downloaden van applicaties en het gebruiken van betaalde diensten.

Het is nog handiger om muziek online over te zetten

Als u uw hele leven een mediabibliotheek heeft verzameld, is het beter om er een kopie van in meerdere exemplaren op uw computer en externe harde schijf te hebben. Maar eerlijk gezegd is voor de meeste mensen de tijd voor offline muziek voorbij.

Het is veel handiger om verbinding te maken met een van de online services zoals Apple Music, Google Music, Yandex. Muziek of Boom (een nieuwe dienst gebaseerd op muziek van VKontakte en Odnoklassniki).

Ten eerste omdat het volkomen legaal en niet erg duur is: je kunt ongeveer 150 roebel per maand betalen voor je favoriete composities. Om geld te besparen, betaal je voor muziek via de website in plaats van met een automatisch abonnement in de app.

Ten tweede zullen uw zorgvuldig verzamelde collecties artiesten en afspeellijsten beschikbaar zijn op elk apparaat en niet afhankelijk zijn van één apparaat.

En ten slotte kunt u met alle muziektoepassingen kopieën van uw favoriete nummers in het geheugen van het apparaat opslaan, zodat u in het buitenland of in de metro niet in stilte achterblijft zonder een stabiele verbinding.

Laten we duidelijk zijn: het stelen van persoonlijke informatie op internet is illegaal (en lelijk). Het enige doel van ons redactionele experiment was om te laten zien hoe gevaarlijk openbare Wi-Fi-netwerken kunnen zijn. Alle ontvangen informatie (evenals alle spyware) werd onmiddellijk na afloop van het experiment van de computer verwijderd.

Gebruikers zijn nu zo onzorgvuldig dat het per ongeluk verliezen van vertrouwelijke gegevens voor hen een fluitje van een cent is. We wilden laten zien hoeveel ‘gaten’ er in openbare Wi-Fi-netwerken zitten. En ze waren zelf bang voor hoe gemakkelijk het is om een volledig dossier over jezelf achter te laten aan een onbekende maar geïnteresseerde persoon.

"Alleen gebruiken als u zich volledig bewust bent van uw acties"

We hebben ons grondig voorbereid op het experiment. We hebben meerdere programma's tegelijk geïnstalleerd. Ze verschillen enigszins qua functionaliteit, maar hun essentie is hetzelfde: alles verzamelen wat via het netwerk gaat waarmee de computer is verbonden. Zelfs via wifi. Zelfs vanaf de apparaten van anderen. Geen van de programma's positioneert zichzelf als 'piraat', 'hacker' of illegaal - ze kunnen zonder problemen online worden gedownload. Het is waar dat de antivirus onmiddellijk probeert de ene als kwaadaardig te verwijderen, maar reageert kalm op de andere.

De instructies lezen:

“Gebruik deze monitoringmodus alleen als je je volledig bewust bent van je acties”, vraagt een van de “spionnen.” En hij voegt eraan toe dat de technologie gebaseerd is op de zwakke punten van het ARP-protocol. Zijn wij ons bewust van onze daden? Ja, zeker!

Ik ga naar een café midden in een winkelcentrum in Minsk en neem mijn ‘slachtoffer’-partner en twee laptops mee. Het valt meteen op dat het café gratis wifi heeft, er zitten zo'n vijf mensen buiten met gadgets, en nog meer binnen.

Ik instrueer mijn partner: hij moet via Wi-Fi toegang hebben tot internet en zich gedragen als een gewone gebruiker. Op zijn computer is Windows 8 geïnstalleerd met een ingebouwde antivirus en firewall - een standaardoptie die maar weinig mensen de moeite nemen om meer geavanceerde beveiligingssoftware te installeren.

Ik zet aan tafel een computer met spyware op en probeer in de gaten te houden wat het ‘slachtoffer’ op internet doet.

Computers - op lijst, de gegevens van anderen - op tijd

We maken verbinding met wifi: er is geen wachtwoord, de naam van het netwerk bevat het woord “gratis”. Ik begin met scannen, een van de programma's vindt meteen 15 netwerkverbindingen. Voor iedereen kun je het IP-adres zien, het MAC-adres, voor sommigen de naam van de fabrikant van het apparaat: Sony, Samsung, Apple, LG, HTC...

Ik vind de laptop van mijn partner tussen de apparaten. Ik maak er verbinding mee en gegevens die door het netwerk gaan, verschijnen op het scherm. Alle informatie is op tijd gestructureerd; er is zelfs een ingebouwde viewer voor onderschepte gegevens.

We kijken elkaar aan met onze partner, hij begrijpt dat de surveillance een succes was en besluit de locatie te veranderen.

Het 'slachtoffer' zit een paar meter verderop en we staren naar haar foto op internet

Ik blijf kijken. Op de laptop van zijn partner is duidelijk een online game begonnen: programmaopdrachten worden voortdurend naar het netwerk verzonden, informatie over de situatie op het slagveld wordt ontvangen. Je kunt de bijnamen van je tegenstanders, hun spelniveaus en nog veel meer zien.

Er komt een bericht binnen van "VKontakte". In een van de gedetailleerde berichtspecificaties zien we dat de gebruikers-ID in elk ervan zichtbaar is. Als je het in de browser plakt, wordt het account geopend van de persoon die het bericht heeft ontvangen.

We openen de VKontakte-pagina van de partner: de pagina bevat de voornaam, achternaam en een heleboel andere informatie.

Op dit moment schrijft mijn partner een reactie op het bericht en hij heeft duidelijk geen idee dat we met alle macht naar de foto's op zijn account staren. Een van de sociale netwerkapplicaties geeft een signaal: wij, zittend op twee meter afstand, kunnen naar dit geluid luisteren in de speler.

Beyond: functies voor het onderscheppen van wachtwoorden en berichten

Foto's en geluiden zijn niet het enige dat kan worden "overgezet" naar de beschikbare Wi-Fi. Een van de programma's heeft bijvoorbeeld een apart tabblad om correspondentie op sociale netwerken en instant messengers bij te houden. Berichten worden gedecodeerd en gesorteerd op tijdstip van verzending.Het tonen van de correspondentie van iemand anders gaat verder dan goed en kwaad. Maar het werkt. Ter illustratie is hier een deel van de dialoog van de auteur van de tekst, opgevangen door de volgcomputer van het ‘slachtoffer’-apparaat.

Een ander programma “slaat” alle cookies en gebruikersinformatie afzonderlijk op, inclusief wachtwoorden. Gelukkig wel in versleutelde vorm, maar er wordt meteen aangeboden een hulpprogramma te installeren dat ze zal ontsleutelen. We besluiten resoluut om dit niet te doen, ook al wordt er in meerdere sessies veel “goed” gewonnen.

"Onderscheppingspoging gedetecteerd"

Het blijkt dat vrijwel alle informatie via Wi-Fi verloren kan gaan. Hoewel alles niet zo erg is: soortgelijke programma's werken niet overal. In een ander café werd het verraderlijke plan bijvoorbeeld meteen ontdekt. Het programma gaf, in plaats van de MAC-adressen van de computers van de buren, slechts één adres - het mijne - met de opmerking dat er een poging was om verkeer te onderscheppen.Maar dit is een geïsoleerd geval. Veel openbare netwerken bieden helemaal geen bescherming, en soms zelfs een wachtwoord. Dit betekent dat iedereen het verkeer van collega's, vrienden of vreemden kan onderscheppen.

De meest betrouwbare uitweg uit deze situatie is er één: verzend geen belangrijke informatie via openbare netwerken. Stuur bijvoorbeeld geen telefoonnummers en wachtwoorden mee in berichten en betaal niet buitenshuis met een betaalkaart.

Het is ook raadzaam om verantwoordelijker om te gaan met het beschermen van uw apparaat, anders moet u klaar zijn om afscheid te nemen van persoonlijke informatie.

Diefstal van geld van bankrekeningen komt steeds vaker voor - er verschijnen voortdurend nieuwe verhalen op sociale netwerken en forums van mensen die plotseling ontdekken dat hun bankrekening leeg is. En als voorheen het belangrijkste hulpmiddel voor diefstal een betaalkaart was, waarvan de gegevens en de pincode ergens werden 'gekopieerd', is het nu heel goed mogelijk om er fysiek contact mee te maken - alleen toegang tot een smartphone of pc met bankapplicaties.

Ik sprak over dit onderwerp met Sergey Lozhkin, een van de Kaspersky Lab-experts (dit gebeurde op een persconferentie gewijd aan de resultaten van het jaar), en hij gaf verschillende voorbeelden uit zijn praktijk. Voor mij liggen deze voorbeelden heel voor de hand (hoewel zelfs een oude vrouw het kan verpesten), maar veel mensen (inclusief degenen die “op de hoogte lijken te zijn”) zijn zich er niet eens van bewust. Dus laten we hier nog wat meer over praten.

Waarom mobiele apparaten infecteren?

De activiteit van hackers om mobiele apparaten te hacken en verder in hun voordeel te gebruiken, is de afgelopen jaren enorm toegenomen. Ten eerste zijn er veel van dit soort apparaten, dus zelfs als je relatief primitieve gereedschappen gebruikt, is de kans dat je iemand aan de haak slaat nog steeds behoorlijk groot. Ten tweede vertrouwen we hen zeer actief alle details van ons persoonlijke en, afzonderlijk, familiale en financiële leven toe. Ten derde zijn mobiele apparaten een handig hulpmiddel geworden voor interactie met banken – dit omvat autorisatie, sms-bankieren en bankapplicaties. Dit alles maakt mobiele apparaten tot een smakelijk hapje voor makers van malware: als ze succesvol worden geïnfecteerd, kan er veel waardevolle informatie uit worden gehaald.Het meest veelbelovende en winstgevende type malware van dit moment zijn banktrojans, die de controle over interacties met een bank onderscheppen en een bankrekening leegmaken.

PC-infectie

Een van de eenvoudige manieren is om een pc en daarmee ook een mobiel apparaat te infecteren. Hoewel infectie van een Windows-pc via een nieuwe, onbekende kwetsbaarheid in het systeem tegenwoordig vrij zeldzaam is. Een onbekende kwetsbaarheid (d.w.z. 0day) is zeldzaam, is duur op de zwarte markt en wordt bij een grootschalige infectie snel geïdentificeerd en gepatcht. Daarom is het spel voor de massale distributie van malware (dezelfde banktrojan) meestal niet de kaars waard.Veel vaker worden oude en bekende kwetsbaarheden gebruikt die worden gesloten door OS-updates - de berekening gaat naar die gebruikers voor wie automatische updates niet werken of zijn uitgeschakeld. Of om het systeem aan te vallen, worden kwetsbaarheden in software van derden gebruikt: browsers, Flash Player en andere Adobe-applicaties, Java-machines, enz.

Een van de meest voorkomende mechanismen van “automatische” infectie is dat de gebruiker naar een kwaadaardige pagina wordt gelokt (of u kunt een frame of script in een legitieme pagina injecteren, bijvoorbeeld de site van een toonaangevend persbureau, van waaruit geen enkele truc kan worden uitgevoerd). wordt verwacht), waar zich een exploitpack bevindt: een reeks kwetsbaarheden voor verschillende browsers of componenten (dezelfde Adobe Flash, Java, enz.). Zodra u ernaartoe gaat, selecteert het script de kwetsbaarheid van uw browser en downloadt en start hierdoor de noodzakelijke componenten van de malware, specifiek voor uw systeem. Een browserkwetsbaarheid kan wekenlang in open vorm bestaan totdat informatie erover de ontwikkelaar bereikt en totdat hij een update uitbrengt. Maar het blijft relevant voor degenen die niet zijn bijgewerkt naar de nieuwste versie.

Vervolgens wordt met behulp van deze kwetsbaarheid de computer zelf gedownload en gestart, of (als er geen geschikte kwetsbaarheid wordt gevonden) wordt het virus/Trojan zelf onder welk sausje dan ook ter download aangeboden aan de gebruiker (bijvoorbeeld de bekende “Opera browser updates ' of 'Adobe-update'). Of de zogenaamde dropper (ook wel downloader genoemd). Dit is een lader die het systeem inspecteert en vervolgens andere vereiste componenten downloadt en installeert - keyloggers, virussen, ransomware, componenten voor het organiseren van botnets en nog veel meer - afhankelijk van de ontvangen taak. Zijn werk kan overigens vaak worden opgevangen en geblokkeerd door een firewall. Als die er is, natuurlijk.

Als een antivirusbedrijf zo'n kwetsbaarheid vindt of een Trojaans paard onderschept en aan zijn gedrag ziet hoe deze het systeem binnendringt, informeert het de ontwikkelaars onmiddellijk over het probleem. Dan is het voor iedereen anders. Vertegenwoordigers van Kaspersky Lab zeggen bijvoorbeeld dat Google in de meeste gevallen patches snel genoeg probeert uit te brengen, en Adobe ook. En tegelijkertijd wordt Safari voor Mac relatief laag beoordeeld en wordt het een van de recordhouders genoemd wat betreft het aantal kwetsbaarheden. En Apple reageert op verschillende manieren: soms komen patches heel snel uit, soms kan een kwetsbaarheid bijna een jaar open blijven.

Infectie van mobiele apparaten

Als de pc al is geïnfecteerd, probeert het Trojaanse paard, wanneer een mobiel apparaat wordt aangesloten, dit rechtstreeks te infecteren of de gebruiker te dwingen een kwaadaardige applicatie te installeren.Het bleek dat dit zelfs werkt voor Apple-apparaten - de onlangs ontdekte WireLurker Trojan gebruikte precies dit schema. Eerst infecteerde het een pc en vervolgens een smartphone die erop was aangesloten. Dit is mogelijk omdat de iPhone of iPad de computer waarmee hij is verbonden als een vertrouwd apparaat beschouwt (hoe kan hij anders gegevens uitwisselen en OS-updates toepassen?). Voor iOS is dit echter een uitzonderlijke situatie (ik zal in meer detail vertellen hoe WireLurker in een ander materiaal werkt), en het systeem is zeer goed beschermd tegen indringers van buitenaf. Maar met een belangrijk voorbehoud: tenzij je het apparaat jailbreakt, waardoor de bescherming volledig wordt opgeheven en het apparaat wordt opengesteld voor kwaadaardige activiteiten. Er zijn tal van virussen voor gejailbreakte iPhones. Voor iOS-apparaten zijn er mogelijkheden met succesvolle APT’s (gerichte aanvallen), maar gewone gebruikers komen ze vrijwel nooit tegen en moeten veel moeite doen om een specifiek apparaat te infecteren.

De grootste hoofdpijn (en tegelijkertijd de belangrijkste bron van inkomsten) voor alle antivirusbedrijven zijn Android-smartphones. De openheid van het systeem, een van de belangrijkste voordelen ervan (bedieningsgemak, enorme kansen voor ontwikkelaars, etc.), verandert in een nadeel op veiligheidsgebied: malware krijgt veel kansen om het systeem binnen te dringen en er volledige controle over te krijgen.

Maar naast de mogelijkheden die het systeem zelf aan aanvallers biedt, leveren ook gebruikers hun bijdrage. Ze schakelen bijvoorbeeld het instellingenitem 'Installeer applicaties alleen van vertrouwde bronnen' uit, waardoor het voor malware veel gemakkelijker wordt om het systeem binnen te dringen onder het mom van legitieme applicaties. Ook voeren veel gebruikers de procedure uit voor het verkrijgen van rootrechten (wat nodig kan zijn om sommige problemen op te lossen, en het Android-publiek is meer geneigd om in het systeem te experimenteren), waardoor uiteindelijk zelfs de overblijfselen van bescherming tegen onderschepping van systeemcontrole worden verwijderd.

Tweefactorauthenticatie wordt nu bijvoorbeeld op veel plaatsen gebruikt, d.w.z. transacties worden bevestigd door een eenmalig sms-wachtwoord van de bank naar een smartphone, dus het is niet mogelijk om geld op te nemen zonder de deelname van een smartphone. Het virus, dat al op de pc zit, ziet dat de gebruiker is ingelogd bij de klantenbank - en voegt een nieuw venster met een verzoek in de browser in, dat er hetzelfde uitziet als de interface van de webpagina van de bank en een verzoek bevat voor een telefoonnummer onder welk voorwendsel dan ook (bevestiging, verificatie, de noodzaak om software te downloaden, enz.). De gebruiker voert zijn nummer in en er wordt een sms naar de smartphone gestuurd met een link om een “bankapplicatie” of iets anders te downloaden om de veiligheid te garanderen. Het lijkt voor de gemiddelde gebruiker dat hij een link van de bank heeft ontvangen, en... Bovendien is het scenario blijkbaar vrij gebruikelijk - er hangt bijvoorbeeld een enorme waarschuwing om dergelijke applicaties niet te installeren op de website van Sberbank. In dit geval zou het aanvinken van het vakje in de Android-instellingen “Installeer applicaties alleen van vertrouwde bronnen” voorkomen dat het systeem wordt geïnfecteerd.

Vaak is een goed oud slot betrouwbaarder ()

Als u echter pech heeft, kunt u in het geval van Google een kwaadaardige applicatie uit een legitieme winkel halen. De Apple Appstore voert een serieuze controle uit op binnenkomende applicaties, waardoor kwaadaardige programma's simpelweg niet in de officiële store terechtkomen en controle wordt uitgeoefend op ontwikkelaars. Op Google Play leidt een ‘opener samenwerkingsschema’ er echter toe dat kwaadaardige applicaties regelmatig in de winkel belanden, en Google pas achteraf reageert. Dat wil zeggen, er is een kans om een virus te installeren, zelfs vanuit de officiële Android-applicatiewinkel.

Wat gebeurt er nadat een mobiel systeem is geïnfecteerd?

Om te beginnen een paar woorden over de situatie waarin een pc is geïnfecteerd en de Trojan van daaruit zijn component naar een smartphone heeft overgebracht, waar het met succes begon te werken. De belangrijkste Trojan kan de gegevens onderscheppen (bijvoorbeeld met behulp van een keylogger of via een browser) en deze gebruiken, of eenvoudigweg op afstand toegang krijgen tot de website van de bank via uw eigen systeem. Wanneer een handeling wordt uitgevoerd, wordt er een code naar de smartphone gestuurd, de tweede component onderschept deze en verzendt deze naar de eerste om de handeling te voltooien. Voor het overdragen van de code kan gebruik worden gemaakt van een internetverbinding of het versturen van de code via een uitgaand SMS-berichtVeel Trojaanse paarden weten hoe de bank met gebruikers werkt en hoe de software is gebouwd (via de klantbank of website - niet belangrijk). Dienovereenkomstig kunnen ze ‘gepersonaliseerde’ phishing-pagina’s maken, kwaadaardige code rechtstreeks in de browser op de bankpagina injecteren (u krijgt bijvoorbeeld een extra venster waarin u wordt gevraagd hetzelfde telefoonnummer te verifiëren) en nog veel meer. Vraag bijvoorbeeld om "installeer een beveiligingscomponent", "aanvraag om met een bank te werken", enz. Of u kunt volledig op de achtergrond naar de pagina van de bank gaan en de vereiste bewerkingen uitvoeren zonder uw deelname.

Zelfinfectie van een mobiel apparaat

Als het mobiele apparaat echter al is geïnfecteerd, is de hulp van een grote pc mogelijk niet nodig.De eenvoudigste manier om geld te stelen met een geïnfecteerde smartphone is via sms-bankieren. De meeste banken maken het mogelijk om informatie over uw saldo te ontvangen en transacties uit te voeren via gecodeerde berichten naar een kort nummer. Dit is heel gemakkelijk te gebruiken.

Eenmaal in het systeem stuurt de Trojan een bericht met het verzoek om een saldo naar de bekende banknummers. Sommige versies kunnen bepalen in welk land de gebruiker woont door naar de regionale instellingen van de telefoon te kijken en een lijst met nummers voor een specifiek land te downloaden van de opdrachtserver. Als er een antwoord wordt ontvangen van een van de nummers, kunt u beginnen met het opnemen van geld op een dummy-account, vanwaar het vervolgens wordt uitbetaald. Het plan is eenvoudig en wijdverspreid en werkt niet alleen als de telefoon wordt gehackt, maar bijvoorbeeld ook als deze wordt gestolen. Er zijn zelfs situaties waarin een simkaart wordt hersteld met behulp van een valse fotokopie van een paspoort of volmacht, met hetzelfde resultaat. In theorie zou bij het wisselen van de simkaart sms-bankieren en internetbankieren geblokkeerd moeten worden, maar dit gebeurt niet altijd.

)

Een geïnfecteerd mobiel systeem kan in de meest ogenschijnlijk onschuldige situaties zelf informatie uit de gebruiker halen. Wanneer u bijvoorbeeld een applicatie op Google Play koopt, krijgt u een extra venster te zien waarin u naast uw wachtwoord wordt gevraagd uw creditcardnummer te bevestigen. In het venster bovenaan de Google Play-applicatie is alles op het juiste moment vrij logisch en buiten twijfel. Maar in feite is dit een mobiel virus genaamd SVPenk, dat op deze manier creditcardgegevens steelt... om precies te zijn, het steelt niet eens - de gebruiker geeft het zelf aan hem.

Het is onwaarschijnlijk dat een Trojaans paard het communicatiekanaal tussen de bank en de applicatie kan hacken; encryptie, certificaten, enz. zijn te complex. Maar het kan bijvoorbeeld de bediening van het touchscreen onderscheppen en de acties van de gebruiker in de applicatie volgen. Welnu, dan kan hij zelfstandig het werken met een touchscreen nabootsen door de benodigde gegevens in de bankapplicatie in te voeren. In deze situatie wordt de geldoverdracht gestart vanuit de bankapplicatie en als de bevestigingscode op hetzelfde apparaat arriveert, wordt deze onmiddellijk onderschept en ingevoerd door de Trojan zelf - erg handig.

Online bankieren en een bevestigingskanaal via sms op één toestel is uiteraard geen goede oplossing, maar zelden heeft iemand twee telefoons tegelijk bij zich. De beste manier om banktransacties te bevestigen is door een simkaart in een oude telefoon zonder internettoegang te plaatsen.

Operatie Emmentaler of “De gaten zitten in de koppen!”

Neem als voorbeeld een van de aanvallen beschreven door Trend Micro en door zijn specialisten ‘Emmental’ genoemd vanwege het grote aantal beveiligingslekken, die ze vergeleken met Zwitserse kaas. De Emmental-aanval was gericht op klanten van enkele tientallen Europese banken – in Zwitserland (16 bankwebsites, statistieken gebaseerd op het werk van een van de servers van de aanvallers), Oostenrijk (6), Zweden (7) en, om de een of andere reden, in Japan (5). Het doel van de aanval is om bezit te nemen van de bankgegevens van de gebruiker om met zijn gegevens in te loggen op het systeem en informatie te stelen.De belangrijkste kenmerken van Emmental zijn ten eerste een tweefasig infectiemechanisme (eerst een computer, dan een smartphone), waarmee u tweefactorauthenticatie kunt omzeilen. Ten tweede, het vervangen van de DNS door een eigen DNS, waardoor klanten werden omgeleid naar phishing-sites die er “net echt uitzagen!” en het installeren van een vals beveiligingscertificaat. Nou ja, de laatste functie - te oordelen naar enkele hints in de code, is deze gemaakt door Russisch sprekende jongens. Ten eerste vergaten ze de opmerking "obnulim rid" in de code te verwijderen, en ten tweede zijn er in de module voor het controleren van het land van de simkaarten landen waar de aanval werd uitgevoerd, evenals Rusland, maar de Trojan werkt niet ervoor (blijkbaar werd het gebruikt tijdens het testen). Aan de andere kant, te oordelen naar de serverlogs, kwam de hoofdactiviteit uit Roemenië.

De voornaamste besmetting van een pc vindt plaats via spam, en er is absoluut geen sprake van subtiliteit. Er komt naar verluidt een brief binnen van een bekende detailhandelaar (voor elk land verschillend) met betrekking tot een vermeende bestelling met een zogenaamd bijgevoegd ontvangstbewijs in rtf. Nadat de gebruiker de rtf heeft geopend, ziet hij binnen (!) een ander bestand met de naam "check...", wat eigenlijk een .cpl-element is. Als je deze opent (en de waarschuwing over een mogelijk gevaar negeert), wordt de module netupdater.exe geladen, die doet alsof dit een update is voor het Microsoft .NET-framework, maar UAC zal een waarschuwing tonen en ook schrijven dat de ontwikkelaar onbekend. Dat wil zeggen dat de gebruiker, om een Trojaans paard te verkrijgen, opmerkelijke onzorgvuldigheid en onredelijkheid moet tonen. Gelukkig voor aanvallers zijn dergelijke gebruikers in de meerderheid.

Tegelijkertijd is de infectiemodule zelf behoorlijk interessant: hij verandert de DNS-server in het systeem, die de gebruiker indien nodig omleidt naar een phishing-site, en installeert ook een nieuw SSL-certificaat in het systeem, d.w.z. het zal niet langer vloeken wanneer er een veilige HTTPS-verbinding met de verkeerde site wordt gemaakt. Hierna verwijdert de module zichzelf, zodat deze tijdens verder scannen niet in het systeem aanwezig is, de antivirus niets verdachts ziet en het infectiemechanisme moeilijker vast te stellen zal zijn.

)

Wanneer de gebruiker probeert toegang te krijgen tot de website van zijn bank, wordt hij doorgestuurd naar een phishing-site, waar hij een login en wachtwoord opgeeft voor autorisatie, waarna de aanvallers toegang krijgen tot de rekening en alle informatie daarop. Vervolgens vereist de phishingsite dat de gebruiker een applicatie op zijn telefoon installeert om eenmalige wachtwoorden te genereren wanneer hij met een bank werkt, zogenaamd om de veiligheid te vergroten. In de instructies staat dat de link via sms wordt verzonden, maar deze optie werkt niet (dit is met opzet gedaan) en gebruikers worden gedwongen een "fallback-optie" te gebruiken: download handmatig het APK-bestand van de Android-applicatie met behulp van de meegeleverde link. Na de installatie (hoe de installatie verloopt wordt in het rapport niet bekendgemaakt, wat jammer is - Android heeft immers ook bescherming) moet je op de website het wachtwoord voor de applicatie invoeren - om het nieuwe beveiligingssysteem te activeren. Dit wordt gedaan om er zeker van te zijn dat de gebruiker de applicatie daadwerkelijk op Android heeft geïnstalleerd.

Dat is eigenlijk alles: nu hebben de aanvallers een login, een wachtwoord en een applicatie op de smartphone die sms-berichten met wachtwoorden onderschept (hiervoor installeert het zijn eigen sms-onderscheppingsdienst), deze voor de gebruiker verbergen en naar de commandoserver sturen (het kan. Dit kan zowel via internet als via sms). Bovendien kan de smartphoneapplicatie heel wat verschillende informatie over de telefoon en de eigenaar ervan verzamelen en naar de commandoserver sturen.

Over het geheel genomen is Emmental een complexe operatie die hooggekwalificeerde en professionele deelnemers vereist. Ten eerste gaat het om het maken van twee verschillende Trojaanse paarden voor twee platforms. Ten tweede de ontwikkeling van een serieuze infrastructuur voor hen: DNS-servers, phishing-sites die bankenites zorgvuldig nabootsen, een command-and-control-server die het werk van sites en applicaties coördineert, plus de module zelf voor het stelen van geld. De zelfverwijderende infectiemodule beperkt de mogelijkheden voor onderzoek. In het bijzonder kan infectie niet alleen via de post plaatsvinden, maar ook op andere manieren.

Resultaten

Hier hebben we slechts een paar situaties beschreven waarin een virus de controle over een smartphone verkrijgt, en dit is voldoende om geld naar een neprekening over te maken. Er zijn veel verschillende varianten van banktrojans die verschillende (soms zeer complexe en zelfs elegante) schema's gebruiken voor het infecteren en stelen van gegevens, en vervolgens van geld.Het is waar dat, om een systeem te infecteren met een “massavirus” (d.w.z. een virus dat wijd verspreid is en niet gericht is op een specifieke gebruiker), er doorgaans veel factoren samenvallen (waaronder de onzorgvuldigheid of het analfabetisme van de gebruiker), maar dit is niet het geval. de schoonheid van massaoplossingen: met deze combinatie zullen er voldoende ‘klanten’ zijn, zodat aanvallers in bijzonder succesvolle gevallen geen tijd hebben om het gestolen geld dat op hun rekening valt, uit te betalen (een reële situatie!) . Dus in een groot aantal gevallen zal gewone voorzichtigheid u helpen uzelf te behoeden voor financiële verliezen - u hoeft alleen maar aandacht te besteden aan het vreemde en ongewone gedrag van een smartphone, bankklant, computer, enz. Al moet je er waarschijnlijk niet alleen op vertrouwen als het om financiële zaken gaat.