Wat is een Trojaans virus? Trojaans programma: hoe u uzelf kunt beschermen en verwijderen.

Tegenwoordig is het moeilijk om iemand te vinden die geen computervirussen is tegengekomen. Vaak realiseren we ons niet eens dat er op dit moment een kwaadaardig programma op onze computer staat. Natuurlijk blijft dit soms onopgemerkt: er zijn voldoende virussen die onzichtbare schade aan het systeem veroorzaken. Maar tegelijkertijd mag u de bekende Trojaanse programma's niet vergeten, die aanzienlijke schade aan uw computer kunnen veroorzaken. Wat is er zo speciaal aan deze programma's en hoe kunt u uw computer ertegen beschermen?

Hoe het Trojan-virus werkt

Virus "Trojaans" Het is duidelijk dat het zijn naam heeft gekregen naar analogie met het bekende Trojaanse paard. Om het figuurlijk te zeggen: dit virus komt, in tegenstelling tot andere, de computer binnen via ‘sabotage’ en ‘niet via een aanval’. In de regel blijft zijn aanwezigheid volledig onopgemerkt totdat hij zijn activiteit binnen het systeem begint. Het virus zelf is sinds de tijd van het programma naar ons toe gekomen DOS. Het belangrijkste verschil tussen toen "Trojaans" van zijn moderne tegenhanger is dat het virus zich vroeger op één computer richtte, maar nu "Trojaanse paarden" zijn voornamelijk gemaakt voor het werken op internet. Het belangrijkste verschil tussen een Trojaans paard en een ander virus is dat het na activering optreedt "Trojaans" blijft contact houden met de maker ervan, terwijl andere virussen hun eigen leven beginnen te leiden.

Wat doet het Trojan-virus en wat is het grootste gevaar van dit virus?

Dus nadat het de computer is binnengedrongen, lanceert dit programma krachtige sabotageactiviteiten. Zo kan de maker van een Trojaans paard toegang krijgen tot persoonlijke gegevens van de gebruiker van een “geïnfecteerde” computer, inclusief wachtwoorden. De hacker krijgt ook de mogelijkheid om op afstand bediende servers te installeren. Dit betekent dat hij vanaf nu namens u op zijn computer kan werken. Dankzij de Trojan krijgt de aanvaller uiteraard toegang tot alle bestanden die op uw computer zijn opgeslagen, kan hij deze uitwisselen met andere computers en verschillende bestanden en programma's downloaden.

Hoe kan uw computer besmet raken met dit virus?

Is het u opgevallen hoe vaak u tijdens het werken op internet wordt gevraagd een nieuwe versie van een programma te downloaden, een dubieuze link te volgen of “per ongeluk” een e-mail ontvangt? Dit zijn allemaal manieren om de Trojan te verspreiden. Sommige antivirusprogramma's zijn niet geprogrammeerd om uw computer te beschermen op het moment dat het virus binnendringt. Het volstaat om het programma te openen dat bij zo'n brief is gevoegd, of op de knop "Uitvoeren" te klikken in een venster dat plotseling verschijnt wanneer u op internet werkt - en het virus is de computer al binnengedrongen. Soms gebeurt deze klik zelfs per ongeluk, automatisch, tegen de wens van de gebruiker in.

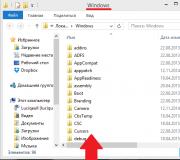

Nadat de Trojan een computer is binnengedrongen, houdt hij zich vooral bezig met ‘daar wortel schieten’. Het moet voet aan de grond krijgen op de computer, anders wordt het vernietigd de volgende keer dat het systeem opnieuw wordt opgestart. Meestal kan een virus in Windows op de volgende drie plaatsen worden gevonden. Ten eerste is dit het register. Ten tweede de map Opstarten. En ten derde “win.ini”. En als jij degene bent die het kwaadaardige programma voor de eerste keer start, of je dat nu leuk vindt of niet, dan gebeurt de verdere activiteit automatisch: het virus hoeft niet handmatig te worden gestart.

Hoe om te gaan met de Trojan?

Een van de manieren om u tegen een Trojaans paard te beschermen, is door de bovenstaande plaatsen (register en “win.ini”) te controleren met behulp van speciale programma's. In de lijst met dergelijke programma's kunt u zich herinneren PCSecurityGuard En RunServices. Ze zijn in staat de Trojanen te neutraliseren. U mag de standaardmethode om uw computer te beschermen nooit vergeten: antivirussen. Maar vergis je niet in de almacht van dergelijke programma's. Veel antivirusprogramma's kunnen de Trojan eenvoudigweg niet detecteren. Ze richten zich op veelvoorkomende virussen en classificeren 'Trojaanse paarden' niet als zodanig. De afgelopen jaren zijn er een aantal speciale programma's verschenen, waarvan de acties gericht zijn op het vinden en vernietigen van Trojaanse paarden (bijvoorbeeld BackWork of TheCleaner). Maar deze beschermingsmethode is verre van ideaal. Dit komt omdat deze programma's onvolmaakt zijn. Ze zijn vrij nieuw en behoeven verbetering, daarom kunnen ze uw computer niet volledig tegen deze malware beschermen. Het massale gebruik ervan is momenteel niet gerechtvaardigd.

Om het virus volledig te vernietigen, moet u zich aan het volgende algoritme houden. ,

- Uw eerste actie zou moeten zijn om de locatie van het virus zelf te ontdekken. Vergeet tegelijkertijd de plaatsen die hierboven tweemaal zijn vermeld niet.

- Nadat u het programma heeft gedetecteerd, verwijdert u het volledig van uw computer.

- Start vervolgens het systeem opnieuw op.

- En pas nu kunt u eindelijk het “geïnfecteerde” bestand verwijderen. Maar! Als u dit bestand onmiddellijk verwijdert zonder eerst het schadelijke programma zelf te verwijderen, zullen uw acties ineffectief zijn en slechts de schijn wekken dat u van het virus af bent.

Tegenwoordig kun je op het World Wide Web zoveel onderwaterriffen vinden in de vorm van virussen dat je ze niet eens kunt tellen. Uiteraard worden alle bedreigingen geclassificeerd op basis van de methode van penetratie in het systeem, de veroorzaakte schade en de methoden van verwijdering. Helaas is een van de gevaarlijkste het Trojan-virus (of Trojan). We zullen proberen na te denken over wat deze dreiging is. Uiteindelijk zullen we er ook achter komen hoe we deze onzin veilig van een computer of mobiel apparaat kunnen verwijderen.

"Trojaans" - wat is het?

Trojaanse virussen zijn zelfkopiërende virussen met hun eigen uitvoerbare codes of ingebed in andere toepassingen, die een vrij ernstige bedreiging vormen voor elke computer of mobiel systeem.

Voor het grootste deel worden Windows- en Android-systemen het zwaarst getroffen. Tot voor kort werd aangenomen dat dergelijke virussen geen invloed hadden op UNIX-achtige besturingssystemen. Maar een paar weken geleden werden ook mobiele Apple-gadgets aangevallen door het virus. Er wordt aangenomen dat de Trojan een bedreiging vormt. We zullen nu zien wat dit virus is.

Analogie met de geschiedenis

De vergelijking met historische gebeurtenissen is niet toevallig. En voordat we het uitzoeken, laten we ons wenden tot het onsterfelijke werk van Homerus ‘De Ilias’, dat de verovering van het opstandige Troje beschrijft. Zoals je weet was het onmogelijk om de stad op de gebruikelijke manier binnen te komen of stormenderhand te veroveren, dus werd besloten om de bewoners een enorm paard te geven als teken van verzoening.

Het bleek dat er soldaten in zaten, die de stadspoorten openden, waarna Troje viel. Het Trojan-programma gedraagt zich op precies dezelfde manier. Het meest trieste is dat dergelijke virussen zich niet spontaan verspreiden, zoals sommige andere bedreigingen, maar doelbewust.

Hoe komt de dreiging het systeem binnen?

De meest gebruikte methode om een computer of mobiel systeem binnen te dringen, is door zichzelf te vermommen als een soort aantrekkelijk of zelfs standaardprogramma voor de gebruiker. In sommige gevallen kan een virus zijn eigen codes in bestaande toepassingen insluiten (meestal zijn dit systeemdiensten of gebruikersprogramma's).

Ten slotte kan kwaadaardige code computers en netwerken binnendringen in de vorm van grafische afbeeldingen of zelfs HTML-documenten - hetzij als e-mailbijlage, hetzij gekopieerd van verwisselbare media.

Met dit alles kan de code, als deze is ingebed in een standaardapplicatie, nog steeds gedeeltelijk zijn functies uitvoeren, terwijl het virus zelf wordt geactiveerd wanneer de bijbehorende dienst wordt gestart. Het is nog erger wanneer de service bij het opstarten is en begint met het systeem.

Gevolgen van blootstelling

Wat de impact van het virus betreft: het kan gedeeltelijk systeemcrashes of onderbreking van de internettoegang veroorzaken. Maar dit is niet zijn hoofddoel. De belangrijkste taak van de Trojan is het stelen van vertrouwelijke gegevens met als doel deze door derden te gebruiken.

Hier vindt u pincodes voor bankkaarten, logins met wachtwoorden voor toegang tot bepaalde internetbronnen en staatsregistratiegegevens (nummers en persoonlijke identificatienummers enz.), in het algemeen alles wat niet openbaar is, volgens de mening van de eigenaar van de computer of het mobiele apparaat (uiteraard op voorwaarde dat dergelijke gegevens daar zijn opgeslagen).

Helaas, als dergelijke informatie wordt gestolen, is het onmogelijk te voorspellen hoe deze in de toekomst zal worden gebruikt. Aan de andere kant hoef je niet verbaasd te zijn als ze je op een dag van een bank bellen en zeggen dat je een leningschuld hebt, anders verdwijnt al het geld van je bankkaart. En dit zijn maar bloemen.

op Windows

Laten we nu verder gaan met het belangrijkste: hoe dit te doen is niet zo eenvoudig als sommige naïeve gebruikers denken. Natuurlijk is het in sommige gevallen mogelijk om het lichaam van het virus te vinden en te neutraliseren, maar aangezien het, zoals hierboven vermeld, in staat is zijn eigen kopieën te maken, en niet slechts één of twee, kan het vinden en verwijderen ervan een echte uitdaging worden. hoofdpijn. Tegelijkertijd zullen noch een firewall, noch standaard antivirusbescherming helpen als het virus al is gemist en in het systeem is geïnfiltreerd.

In dit geval wordt aanbevolen om de Trojan te verwijderen met behulp van draagbare antivirusprogramma's, en in het geval van RAM-opname, door speciale programma's te laden voordat u het besturingssysteem start vanaf een optisch medium (schijf) of USB-apparaat.

Onder de draagbare toepassingen zijn producten als Dr. Web Cure It en Kaspersky Virus Removal Tool. Van de schijfprogramma's is Kaspersky Rescue Disc het meest functioneel. Het spreekt voor zich dat het gebruik ervan geen dogma is. Tegenwoordig kun je elke hoeveelheid van dergelijke software vinden.

Hoe een Trojaans paard van Android te verwijderen

Wat Android-systemen betreft, zijn de zaken niet zo eenvoudig. Er zijn geen draagbare applicaties voor gemaakt. In principe kunt u als optie proberen het apparaat op een computer aan te sluiten en het interne en externe geheugen te scannen met een computerhulpprogramma. Maar als je naar de andere kant van de medaille kijkt: waar is dan de garantie dat het virus, wanneer verbonden, de computer niet zal binnendringen?

In een dergelijke situatie kan het probleem van het verwijderen van een Trojaans paard van Android worden opgelost door de juiste software te installeren, bijvoorbeeld van Google Market. Natuurlijk zijn er hier zoveel dingen dat je gewoon niet weet wat je precies moet kiezen.

Maar de meeste experts en specialisten op het gebied van gegevensbescherming zijn geneigd te denken dat 360 Security de beste applicatie is, die niet alleen in staat is om bedreigingen van vrijwel alle bekende typen te identificeren, maar ook in de toekomst uitgebreide bescherming voor het mobiele apparaat kan bieden. Het spreekt voor zich dat het constant in het RAM-geheugen blijft hangen, wat voor extra belasting zorgt, maar u ziet dat beveiliging nog belangrijker is.

Wat is nog meer de moeite waard om op te letten

Daarom hebben we het onderwerp "Trojan - wat is dit type virus?" behandeld. Afzonderlijk zou ik de aandacht van gebruikers van alle systemen, zonder uitzondering, willen vestigen op nog een paar punten. Allereerst moet u e-mailbijlagen altijd scannen met een antivirusprogramma voordat u e-mailbijlagen opent. Wanneer u programma's installeert, lees dan zorgvuldig de voorstellen voor het installeren van extra componenten, zoals add-ons of browserpanelen (het virus kan daar ook verborgen zijn). Bezoek geen dubieuze sites als u een antiviruswaarschuwing ziet. Gebruik niet de eenvoudigste gratis antivirusprogramma's (het is beter om hetzelfde Eset Smart Security-pakket te installeren en elke 30 dagen te activeren met gratis sleutels). Bewaar ten slotte wachtwoorden, pincodes, bankkaartnummers en al het andere in gecodeerde vorm uitsluitend op verwisselbare media. Alleen in dit geval kunt u er op zijn minst gedeeltelijk zeker van zijn dat ze niet zullen worden gestolen of, erger nog, voor kwaadaardige doeleinden zullen worden gebruikt.

Trojaans programma. (ook: Trojaans paard, Trojaans paard, Trojaans paard) is een kwaadaardig programma dat door een aanvaller wordt gebruikt om informatie te verzamelen, te vernietigen of aan te passen, de werking van een computer te verstoren of de bronnen ervan voor ongepaste doeleinden te gebruiken. Het effect van een Trojaans paard is misschien niet echt kwaadaardig, maar Trojaanse paarden hebben hun bekendheid verdiend vanwege hun gebruik bij de installatie van programma's zoals Backdoor. Gebaseerd op het principe van distributie en actie is een Trojaans paard geen virus, omdat het niet in staat is zichzelf te verspreiden.

Het Trojaanse paard wordt handmatig gestart door de gebruiker of automatisch door een programma of een deel van het besturingssysteem dat op de computer van het slachtoffer draait (als module of hulpprogramma). Om dit te doen, wordt het programmabestand (de naam, het programmapictogram) een servicenaam genoemd, vermomd als een ander programma (bijvoorbeeld door een ander programma te installeren), een bestand van een ander type, of eenvoudigweg een aantrekkelijke naam, pictogram, enz. gegeven. . Een eenvoudig voorbeeld van een Trojaans paard kan het programma watervallen.scr zijn, waarvan de auteur beweert een gratis schermbeveiliging te zijn. Wanneer het wordt gestart, laadt het verborgen programma's, opdrachten en scripts met of zonder toestemming of medeweten van de gebruiker. Trojaanse paarden worden vaak gebruikt om beveiligingssystemen te misleiden, waardoor het systeem kwetsbaar wordt en ongeautoriseerde toegang tot de computer van de gebruiker mogelijk wordt gemaakt.

Een Trojaans programma kan tot op zekere hoogte de taak of het gegevensbestand waarin het is vermomd (installatieprogramma, applicatieprogramma, game, applicatiedocument, afbeelding) imiteren (of zelfs volledig vervangen). Een aanvaller kan met name een bestaand programma samenstellen waaraan Trojaanse componenten aan de broncode zijn toegevoegd, en dit vervolgens als het origineel doorgeven of vervangen.

Soortgelijke kwaadaardige en camouflagefuncties worden ook gebruikt door computervirussen, maar in tegenstelling tot deze kunnen Trojaanse programma's zich niet zelfstandig verspreiden. Tegelijkertijd kan een Trojaans programma een virusmodule zijn.

Etymologie

De naam "Trojaans programma" komt van de naam "Trojaans paard" - een houten paard, volgens de legende, gegeven door de oude Grieken aan de inwoners van Troje, waarbinnen krijgers verborgen zaten die later de poorten van de stad openden voor de veroveraars. Deze naam weerspiegelt in de eerste plaats de geheimhouding en potentiële verraderlijkheid van de ware bedoelingen van de programma-ontwikkelaar.

Verspreiding

Trojaanse programma's worden door de aanvaller op open bronnen (bestandsservers, beschrijfbare schijven van de computer zelf), opslagmedia geplaatst of via berichtendiensten (bijvoorbeeld e-mail) verzonden in de verwachting dat ze op een specifieke, lid van een bepaalde kring, of willekeurige "doelcomputer".

Soms is het gebruik van Trojaanse paarden slechts een onderdeel van een geplande aanval in meerdere fasen op bepaalde computers, netwerken of bronnen (inclusief derden).

Trojaanse lichaamstypes

Trojan-programma's zijn bijna altijd ontworpen voor allerlei kwaadaardige doeleinden, maar kunnen ook onschadelijk zijn. Ze zijn onderverdeeld in categorieën op basis van de manier waarop Trojaanse paarden infiltreren en schade toebrengen aan een systeem. Er zijn 6 hoofdtypen:

1. toegang op afstand;

2. vernietiging van gegevens;

3. bootloader;

4. server;

5. deactivator voor beveiligingsprogramma's;

6. DoS-aanvallen.

Doelen

Het doel van het Trojan-programma kan zijn:

* uploaden en downloaden van bestanden;

* het kopiëren van valse links die leiden naar valse websites, chatrooms of andere registratiesites;

* zich bemoeien met het werk van de gebruiker (als grap of om andere doelen te bereiken);

* diefstal van gegevens van waarde of geheim, inclusief informatie voor authenticatie, voor ongeoorloofde toegang tot bronnen (inclusief derde systemen), vissen naar details over bankrekeningen die voor criminele doeleinden kunnen worden gebruikt, cryptografische informatie (voor encryptie en digitale handtekeningen);

* bestandsversleuteling tijdens een codevirusaanval;

* verspreiding van andere kwaadaardige programma's zoals virussen. Dit type Trojaans paard heet Dropper;

* vandalisme: vernietiging van gegevens (wissen of overschrijven van gegevens op een schijf, moeilijk zichtbare schade aan bestanden) en apparatuur, het uitschakelen of niet onderhouden van computersystemen, netwerken, enz., ook als onderdeel van een botnet (een georganiseerde groep van zombiecomputers), bijvoorbeeld om vanaf veel geïnfecteerde computers tegelijkertijd een DoS-aanval op een doelcomputer (of server) te organiseren of spam te verzenden. Voor dit doel worden soms hybriden van een Trojaans paard en een netwerkworm gebruikt: programma's die het vermogen hebben zich snel over computernetwerken te verspreiden en geïnfecteerde computers in een zombienetwerk te vangen.;

* het verzamelen van e-mailadressen en deze gebruiken om spam te verzenden;

* directe computercontrole (waardoor externe toegang tot de computer van het slachtoffer mogelijk wordt gemaakt);

* het bespioneren van de gebruiker en het in het geheim doorgeven van informatie aan derden, zoals bijvoorbeeld het bezoekgedrag van websites;

* registratie van toetsaanslagen (Keylogger) met als doel het stelen van informatie zoals wachtwoorden en creditcardnummers;

* het verkrijgen van ongeoorloofde (en/of gratis) toegang tot de bronnen van de computer zelf of tot derde bronnen die daardoor toegankelijk zijn;

* Achterdeur installatie;

* het gebruik van een telefoonmodem om dure gesprekken te voeren, wat aanzienlijke bedragen aan telefoonrekeningen met zich meebrengt;

* het deactiveren of verstoren van de werking van antivirusprogramma's en firewalls.

Symptomen van een Trojan-infectie

* verschijning van nieuwe applicaties in het opstartregister;

* het weergeven van valse downloads van videoprogramma's, games, pornovideo's en pornosites die u niet heeft gedownload of bezocht;

* schermafbeeldingen maken;

* openen en sluiten van de cd-romconsole;

* geluiden en/of afbeeldingen afspelen, foto's demonstreren;

* de computer opnieuw opstarten terwijl een geïnfecteerd programma wordt gestart;

* willekeurig en/of willekeurig afsluiten van de computer.

Verwijderingsmethoden

Omdat Trojaanse paarden in vele soorten en vormen voorkomen, bestaat er niet één enkele methode om ze te verwijderen. De eenvoudigste oplossing is om de map Tijdelijke internetbestanden op te ruimen of het schadelijke bestand te vinden en het handmatig te verwijderen (veilige modus wordt aanbevolen). In principe zijn antivirusprogramma's in staat om Trojaanse paarden automatisch te detecteren en te verwijderen. Als het antivirusprogramma het Trojaanse paard niet kan vinden, kan het downloaden van het besturingssysteem vanaf een alternatieve bron ervoor zorgen dat het antivirusprogramma het Trojaanse paard kan detecteren en verwijderen. Het is uiterst belangrijk om de antivirusdatabase regelmatig bij te werken om een grotere detectienauwkeurigheid te garanderen.

Vermomming

Veel Trojaanse paarden kunnen zich zonder medeweten op de computer van een gebruiker bevinden. Soms worden Trojaanse paarden in het register geregistreerd, wat ertoe leidt dat ze automatisch worden gestart wanneer Windows start. Trojaanse paarden kunnen ook worden gecombineerd met legitieme bestanden. Wanneer een gebruiker zo'n bestand opent of een applicatie start, wordt ook de Trojan gestart.

Hoe de Trojan werkt

Trojaanse paarden bestaan meestal uit twee delen: Client en Server. De server draait op de machine van het slachtoffer en bewaakt de verbindingen van de client die door de aanvallende partij wordt gebruikt. Wanneer de server actief is, controleert deze een poort of meerdere poorten op een verbinding vanaf de client. Om een aanvaller verbinding te laten maken met de server, moet hij het IP-adres kennen van de machine waarop de server draait. Sommige Trojaanse paarden sturen het IP-adres van de slachtoffermachine via e-mail of op een andere manier naar de aanvallende partij. Zodra er verbinding is gemaakt met de Server, kan de Client er opdrachten naar sturen, die de Server op de slachtoffermachine zal uitvoeren. Momenteel is het dankzij NAT-technologie onmogelijk om toegang te krijgen tot de meeste computers via hun externe IP-adres. En nu maken veel Trojaanse paarden verbinding met de computer van de aanvaller, die is ingesteld om verbindingen te accepteren, in plaats van dat de aanvaller zelf probeert verbinding te maken met het slachtoffer. Veel moderne Trojaanse paarden kunnen ook gemakkelijk de firewalls op de computer van het slachtoffer omzeilen.

Dit artikel is gelicentieerd onder

Samenvatting over informatica

over het onderwerp: “Trojan-virus”

Ingevuld door: Leerling van klas 9 “A”

Schoolnummer 50

Ryzjkov Maxim

Trojaanse paarden, verborgen beheerprogramma's, bedoelde virussen, virusconstructors en polymorfe generatoren.

De geschiedenis van de naam “Trojaans paard”.

In de 12e eeuw voor Christus. Griekenland verklaarde de oorlog aan Troje. De Grieken begonnen een tienjarige oorlog tegen deze stad, maar konden deze nooit innemen. Toen namen ze hun toevlucht tot een truc. Op advies van Odysseus werd een enorm houten paard gebouwd. Verschillende helden verstopten zich in dit paard en het Achaeïsche leger, dat aan boord van schepen ging, zeilde naar het eiland Tendos. De Trojanen besloten dat het beleg was opgeheven en, in de overtuiging dat het paard door de Grieken was achtergelaten om de godin Athena tevreden te stellen, en dat het bezit ervan Troje onneembaar zou maken, verplaatsten ze het naar de stad. het vernietigen van een deel van de vestingmuur. Tevergeefs overtuigde de priester Laocoon de Trojanen ervan dat dit niet mocht gebeuren. 'S Nachts kwamen Achaïsche krijgers uit de buik van het paard tevoorschijn en openden de stadspoorten voor het leger dat onder dekking van de duisternis terugkeerde. Troje werd ingenomen en vernietigd.

Dat is de reden waarom dergelijke programma's "Trojaanse paarden" worden genoemd - ze werken onopgemerkt door de pc-gebruiker en verschuilen zich achter de acties van andere applicaties.

Wat is een Trojaans paard?

Een Trojaans paard is een programma dat buitenstaanders toegang geeft tot een computer om op de bestemming acties uit te voeren zonder de eigenaar van de computer te waarschuwen, of dat verzamelde informatie naar een specifiek adres verzendt. Tegelijkertijd doet ze zich in de regel voor als iets vredigs en buitengewoon nuttigs. Sommige Trojaanse programma's zijn beperkt tot het verzenden van uw wachtwoorden per e-mail naar de maker ervan of naar de persoon die dit programma heeft geconfigureerd (e-mailtrojan). Voor internetgebruikers zijn de gevaarlijkste programma's echter de programma's die externe toegang tot hun machine van buitenaf mogelijk maken (BackDoor). Heel vaak komen Trojaanse paarden op een computer terecht, samen met nuttige programma's of populaire hulpprogramma's, die zich als deze voordoen.

Een kenmerk van deze programma's waardoor ze als schadelijk worden geclassificeerd, is het gebrek aan waarschuwing over de installatie en lancering ervan. Wanneer de Trojan wordt gelanceerd, installeert hij zichzelf op het systeem en monitort deze vervolgens, zonder de gebruiker berichten over zijn acties te geven. Bovendien ontbreekt de link naar de Trojan mogelijk in de lijst met actieve applicaties of is deze daarmee samengevoegd. Als gevolg hiervan is het mogelijk dat de computergebruiker zich niet bewust is van zijn aanwezigheid in het systeem, terwijl de computer openstaat voor bediening op afstand. Heel vaak verwijst de term ‘Trojan’ naar een virus. In feite is dit verre van het geval. In tegenstelling tot virussen zijn Trojaanse paarden bedoeld om vertrouwelijke informatie te verkrijgen en toegang te krijgen tot bepaalde computerbronnen.

Er zijn verschillende manieren waarop een Trojaans paard uw systeem kan binnendringen. Meestal gebeurt dit wanneer u een nuttig programma start waarin een Trojan-server is ingebed. Bij de eerste keer opstarten kopieert de server zichzelf naar een map, registreert zichzelf voor starten in het systeemregister en zelfs als het dragerprogramma nooit meer start, is uw systeem al geïnfecteerd met een Trojaans paard. U kunt zelf een machine infecteren door een geïnfecteerd programma uit te voeren. Dit gebeurt meestal als programma's niet van officiële servers worden gedownload, maar van persoonlijke pagina's. Een Trojaans paard kan ook door vreemden worden geïntroduceerd als ze toegang hebben tot uw machine, simpelweg door deze vanaf een diskette te starten.

Soorten Trojaanse paarden

Op dit moment zijn de meest voorkomende typen Trojaanse paarden:

1. Verborgen hulpprogramma's voor beheer (op afstand) (BackDoor - van het Engelse "backdoor").

Trojaanse paarden van deze klasse zijn in wezen behoorlijk krachtige hulpprogramma's voor het op afstand beheren van computers in een netwerk. In hun functionaliteit doen ze in veel opzichten denken aan verschillende administratiesystemen die zijn ontwikkeld door bekende fabrikanten van softwareproducten.

Het enige kenmerk van deze programma's dwingt hen om te worden geclassificeerd als schadelijke Trojaanse programma's: het ontbreken van een waarschuwing over installatie en starten.

Wanneer het wordt gelanceerd, installeert het Trojaanse paard zichzelf op het systeem en controleert het vervolgens, maar de gebruiker krijgt geen berichten over de acties van het Trojaanse paard op het systeem. Bovendien staat de link naar de Trojan mogelijk niet in de lijst met actieve applicaties. Als gevolg hiervan is de “gebruiker” van dit Trojaanse programma zich mogelijk niet bewust van de aanwezigheid ervan op het systeem, terwijl zijn computer openstaat voor bediening op afstand.

Moderne verborgen beheerhulpprogramma's (BackDoor) zijn vrij eenvoudig te gebruiken. Ze bestaan doorgaans hoofdzakelijk uit twee hoofdonderdelen: de server (de uitvoerder) en de cliënt (de bestuursautoriteit van de server).

Een server is een uitvoerbaar bestand dat op een specifieke manier in uw machine wordt geïnjecteerd, in het geheugen wordt geladen op hetzelfde moment dat Windows start, en opdrachten uitvoert die zijn ontvangen van een externe client. De server wordt naar het slachtoffer gestuurd en vervolgens wordt al het werk via de client op de computer van de hacker uitgevoerd, d.w.z. Commando's worden via de client verzonden en de server voert ze uit. Uiterlijk wordt zijn aanwezigheid op geen enkele manier opgemerkt. Nadat het servergedeelte van de Trojan is gelanceerd, wordt een specifieke poort gereserveerd op de computer van de gebruiker, die verantwoordelijk is voor de communicatie met internet.

Na deze stappen start de aanvaller het clientgedeelte van het programma, maakt verbinding met deze computer via een open poort online en kan vrijwel elke actie op uw machine uitvoeren (dit wordt alleen beperkt door de mogelijkheden van het gebruikte programma). Nadat u verbinding hebt gemaakt met de server, kunt u de externe computer besturen alsof deze uw eigen computer is: opnieuw opstarten, uitschakelen, een cd-rom openen, bestanden verwijderen, schrijven, wijzigen, berichten weergeven, enz. Bij sommige Trojaanse paarden kunt u tijdens het gebruik de open poort wijzigen en zelfs een toegangswachtwoord instellen voor de “master” van deze Trojaanse paarden. Er zijn ook Trojaanse paarden waarmee u een gecompromitteerde machine als proxyserver kunt gebruiken (HTTP- of Socks-protocollen) om het echte IP-adres van de hacker te verbergen.

Het archief van zo'n Trojaans paard bevat doorgaans de volgende 5 bestanden: client, servereditor (configurator), Trojan-server, file packer (gluer), documentatiebestanden. Het heeft nogal wat functies, waaronder de volgende:

1) het verzamelen van informatie over het besturingssysteem;

2) bepaling van wachtwoorden in de cache en inbelwachtwoorden, evenals wachtwoorden van populaire inbelprogramma's;

3) het vinden van nieuwe wachtwoorden en het verzenden van andere informatie per e-mail;

4) download en voer bestanden uit op het opgegeven pad;

5) het sluiten van vensters van bekende antivirussen en firewalls bij detectie;

6) het uitvoeren van standaardhandelingen voor het werken met bestanden: bekijken, kopiëren, verwijderen, wijzigen, downloaden, uploaden, starten en afspelen;

7) automatische verwijdering van de Trojan-server van het systeem na een bepaald aantal dagen;

8) CD-ROM-beheer, de toetsencombinatie Ctrl+Alt+Del in-/uitschakelen, de inhoud van het klembord bekijken en wijzigen, de taakbalk, lade, klok, bureaublad en vensters verbergen en weergeven;

9) een chat opzetten met het slachtoffer, incl. voor alle gebruikers die op deze server zijn aangesloten;

10) het weergeven op het scherm van de klant van alle ingedrukte knoppen, d.w.z. Er zijn keylogger-functies;

11) het maken van schermafbeeldingen van verschillende kwaliteit en grootte, het bekijken van een bepaald gebied van het externe computerscherm, het wijzigen van de huidige monitorresolutie.

Trojaanse paarden voor verborgen beheer zijn tegenwoordig nog steeds het populairst. Iedereen wil zo'n Trojaans paard bezitten omdat het uitzonderlijke mogelijkheden kan bieden om verschillende acties op een externe computer te besturen en uit te voeren, wat de meeste gebruikers bang kan maken en veel plezier kan opleveren voor de eigenaar van het Trojaanse paard. Veel mensen gebruiken Trojaanse paarden om simpelweg iemand te bespotten, om in de ogen van anderen op een “superhacker” te lijken, en ook om vertrouwelijke informatie te verkrijgen.

2. Post (e-mailtrojan).

Trojaanse paarden waarmee u wachtwoorden en andere informatie uit uw computerbestanden kunt 'halen' en deze per e-mail naar de eigenaar kunt sturen. Dit kunnen provideraanmeldingen en internetwachtwoorden, mailboxwachtwoorden, ICQ- en IRC-wachtwoorden, enz. zijn.

Om een brief per post naar de eigenaar te sturen, maakt de Trojan contact met de mailserver van de site via het SMTP-protocol (bijvoorbeeld smtp.mail.ru). Nadat de benodigde gegevens zijn verzameld, controleert de Trojan of deze gegevens zijn verzonden. Indien dit niet het geval is, worden de gegevens verzonden en opgeslagen in het register. Als ze al zijn verzonden, wordt de vorige brief uit het register gehaald en vergeleken met de huidige. Als er wijzigingen zijn opgetreden in de informatie (nieuwe gegevens zijn verschenen), wordt de brief verzonden en worden de nieuwste wachtwoordgegevens in het register vastgelegd. Kortom, dit type Trojaans paard verzamelt eenvoudigweg informatie en het slachtoffer realiseert zich misschien niet eens dat zijn wachtwoorden al bij iemand bekend zijn.

Het archief van zo'n Trojan bevat meestal 4 bestanden: een servereditor (configurator), een Trojan-server, een file packer (gluer) en een handleiding voor gebruik.

Als resultaat van de werkzaamheden kunnen de volgende gegevens worden bepaald:

1) IP-adres van de computer van het slachtoffer;

2) gedetailleerde informatie over het systeem (computer- en gebruikersnaam, Windows-versie, modem, enz.);

3) alle in de cache opgeslagen wachtwoorden;

4) alle telefoonverbindingsinstellingen inclusief telefoonnummers, logins en wachtwoorden;

5) ICQ-wachtwoorden;

6) N laatst bezochte sites.

3. Keyloggers.

Deze Trojaanse paarden registreren alles wat op het toetsenbord wordt getypt (inclusief wachtwoorden) in een bestand, dat vervolgens naar een specifiek e-mailadres wordt verzonden of via FTP (File Transfer Protocol) wordt bekeken. Keyloggers nemen meestal weinig ruimte in beslag en kunnen zichzelf vermommen als andere nuttige programma's, waardoor ze moeilijk te detecteren zijn. Een andere reden waarom zo'n Trojaans paard moeilijk te detecteren is, is dat de bestanden ervan systeembestanden worden genoemd. Sommige Trojaanse paarden van dit type kunnen deze uitpakken en decoderen wachtwoorden, te vinden in speciale velden voor het invoeren van wachtwoorden.

Bepaalde categorieën Trojaanse programma's veroorzaken schade aan computers en netwerken op afstand zonder de werking van de geïnfecteerde computer te verstoren (bijvoorbeeld Trojaanse programma's die zijn ontworpen voor gedistribueerde DoS-aanvallen op externe netwerkbronnen). Trojaanse paarden onderscheiden zich door het ontbreken van een mechanisme voor het maken van hun eigen kopieën.

Sommige Trojaanse paarden zijn in staat autonoom de bescherming van een computersysteem te omzeilen en zo het systeem binnen te dringen en te infecteren. Over het algemeen komt een Trojaans paard samen met een virus of worm een systeem binnen, als gevolg van onzorgvuldige gebruikersacties of actieve acties van een aanvaller.

De meeste Trojaanse programma's zijn ontworpen om vertrouwelijke informatie te verzamelen. Hun taak is meestal het uitvoeren van acties die toegang mogelijk maken tot gegevens die niet aan brede publiciteit onderhevig zijn. Dergelijke gegevens omvatten gebruikerswachtwoorden, programmaregistratienummers, bankrekeninggegevens, enz. Andere Trojaanse paarden worden gemaakt om directe schade aan een computersysteem te veroorzaken, waardoor het onbruikbaar wordt.

Soorten Trojaanse paarden

De meest voorkomende soorten Trojaanse paarden zijn:

- Keyloggers (Trojaans-SPY)- Trojaanse paarden die zich permanent in het geheugen bevinden en alle gegevens die van het toetsenbord komen opslaan om deze gegevens vervolgens aan een aanvaller over te dragen. Meestal probeert een aanvaller op deze manier wachtwoorden of andere vertrouwelijke informatie te achterhalen

- Wachtwoorddieven (Trojan-PSW)- Trojaanse paarden, ook ontworpen om wachtwoorden te verkrijgen, maar maken geen gebruik van toetsenbordtracking. Doorgaans implementeren dergelijke Trojaanse paarden methoden voor het extraheren van wachtwoorden uit bestanden waarin deze wachtwoorden door verschillende toepassingen zijn opgeslagen.

- Hulpprogramma's voor afstandsbediening (Backdoor)- Trojaanse paarden die volledige controle op afstand over de computer van de gebruiker bieden. Er zijn legitieme hulpprogramma's met dezelfde eigenschappen, maar ze verschillen doordat ze tijdens de installatie hun doel aangeven of worden voorzien van documentatie die hun functies beschrijft. Trojaanse hulpprogramma's voor afstandsbediening onthullen daarentegen op geen enkele manier hun werkelijke doel, zodat de gebruiker niet eens vermoedt dat zijn computer onder controle staat van een aanvaller. Het populairste hulpprogramma voor afstandsbediening is Back Orifice

- Anonieme smtp-servers en proxy's (Trojan-Proxy)- Trojaanse paarden die de functies van mailservers of proxy's vervullen en in het eerste geval worden gebruikt voor spammailings, en in het tweede geval om hun sporen door hackers uit te wissen

- Aanpassers van browserinstellingen (Trojan-Cliker)- Trojaanse paarden die de startpagina van de browser, zoekpagina of andere instellingen wijzigen om ongeautoriseerde toegang tot internetbronnen te organiseren

- Installatieprogramma's van andere kwaadaardige programma's (Trojan-Dropper)- Trojaanse paarden waarmee een aanvaller heimelijk andere programma's kan installeren

- Trojan-downloader- Trojaanse paarden die zijn ontworpen om nieuwe versies van malware of advertentiesystemen naar de computer van het slachtoffer te downloaden

- Meldingen van succesvolle aanvallen (Trojan-Notifier)- Trojaanse paarden van dit type zijn ontworpen om hun “meester” te informeren over een geïnfecteerde computer

- "Bommen" in de archieven (ARCBomb)- Trojaanse paarden, dit zijn archieven die speciaal zo zijn ontworpen dat ze abnormaal gedrag van archiveringsprogramma's veroorzaken wanneer ze proberen gegevens uit het archief te halen - de computer bevriezen of aanzienlijk vertragen, waardoor de schijf wordt gevuld met een grote hoeveelheid "lege" gegevens

- Logische bommen- vaak niet zozeer Trojaanse paarden als wel Trojaanse componenten van wormen en virussen, waarvan de essentie is het uitvoeren van een bepaalde actie onder bepaalde omstandigheden (datum, tijdstip, gebruikersacties, extern commando): bijvoorbeeld gegevensvernietiging

- Hulpprogramma's voor bellen- een relatief nieuw type Trojaanse paarden, dit zijn hulpprogramma's voor inbel-internettoegang via betaalde e-maildiensten. Dergelijke Trojaanse paarden worden in het systeem geregistreerd als standaardhulpprogramma's voor bellen en brengen hoge rekeningen voor internetgebruik met zich mee.

Hoe Trojaanse paarden werken

Alle Trojaanse paarden bestaan uit twee delen: client en server. De client bestuurt het servergedeelte van het programma met behulp van het TCP/IP-protocol. De client kan een grafische interface hebben en een reeks opdrachten bevatten voor beheer op afstand.

Het servergedeelte van het programma wordt op de computer van het slachtoffer geïnstalleerd en bevat geen grafische interface. Het servergedeelte is ontworpen om opdrachten van het clientgedeelte te verwerken (uit te voeren) en de gevraagde gegevens naar de aanvaller over te dragen. Nadat het systeem het systeem is binnengegaan en de controle heeft overgenomen, luistert het servergedeelte van de Trojan naar een specifieke poort, controleert periodiek de verbinding met internet en als de verbinding actief is, wacht het op opdrachten van het clientgedeelte. De aanvaller pingt met behulp van de client een specifieke poort van de geïnfecteerde host (de computer van het slachtoffer). Als het servergedeelte is geïnstalleerd, reageert het met een bevestiging op de ping dat het klaar is om te werken, en na bevestiging zal het servergedeelte de hacker het IP-adres van de computer en de netwerknaam vertellen, waarna de verbinding tot stand komt. wordt als gevestigd beschouwd. Zodra er verbinding is gemaakt met de Server, kan de Client er opdrachten naar sturen, die de Server op de slachtoffermachine zal uitvoeren. Bovendien maken veel Trojaanse paarden verbinding met de computer van de aanvaller, die is ingesteld om verbindingen te accepteren, in plaats van dat de aanvaller zelf probeert verbinding te maken met het slachtoffer.

Bekende Trojaanse paarden

2019

Pogingen om Buhtrap te infecteren zijn op ongeveer 200 apparaten geregistreerd

Deze Trojan is nog niet gedetecteerd door antivirussoftware van welke aanbieder van beveiligingssoftware dan ook. Het werd verspreid via een reeks exploits op basis van opdrachtreeksen van het commandocentrum, waaronder de achtste meest benutte kwetsbaarheid: opdrachtinjectie in HTTP-headers. Check Point-onderzoekers beschouwen Speakup als een ernstige bedreiging omdat het kan worden gebruikt om malware te downloaden en te verspreiden.

In januari werden de eerste vier plaatsen in de ranglijst van de meest actieve malware ingenomen door cryptominers. Coinhive blijft de belangrijkste malware en valt 12% van de organisaties wereldwijd aan. XMRig was opnieuw de tweede meest voorkomende malware (8%), gevolgd door de cryptominer Cryptoloot (6%). Hoewel het rapport van januari vier cryptominers vermeldde, zou de helft van alle kwaadaardige vormen in de top tien kunnen worden gebruikt om extra malware op geïnfecteerde machines te downloaden.

| In januari was er een kleine verandering in de vormen van malware die organisaties over de hele wereld targeten, maar we vinden andere manieren waarop malware zich kan verspreiden. Bedreigingen als deze zijn een ernstige waarschuwing voor toekomstige dreigingen. Backdoors zoals Speakup kunnen detectie omzeilen en vervolgens potentieel gevaarlijke malware naar geïnfecteerde machines verspreiden. Omdat Linux op grote schaal wordt gebruikt op bedrijfsservers, verwachten we dat Speakup voor veel bedrijven een bedreiging zal worden, een bedreiging die in de loop van het jaar in omvang en ernst zal toenemen. Bovendien stond BadRabbit voor de tweede maand op rij in de top drie van meest actieve malware in Rusland. Aanvallers gebruiken dus alle mogelijke kwetsbaarheden om winst te maken. |

De meest actieve malware van januari 2019:

(De pijlen geven de verandering in positie weer vergeleken met de voorgaande maand.)

- ↔ Coinhive (12%) - een cryptominer ontworpen voor online mining van de Monero-cryptocurrency zonder medeweten van de gebruiker wanneer hij een webpagina bezoekt. Embedded JavaScript gebruikt een grote hoeveelheid computerbronnen op de computers van eindgebruikers voor mining en kan systeemcrashes veroorzaken.

- ↔ XMRig (8%) - Open source-software voor het eerst ontdekt in mei 2017. Gebruikt voor het minen van Monero-cryptocurrency.

- Cryptoloot (6%) - een cryptominer die de CPU- of videokaartkracht van het slachtoffer en andere bronnen gebruikt om cryptocurrency te minen. De malware voegt transacties toe aan de blockchain en geeft nieuwe valuta uit.

HeroRat is een RAT Trojan (Remote Administration Tool) voor extern beheer van aangetaste apparaten. De auteurs bieden het te huur aan volgens het Malware-as-a-Service-model (malware as a service). Er zijn drie configuraties beschikbaar (brons, zilver en goud), die verschillen qua functies en prijs: respectievelijk $ 25, $ 50 en $ 100. De broncode van de malware kost $650. Er is een videokanaal voor technische ondersteuning beschikbaar.

HeroRat zoekt naar slachtoffers via niet-officiële Android-applicatiewinkels, sociale netwerken en instant messengers. Aanvallers vermommen Trojaanse paarden als toepassingen die bitcoins beloven als cadeau, voor gratis mobiel internet of om het aantal abonnees op sociale netwerken te vergroten. Deze dreiging werd echter niet gedetecteerd op Google Play. De meeste besmettingen zijn geregistreerd in Iran.

Wanneer de gebruiker de kwaadaardige applicatie installeert en uitvoert, verschijnt er een pop-upvenster op het scherm. Het informeert u dat het programma niet op het apparaat kan worden uitgevoerd en zal worden verwijderd. Eset observeerde voorbeelden met berichten in het Engels en Perzisch (afhankelijk van de taalinstellingen). Na het ‘verwijderen’ verdwijnt het applicatiepictogram en blijft de Trojan verborgen voor de gebruiker.

HeroRat-operators controleren geïnfecteerde apparaten via Telegram met behulp van een bot. Met de Trojan kunt u berichten onderscheppen en verzenden, contacten stelen, bellen, audio opnemen, screenshots maken, de locatie van het apparaat bepalen en instellingen wijzigen. Om functies te bedienen, zijn er interactieve knoppen voorzien in de Telegram-botinterface - de gebruiker ontvangt een set tools in overeenstemming met de geselecteerde configuratie.

De overdracht van opdrachten en de diefstal van gegevens van geïnfecteerde apparaten wordt geïmplementeerd in het kader van het Telegram-protocol - met deze maatregel kunt u de detectie van de Trojan tegengaan.

Antivirusproducten van Eset detecteren bedreigingen zoals Android/Spy.Agent.AMS en Android/Agent.AQO.

Microsoft Security Intelligence-rapport

Hoe valse apps van echte te onderscheiden

- Officiële applicaties worden alleen via Google Play verspreid; Op de websites van de banken zelf worden downloadlinks gepubliceerd. Als de apps ergens anders worden gehost, zijn ze hoogstwaarschijnlijk nep.

- Er moet bijzondere aandacht worden besteed aan de domeinnamen waarvan u wordt aangeboden de applicatie te downloaden. Aanvallers gebruiken vaak domeinen waarvan de namen lijken op de officiële, maar een of twee tekens verschillen, of ze gebruiken domeinen van het tweede niveau en lager.

- Smartphones zijn uitgerust met beschermingsmaatregelen tegen de meest voorkomende bedreigingen, en als een smartphone de melding weergeeft dat een bepaalde applicatie gevaarlijk is, mag u deze nooit installeren. Als u valse bankapplicaties ontdekt, wordt u ten zeerste aanbevolen om de veiligheidsdiensten van de bank op de hoogte te stellen. Door dit te doen, zullen gebruikers zichzelf en anderen veel problemen besparen.

- Als u iets verdachts opmerkt op de site waarvan u wordt aangeboden de applicatie te downloaden, meld dit dan onmiddellijk aan de veiligheidsdienst van de bank of aan de officiële groep van de bank op sociale netwerken, en vergeet niet een screenshot bij te voegen.

Een ransomware-trojan legde het werk van een hele stad in de VS lam

Licking County, Ohio, werd in februari gedwongen zijn servers en telefoonsystemen stil te leggen om de verspreiding van een ransomware-trojan te stoppen.

Het werd bekend dat meer dan duizend computers in de Verenigde Staten die tot de netwerken van de administratie van een van de Amerikaanse districten behoorden, besmet waren. Alle systemen werden uitgeschakeld om verdere verspreiding van de malware te blokkeren, gegevensverlies te voorkomen en bewijsmateriaal voor het onderzoek te behouden.

Alle opvang- en administratieve instellingen zijn open, maar samenwerken met hen is alleen mogelijk met een persoonlijk bezoek.

Administratieve functionarissen maken het bedrag van het vereiste losgeld niet bekend; ze weigeren ook commentaar te geven op de waarschijnlijkheid van betaling. Volgens Tim Bubb, commissaris van Licking County, is er overleg gaande met cyberbeveiligingsexperts en wetshandhavingsinstanties.

Handmatige modus

Het afsluiten van telefoonlijnen en netwerkcommunicatie betekent dat alle provinciale diensten die afhankelijk zijn van informatietechnologie zijn overgeschakeld naar de 'handmatige modus'. Dat geldt zelfs voor het 911-helpcentrum: telefoons en radio's van hulpverleners werken, maar er is geen toegang tot computers. In ieder geval worden oproepen van politie, brandweer en ambulance nog steeds geaccepteerd, maar zoals de directeur van het reddingscentrum, Sean Grady, het verwoordde: de dienst is een kwart eeuw achteruit gegaan wat betreft de snelheid van de oproepverwerking.

En ontneem het college de mogelijkheid om weer toegang te krijgen tot de data.

Het werd meteen duidelijk dat het onmogelijk was om gegevens van back-upkopieën te herstellen. Na een gesprek met de betrokken veiligheidsexperts kwam het collegebestuur tot de conclusie dat het geen andere keus had dan het vereiste bedrag te betalen.

28 duizend dollar is het grootste losgeld, waarvan informatie in de publieke ruimte terecht is gekomen. Volgens sommige berichten komen er ook grotere betalingen voor, maar de slachtoffers – meestal grote – geven er de voorkeur aan er geen reclame voor te maken. In 2016 bedroeg het gemiddelde ‘tarief’ van cyberafpersers $679, een jaar eerder $294.

De meer dan verdubbelde stijging lijkt het gevolg te zijn van een groter aantal incidenten die resulteerden in losgeldbetalingen, en in bedragen die aanzienlijk hoger waren dan het ‘gemiddelde’. In februari 2016 betaalde het Hollywood Presbyterian Medical Center een losgeld van $ 17.000 na een ransomware-aanval.

| Dit is een zeer slecht precedent - wanneer een officiële structuur het voorbeeld van criminelen volgt, losgeld betaalt en dit bovendien publiekelijk rapporteert. Nu zullen de tarieven blijven stijgen, zegt Dmitry Gvozdev, CEO van het bedrijf Security Monitor. - als organisaties bereid zijn bedragen van vijf cijfers te betalen, zullen de eisen ook toenemen. De enige effectieve manier om ransomware tegen te gaan is het regelmatig maken van ‘koude’ back-ups van gegevens, een goede configuratie van de toegang daartoe tijdens het werk en nauwe samenwerking met wetshandhavingsinstanties. |