Computerspion in het Russisch. Spyware-suite

Door het werk van de computertechnologie te monitoren, kunnen organisatieleiders de operationele efficiëntie volledig tot stand brengen. Hetzelfde geldt voor de controle van ouders over hun eigen kinderen terwijl zij niet thuis zijn. Hiervoor zijn er speciale Spionageprogramma's voor de computer, waaruit kan worden afgeleid met wie en op welk tijdstip de correspondentie is gevoerd, welke internetpagina's zijn bezocht, enz.

Deze software heeft niets met Trojaanse paarden te maken, omdat deze hulpprogramma's door computereigenaren en systeembeheerders zelf worden geïnstalleerd en geen schade aanrichten. Trojaanse paarden verminderen de computerprestaties aanzienlijk, stelen gegevens en hun distributeurs worden automatisch criminelen, wat tot strafrechtelijke aansprakelijkheid kan leiden. In de regel zijn bedrijfsmedewerkers op de hoogte van geïnstalleerde besturingsprogramma's. Maar soms zijn er gevallen waarin de manager dit niet doet om een idee te krijgen over de persoon: is hij verantwoordelijk, geeft hij commerciële gegevens door aan derden, enz.

Laten we eens kijken naar verschillende computerspionageprogramma's die paginabezoeken, correspondentie, enz. monitoren.

Verwijst naar universele hulpprogramma's die de acties van een externe computer kunnen controleren. Al in de installatiefase zal het programma verborgen zijn voor nieuwsgierige blikken. Het is bijna onmogelijk om het te detecteren en uit te schakelen, zelfs bij het bekijken van processen en het uitvoeren van applicaties in Taakbeheer. Alleen als u beheerdersrechten heeft, zal het verschijnen als snelkoppelingen en werkgroepen op de juiste plaatsen (Startmenu, Taakbeheer, mappen met geïnstalleerde applicaties, enz.).

NeoSpy-functionaliteit:

- controle over typen op het toetsenbord;

- het bekijken van bezochte internetpagina's;

- het in realtime bekijken van gebruikersacties;

- screenshots maken van het bureaublad, evenals foto's van de webcam (indien geïnstalleerd);

stilstandcontrole; - identificatie van apparatuur die op de computer was aangesloten (flashdrives, externe harde schijven, enz.);

- het bijhouden van documenten die zijn afgedrukt;

- geven de huidige locatie van de computer aan.

Dit zijn slechts enkele van de functies, maar ze geven u een idee dat NeoSpy over veel functies beschikt die volledige controle over uw computerapparatuur op afstand mogelijk maken.

Het Real Spy Monitor-programma beschikt over veel tools die . In de regel wordt het door ouders gebruikt om hun kinderen onder controle te houden, omdat dit hulpprogramma tools bevat waarmee u bepaalde acties kunt verbieden (waaronder het bezoeken van bepaalde pagina's, het starten van games, enz.). Ook in Real Spy Monitor kunt u elk gebruikersprofiel afzonderlijk configureren. En hoewel de interface in het Engels is, is deze intuïtief en zal deze geen problemen veroorzaken bij het gebruik van dit programma.

Een belangrijk nadeel van dit hulpprogramma is het feit dat het niet gratis is. Om het te gebruiken, moet je ongeveer $ 40 uitgeven.

Naast de besproken applicaties zijn er ook andere (SpyGo, Snitch, enz.) die over alle basishulpmiddelen beschikken om controle over uw computer te bieden.

Hoe kan ik geïnstalleerde spyware op mijn computer vinden?

Deze programma's zijn vrij moeilijk te vinden. Eén manier zou zijn om het systeem te scannen, dat het spionagehulpprogramma als malware kan herkennen. Maar dit is alleen mogelijk als de systeembeheerder het niet aan de antivirusuitzonderingen heeft toegevoegd. Maar nogmaals, als we naar de uitzonderingen kijken, kan dit uitwijzen dat er een soortgelijk programma op deze computer aanwezig is.

Als tegenwicht voor deze software gebruiken sommige werknemers hulpprogramma's van derden die voorkomen dat berichten naar een beheerder of manager worden verzonden. Dit is nodig voor mensen die categorisch niet willen dat hun werk op de computer volledig wordt gecontroleerd.

Keyloggers of toetsenbordspionnen bestaan al sinds de begindagen van computers. Ze worden gebruikt in een breed scala aan activiteiten. Van kantoorapplicaties, waarbij de directeur wil weten waar zijn medewerkers mee bezig zijn, tot grootschalige spionageprogramma's georganiseerd door de Amerikaanse NSA.

Met trackingprogramma's kunt u een zeer breed scala aan taken uitvoeren: schermafbeeldingen maken, monitoren via een webcam, audio opnemen via een microfoon, de geopositie van een laptop bepalen, rapporten verzenden samen met bestanden van het opgegeven type, de browsergeschiedenis dupliceren voor het geval dat het wordt verwijderd en doet nog veel meer dingen.

Het woord keylogger zelf is een bekende maar niet geheel correcte naam. De eerste hulpprogramma's voor het volgen van pc-gebruikers registreerden feitelijk alleen toetsaanslagen en gedroegen zich bijna als gewone programma's. Naarmate ze zich ontwikkelden, leerden ze hun activiteit beter te verbergen en veel meer gegevens te verzamelen over de acties van de computergebruiker.

De mogelijkheid van verborgen lancering maakte het mogelijk om ze als “potentieel kwaadaardig” te classificeren, tot grote vreugde van antivirusfabrikanten. Met de verspreiding van toegankelijk internet hebben keyloggers nu functies voor het verzenden van logs en bediening op afstand. Dit gaf aanleiding tot de classificatie ervan als Trojaanse paarden en achterdeurtjes. Daarom hebben sommige auteurs afgezien van het uitbrengen van updates, terwijl anderen de uitdaging aangingen en op zoek gingen naar methoden om antivirusprogramma’s te omzeilen.

De eerste keylogger werd in 1976 door de KGB geïnstalleerd op IBM Selectric-typemachines.

bij de Amerikaanse ambassade en het consulaat. Het werd pas 8 jaar later ontdekt.

Tegenwoordig moet spyware niet alleen voor de gebruiker verborgen worden gehouden, maar ook voor antivirusscanners. Het verbeteren van camouflagemethoden is een verplicht en constant proces geworden. Zelfs echte hackers hadden er zelden genoeg geduld voor, omdat ze keyloggers vooral voor de lol schreven. Ghost Spy, de beste keylogger van zijn tijd, heeft bijvoorbeeld zijn relevantie verloren.

De meeste andere ontwikkelaars begonnen eenvoudigere programma's voor 'ouderlijk toezicht' te verkopen onder het mom van coole keyloggers. Ze maskeren hun aanwezigheid in het systeem zwakjes, en voor normaal gebruik moet u ze meestal toevoegen aan antivirusuitzonderingen en firewallregels maken.

Uiteraard zijn ouderlijk toezicht, het onderscheppen van wachtwoorden en het volgen van gebruikers verre van de enige doeleinden van deze programma's. Er kunnen veel gebruiksmogelijkheden zijn: met sommige keyloggers kunt u zoeken naar gestolen laptops, tegelijkertijd bewijs van schuld verzamelen en alle acties van dieven registreren, en op afstand luisteren en verbinding maken met een webcam zijn uitstekende beveiligingsfuncties.

Laten we dus verder gaan met onze recensie:

DE RAT!

Het Rat-programma, geschreven door een man met het pseudoniem HandyCat, is een voorbeeld van echte assembleertaalkunst. Dit is een hele reeks keyloggers, sommige versies voorzien zelfs in installatie op afstand. Volgens de auteur was de RatKid-vork oorspronkelijk bedoeld als een vereenvoudigde versie. Maar al snel werd het een apart nutsbedrijf, tijdelijk zelfs

machtiger dan haar voorvader. Nu is de interne concurrentie geëlimineerd: The Rat en The RatKid zijn vrijwel identiek. Los daarvan is er alleen de oude The Rat v.10, geoptimaliseerd voor Windows XP. De nieuwste release - The Rat v.13 Lucille is in mei van dit jaar gemaakt. U kunt zowel de volledige versie als de demoversie downloaden.

Zo ziet het TheRat-configuratiescherm eruit

Elke The Rat-distributie is een archief binnen een archief. Binnen de .zip bevindt zich een zelfuitpakkende WinRAR-module, beschermd door een wachtwoord. In de demo staat: TheRatKlg. Om het wachtwoord voor de volledige versie te achterhalen, moet u contact opnemen met HandyCat op het adres dat op de website staat vermeld. Na het uitpakken van het archief ontvangt u twee uitvoerbare bestanden: RatCenter.exe - controlecentrum en RatExtractor.exe - logviewer. Er is ook gedetailleerde hulp en een licentiebestand.

De gehele bestandenset neemt 1,6 MB in beslag, maar het grootste deel van deze ruimte bevindt zich in de GUI van het controlecentrum. Dankzij de packer past de keylogger zelf in 20 KB code, en de uitgepakte versie - in 50 KB. Het werkt met elke toetsenbordindeling, inclusief Arabisch en Japans. Compatibiliteit is getest op alle versies van Windows, van XP tot 8.1. Het is nog niet getest op de “tien”, maar het zou moeten werken.

Standaard is de optie om de gebruiker op de hoogte te stellen dat hij wordt gevolgd aangevinkt in de instellingen. In de demoversie wordt het niet uitgeschakeld en elke keer dat Windows opnieuw wordt opgestart, verschijnt een bijbehorend programmavenster op het scherm met een enkele OK-knop. In de volledige versie kan het ontmaskeren worden uitgeschakeld. Daarnaast heeft het nog een uniek onderdeel: een programma voor het samenvoegen van meerdere bestanden, FileConnector. Het kan een keylogger aan elk uitvoerbaar of multimediabestand toevoegen. Het resultaat van FileConnector zal altijd een nieuw uitvoerbaar bestand zijn met daarin de code van het bronprogramma en The Rat.

Toegegeven, dit is alleen relevant voor het bespioneren van onervaren gebruikers die niet in de war raken door de plotselinge verschijning van de .exe-extensie. Beperkingen: de bron- en doelbestanden mogen alleen Latijnse tekens en cijfers in de naam bevatten.

Het belangrijkste doel van FileConnector is het vergemakkelijken van installatie op afstand met behulp van social engineering. U kunt de gebruiker bijvoorbeeld een leuk spelletje of een zelfuitpakkend archief met belangrijke documenten sturen, waaraan een keylogger is gekoppeld. De volledige versie van The Rat maakt ook gebruik van een uitvoerbare bestandsverpakker/encryptor om de grootte van de add-on te verkleinen en deze moeilijker te detecteren te maken.

De Rat kan ook een snuffelaar zijn

Naast alle traditionele keylogger-functies kan The Rat de activiteit in vooraf geselecteerde toepassingsvensters volgen en op trefwoorden reageren, schermafbeeldingen maken met een bepaald tijdsinterval of elke keer dat u op de Enter-toets drukt. Dit vermindert de hoeveelheid afval in de logboeken aanzienlijk en vereenvoudigt de overdracht ervan. Volledig uitgerust

de versie voert bovendien de taken van een sniffer uit: hij registreert alle werkzaamheden op internet en het lokale netwerk zo gedetailleerd mogelijk. In tegenstelling tot andere keyloggers kan The Rat de vervanging van opgeslagen wachtwoorden en gegevens uit automatisch ingevulde formulieren onderscheppen.

De Rat heeft ook een interessante lokale zoekmachinefunctie. Het kan in het geheim een of meer bestanden vinden met behulp van een vooraf gedefinieerd masker, en vervolgens kopieën ervan samen met het logboek per post of naar FTP verzenden die is opgegeven in de Rat(Kid)Center-instellingen. Ik zal hieronder beschrijven hoe je naar FTP kunt zoeken met anonieme login- en opnamemogelijkheden.

De Shodan schaduw-internetzoekmachine helpt ons de nieuwste lijst met FTP-servers te verkrijgen. Op verzoek wordt een lijst met anonieme FTP's gegenereerd 230 Anonieme toegang verleend . Kies de eerste die je leuk vindt en probeer er een bestand naartoe te uploaden. Als het werkt, deel de link dan met een vriend of bekijk de volgende. Tijdens de test werden binnen twee minuten twee geschikte servers gevonden, waarbij gebruik werd gemaakt van een gratis Shodan-account.

Veel van de oude keyloggers zijn niet langer relevant vanwege de overgang van SMTP-servers naar beveiligde verbindingen. De Rat ondersteunt het TLS-protocol en kan daardoor logs versturen via moderne e-maildiensten. Als de keylogger-gebruiker fysieke toegang heeft tot de bewaakte computer, zal een andere niet-triviale methode om het logbestand te verkrijgen nuttig voor hem zijn: automatisch kopiëren. Vanaf de elfde versie kan Rat(Kid) Center een flashdrive maken, die, wanneer deze op USB wordt aangesloten, automatisch het keylogger-logboek opslaat.

Het belangrijkste kenmerk van alle nieuwste versies van TheRat is dat het werkt volgens het principe van onstoffelijke virussen. Bij het uitvoeren van The RatKid, evenals The Rat v.11 en hoger, worden er geen afzonderlijke uitvoerbare bestanden gemaakt. Het wordt één keer gestart vanuit het controlecentrum of een aangepast uitvoerbaar bestand en verbergt vervolgens de sporen van zijn aanwezigheid volledig en bestaat alleen in het RAM-geheugen. Elk

Een regelmatige afsluiting en zelfs een herstart door kort op Reset te drukken, laat het in het systeem achter. U kunt The Rat(Kid) verwijderen met behulp van het afzonderlijke Rat(Kid) Finder-hulpprogramma dat bij de bijbehorende volledige versie wordt geleverd. Het detecteert de keylogger zelf, vindt het logbestand dat het heeft aangemaakt, stelt u in staat instellingen te wijzigen en de sneltoetsen te vinden om de keylogger uit te schakelen.

Een alternatieve optie om het uit te laden is om de computer onmiddellijk spanningsloos te maken. Het werkt alleen als er geen extra veiligheidsmaatregelen zijn genomen bij het installeren van de keylogger. Op desktopsystemen moet hiervoor het netsnoer worden losgekoppeld, en op laptops moet de batterij worden losgekoppeld.

Het simpelweg uitschakelen met een knop heeft geen zin. Een "rat" van vijftig kilobytes groot kan gemakkelijk worden opgeslagen, niet alleen in het RAM-geheugen, maar ook in de cache van de processor, schijf, CMOS en elk ander beschikbaar geheugen dat niet wordt gereset als er een standby-stroombron is.

Als The Rat aan een uitvoerbaar bestand uit de autorun-lijst was gekoppeld, moet u, om de toetsenbordinterceptor te verwijderen nadat u de computer hebt uitgeschakeld, eerst een ander besturingssysteem laden en een aangepast uitvoerbaar bestand zoeken. Dit kun je het beste doen door schijfauditors (AVZ heeft bijvoorbeeld deze functie) en programma's die hashfuncties kunnen berekenen.

Autoruns controleert bijvoorbeeld niet alleen deze, maar ook de digitale handtekeningen van opstartobjecten, en stuurt alle verdachte bestanden naar de online verificatieservice van VirusTotal. Dit is echter geen wondermiddel. Een klein keylogger-bestand zal niet noodzakelijkerwijs in een ander bestand zijn ingesloten. Het kan als satelliet bestaan, bijvoorbeeld in alternatieve NTFS-streams.

De voordelen van The Rat omvatten ook de onzichtbaarheid in de lijst met processen voor alle bekende kijkers, de volledige afwezigheid van vermeldingen in het register, de mogelijkheid om sommige softwarefirewalls te omzeilen (inclusief degene die bestandscontrolesommen controleren) en de mogelijkheid om zichzelf te vernietigen op een bepaald tijdstip, zonder sporen achter te laten en opnieuw opstarten niet nodig.

De keylogger heeft één nadeel: voorspelbaar en aanzienlijk: momenteel worden de bestanden door de meeste antivirusprogramma's gedetecteerd. Daarom zullen ze, voordat ze op de doelcomputer worden gebruikt, door packers moeten worden aangepast met de functie van het coderen of verduisteren van de code.

SPYGO

SpyGo is een fundamenteel andere keylogger voor Windows (van XP tot 8.1 wordt ook de 64-bit versie ondersteund). Er wordt gebruik gemaakt van veel minder agressief gedrag. Hierdoor is het relatief eenvoudig te detecteren, maar het wordt als volledig legaal beschouwd. De auteur verschuilt zich niet eens achter een bijnaam - hij is programmeur Anton Kartashov uit de stad Berdsk, regio Novosibirsk. Hij probeert het project niet zozeer te ontwikkelen als hackersoftware voor spionage, maar als een juridisch monitoringinstrument.

De ontwikkelaar doet er alles aan om te voorkomen dat SpyGo wordt opgenomen in antivirusdatabases. Hoewel de distributie gecodeerd is met Enigma Protector, is deze digitaal ondertekend door Spygo Software, gecertificeerd door het Comodo-certificeringscentrum. Tot nu toe vloeken slechts twee van de vijftig scanners bij SpyGo (meer precies, bij de packer), en zelfs dan op het niveau van paranoïde heuristieken.

Deze toetsenbordinterceptor is verkrijgbaar in Lite, Home en Ultima Edition. De nieuwste release (3.6 build 50315) werd in juni van dit jaar uitgebracht. De verschillen tussen versies hebben vooral betrekking op geavanceerde functies. In Lite en Home zijn het op afstand meeluisteren via een microfoon en het bepalen van de locatie van de bewaakte laptop niet beschikbaar. Ook werken in deze versies niet alle externe functies: het op afstand bekijken van logs, uitzenden via het netwerk van wat er op het scherm wordt weergegeven

afbeeldingen, monitoring via een webcam, het programma zelf beheren en de-installeren. De Lite-versie mist de functie van het leveren van rapporten (per e-mail of FTP) en directe kennisgeving per e-mail over het bezoeken van websites die als “ongewenst” zijn gemarkeerd.

We hebben de Ultima Edition getest, die bijna alles doet. Tot de geïmplementeerde functies behoren uiteraard het opnemen van toetsaanslagen en het kopiëren van tekst van het klembord. SpyGo houdt ook algemene statistieken bij over het computergebruik: het tijdstip waarop deze werd in- en uitgeschakeld, de lancering van bepaalde programma's en de acties daarin. De keylogger houdt de browser bijzonder nauwlettend in de gaten: hij verzamelt statistieken over bezochte sites en houdt zoekopdrachten bij. Extra functies zijn onder meer het maken van schermafbeeldingen (werkt ook in games en bij het bekijken van films), het ontvangen van foto's van een webcam, het maken van een logboek van alle bewerkingen met bestanden in een geselecteerde map of op de hele schijf, en het aansluiten van verwisselbare media.

Onder gewone gebruikers zijn de meest populaire functies nu het monitoren van de acties van hun gezinsleden op sociale netwerken en het lezen van hun correspondentie in verschillende instant messengers. SpyGo kan dit allemaal doen en registreert het op rij in het logboek of door alleen individuele zinnen op te vangen met behulp van trefwoorden.

Zo zien SpyGo-logboeken eruit

SpyGo is ook interessant omdat het op een bepaald tijdstip kan worden uitgevoerd en selectieve monitoring kan uitvoeren - dit helpt de omvang van het logboek te verkleinen. Alle logs zijn gecodeerd. Er wordt aangenomen dat ze alleen vanuit SpyGo kunnen worden bekeken. Opgenomen gebeurtenissen worden in het rapport gegroepeerd in tabbladen. Ze geven een redelijk accuraat beeld van de gebruikerservaring, maar er zijn ook discrepanties. In het AVZ-hulpprogramma hebben we bijvoorbeeld eenvoudigweg een snelle scan uitgevoerd en in het gedeelte "Toetsen ingedrukt" van het logbestand werd de vreemde tekst "eeeeee..." op twee regels weergegeven. In andere programma's kwam de bevestiging van een actie door met de muis te klikken overeen met het invoeren van "y", wat past in de bedieningslogica van de console.

Antivirus vindt SpyGo gemakkelijk

In eerste instantie werkt het programma expliciet. De installatiewizard maakt zelfs een snelkoppeling op het bureaublad en in de instellingen is er een aparte optie “Informeer de gebruiker van deze computer over monitoring.” Als u dit aanvinkt, wordt er een waarschuwingstekst weergegeven wanneer u de computer aanzet. Dit werd gedaan om beschuldigingen van illegaal toezicht te voorkomen. Iedereen is bijvoorbeeld al gewend aan de ‘Videobewaking is onderweg’-stickers en de auto-informerzinnen ‘Alle gesprekken worden opgenomen.’ Hier is het hetzelfde: bedrijfspolitiek en de strijd om discipline.

De “stille” modus, normaal voor de keylogger, wordt na de eerste keer opstarten handmatig ingeschakeld. Het verwijdert het programmavenster, verbergt het van de taakbalk en de lijst met geïnstalleerde programma's en maskeert activiteit op alle mogelijke manieren. U kunt terugkeren naar het SpyGo-venster door op een vooraf ingestelde toetsencombinatie te drukken (standaard is dit het geval).

Een bibliotheek toevoegen bij het installeren van een programma

Het verbergen van een actief programma werkt zowel in de systeemprocesmanager als in zijn geavanceerde analogen zoals Process Explorer. Populaire antivirusprogramma's negeren ook het werk van de keylogger, maar dit wordt door de AVZ-analysator onmiddellijk geïdentificeerd als een vermomd proces.

De keylogger verbergt zich niet echt in het bestandssysteem. Het stelt alleen het "verborgen" attribuut in zijn map in, zodat het niet zichtbaar zal zijn in Explorer met standaardinstellingen. Uiteraard blijft het zichtbaar voor andere bestandsbeheerders op het standaardadres C: ProgramDataSGOsgo.exe. U kunt een ander installatiepad opgeven, maar dit helpt weinig: het uitvoerbare bestand is altijd hetzelfde, anders zou het worden gedefinieerd als een polymorf virus.

Een vergelijking van de opstartsecties voor en na de installatie van SpyGo toont de toevoeging van de RTDLib32.dll-bibliotheek. Antivirussen laten het door, maar het steekt duidelijk uit in het systeem.

Er zijn veel verschillende keyloggers die je kunt vinden, en elk ervan is interessant om te bestuderen. Uiteindelijk zal elk van hen echter een analoog zijn van de brede The Rat of de schattige SpyGo. Deze twee verschillende benaderingen van het schrijven van hulpprogramma's voor tweeërlei gebruik zullen altijd naast elkaar bestaan. Als u uw laptop wilt beschermen, een oogje op uw kind of een onzorgvuldige medewerker wilt houden, kunt u SpyGo installeren en alle acties beheren via een handige interface. Als volledige geheimhouding vereist is, gebruik dan de assembler “Rat” als basis en verberg deze zo goed mogelijk voor antivirussen tijdens de installatie. Dan zal ze in haar eentje rennen en gaten knagen, zelfs in een krachtige verdediging. De Rat is uitzonderlijk moeilijk te detecteren op een live systeem, en deze keylogger is zeker de moeite waard. De kans is groot dat u uw eigen tekst kunt schrijven tegen de tijd dat u deze volledig begrijpt.

Laatst bijgewerkt op 18 november 2016.

Er zijn nu veel programma's voor het afluisteren van mobiele telefoons. Het is duidelijk dat ze allemaal hun eigen kenmerken hebben. Ze hebben echter allemaal iets gemeen. In dit korte artikel zullen we het hebben over het downloaden van een mobiele spion op je telefoon. Hieronder bieden we links naar officiële diensten waar u deze prachtige applicaties kunt downloaden. Tot slot zullen we kort de essentie van de installatie beschrijven met de instelling om te verbergen voor een smartphone.

Dergelijke oplossingen kunnen in verschillende versies worden geleverd: eenvoudig en professioneel (rootversie voor Android). In het eerste geval zijn er geen grote verschillen met het werken met reguliere applicaties. In de tweede krijg je wat meer functionaliteit. De verschillen worden door de ontwikkelaars gedetailleerd beschreven in hun instructies. Voor de rootversie zal het extra tijd kosten om erachter te komen. De smartphone wordt kwetsbaarder en de garantie vervalt, als deze nog bestond. Maar er zullen nieuwe kansen verschijnen, wat een bonus zal zijn)

Alle spyware wordt alleen op de telefoon geïnstalleerd als u er directe toegang toe krijgt. Er bestaan geen magische commando's om dergelijke oplossingen op afstand op de telefoons van anderen te installeren. Het volgende belangrijke punt is dat u het programma voor het afluisteren van uw telefoon alleen kunt downloaden vanaf de officiële website, bijvoorbeeld door daarheen te gaan vanuit de browser van uw smartphone. Geen playmarkets of appstores etc. Dit is trackingsoftware en geen gewone mobiele apps. Het is hen verboden daarheen te gaan. U kunt het spionageprogramma ook van de officiële website naar uw computer downloaden, het installatiebestand via de kabel naar uw telefoon uploaden en het daar via Bestandsbeheer uitvoeren.

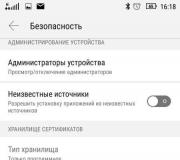

Om een spionageprogramma van een website te downloaden, en niet van dezelfde Play Store, moet je het verbod op installatie uit onbekende bronnen opheffen. Dit gebeurt op Android door het juiste vakje in het instellingengedeelte aan te vinken. Afhankelijk van de versie van Android kan deze instelling enigszins afwijken qua naam of locatie. Maar het belangrijkste is om te weten waar je op moet letten.

- Universeel programma voor het afluisteren van een mobiele telefoon:

- Qua prijsbeleid de meest betaalbare spion: vanuit je persoonlijke account (na registratie)

- Elite-afluisteren voor Android of iPhone -

Nadat u de applicatie op uw telefoon hebt geïnstalleerd, moet u deze configureren volgens de instructies. Meestal moet u deze in de allereerste fase koppelen aan uw ID vanuit uw persoonlijke account op de dienst (overal is dit anders geïmplementeerd en wordt altijd beschreven in de instructies) en deze beschermen tegen toegang door deze te verbergen in de lijst met uw smartphone. Als dit niet standaard gebeurt. Die. Mogelijk is er een schakelinstelling om de zichtbaarheid te verbergen/openen.

Groeten!

Verrassend genoeg zie ik dat er oprechte interesse bestaat in de vraag: hoe u uw telefoon kunt controleren man of vrouw - blijkbaar is het onderwerp ontrouw tegenwoordig relevanter dan ooit, en om dit aan te pakken zullen we blijven zoeken naar verschillende mogelijkheden om een persoon te monitoren via een telefoon - bijvoorbeeld een kind - of je appartement - vandaag daar zal een kleine ontwikkeling zijn van het onderwerp van de spionagedienst van Google. We ‘bezoeken’ een speciaal spionageprogramma voor de telefoon, gekoppeld aan het gebruik van een bestaand Google-account, waarover alle gebruikers van Android-smartphones beschikken.

Over het algemeen vond ik twee van dergelijke programma's: WardenCam en TrackView. Het voordeel van de eerste is dat je er ook je Dropbox-account aan kunt koppelen en er video-opnames van je telefoon op kunt opslaan. Maar uit ervaring wordt het niet door alle gadgets ondersteund; vooral mijn Nexus 7 wilde er niet mee werken. Daarom zal ik alleen de tweede in detail laten zien: TrackView.

Dit is niet alleen een programma voor het organiseren van videobewaking via een mobiele telefoon - met zijn hulp kunt u een volwaardige spionagetelefoon maken, waarmee u de locatie kunt volgen, de foto van de camera kunt bekijken, naar geluid kunt luisteren en zelfs opdrachten kunt geven in de microfoon van het apparaat. Velen zullen misschien zeggen dat het volgen van een persoon via een telefoon onethisch is. Mee eens zijn! Maar het kan ook voor goede doeleinden worden gebruikt: leg het bijvoorbeeld in uw auto terwijl u brood gaat kopen en volg in geval van diefstal snel de locatie met behulp van GPS. Zet het kind aan de telefoon en weet waar hij zich op een bepaald moment bevindt, of laat hem opnieuw in zijn appartement en gebruik het als bewakingscamera. Bovendien kunt u dit programma gebruiken als gratis walkietalkie: praat via de microfoon met andere telefoons die aan uw account zijn gekoppeld.

Dus allereerst moet u het gratis TrackView-spionageprogramma downloaden van de Play Market en het installeren op alle Android-apparaten die we zullen monitoren - het kan een smartphone, tablet of zelfs een tv-settopbox zijn - dan kunt u houd het appartement in de gaten, zelfs als u het gebruikt, als er natuurlijk een webcam aan is bevestigd. Er is ook een versie voor installatie op Apple-producten of op een Windows-computer. Ze kunnen worden gedownload van de officiële website van het programma.

Dus allereerst moet u het gratis TrackView-spionageprogramma downloaden van de Play Market en het installeren op alle Android-apparaten die we zullen monitoren - het kan een smartphone, tablet of zelfs een tv-settopbox zijn - dan kunt u houd het appartement in de gaten, zelfs als u het gebruikt, als er natuurlijk een webcam aan is bevestigd. Er is ook een versie voor installatie op Apple-producten of op een Windows-computer. Ze kunnen worden gedownload van de officiële website van het programma.

De tweede voorwaarde is dat hetzelfde Google-account beschikbaar moet zijn op alle apparaten die u heeft geregistreerd om de diensten van dit bedrijf te kunnen gebruiken - Play Market, YouTube, Gmail, enz. - alles is goed.

En ten derde, om alle gadgets te laten werken, moet internet werken - WiFi of mobiel doet er niet toe, het belangrijkste is dat het altijd aan staat.

Start de applicatie en log op alle apparaten in op uw account.

Nadat u elke telefoon of computer hebt toegevoegd, verschijnt deze in de algemene lijst. Ik heb mijn Samsung-telefoon en Nexus-tablet aan het systeem toegevoegd.

Tegenover elk van hen bevindt zich een bedieningspaneel met drie functies: beelden van de camera bekijken, geolocatiegegevens bekijken en de microfoon bedienen.

1. Camera

Hier bevinden we ons in het venster waar we het beeld kunnen bekijken dat wordt verzonden door de ingebouwde camera van het overeenkomstige apparaat. Het is ook mogelijk om een ander bedieningspaneel op te roepen - om de camera te wisselen, video op te nemen of een microfoon op het apparaat te activeren om er gesproken berichten naar te verzenden.

2. Geolocatie

We gaan terug en klikken op het aanwijzerpictogram - er wordt een pagina met Google maps geopend, die de huidige geografische locatie van dit object weergeeft, die wordt bepaald via internet of door de GPS-module, afhankelijk van wat op die telefoon is geactiveerd .

3. Geluidssignaal

Door op deze knop te drukken, creëren we een beltoon op een ander gadget.

Laten we nu door het menu in het bovenste paneel van het programma gaan. Op het tweede tabblad met het pictogram “Afspelen” kunt u bestanden bekijken en afspelen die in het geheugen zijn opgenomen.

Onder het volgende pictogram - een uitroepteken - bevindt zich een berichtenfilterinstelling, waarmee u de mogelijkheid kunt configureren om meldingen van een bepaald apparaat te ontvangen.

In het vierde punt kunt u bewegingsmelders inschakelen - als deze functie is geactiveerd, wordt bij elke gedetecteerde beweging in het gezichtsveld van de camera een waarschuwingssignaal naar andere apparaten verzonden. Hier kunt u zo configureren dat dit signaal niet klinkt.

Telefoontracking via sms

Er zijn andere interessante en meer universele softwareoplossingen voor het organiseren van toezicht op de telefoon van een kind, inclusief het gebruik van CMC. Een daarvan is het SMS Mobile Spy-programma. Deze mobiele spion is exclusief gebouwd voor ouderlijk beheer. Om het op Android te installeren, moet je het downloaden vanuit de Play Store. Wanneer u voor het eerst inlogt, wordt u gevraagd uw e-mailadres en wachtwoord in te voeren.

Hierna heeft u niet alleen toegang tot een kaart met de bewegingen van de telefooneigenaar, maar kunt u ook de berichten lezen die ervan zijn verzonden.

Een ander soortgelijk programma voor de telefoon is Spy To Mobile. Zijn taak is het onderscheppen van inkomende en uitgaande sms-berichten, contactlijsten en belgeschiedenis, die het naar uw persoonlijke account op de SpyToMobile.com-server stuurt. Om de onderschepte gegevens te kunnen downloaden, moet de mobiele telefoon ook via GPRS of Wi-Fi met internet zijn verbonden. Het voordeel is echter dat de internettoegang mogelijk niet constant is en dat gegevens worden overgedragen zodra de smartphone online gaat. Ik bied demovideo's aan die het installatieproces en het gebruikersaccount op hun website laten zien.

Een ander soortgelijk programma voor de telefoon is Spy To Mobile. Zijn taak is het onderscheppen van inkomende en uitgaande sms-berichten, contactlijsten en belgeschiedenis, die het naar uw persoonlijke account op de SpyToMobile.com-server stuurt. Om de onderschepte gegevens te kunnen downloaden, moet de mobiele telefoon ook via GPRS of Wi-Fi met internet zijn verbonden. Het voordeel is echter dat de internettoegang mogelijk niet constant is en dat gegevens worden overgedragen zodra de smartphone online gaat. Ik bied demovideo's aan die het installatieproces en het gebruikersaccount op hun website laten zien.

Dit zijn enkele interessante programma's waarmee alle computers, laptops en telefoons via internet kunnen worden gecombineerd tot één volgsysteem - gebruik het!

Zelfs beginners die net de basisprincipes van computerkennis leren kennen, zijn waarschijnlijk bekend met het concept van een computervirus.

Spyware – kwaadaardige spyware voor een computer – is GEEN veelvoorkomend virus; het is een aparte vorm van illegale inmenging in het computersysteem van een gebruiker.

En de meeste antivirusproducten bevatten aparte softwaresecties voor het werken met spyware.

Waarin verschillen Spywareprogramma's van gewone computervirussen, bijvoorbeeld van Trojaanse paarden of netwerkwormen?

Een computervirus veroorzaakt doorgaans schade aan het besturingssysteem, de software en de gebruikersgegevens. Dit is wat Spyware over het algemeen anders maakt.

In tegenstelling tot virussen brengt computerspyware geen schade toe aan het systeem, programma's of gebruikersbestanden. Het is echter onwaarschijnlijk dat een gebruiker, als er spyware op zijn computer is geïnstalleerd, kan rekenen op de volledige prestaties van zijn machine. Spyware gebruikt een bepaalde hoeveelheid, en dit kan ertoe leiden dat de computer vaak vastloopt en langzamer gaat werken.

Maar dit is de technische kant van Spyware, maar wat is de essentie van spyware?

Computerspyware - wat is het?

De taak van spyware is, zoals we aan de naam zelf kunnen zien, het periodiek verzamelen van informatie over gebruikers:

- dit is de inhoud van de harde schijf,

- en een lijst met bezochte internetsites,

- en e-mailcontacten,

- en andere persoonlijke informatie die voor bepaalde handelsdoeleinden kan worden gebruikt, helaas vaak ten koste van de eigenaar van dergelijke informatie.

Alle informatie die door spyware wordt verzameld, wordt verzonden naar degenen die deze maken: spyware-ontwikkelaars. Dit kan hun e-mailadres zijn, een internetserver of een andere ruimte op internet waar de door spyware verzamelde informatie wordt opgeslagen, wachtend op de eigenaar.

In de meeste gevallen zijn gebruikers zich er niet van bewust dat ze in de gaten worden gehouden. Spyware blijft doorgaans onopgemerkt omdat de ontwikkelaars geïnteresseerd zijn in het verkrijgen van de informatie die ze in de loop van de tijd nodig hebben.

De vraag rijst: waarom hebben spyware-ontwikkelaars dergelijke informatie nodig? Informatie wordt voor verschillende doeleinden gebruikt: het kan een onschadelijke verzameling van informatie zijn voor statistieken over websiteverkeer, maar het kan ook het verzamelen van gegevens zijn met als doel geld te stelen van creditcards en elektronische portemonnees.

Hoe kan spyware uw computer binnendringen?

Meestal gebeurt dit tijdens de installatie van applicaties van derden op het systeem.

U hebt bijvoorbeeld een gratis programma op internet gevonden, maar dit wordt standaard alleen geïnstalleerd met ingebouwde spyware. Bovendien zal het hoofdprogramma niet starten als uw antivirusprogramma de spywaremodule detecteert en verwijdert.

Bij het installeren van applicaties van derden is maximale aandacht vereist; spyware dringt vaak de computer binnen nadat op “OK” op het verzoek in het venster van de installatiewizard is geklikt.

Een andere manier waarop dergelijke programma's het systeem kunnen binnenkomen, is rechtstreeks vanaf internet.

Het besturingssysteem wordt hiertegen beschermd door een firewall: een buffer waarin pogingen om spyware binnen te dringen worden geblokkeerd. De firewall is ingebouwd in Windows en wordt geactiveerd als er geen antivirusprogramma op de computer staat. Antiviruspakketten hebben, naast andere hulpprogramma's, meestal hun eigen firewall.

Laten we hieronder eens kijken naar de meest voorkomende soorten spyware.

Soorten spyware

1. Keyloggers

Keyloggers zijn misschien wel de gevaarlijkste spyware die door aanvallers wordt gebruikt om pincodes, wachtwoorden, logins en andere vertrouwelijke gegevens te verkrijgen die nodig zijn voor toegang tot creditcards, elektronische (inclusief bank)rekeningen en andere gebruikersaccounts op internet.

Het doelwit van keyloggers kan ook andere geheime informatie zijn, gebruikerscorrespondentie - alles wat oplichters voor hun eigen egoïstische doeleinden kunnen gebruiken.

Keyloggers zijn zogenaamde keyloggers. Ze verzamelen informatie over alle toetsaanslagen op het toetsenbord van een bepaalde computer en sturen deze naar hun ontwikkelaar. Keyloggers worden ofwel door een programma geregistreerd (dit zijn software keyloggers), ofwel als een extra hardwareapparaat op de computer aangesloten (hardware keyloggers).

Ontdekken hardware-keylogger, dat meestal kleiner is dan een luciferdoosje, is niet moeilijk. Dit kan worden gedaan door de computer extern te onderzoeken om te zien of er verdachte apparaten zijn aangesloten op de verschillende uitgangen van de systeemeenheid.

De aanwezigheid van een hardware keylogger kan worden afgeleid uit het analyseren van de Windows Device Manager-gegevens. Er zijn ook speciale programma's die alle computerhardware diagnosticeren, bijvoorbeeld SiSoftware Sandra of AIDA64.

Detecteren en neutraliseren software-keylogger Dit kunt u doen door speciale programma's uit te voeren, zoals Anti-Spyware. In de regel worden ze als afzonderlijke hulpprogramma's in antiviruspakketten opgenomen. Maar Anti-Spyware-programma's kunnen ook afzonderlijk worden geïnstalleerd en gestart, bijvoorbeeld het Anti-keylogger-programma.

Het is onwaarschijnlijk dat 100% bescherming tegen toetsenbord-keyloggers bestaat. Toch zou ik je nog steeds aanraden om er een gewoonte van te maken bij het invoeren van wachtwoorden, bijvoorbeeld om toegang te krijgen tot .

2. Scanners voor harde schijven

Scanners voor harde schijven zijn spyware die zijn ontwikkeld om de inhoud van harde schijven op de computer van een gebruiker te onderzoeken.

Waar zijn hardeschijfscanners in geïnteresseerd? Welke bestanden zijn opgeslagen in mappen, welke programma's zijn geïnstalleerd - alle gebruikersinformatie die nuttig kan zijn voor de spyware-ontwikkelaar.

De scanners van de harde schijf sturen de ontvangen informatie naar hun eigenaar, en hij zal waarschijnlijk blij zijn als de resultaten van zijn werk met succes worden bekroond - bijvoorbeeld een paar TXT-bestanden met inspirerende namen als 'Mijn wachtwoorden'.

3. Schermspionnen

Schermspionnen zijn programma's die informatie verzamelen over wat de gebruiker precies op de computer doet. Met bepaalde tussenpozen maken dergelijke schermspionnen schermafbeeldingen en sturen deze vervolgens naar hun bestemming: naar de ontwikkelaar of rechtstreeks naar de klant.

De ontwikkeling en implementatie van schermspionnen wordt in de meeste gevallen opgedragen door bedrijven. Het management kan zo bijvoorbeeld controle uitoefenen over kantoormedewerkers en periodiek bekijken wat het personeel tijdens werkuren doet.

4. Proxy-spionnen

“Proxy-spyware” – dergelijke spyware dringt de computers van gebruikers binnen en verandert deze in proxyservers. Aanvallers kunnen zich achter de computer van het slachtoffer verschuilen om illegale activiteiten uit te voeren. Als gevolg hiervan is de laatste persoon die verantwoordelijkheid draagt voor wat hij heeft gedaan de eigenaar van de computer waarop de spyware is geïnstalleerd.

Een typisch voorbeeld van hoe dergelijke ‘proxy-spionnen’ werken, is het verzenden van spam vanaf de computer van de slachtoffergebruiker. Natuurlijk zal niemand hem strafrechtelijk aansprakelijk stellen, maar problemen met de aanbieder zijn gegarandeerd.

5. Mail-spionnen

E-mailspionnen – Deze spionageprogramma's verzamelen informatie over de contactpersonen van de gebruiker in e-mail.

Informatie wordt doorgaans verzameld in adresboeken, e-mailclients, organisatoren en soortgelijke softwareomgevingen. Vervolgens worden al deze gegevens naar de spyware-ontwikkelaar gestuurd, die deze allemaal gebruikt om spam te verzenden.

Een andere functie die e-mailspionnen kunnen bieden, is het vervangen van de inhoud van e-mails.

E-mailspionnen plaatsen advertentieblokken, links en ander materiaal in de e-mails van slachtoffers die zijn ontworpen om de doelen van de ontwikkelaar te bereiken.

Is het mogelijk om uzelf tegen spyware te beschermen?

Zoals ze zeggen: als er gif is, is er een tegengif. Zoals hierboven vermeld, biedt de softwaremarkt speciale beschermingsprogramma's zoals Anti-Spyware om spyware tegen te gaan. Hun belangrijkste taak is het herkennen van spyware en het blokkeren van de werking ervan.

.Al meer 3.000 abonnees.