"Yandex.Key" is een applicatie om zonder wachtwoord in te loggen op een Yandex-account. Yandex tweefactorauthenticatie - extra accountbescherming Yandex mail tweefactorauthenticatie

Log eerst in op uw hoofd-Yandex-account, als u die heeft. Als deze nog niet bestaat, kunt u deze na eenvoudige registratie altijd aanmaken.

Schakel tweefactorauthenticatie in en configureer deze

Dus klik in uw Yandex-account op het account en ga naar de sectie Paspoort. Dan - in de sectie Toegangscontrole druk Stel tweefactorauthenticatie in.

Er wordt een venster met dezelfde naam geopend waarin u de stappen voor het inschakelen en configureren van tweefactorauthenticatie moet doorlopen.

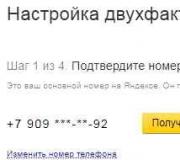

In de eerste stap geven we het telefoonnummer aan en bevestigen dit door telefonisch een code via sms te ontvangen.

De volgende stap is het aanmaken van een pincode. Het is vereist om toegang te krijgen tot de Yandex.Key-applicatie, geïnstalleerd op uw smartphone of tablet.

De pincode kan uit 4 tot 16 cijfers bestaan. Voer ze in het veld in en klik Creëren.

Er wordt een venster geopend met een QR-code en een voorstel om uw account toe te voegen aan de Yandex.Key-applicatie.

De Yandex.Key-applicatie installeren

We starten het en er verschijnt een gele knop onder aan het venster die wordt geopend met een suggestie: Voeg een account toe aan de applicatie.

We drukken op de knop, er wordt een venster geopend op het smartphonescherm waarin u de eerder bedachte pincode moet invoeren.

Zodra de pincode is ingevoerd, wordt de camera automatisch ingeschakeld. We richten de camera op de QR-code in het monitorvenster en wachten op autorisatie.

Een andere manier om in te loggen

Anders kunt u, om tweefactorauthenticatie te organiseren na het invoeren van de pincode, kiezen voor de optie om een eenmalig wachtwoord van 30 seconden te ontvangen.

In de vierde stap van het instellen van tweefactorauthenticatie moet u het Yandex.Key-programma aan uw Yandex-account koppelen. Voer hiervoor het eenmalige wachtwoord in dat u op uw smartphone heeft ontvangen.

Als blijkt dat het onmogelijk is om het op tijd in te voeren, moet je wachten tot de volgende keer dat de cijfers op de smartphone verschijnen en deze invoeren.

Na binnenkomst drukt u op de knop Schakel in en dat is alles, het Yandex.Key-programma is geactiveerd en vanaf nu zou tweefactorauthenticatie moeten werken.

Nu moet u op alle apparaten - computer, smartphone - uitloggen en opnieuw inloggen op uw account met het bestaande eenmalige wachtwoord of met een QR-code, met behulp van de Yandex.Key-applicatie op uw mobiele telefoon.

In Yandex.Mail ontvangen we een brief waarin wordt gemeld dat tweefactorauthenticatie werkt.

In de ontvangen brief vindt u ook aanbevelingen voor het instellen van nieuwe toegang en het gebruik van tweefactorauthenticatie.

Yandex tweefactorauthenticatie voor andere services

Voor Yandex.Mail, Ya.Disk en andere Yandex-services is het mogelijk om verschillende wachtwoorden te maken. Dit zal het beveiligingsniveau van persoonlijke gegevens en het account als geheel aanzienlijk verhogen. U kunt lezen over hun veilige opslag.

Ga hiervoor opnieuw naar de sectie Paspoort - Toegangscontrole. We selecteren het programma, in dit geval - Schijftoegang.

Voor het gemak noemen we deze verbinding bijvoorbeeld: Mijn rit en druk op Maak een wachtwoord aan.

Het wachtwoord is dus aangemaakt en wordt slechts één keer weergegeven. Als het daarom niet wordt opgeslagen, is het beter om het in de toekomst te verwijderen en opnieuw te maken.

Nu kunt u verbinding maken met een Yandex-netwerkstation. Via elke bestandsbeheerder krijgen we toegang tot Yandex.Disk met dit wachtwoord.

Yandex.Disk en het hoofdyandex-account worden dus beschermd met afzonderlijke wachtwoorden met behulp van de tweefactorauthenticatiefunctie.

Schakel tweefactorauthenticatie uit

Als u in de toekomst wilt stoppen met het gebruik van tweefactorauthenticatie, ga dan gewoon naar de sectie Toegangscontrole en doorloop de afsluitprocedure.

Dat wil zeggen, we drukken op de schakelaar Uit voer het eenmalige wachtwoord in dat is uitgegeven door Yandex.Key, klik Bevestigen.

Tweefactorauthenticatie van het Yandex-account is dus uitgeschakeld. Houd er rekening mee dat in dit geval ook de wachtwoorden voor Yandex.Disk en andere services, als ze zijn gemaakt, opnieuw worden ingesteld.

Het was een zeldzaam bericht op de Yandex-blog, vooral een bericht over beveiliging, zonder tweefactorauthenticatie te noemen. We hebben er lang over nagedacht hoe we de bescherming van gebruikersaccounts op de juiste manier kunnen versterken, en op zo'n manier dat deze kan worden gebruikt zonder alle ongemakken die de meest voorkomende implementaties van vandaag met zich meebrengen. En helaas zijn ze lastig. Volgens sommige gegevens bedraagt het percentage gebruikers dat aanvullende authenticatiemiddelen heeft ingeschakeld op veel grote sites niet meer dan 0,1%.

Het lijkt erop dat dit komt doordat het gebruikelijke tweefactorauthenticatieschema te complex en onhandig is. We hebben geprobeerd een methode te bedenken die handiger zou zijn zonder het beschermingsniveau te verliezen, en vandaag presenteren we de bètaversie ervan.

We hopen dat het op grotere schaal wordt verspreid. Wij van onze kant zijn bereid om te werken aan de verbetering ervan en de daaropvolgende standaardisatie.

Nadat u tweefactorauthenticatie in Passport hebt ingeschakeld, moet u de Yandex.Key-applicatie installeren in de App Store of Google Play. QR-codes zijn verschenen in het autorisatieformulier op de hoofdpagina van Yandex, in Mail en in Passport. Om in te loggen op uw account, moet u de QR-code via de applicatie lezen - en dat is alles. Als de QR-code bijvoorbeeld niet kan worden gelezen, werkt de smartphonecamera niet of is er geen toegang tot internet, dan maakt de applicatie een eenmalig wachtwoord aan dat slechts 30 seconden geldig is.

Ik zal je vertellen waarom we besloten hebben om geen “standaard” mechanismen als RFC 6238 of RFC 4226 te gebruiken. Hoe werken veelgebruikte tweefactorauthenticatieschema's? Ze zijn tweetraps. De eerste fase is normale authenticatie met een login en wachtwoord. Als dit lukt, controleert de site of deze gebruikerssessie “leuk” is of niet. En als ‘ik het niet leuk vind’, wordt de gebruiker gevraagd ‘opnieuw te authenticeren’. Er zijn twee veelgebruikte methoden voor “pre-authenticatie”: het verzenden van een sms naar het telefoonnummer dat aan het account is gekoppeld en het genereren van een tweede wachtwoord op de smartphone. In principe wordt TOTP volgens RFC 6238 gebruikt om het tweede wachtwoord te genereren. Als de gebruiker het tweede wachtwoord correct heeft ingevoerd, wordt de sessie als volledig geauthenticeerd beschouwd, en als dat niet het geval is, verliest de sessie ook de “pre-authenticatie”.

Beide methoden – het versturen van sms en het genereren van een wachtwoord – zijn een bewijs van eigendom van de telefoon en dus een factor van beschikbaarheid. Het wachtwoord dat in de eerste fase wordt ingevoerd, is de kennisfactor. Daarom bestaat dit authenticatieschema niet alleen uit twee stappen, maar ook uit twee factoren.

Wat leek ons problematisch in dit schema?

Laten we beginnen met het feit dat de computer van de gemiddelde gebruiker niet altijd een beveiligingsmodel kan worden genoemd: het uitschakelen van Windows-updates, een illegale kopie van een antivirusprogramma zonder moderne handtekeningen en software van twijfelachtige oorsprong - dit alles verhoogt het beschermingsniveau niet. Volgens onze inschatting is het compromitteren van de computer van een gebruiker de meest wijdverbreide methode om accounts te ‘kapen’ (en recentelijk werd dit opnieuw bevestigd), en dit is waar we onszelf in de eerste plaats tegen willen beschermen. Als u in het geval van tweefactorauthenticatie aanneemt dat de computer van de gebruiker is gehackt, brengt het invoeren van een wachtwoord daarop het wachtwoord zelf in gevaar, wat de eerste factor is. Dit betekent dat de aanvaller alleen de tweede factor hoeft te selecteren. In het geval van algemene implementaties van RFC 6238 is de tweede factor 6 decimale cijfers (en het maximum toegestaan door de specificatie is 8 cijfers). Volgens de bruteforce-calculator voor OTP kan een aanvaller in drie dagen tijd de tweede factor vinden als hij op de een of andere manier kennis krijgt van de eerste. Het is niet duidelijk wat de dienst deze aanval kan tegengaan zonder de normale ervaring van de gebruiker te verstoren. Het enige mogelijke bewijs van werk is captcha, wat naar onze mening het laatste redmiddel is.Het tweede probleem is de ondoorzichtigheid van het oordeel van de dienst over de kwaliteit van de gebruikerssessie en het nemen van een beslissing over de noodzaak van “pre-authenticatie”. Erger nog, de dienst is niet geïnteresseerd in het transparant maken van dit proces, omdat security by obscurity hier echt werkt. Als een aanvaller weet op basis waarvan de dienst een beslissing neemt over de legitimiteit van een sessie, kan hij proberen deze gegevens te vervalsen. Als algemene regel kunnen we concluderen dat de beoordeling wordt gemaakt op basis van de authenticatiegeschiedenis van de gebruiker, rekening houdend met het IP-adres (en de afgeleide daarvan van het autonome systeemnummer dat de provider identificeert en de locatie op basis van de geobase) en browsergegevens, bijvoorbeeld de User Agent-header en een set cookies, flash lso en html lokale opslag. Dit betekent dat als een aanvaller de computer van een gebruiker beheert, hij niet alleen alle benodigde gegevens kan stelen, maar ook het IP-adres van het slachtoffer kan gebruiken. Bovendien, als de beslissing wordt genomen op basis van ASN, kan elke authenticatie via openbare Wi-Fi in een coffeeshop leiden tot ‘vergiftiging’ vanuit veiligheidsoogpunt (en witwassen vanuit serviceoogpunt) van de aanbieder hiervan. coffeeshop en bijvoorbeeld het witwassen van alle coffeeshops in de stad. We hebben gesproken over hoe een anomaliedetectiesysteem werkt en dat het gebruikt zou kunnen worden, maar de tijd tussen de eerste en tweede fase van authenticatie is mogelijk niet voldoende om met vertrouwen een anomalie te beoordelen. Bovendien vernietigt hetzelfde argument het idee van ‘vertrouwde’ computers: een aanvaller kan alle informatie stelen die het vertrouwensoordeel beïnvloedt.

Ten slotte is authenticatie in twee stappen simpelweg onhandig: uit ons usability-onderzoek blijkt dat niets gebruikers meer irriteert dan een tussenscherm, extra klikken op knoppen en andere “onbelangrijke” acties vanuit hun oogpunt.

Op basis hiervan hebben we besloten dat authenticatie uit één stap moet bestaan en dat de wachtwoordruimte veel groter moet zijn dan mogelijk is binnen het raamwerk van ‘pure’ RFC 6238.

Tegelijkertijd wilden we de tweefactorauthenticatie zoveel mogelijk behouden.

Multifactor-authenticatie wordt gedefinieerd door authenticatie-elementen (eigenlijk factoren genoemd) toe te wijzen aan een van de drie categorieën:

- Kennisfactoren (dit zijn traditionele wachtwoorden, pincodes en alles wat daarop lijkt);

- Eigendomsfactoren (in gebruikte OTP-schema’s is dit meestal een smartphone, maar kan ook een hardwaretoken zijn);

- Biometrische factoren (vingerafdruk komt nu het meest voor, hoewel iemand zich de aflevering met het personage van Wesley Snipes in de film Demolition Man zal herinneren).

Ontwikkeling van ons systeem

Toen we begonnen te werken aan het probleem van tweefactorauthenticatie (de eerste pagina's van de bedrijfswiki over dit onderwerp dateren uit 2012, maar het werd al eerder achter de schermen besproken), was het eerste idee om standaardauthenticatiemethoden te gebruiken en deze toe te passen. voor ons. We begrepen dat we er niet op konden rekenen dat miljoenen van onze gebruikers een hardwaretoken zouden kopen, dus hebben we deze optie voor sommige exotische gevallen uitgesteld (hoewel we er niet helemaal van afzien, misschien kunnen we met iets interessants komen). De sms-methode kon ook niet wijdverspreid zijn: het is een zeer onbetrouwbare bezorgmethode (op het meest cruciale moment kan de sms vertraagd zijn of helemaal niet aankomen), en het verzenden van sms kost geld (en operators zijn begonnen hun prijzen te verhogen) . We hebben besloten dat het gebruik van sms alleen voor banken en andere low-tech bedrijven is, en we willen onze gebruikers iets handigers bieden. Over het algemeen was de keuze klein: gebruik de smartphone en het programma daarin als tweede factor.Deze vorm van eenstapsauthenticatie is wijdverbreid: de gebruiker onthoudt de pincode (eerste factor) en beschikt over een hardware- of software (in een smartphone) token dat een OTP genereert (tweede factor). In het wachtwoordinvoerveld voert hij de pincode en de huidige OTP-waarde in.

Naar onze mening is het grootste nadeel van dit schema hetzelfde als dat van tweestapsauthenticatie: als we aannemen dat het bureaublad van de gebruiker is gecompromitteerd, zal het eenmaal invoeren van de pincode leiden tot openbaarmaking ervan en kan de aanvaller alleen de tweede vinden. factor.

We hebben besloten een andere weg in te slaan: het volledige wachtwoord wordt gegenereerd op basis van het geheim, maar slechts een deel van het geheim wordt opgeslagen op de smartphone, en een deel wordt door de gebruiker ingevoerd telkens wanneer het wachtwoord wordt gegenereerd. De smartphone zelf is dus een eigendomsfactor en het wachtwoord blijft in het hoofd van de gebruiker en is een kennisfactor.

De Nonce kan een teller of de huidige tijd zijn. We hebben besloten om de huidige tijd te kiezen, hierdoor hoeven we niet bang te zijn voor desynchronisatie voor het geval iemand te veel wachtwoorden genereert en de teller verhoogt.

We hebben dus een programma voor een smartphone waarin de gebruiker zijn deel van het geheim invoert, het wordt gemengd met het opgeslagen deel, het resultaat wordt gebruikt als een HMAC-sleutel, die wordt gebruikt om de huidige tijd te ondertekenen, afgerond op 30 seconden. De HMAC-uitvoer wordt geconverteerd naar een leesbare vorm, en voila ─ hier is het eenmalige wachtwoord!

Zoals eerder vermeld, specificeert RFC 4226 dat het HMAC-resultaat wordt afgekapt tot maximaal 8 decimalen. We hebben besloten dat een wachtwoord van deze omvang niet geschikt is voor eenstapsauthenticatie en verhoogd moet worden. Tegelijkertijd wilden we het gebruiksgemak behouden (onthoud tenslotte dat we een systeem willen maken dat door gewone mensen zal worden gebruikt, en niet alleen door beveiligingsnerds), dus als compromis in de huidige versie van het systeem , hebben we ervoor gekozen om het Latijnse alfabet in te korten tot 8 tekens. Het lijkt erop dat 26^8 wachtwoorden die 30 seconden geldig zijn heel acceptabel zijn, maar als de veiligheidsmarge ons niet bevalt (of er verschijnen waardevolle tips over hoe dit schema te verbeteren op Habré), zullen we bijvoorbeeld uitbreiden naar 10 tekens.

Meer informatie over de kracht van dergelijke wachtwoorden

Voor hoofdletterongevoelige Latijnse letters is het aantal opties per teken 26; grote en kleine Latijnse letters plus cijfers, het aantal opties is 26+26+10=62. Log dan 62 (26 10) ≈ 7,9, dat wil zeggen dat een wachtwoord van 10 willekeurige kleine Latijnse letters bijna net zo sterk is als een wachtwoord van 8 willekeurige grote en kleine Latijnse letters of cijfers. Dit is zeker genoeg voor 30 seconden. Als we het hebben over een wachtwoord van 8 tekens gemaakt uit Latijnse letters, dan is de sterkte log 62 (26 8) ≈ 6,3, dat wil zeggen iets meer dan een wachtwoord van 6 tekens gemaakt van hoofdletters, kleine letters en cijfers. Wij denken dat dit nog steeds acceptabel is voor een periode van 30 seconden.Magie, wachtwoordloosheid, toepassingen en volgende stappen

Over het algemeen hadden we daar kunnen stoppen, maar we wilden het systeem nog handiger maken. Wanneer iemand een smartphone in zijn hand heeft, wil hij het wachtwoord niet via het toetsenbord invoeren!

Daarom zijn we aan de slag gegaan met de “magische login”. Bij deze authenticatiemethode start de gebruiker de applicatie op zijn smartphone, voert daarin zijn pincode in en scant de QR-code op zijn computerscherm. Als de pincode correct wordt ingevoerd, wordt de pagina in de browser opnieuw geladen en wordt de gebruiker geverifieerd. Magie!

Hoe werkt het?

De QR-code bevat een sessienummer en wanneer de applicatie dit scant, wordt dit nummer samen met het op de gebruikelijke manier gegenereerde wachtwoord en gebruikersnaam naar de server verzonden. Dat is niet moeilijk, want de smartphone is vrijwel altijd online. In de lay-out van de pagina waarop de QR-code wordt weergegeven, is JavaScript actief en wacht op een reactie van de server om het wachtwoord voor deze sessie te controleren. Als de server antwoordt dat het wachtwoord correct is, worden er samen met het antwoord sessiecookies geplaatst en wordt de gebruiker als geverifieerd beschouwd.Het werd beter, maar we besloten ook hier niet te stoppen. Vanaf de iPhone 5S introduceerden Apple-telefoons en -tablets de TouchID-vingerafdrukscanner, en in iOS-versie 8 kunnen applicaties van derden er ook gebruik van maken. In werkelijkheid krijgt de applicatie geen toegang tot de vingerafdruk, maar als de vingerafdruk correct is, komt de extra sleutelhangersectie beschikbaar voor de applicatie. Wij hebben hiervan geprofiteerd. Het tweede deel van het geheim wordt in het met TouchID beveiligde sleutelhangerrecord geplaatst, het record dat de gebruiker in het vorige scenario via het toetsenbord heeft ingevoerd. Bij het ontgrendelen van de sleutelhanger worden de twee delen van het geheim gemengd, en dan werkt het proces zoals hierboven beschreven.

Maar voor de gebruiker is het ongelooflijk handig geworden: hij opent de applicatie, plaatst zijn vinger, scant de QR-code op het scherm en wordt geauthenticeerd in de browser op zijn computer! Daarom hebben we de kennisfactor vervangen door een biometrische factor en, vanuit het oogpunt van de gebruiker, wachtwoorden volledig verlaten. We zijn er zeker van dat gewone mensen dit schema veel handiger zullen vinden dan het handmatig invoeren van twee wachtwoorden.

Het is discutabel hoe dit technisch gezien twee-factor-authenticatie is, maar in werkelijkheid heb je nog steeds een telefoon nodig en de juiste vingerafdruk om deze met succes te voltooien. We zijn dus van mening dat we behoorlijk succesvol zijn geweest in het elimineren van de kennisfactor en deze hebben vervangen door biometrie. . We begrijpen dat we vertrouwen op de beveiliging van de ARM TrustZone die ten grondslag ligt aan iOS Secure Enclave, en we zijn van mening dat dit subsysteem momenteel als vertrouwd kan worden beschouwd binnen ons dreigingsmodel. Uiteraard zijn we ons bewust van de problemen met biometrische authenticatie: een vingerafdruk is geen wachtwoord en kan niet worden vervangen als deze in gevaar komt. Maar aan de andere kant weet iedereen dat veiligheid omgekeerd evenredig is met gemak, en dat de gebruiker zelf het recht heeft om de verhouding tussen het een en het ander te kiezen die voor hem acceptabel is.

Laat me je eraan herinneren dat dit nog steeds een bèta is. Wanneer tweefactorauthenticatie nu is ingeschakeld, schakelen we tijdelijk de wachtwoordsynchronisatie in Yandex Browser uit. Dit komt door de manier waarop de wachtwoorddatabase is gecodeerd. We zijn al bezig met een handige manier om de browser te authenticeren in het geval van 2FA. Alle andere Yandex-functionaliteit werkt als voorheen.

Dit is wat we hebben gekregen. Het lijkt goed te zijn gegaan, maar jij oordeelt. We zullen blij zijn om uw feedback en aanbevelingen te horen, en we zullen blijven werken aan het verbeteren van de veiligheid van onze diensten: nu hebben we, naast CSP, encryptie van e-mailtransport en al het andere, nu tweefactorauthenticatie. Vergeet niet dat authenticatiediensten en applicaties voor het genereren van OTP van cruciaal belang zijn en dat er daarom een dubbele bonus wordt betaald voor fouten die daarin worden aangetroffen als onderdeel van het Bug Bounty-programma.

Tags: tags toevoegen

Tweefactorauthenticatie biedt een hoger beveiligingsniveau vergeleken met een traditioneel wachtwoord. Zelfs een complex en effectief wachtwoord kan kwetsbaar zijn voor virussen, keyloggers en phishing-aanvallen.

U kunt tweefactorauthenticatie inschakelen op de Yandex-accountbeheerpagina. Om Yandex.Key-toegang in te stellen, heeft u een mobiel Android- of iOS-apparaat nodig.

Na het inschakelen van tweefactorauthenticatie:

- In plaats van een standaardwachtwoord te gebruiken om toegang te krijgen tot Yandex-services en -applicaties, moet u een eenmalig wachtwoord invoeren (bijvoorbeeld om in te loggen op uw account of uw telefoonnummer te wijzigen). Wanneer u een QR-code gebruikt, hoeft u uw login of wachtwoorden niet in te voeren om in te loggen op uw Yandex-account.

- Voor mobiele applicaties, computerprogramma's en e-mailclients van derden moet u afzonderlijke applicatiewachtwoorden gebruiken.

- De herstelpagina voor uw Yandex-account wordt gewijzigd.

Om tweefactorauthenticatie in te schakelen, klikt u op de link ‘Tweefactorauthenticatie instellen’ op de pagina ‘Persoonlijke gegevens’ in het gedeelte ‘Toegangsbeheer’ en volgt u verschillende stappen:

Als uw telefoonnummer al aan uw account is gekoppeld, bevestigt of wijzigt u dit. Als het telefoonnummer niet is opgegeven, moet u het toevoegen, anders kunt u de toegang tot uw account niet herstellen.

Om een nieuw nummer te koppelen of een telefoonnummer te verifiëren, vraagt u een code aan en voert u deze in het daarvoor bestemde veld in. Klik vervolgens op de knop “Bevestigen” en ga naar de volgende stap.

2. Maak een pincode aan.

Maak een viercijferige pincode aan en voer deze in voor tweefactorauthenticatie.

Belangrijk: U mag uw pincode niet met anderen delen. De pincode kan niet worden gewijzigd. Als u uw pincode vergeet, kan de Yandex.Key-applicatie geen eenmalig wachtwoord genereren; u kunt de toegang tot uw account alleen herstellen met de hulp van een technische ondersteuningsspecialist.

Nadat u de pincode heeft ingevoerd, klikt u op de knop ‘Aanmaken’.

De Yandex.Key-applicatie is vereist om eenmalige wachtwoorden voor uw account te genereren. U kunt een link sturen om de app rechtstreeks op het installatiescherm voor tweefactorauthenticatie te installeren, of u kunt de app downloaden via de App Store of Google Play.

Opmerking: om Yandex.Key te laten werken, heeft u mogelijk toegang tot de camera van het apparaat nodig om streepjescodes (QR-codes) te herkennen.

Klik in de Yandex.Key-applicatie op de knop "Account toevoegen aan de applicatie". Vervolgens wordt de camera van het apparaat gestart. Scan de streepjescode die in uw browser verschijnt.

Als de QR-code niet kan worden herkend, klikt u op de knop ‘Geheime sleutel weergeven’ en klikt u in de applicatie op ‘Een sleutel handmatig toevoegen’. In plaats van een QR-code geeft de browser een reeks tekens weer die in de applicatie moeten worden ingevoerd.

Nadat het account is herkend, vraagt het apparaat u om de pincode in te voeren die u in de vorige stap hebt aangemaakt.

Om te verifiëren dat de installatie succesvol was, voert u het eenmalige wachtwoord in dat u in de vorige stap heeft gegenereerd. Tweefactorauthenticatie wordt alleen ingeschakeld als u het juiste wachtwoord invoert.

Voer eenvoudig de pincode in die u in stap 2 hebt aangemaakt in de Yandex.Key-applicatie. De applicatie genereert een eenmalig wachtwoord. Voer dit in naast de knop 'Inschakelen' en klik vervolgens op de knop.

Let op: U moet het OTP invoeren voordat deze op het scherm verandert. Soms is het beter om te wachten tot er een nieuw wachtwoord is aangemaakt en dit in te voeren.

Als u het juiste wachtwoord heeft ingevoerd, wordt tweefactorauthenticatie ingeschakeld voor uw Yandex.Passport-account.

Hoe tweefactorauthenticatie in Yandex uit te schakelen

- Ga naar het tabblad “Toegangsbeheer” in uw Yandex.Passport-account.

- Verplaats de schakelaar naar de “Uit”-positie.

- Er wordt een pagina geopend waarop u een eenmalig wachtwoord moet invoeren vanuit de Yandex.Key-applicatie.

- Als het wachtwoord correct is ingevoerd, wordt de gebruiker gevraagd een nieuw primair wachtwoord voor het account in te stellen.

Let op: Zodra u tweefactorauthenticatie uitschakelt, werken uw oude app-wachtwoorden niet meer. U moet nieuwe applicatiewachtwoorden maken om de functionaliteit van gerelateerde services en applicaties, zoals e-mailclients, te herstellen.

De gebruiker kan de toegang van applicaties van derden tot het Yandex-account configureren met behulp van applicatiewachtwoorden. Houd er rekening mee dat elk afzonderlijk applicatiewachtwoord toegang geeft tot een specifieke dienst. Een wachtwoord dat voor een e-mailclient is gemaakt, geeft bijvoorbeeld geen toegang tot de Yandex.Disk-cloudopslag.

U kunt applicatiewachtwoorden maken op het tabblad "Toegangsbeheer" in het Yandex.Passport-accountconfiguratiescherm. Schuif de schakelaar 'App-wachtwoorden' naar de positie 'Aan'. Als tweefactorauthenticatie is ingeschakeld, worden applicatiewachtwoorden afgedwongen en kunnen deze niet worden uitgeschakeld.

U moet een afzonderlijk applicatiewachtwoord maken voor elk programma van derden dat om een Yandex-wachtwoord vraagt, waaronder:

- E-mailclients (Mozilla Thunderbird, Microsoft Outlook, The Bat!, enz.)

- WebDAV-clients voor Yandex.Disk

- CalDAV-clients voor Yandex.Calendar

- Jabber-klanten

- Aanvragen voor het importeren uit andere e-maildiensten

Een applicatiewachtwoord maken:

- Ga naar het tabblad “Toegangsbeheer” in het Yandex.Passport-accountconfiguratiescherm.

- Schakel de optie ‘App-wachtwoorden’ in als deze is uitgeschakeld (de schakelaar verschijnt niet als u tweefactorauthenticatie niet hebt ingeschakeld).

- Klik op 'App-wachtwoord ophalen'

- Selecteer de Yandex-service waartoe u toegang wilt krijgen in de applicatie en het besturingssysteem.

- Voer de naam in van de applicatie waarvoor u een wachtwoord aanmaakt en klik op "Toevoegen".

- Het wachtwoord wordt op het volgende tabblad weergegeven. Klik op "Gereed".

Let op: u kunt het gegenereerde wachtwoord slechts één keer bekijken. Als u het wachtwoord verkeerd hebt ingevoerd en het venster al hebt gesloten, verwijdert u het huidige wachtwoord en maakt u een nieuw wachtwoord aan.

Veel gebruikers wier activiteiten verband houden met geld verdienen op internet of het online opslaan van belangrijke informatie, proberen hun accounts te beschermen tegen hacking en diefstal van vertrouwelijke gegevens.

Natuurlijk is een complex wachtwoord, inclusief cijfers en letters, maar ook speciale tekens, een redelijk betrouwbare bescherming, maar tweefactorauthenticatie biedt het maximale effect.

Niet iedereen is echter op de hoogte van deze optie om zijn accounts te beschermen, en dit ondanks het feit dat tegenwoordig steeds meer diensten (mailproviders, sociale netwerken, enz.) aanbieden om van deze mogelijkheid te profiteren.

Wat is tweefactorauthenticatie?

Over welk type bescherming hebben we het dan? U heeft eigenlijk al tweestapsverificatie gezien. Wanneer u bijvoorbeeld een bewerking met geld gaat uitvoeren op de WebMoney-website, moet u naast uw login en wachtwoord een bevestigingscode opgeven die naar uw mobiele telefoon wordt verzonden.

Met andere woorden: tweefactorauthenticatie is de tweede sleutel tot uw account. Als u deze optie bijvoorbeeld in Evernote activeert (er is zo'n optie), zal een aanvaller die het wachtwoord voor deze notitiedienst heeft weten te raden, met een ander probleem worden geconfronteerd: de vereiste om een eenmalige code op te geven die wordt verzonden naar uw telefoonnummer. Het is vermeldenswaard dat als er een poging wordt gedaan om uw account te hacken, u een sms ontvangt en dat u onmiddellijk uw wachtwoord kunt wijzigen.

Ben het ermee eens dat dit een erg handige optie is, waarmee u zich minder zorgen hoeft te maken over het verlies van persoonlijke informatie.

Waar kan ik het het beste gebruiken?

Natuurlijk kunnen sommige gebruikers bezwaar maken, met het argument dat authenticatie in twee stappen te veel “onnodige stappen” is, en in het algemeen bedoeld voor paranoïde mensen die altijd denken dat iemand naar hen kijkt.

Misschien hebben ze in sommige opzichten gelijk. Voor sociale netwerken is het bijvoorbeeld helemaal niet nodig om deze beschermingsmethode te gebruiken. Hoewel je hier ruzie kunt maken. In de regel proberen aanvallers de accounts van beheerders van populaire ‘publieken’ te hacken. En hoogstwaarschijnlijk zou je op een dag ook niet willen merken dat je account op een van de 'sociale netwerken' is gehackt en dat er volledig onfatsoenlijke foto's op de 'muur' zijn geplaatst.

Wat andere services betreft, kunt u met Yandex tweefactorauthenticatie bijvoorbeeld uw registratiegegevens van WebMoney en anderen of brieven met geheime informatie veilig opslaan.

Google-accountbeveiliging

Een van de meest populaire diensten van vandaag is Google. Hier kunt u een e-mailaccount registreren, documenten opslaan op Google Drive, een gratis blog of kanaal op YouTube maken, wat u later winst kan opleveren.

Om ervoor te zorgen dat gebruikers vertrouwen kunnen hebben in de veiligheid van documenten die zijn opgeslagen in e-mail of op schijf, wordt hen tweefactorauthenticatie aangeboden door Google. Om het te activeren, moet u inloggen op uw account.

Let nu, nadat u bijvoorbeeld uw mailbox heeft geopend, op de avatar in de rechterbovenhoek. Klik erop en ga naar “Mijn Account”. Hier heeft u het gedeelte ‘Beveiliging en inloggen’ nodig, namelijk de link ‘Aanmelden bij Google-account’.

Aan de rechterkant ziet u de optie ‘Tweestapsverificatie’, waar u op de pijl moet klikken om deze te activeren. Er wordt een venster geopend waarin u geïnteresseerd bent in de knop "Doorgaan met instellen". Voer uw wachtwoord in en volg verdere instructies.

Tweefactorauthenticatie "Yandex"

Yandex biedt zijn gebruikers ook heel wat nuttige diensten. Naast de cloudopslag van informatie op Yandex.Disk, kunt u een elektronische portemonnee aanschaffen waarmee u het geld dat u op internet verdient, kunt opnemen.

En Yandex stond natuurlijk niet opzij en biedt zijn gebruikers ook de mogelijkheid om tweefactorauthenticatie te gebruiken om documenten die in de mailbox zijn opgeslagen te beschermen.

Om dit in te schakelen, moet u een paar eenvoudige stappen volgen. Log in op uw account en klik op LMB op uw profielfoto (rechterbovenhoek). Selecteer 'Paspoort' in het vervolgkeuzemenu. Er wordt een venster geopend waarin u op de link "Toegangscontrole" moet klikken. Zet de “schuifregelaar” in de “AAN”-positie. U wordt doorgestuurd naar een pagina waar u op de knop “Installatie starten” moet klikken. Doorloop nu de 4 stappen om de tweefactorbescherming te activeren.

Sociaal netwerk "VKontakte"

Zoals hierboven vermeld, proberen aanvallers meestal toegang te krijgen tot de accounts van ‘beheerders’ van populaire groepen. Maar dit is niet altijd het geval, omdat alleen al de persoonlijke correspondentie van een bekende op internet interessant kan zijn.

Het is vermeldenswaard dat deze methode om een account te beschermen voor sommige gebruikers na verloop van tijd irritatie begint te veroorzaken, omdat hiervoor naast de login en het wachtwoord voortdurend een geheime code moet worden ingevoerd. In dergelijke gevallen moet u weten hoe u tweefactorauthenticatie kunt uitschakelen. Eerst zullen we echter kijken naar het activeren van deze optie.

In feite is het inschakelen van tweestapsverificatie heel eenvoudig. Selecteer "Mijn instellingen" en ga vervolgens naar het tabblad "Beveiliging". Klik in het gedeelte 'Inlogbevestiging' op de knop 'Verbinden'. Volg nu alle vereisten één voor één.

Schakel tweefactorauthenticatie uit

Om de tweestapsbeveiliging in Yandex te deactiveren, moet u teruggaan naar uw “Paspoort” door op uw avatar te klikken. Open daarna het gedeelte ‘Toegangscontrole’ en zet de schuifregelaar op ‘Uit’.

Conclusie

Nu weet u wat authenticatie met twee lussen is en waarom dit nodig is. Wanneer u een bepaalde dienst gebruikt, kunt u deze extra bescherming activeren of deze functie weigeren.

Uiteraard wordt het in sommige gevallen ten zeerste aanbevolen om tweestapsverificatie in te schakelen. Toen u zich bij WebMoney registreerde, heeft u bijvoorbeeld uw e-mailadres van Yandex aangegeven. Wanneer u op internet werkt, kunt u het slachtoffer worden van hackers die uw mailbox hacken en toegang krijgen tot uw elektronische portemonnee. Om dit te voorkomen kun je beter je e-mail installeren en koppelen aan je telefoon. Zo kun je snel reageren als ze je proberen te hacken.

Aandacht. Applicaties ontwikkeld in Yandex vereisen een eenmalig wachtwoord - zelfs correct aangemaakte applicatiewachtwoorden zullen niet werken.

- Inloggen met QR-code

- Yandex.Key overbrengen

- Hoofdwachtwoord

- Hoe eenmalige wachtwoorden afhankelijk zijn van precieze tijd

Log in op een Yandex-service of -applicatie

U kunt een eenmalig wachtwoord invoeren in elke vorm van autorisatie op Yandex of in door Yandex ontwikkelde applicaties.

Opmerking.

U moet het eenmalige wachtwoord invoeren terwijl het in de applicatie wordt weergegeven. Als er te weinig tijd over is vóór de update, wacht dan gewoon op het nieuwe wachtwoord.

Om een eenmalig wachtwoord te krijgen, start u Yandex.Key en voert u de pincode in die u hebt opgegeven bij het instellen van tweefactorauthenticatie. De applicatie begint elke 30 seconden met het genereren van wachtwoorden.

Yandex.Key controleert de door u ingevoerde pincode niet en genereert eenmalige wachtwoorden, zelfs als u uw pincode verkeerd heeft ingevoerd. Ook in dit geval blijken de aangemaakte wachtwoorden onjuist en kunt u er niet mee inloggen. Om de juiste pincode in te voeren, sluit u gewoon de applicatie af en start u deze opnieuw.

Kenmerken van eenmalige wachtwoorden:

Inloggen met QR-code

Bij sommige services (bijvoorbeeld de Yandex-startpagina, Passport en Mail) kunt u zich aanmelden bij Yandex door simpelweg de camera op de QR-code te richten. In dit geval moet uw mobiele apparaat met internet zijn verbonden, zodat Yandex.Key contact kan opnemen met de autorisatieserver.

Klik op het QR-codepictogram in uw browser.

Als een dergelijk pictogram niet op het inlogformulier staat, kunt u alleen met een wachtwoord inloggen op deze dienst. In dit geval kunt u inloggen met de QR-code in het paspoort en vervolgens naar de gewenste dienst gaan.

Voer uw pincode in Yandex.Key in en klik op Inloggen met QR-code.

Richt de camera van uw apparaat op de QR-code die in de browser wordt weergegeven.

Yandex.Key herkent de QR-code en stuurt uw login en eenmalig wachtwoord naar Yandex.Passport. Als ze de verificatie doorstaan, wordt u automatisch ingelogd in de browser. Als het verzonden wachtwoord onjuist is (bijvoorbeeld omdat u de pincode verkeerd hebt ingevoerd in Yandex.Key), geeft de browser een standaardbericht weer over het onjuiste wachtwoord.

Inloggen met een Yandex-account bij een applicatie of website van derden

Applicaties of sites die toegang nodig hebben tot uw gegevens op Yandex vereisen soms dat u een wachtwoord invoert om in te loggen op uw account. In dergelijke gevallen zullen eenmalige wachtwoorden niet werken; u moet voor elke toepassing een afzonderlijk applicatiewachtwoord maken.

Aandacht. Alleen eenmalige wachtwoorden werken in Yandex-applicaties en -services. Zelfs als u een applicatiewachtwoord maakt, bijvoorbeeld voor Yandex.Disk, kunt u er niet mee inloggen.

Yandex.Key overbrengen

U kunt het genereren van eenmalige wachtwoorden overbrengen naar een ander apparaat, of Yandex.Key tegelijkertijd op meerdere apparaten configureren. Open hiervoor de pagina Toegangscontrole en klik op de knop Het apparaat vervangen.

Verschillende accounts in Yandex.Key

Dezelfde Yandex.Key kan worden gebruikt voor meerdere accounts met eenmalige wachtwoorden. Om nog een account aan de applicatie toe te voegen, klikt u bij het instellen van eenmalige wachtwoorden in stap 3 op het pictogram in de applicatie. Bovendien kunt u het genereren van wachtwoorden toevoegen aan Yandex.Key voor andere services die dergelijke tweefactorauthenticatie ondersteunen. Instructies voor de meest populaire services vindt u op de pagina over het maken van verificatiecodes, niet voor Yandex.

Om een accountkoppeling naar Yandex.Key te verwijderen, houdt u het overeenkomstige portret in de applicatie ingedrukt totdat er rechts ervan een kruis verschijnt. Wanneer u op het kruisje klikt, wordt het account dat aan Yandex.Key is gekoppeld, verwijderd.

Aandacht. Als u een account verwijdert waarvoor eenmalige wachtwoorden zijn ingeschakeld, kunt u geen eenmalig wachtwoord verkrijgen om in te loggen bij Yandex. In dit geval is het noodzakelijk om de toegang te herstellen.

Vingerafdruk in plaats van pincode

Op de volgende apparaten kunt u uw vingerafdruk gebruiken in plaats van een pincode:

smartphones met Android 6.0 en een vingerafdrukscanner;

iPhone vanaf model 5s;

iPad vanaf Air 2.

Opmerking.

Op iOS-smartphones en -tablets kan de vingerafdruk worden omzeild door het apparaatwachtwoord in te voeren. Om u hiertegen te beschermen, schakelt u een hoofdwachtwoord in of wijzigt u het wachtwoord in een complexer wachtwoord: open de app Instellingen en selecteer Touch ID & toegangscode.

Vingerafdrukverificatie inschakelen gebruiken:

Hoofdwachtwoord

Om uw eenmalige wachtwoorden verder te beschermen, maakt u een hoofdwachtwoord: → Hoofdwachtwoord.

Met een hoofdwachtwoord kunt u:

zorg ervoor dat u in plaats van een vingerafdruk alleen het Yandex.Key-hoofdwachtwoord kunt invoeren en niet de apparaatvergrendelingscode;

Back-upkopie van Yandex.Key-gegevens

U kunt een back-up van de sleutelgegevens op de Yandex-server maken, zodat u deze kunt herstellen als u uw telefoon of tablet verliest met de applicatie. De gegevens van alle accounts die aan de sleutel zijn toegevoegd op het moment dat de kopie werd gemaakt, worden naar de server gekopieerd. U kunt niet meer dan één reservekopie maken; elke volgende kopie van gegevens voor een specifiek telefoonnummer vervangt de vorige.

Om gegevens uit een back-up op te halen, moet u:

toegang hebben tot het telefoonnummer dat u heeft opgegeven bij het aanmaken ervan;

onthoud het wachtwoord dat u hebt ingesteld om de back-up te coderen.

Aandacht. De back-up bevat alleen de logins en geheimen die nodig zijn om eenmalige wachtwoorden te genereren. U moet de pincode onthouden die u heeft ingesteld toen u eenmalige wachtwoorden op Yandex inschakelde.

Het is nog niet mogelijk om een back-up van de Yandex-server te verwijderen. Het wordt automatisch verwijderd als u het binnen een jaar na aanmaak niet gebruikt.

Een back-up maken

Selecteer een artikel Maak een back-up in de applicatie-instellingen.

Voer het telefoonnummer in waaraan de back-up wordt gekoppeld (bijvoorbeeld “71234567890” “380123456789”) en klik op Volgende.

Yandex stuurt een bevestigingscode naar het ingevoerde telefoonnummer. Zodra u de code heeft ontvangen, voert u deze in de toepassing in.

Maak een wachtwoord aan dat de back-up van uw gegevens codeert. Dit wachtwoord kan niet worden hersteld, dus zorg ervoor dat u het niet vergeet of kwijtraakt.

Voer het wachtwoord dat u hebt aangemaakt tweemaal in en klik op Voltooien. Yandex.Key codeert de back-up, stuurt deze naar de Yandex-server en rapporteert deze.