Bảo mật thông tin. Khóa học bài giảng

IS(Bảo mật thông tin)

Bài giảng số 1

Bảo mật thông tin – khả năng hệ thống xử lý cung cấp một khoảng thời gian nhất định để đáp ứng các yêu cầu xử lý nhất định dựa trên xác suất xảy ra các sự kiện, thể hiện ở việc rò rỉ dữ liệu bị mất hoặc sửa đổi bất hợp pháp có giá trị nào đó đối với chủ sở hữu của chúng. Người ta tin rằng nguồn gốc của những hành động này có thể là những ảnh hưởng ngẫu nhiên và ảnh hưởng của kẻ hủy diệt con người.

Hệ thống xử lý thông tin tự động (AS) - Hệ thống tổ chức và kỹ thuật là tập hợp các thành phần có mối liên hệ với nhau:

Máy tính và truyền thông.

Các phương pháp và thuật toán xử lý dữ liệu (phần mềm).

Mảng và cơ sở dữ liệu được trình bày trên bất kỳ phương tiện truyền thông nào.

Nhân viên và người sử dụng máy tính.

Chủ thể của quan hệ thông tin:

Các cơ quan nhà nước và chính phủ.

Tổ chức thương mại nhà nước (pháp nhân).

Công dân (cá nhân).

Nguồn thông tin.

Người sử dụng (người tiêu dùng) thông tin.

Chủ sở hữu (chủ sở hữu) thông tin.

Các cá nhân hoặc pháp nhân được thu thập thông tin.

Chủ sở hữu AS và những người tham gia vào quá trình xử lý thông tin.

Bảo mật. Thuộc tính chỉ ra rằng chỉ những người dùng được ủy quyền và những người được hệ thống xử lý thông tin cung cấp mới có thể truy cập thông tin.

Chính trực. Thuộc tính của thông tin, thứ nhất, bao gồm thông tin chỉ có thể được thay đổi bởi những người dùng có quyền làm như vậy và thứ hai, thông tin đó không mâu thuẫn và phản ánh tình trạng thực tế của sự việc.

Khả dụng. Thuộc tính của một hệ thống trong đó thông tin lưu chuyển, được đặc trưng bởi khả năng cung cấp quyền truy cập thông tin kịp thời, không bị cản trở cho những người dùng có thẩm quyền thích hợp để truy cập thông tin đó.

Truy cập thông tin:

Làm quen với thông tin, bao gồm cả việc sao chép.

Sửa đổi thông tin.

Phá hủy thông tin.

Chủ đề hệ thống – một thành phần hoạt động của hệ thống (người dùng hoặc quy trình), có hành động liên quan đến các đối tượng được điều chỉnh bởi các quy tắc kiểm soát truy cập.

Đối tượng hệ thống – một thành phần thụ động của hệ thống (thiết bị, đĩa, thư mục, tệp), quyền truy cập được quy định bởi các quy tắc kiểm soát truy cập.

Truy cập trái phép (USD) – quyền truy cập của một chủ thể vào một đối tượng bỏ qua các quy tắc kiểm soát quyền truy cập được thiết lập trong hệ thống.

kẻ xâm nhập – một chủ thể đã cố gắng hoặc cố gắng truy cập trái phép vào các đối tượng hệ thống do nhầm lẫn, thiếu hiểu biết hoặc có mục đích xấu.

Xác thực - xác minh tính xác thực của một chủ thể hoặc đối tượng.

Nhận biết – gán tên cho chủ thể hoặc đối tượng của hệ thống.

xác minh – kiểm tra tính toàn vẹn của một số thông tin.

Sức mạnh bảo vệ – xác suất mà kẻ tấn công sẽ không vượt qua được hàng phòng thủ trong một khoảng thời gian nhất định.

Bài giảng số 2

Các phương pháp cơ bản đảm bảo an toàn thông tin

“Dịch vụ an ninh mạng” là một cơ chế bảo vệ thông tin được xử lý trong các hệ thống và mạng máy tính phân tán.

Các phương pháp “kỹ thuật và kỹ thuật” nhằm mục đích đảm bảo việc bảo vệ thông tin thông qua các kênh kỹ thuật, ví dụ, bảo vệ khỏi việc chặn bức xạ điện từ hoặc thông tin giọng nói.

Các phương pháp bảo vệ thông tin “hợp pháp” và “tổ chức” tạo ra một khung pháp lý để tổ chức các loại hoạt động khác nhau liên quan đến đảm bảo an ninh thông tin.

“Phương pháp lý thuyết” đảm bảo an toàn thông tin đặt ra cho mình 2 nhiệm vụ:

Việc chính thức hóa các loại quy trình khác nhau liên quan đến bảo mật thông tin, ví dụ, mô hình kiểm soát truy cập chính thức trong hệ thống tự động, giúp mô tả tất cả các luồng thông tin truyền từ chủ thể đến đối tượng và ngược lại và từ đó bảo vệ thông tin này một cách hiệu quả.

Biện minh nghiêm ngặt về tính đúng đắn và đầy đủ của hệ thống bảo mật thông tin. Ví dụ, nhiệm vụ này phát sinh khi chứng nhận một hệ thống theo mức độ bảo mật thông tin.

Dưới mối đe dọa Thông thường, người ta phải hiểu các sự kiện hoặc hành động có thể xảy ra có thể gây tổn hại đến bất kỳ lợi ích nào.

Mối đe dọa an ninh thông tin – các hành động tiềm ẩn có thể vi phạm tính bảo mật, tính toàn vẹn hoặc tính sẵn có của thông tin, cũng như khả năng ảnh hưởng đến các thành phần của hệ thống loa, dẫn đến sự cố, mất hoặc hỏng chức năng của chúng.

Việc phân loại các mối đe dọa an toàn thông tin có thể được thực hiện theo các tiêu chí sau:

Theo mức độ cố ý :

Ngẫu nhiên. Sự sơ suất của nhân viên hoặc hành động vô tình.

Cố ý. Hành động của kẻ tấn công.

Tùy thuộc vào nguồn gốc của mối đe dọa:

Các mối đe dọa đối với môi trường tự nhiên.

Những mối đe dọa đến từ con người

Các mối đe dọa bắt nguồn từ phần mềm hoặc phần cứng được ủy quyền. Xử lý sai.

Các mối đe dọa bắt nguồn từ phần mềm hoặc phần cứng trái phép. Virus, thiết bị nghe lén, camera ẩn, v.v.

Theo vị trí của nguồn đe dọa :

Các mối đe dọa có nguồn nằm ngoài khu vực được kiểm soát. Ghi âm thanh hoặc video từ xa.

Các mối đe dọa có nguồn nằm bên trong khu vực được kiểm soát.

Theo mức độ tác động lên loa :

Thụ động.

Tích cực.

Vì vi phạm ba thuộc tính cơ bản của thông tin được bảo vệ :

Bảo mật.

Chính trực.

Khả dụng.

Mô hình hệ thống bảo vệ:

Các biện pháp an ninh tổ chức và vật lý.

.

Kiểm soát truy cập.

4.1. Các phương pháp mật mã.

Các phương pháp bảo vệ chu vi.

Ghi chép và kiểm toán.

Nói chung, các phương pháp này được sử dụng trong doanh nghiệp bao gồm:

Triển khai hệ thống kiểm soát và phân định quyền truy cập vật lý vào các phần tử AS.

Tạo ra một dịch vụ bảo mật và an ninh vật lý.

Tạo cơ chế kiểm soát việc di chuyển của nhân viên và khách, ví dụ như sử dụng thẻ giám sát hoặc thẻ ra vào.

Xây dựng và thực hiện các quy định, mô tả công việc và các văn bản quy định khác.

Quy định làm việc với phương tiện chứa thông tin bí mật.

Phân loại các phương thức xác thực:

Phương pháp dựa trên kiến thức của đối tượng về một số thông tin bí mật. Ví dụ cổ điển: Xác thực mật khẩu. Những phương pháp này là phổ biến nhất.

Các phương pháp dựa trên việc chủ thể sở hữu một số đối tượng duy nhất. Ví dụ: chìa khóa điện tử, thẻ ra vào, v.v.

Các phương pháp dựa trên việc quét đặc điểm sinh trắc học của con người. Ví dụ: quét dấu vân tay, mống mắt, khuôn mặt người, chữ viết tay đơn giản và bàn phím.

Xác thực mật khẩu

Sơ đồ xác thực mật khẩu chung:

Nhập ID người dùng.

Kiểm tra xem mã định danh đó có tồn tại trong hệ thống hay không.

Nếu tồn tại thì thủ tục xác thực được thực hiện.

Nếu thủ tục được hoàn thành thành công, ủy quyền sẽ xảy ra.

Nếu quy trình xác thực không thành công, bạn sẽ phải thử nhập lại nhiều lần.

Ưu điểm và nhược điểm của hệ thống mật khẩu

Dễ dàng thực hiện tương đối. Theo quy định, hệ thống mật khẩu không yêu cầu phần cứng bổ sung.

Tính truyền thống. Cơ chế bảo vệ bằng mật khẩu đã quen thuộc với hầu hết người dùng.

Mật khẩu có khả năng chống bẻ khóa có xu hướng ít được sử dụng.

Có 3 loại mối đe dọa:

Khuyến nghị cho việc triển khai thực tế các hệ thống mật khẩu

Đặt độ dài mật khẩu tối thiểu. Đề xuất này làm cho việc sử dụng mật khẩu hoàn toàn trở nên khó khăn hơn.

Tăng sức mạnh của bảng chữ cái mật khẩu. Đề xuất này làm phức tạp việc tìm kiếm hoàn chỉnh.

Kiểm tra và lọc mật khẩu dựa trên các điều kiện khác nhau. Khuyến nghị này khiến việc đoán mật khẩu bằng từ điển trở nên khó khăn.

Đặt thời hạn hiệu lực của mật khẩu tối đa (ví dụ: thay đổi mật khẩu 2 tuần một lần). Mật khẩu hết hạn giới hạn lượng thời gian mà kẻ tấn công có thể dành để đoán mật khẩu.

Sàng lọc dựa trên nhật ký lịch sử mật khẩu. Cơ chế này ngăn chặn việc sử dụng lại mật khẩu có thể đã bị xâm phạm trước đó.

Giới hạn số lần nhập mật khẩu. Đề xuất này làm cho việc đoán mật khẩu tương tác trở nên khó khăn.

Hết thời gian khi nhập sai mật khẩu. Cơ chế này cũng gây khó khăn cho việc lựa chọn tương tác.

Cấm người dùng chọn mật khẩu và tự động tạo mật khẩu. Đề xuất này đảm bảo độ mạnh của mật khẩu được tạo nhưng người dùng có thể gặp khó khăn khi ghi nhớ chúng.

Đánh giá sức mạnh của hệ thống mật khẩu

A – sức mạnh của bảng chữ cái của các tham số. Số lượng chữ cái mà mật khẩu có thể được tạo ra.

L – độ dài mật khẩu.

S=A^L – số lượng mật khẩu có độ dài L có thể được tạo bằng bảng chữ cái A.

V – tốc độ chọn mật khẩu trung bình.

T – thời gian hiệu lực tối đa của mật khẩu.

P – xác suất đoán mật khẩu trong một khoảng thời gian nhất định.

P = (V*T)/S = (V*T)/(A^L)

Thông thường, tốc độ đoán mật khẩu trung bình V và thời gian nó hợp lệ trong hệ thống T được coi là các giá trị đã biết. Trong trường hợp này, bằng cách đặt xác suất đoán V tối đa trong quá trình hoạt động của nó, bạn có thể tính toán sức mạnh cần thiết của không gian mật khẩu.

S = A^L = (V*T)/P

Giảm tốc độ đoán mật khẩu V làm giảm khả năng đoán mật khẩu. Đặc biệt, từ đó, nếu mật khẩu được chọn bằng cách tính toán hàm Hash thì độ mạnh lớn hơn của hệ thống mật khẩu sẽ được đảm bảo bằng cách sử dụng hàm Hash chậm để tính hàm Hash.

Phương pháp lưu trữ và truyền mật khẩu

Trong mở. Kiểu lưu trữ và truyền tải này không được khuyến khích, thậm chí có tính đến sự hiện diện của các cơ chế bảo vệ khác.

Ở dạng giá trị HASH tương ứng. Cơ chế này thuận tiện cho việc kiểm tra mật khẩu, vì các giá trị Hash gần như được liên kết duy nhất với mật khẩu nhưng ít được kẻ tấn công quan tâm.

Ở dạng được mã hóa. Mật khẩu có thể được mã hóa bằng một số thuật toán mã hóa và khóa mã hóa có thể được lưu trữ trên một trong các thành phần cố định của hệ thống hoặc trên phương tiện di động.

Khi đăng ký người dùng mới vào hệ thống hoặc thay đổi mật khẩu của người dùng hiện tại, giá trị của hàm Hash một chiều được tính từ mật khẩu này, sau đó được nhập vào cơ sở dữ liệu (H = h(M) -> vào cơ sở dữ liệu).

Khi người dùng cố gắng đăng nhập vào hệ thống, giá trị Hash của mật khẩu họ nhập sẽ được tính toán (H’ = h(M’)), sau đó giá trị kết quả được so sánh với giá trị trong cơ sở dữ liệu. Nếu hai giá trị này bằng nhau thì mật khẩu được nhập chính xác và người dùng được ủy quyền trong hệ thống (H = H’ – mật khẩu đúng).

Kiểm soát truy cập thường được hiểu là việc thiết lập quyền hạn của các chủ thể để kiểm soát tiếp theo việc sử dụng hợp pháp các tài nguyên (đối tượng) có sẵn trong hệ thống. Có hai loại kiểm soát truy cập chính:

tùy ý. D – kiểm soát truy cập giữa các đối tượng được đặt tên và các chủ thể được đặt tên trong hệ thống. Trong thực tế, sự phân biệt như vậy thường được thực hiện bằng cách sử dụng ma trận quyền truy cập.

Thi hành. M - thường được triển khai dưới dạng kiểm soát truy cập theo cấp độ bảo mật. Quyền hạn của mỗi người dùng được đặt theo mức độ riêng tư tối đa mà người đó được chấp nhận và tất cả các tài nguyên AS phải được phân loại theo cùng mức độ riêng tư.

Quy tắc bảo mật đơn giản. Một thực thể có cấp độ bảo mật X(s) chỉ có thể đọc thông tin từ một đối tượng có cấp độ bảo mật X(0) nếu X(0) không vượt quá X(s). Nó được gọi là: Không Đọc Lên.

Thuộc tính bổ sung (*-property). Một thực thể có cấp độ bảo mật X(s) chỉ có thể ghi dữ liệu vào một đối tượng có cấp độ bảo mật X(0) nếu X(s) không vượt quá X(0).

Nếu trong trường hợp kiểm soát truy cập tùy ý, quyền truy cập tài nguyên cho người dùng được xác định bởi chủ sở hữu tài nguyên này, thì trong trường hợp kiểm soát truy cập bắt buộc, mức độ bí mật được đặt từ bên ngoài hệ thống. Phân biệt bắt buộc được hiểu là bắt buộc; nó chặt chẽ hơn.

Bài giảng số 4

Chuyển đổi thông tin mật mã

Định nghĩa cơ bản:

Mật mã học– một ngành khoa học nghiên cứu các phương pháp toán học để bảo vệ thông tin bằng cách biến đổi nó. Mật mã học được chia thành 2 lĩnh vực:

mật mã. Khám phá các phương pháp chuyển đổi thông tin để đảm bảo tính bảo mật và tính xác thực của nó. Tính xác thực thông tin nằm ở tính xác thực của quyền tác giả và tính toàn vẹn của nó.

Phân tích mật mã. Kết hợp các phương pháp toán học để vi phạm tính bảo mật và tính xác thực mà không biết về khóa bí mật.

Chuyển thông tin bí mật qua các kênh liên lạc không an toàn.

Thiết lập tính xác thực của tin nhắn được truyền đi.

Lưu trữ thông tin trên phương tiện truyền thông ở dạng mã hóa.

Bảng chữ cái– một tập hợp hữu hạn các ký hiệu được sử dụng để mã hóa thông tin.

Chữ– một tập hợp các ký tự được sắp xếp theo thứ tự bảng chữ cái.

Hệ thống mật mã (mật mã)đại diện cho một gia đình T chuyển đổi thuận nghịch của bản rõ thành bản mã. Một phần tử của họ này có thể được liên kết một-một với một số nhất định k, được gọi là khóa mã hóa. chuyển đổi Tkđược xác định hoàn toàn bởi thuật toán tương ứng ( T) và khóa k.

Chìa khóa- một số trạng thái bí mật cụ thể của các tham số của thuật toán chuyển đổi dữ liệu mật mã, đảm bảo lựa chọn một tùy chọn từ một tập hợp các trạng thái có thể có cho thuật toán này. Tính bí mật của khóa phải đảm bảo không thể chuyển đổi bản mã thành bản rõ, trong khi bản thân thuật toán có thể được công bố và biết đến rộng rãi.

Không gian phímK– một tập hợp các giá trị khóa có thể có (K = A^L).

Chìa khóa Và mật khẩu– một số thông tin mật, sự khác biệt nằm ở cách sử dụng các thuật ngữ này. Mật khẩu được sử dụng để xác thực và khóa được sử dụng để mã hóa thông tin.

Sự khác biệt về khái niệm mã hóa Và mã hóa:

Thuật ngữ mã hóa tổng quát hơn, nó liên quan đến việc chuyển đổi thông tin từ dạng này sang dạng khác, ví dụ từ analog sang kỹ thuật số. Mã hóa- trường hợp mã hóa đặc biệt, được sử dụng chủ yếu để đảm bảo tính bảo mật của thông tin.

Mã hóa dữ liệu là quá trình chuyển đổi dữ liệu mở thành dữ liệu đóng (được mã hóa) và giải mã- quá trình ngược lại.

giải mã– chuyển đổi dữ liệu riêng tư thành dữ liệu công khai mà không cần biết khóa bí mật.

Chống tiền điện tử– một đặc tính của mật mã xác định khả năng chống lại việc giải mã của nó. Thông thường, đặc tính này được xác định bởi khoảng thời gian cần thiết để mã hóa.

Quá trình đóng dữ liệu mật mã có thể được thực hiện bằng phần cứng hoặc phần mềm. Việc triển khai phần cứng có tốc độ tính toán cao hơn, nhưng theo quy luật, chi phí cao hơn. Ưu điểm của việc triển khai phần mềm nằm ở tính linh hoạt của cài đặt thuật toán. Bất kể phương pháp triển khai nào, đối với các hệ thống bảo mật thông tin mật mã hiện đại, đều tồn tại các yêu cầu sau:

Bài giảng số 6

Ba thuộc tính quan trọng của mật mã Vernam (mật mã notepad):

Chìa khóa phải thực sự ngẫu nhiên.

Phù hợp với kích thước của bản rõ đã cho.

Chỉ có thể được sử dụng một lần và bị phá hủy sau khi sử dụng.

Trong thực tế, bạn có thể chuyển một cách vật lý một phương tiện lưu trữ bằng một khóa dài, thực sự ngẫu nhiên một lần, sau đó gửi tin nhắn khi cần; đây là ý tưởng đằng sau mật mã notepad. Trong cuộc họp cá nhân, người mã hóa được cung cấp một cuốn sổ, mỗi trang chứa một khóa và bên nhận cũng có cuốn sổ đó. Các trang đã sử dụng sẽ bị hủy nếu có hai kênh độc lập trong đó xác suất chặn thông tin thấp nhưng khác 0, mật mã như vậy cũng hữu ích. Một câu được mã hóa có thể được truyền qua một kênh và theo một cách khác, khóa, để giải mã tin nhắn, bạn cần nghe cả hai kênh cùng một lúc.

Mật mã Vernam là hệ thống mật mã an toàn nhất hiện có, nhưng những hạn chế mà khóa phải đáp ứng quá mạnh khiến việc sử dụng mật mã trong thực tế trở nên khó thực hiện, vì vậy nó chỉ được sử dụng để truyền các thông điệp có độ bảo mật cao nhất.

DES ( Dữ liệu Mã hóa Tiêu chuẩn )

Năm 1972, Cục Tiêu chuẩn Quốc gia Hoa Kỳ khởi xướng một chương trình bảo vệ dữ liệu thông tin liên lạc và máy tính. Một trong những mục tiêu của chương trình là phát triển một tiêu chuẩn mật mã thống nhất. Năm 1973, Cục đã công bố các yêu cầu đối với thuật toán mật mã:

Thuật toán phải cung cấp mức độ bảo mật cao.

Thuật toán phải được xác định đầy đủ và dễ hiểu.

Tính bảo mật của thuật toán chỉ nên dựa trên tính bí mật của khóa và không nên phụ thuộc vào việc giữ bí mật các chi tiết của thuật toán.

Thuật toán phải có sẵn cho tất cả người dùng.

Thuật toán phải cho phép thích ứng với các ứng dụng khác nhau.

Thuật toán phải cho phép thực hiện tiết kiệm dưới dạng thiết bị điện tử.

Thuật toán phải được kiểm chứng.

Thuật toán phải được phép xuất.

DES là mật mã khối kết hợp và mã hóa dữ liệu theo khối 64 bit (mỗi khối 8 byte). Một mặt của thuật toán, 64 bit văn bản gốc là đầu vào, mặt khác, 64 bit văn bản mã hóa là đầu ra. Độ dài khóa là 56 bit. Ở mức độ đơn giản nhất, thuật toán chỉ là sự kết hợp của 2 phương thức mã hóa chính:

Sắp xếp lại.

Thay thế.

Việc sử dụng lặp lại một giai đoạn được xác định bằng cách đạt được mức độ hiệu ứng tuyết lở nhất định (khoảng 50%).

Ví dụ: Triple DES, DES với các khóa độc lập, DES X, GDES (DES tổng quát).

Bài giảng số 7

Thuật toán khóa công khai

Khái niệm mật mã khóa công khai được đưa ra bởi Diffe và Halman và độc lập bởi Merkle vào năm 1976. Đóng góp của họ cho ngành mật mã là niềm tin rằng các khóa có thể được sử dụng theo cặp (khóa mã hóa và khóa giải mã) và rằng không thể lấy được khóa này từ khóa kia.

Từ năm 1976, nhiều thuật toán mật mã khóa công khai đã được đề xuất, nhiều thuật toán trong số đó không an toàn và nhiều thuật toán không thực tế, hoặc chúng sử dụng khóa quá dài hoặc độ dài của bản mã dài hơn nhiều so với độ dài của bản rõ.

Đánh giá: / 3Bài giảng giới thiệu mô tả các khái niệm cơ bản trong lĩnh vực bảo mật thông tin, các vấn đề được giải quyết trong đó và cũng đưa ra câu trả lời cho một câu hỏi rất quan trọng: Tại sao việc bảo mật thông tin lại đáng làm? Những lợi ích thiết thực thực sự khi sử dụng các ví dụ thực tế từ cuộc sống của chúng ta.

Ngoài ra, bài giảng còn mô tả các đặc tính cơ bản của hệ thống bảo mật thông tin, vòng đời của quy trình bảo mật thông tin (IS), cũng như các phương pháp nghiên cứu cấu trúc nghiệp vụ của đối tượng được bảo vệ. Bạn sẽ tìm hiểu về tính sẵn có, tính toàn vẹn, tính bảo mật, tính xác thực và nhiều khái niệm khác. Bạn sẽ hiểu có những loại và nguồn gốc nào của các mối đe dọa.

Hãy đề xuất trong phần nhận xét những ý tưởng/suy nghĩ của bạn để cải thiện khóa học, đánh giá nó (để tải bài giảng xuống và/hoặc viết nhận xét, hãy nhấp vào tiêu đề của tài liệu bài giảng hoặc vào liên kết “Thêm chi tiết”). Tôi sẽ rất vui.

Xây dựng mô hình mối đe dọa và mô hình kẻ xâm nhập (Bài 5)

Đánh giá: / 0Bài giảng này nhằm hệ thống hóa sự hiểu biết về quy trình xây dựng hệ thống an toàn thông tin tại doanh nghiệp và mô tả chi tiết quy trình xây dựng mô hình mối đe dọa cho các doanh nghiệp thương mại và chính phủ cũng như xây dựng mô hình kẻ xâm nhập. Những mô hình này có tác động trực tiếp đến việc lựa chọn các biện pháp bảo vệ và hiệu quả thực tế của hệ thống bảo mật thông tin của bạn.

Việc bảo vệ thông tin phải dựa trên cách tiếp cận có hệ thống. Cách tiếp cận có hệ thống là tất cả các phương tiện được sử dụng để đảm bảo an ninh thông tin phải được coi là một tập hợp các biện pháp có liên quan đến nhau. Một trong những nguyên tắc bảo vệ thông tin là nguyên tắc “đủ hợp lý”, như sau: bảo vệ một trăm phần trăm không tồn tại trong bất kỳ trường hợp nào, do đó, người ta không nên cố gắng đạt được mức độ bảo vệ thông tin tối đa có thể đạt được về mặt lý thuyết mà là để đạt được mức cần thiết tối thiểu trong những điều kiện cụ thể và ở mức độ nhất định mối đe dọa có thể xảy ra.

Bảo vệ thông tin có thể được chia thành bảo vệ:

khỏi mất mát và hủy diệt;

khỏi sự truy cập trái phép.

2. Bảo vệ thông tin khỏi bị mất và bị phá hủy

Mất thông tin có thể xảy ra vì những lý do sau:

trục trặc máy tính;

mất điện hoặc trục trặc;

hư hỏng phương tiện lưu trữ;

hành động sai lầm của người dùng;

tác dụng của virus máy tính;

hành động cố ý trái phép của người khác.

Những nguyên nhân này có thể được ngăn ngừa sao lưu dữ liệu, I E. tạo bản sao lưu của họ. Phương tiện đặt chỗ bao gồm:

phần mềm sao lưu đi kèm với hầu hết các hệ điều hành. Ví dụ: Sao lưu MS, Sao lưu Norton;

tạo các kho lưu trữ trên phương tiện lưu trữ bên ngoài.

Nếu bị mất, thông tin có thể được khôi phục. Nhưng điều này chỉ có thể thực hiện được nếu:

sau khi xóa một tập tin, không có thông tin mới nào được ghi vào vùng trống;

nếu tập tin không bị phân mảnh, tức là. (do đó, bạn cần thường xuyên thực hiện chống phân mảnh bằng cách sử dụng tiện ích Disk Defragmenter có trong hệ điều hành Windows chẳng hạn).

Sự hồi phụcđược sản xuất bởi phần mềm sau:

Phục hồi khỏi gói tiện ích DOS;

Hủy xóa khỏi Norton Utilites.

Nếu dữ liệu có giá trị cụ thể đối với người dùng thì bạn có thể sử dụng bảo vệ khỏi sự phá hủy:

gán thuộc tính Read Only cho các tập tin;

sử dụng phần mềm đặc biệt để lưu file sau khi xóa, mô phỏng xóa. Ví dụ: Thùng rác được bảo vệ Norton. .

Các vi phạm về bảo mật dữ liệu là mối đe dọa lớn đối với bảo mật dữ liệu. hệ thống cung cấp điện- Mất điện, tăng giảm điện áp, v.v. Việc mất thông tin trong những trường hợp như vậy có thể tránh được gần như hoàn toàn bằng cách sử dụng nguồn điện liên tục. Chúng đảm bảo máy tính hoạt động bình thường ngay cả khi tắt nguồn bằng cách chuyển sang nguồn pin.

Bảo vệ thông tin khỏi sự truy cập trái phép

Truy cập trái phép- đọc, thay đổi hoặc hủy thông tin mà không có thẩm quyền thích hợp để làm việc đó.

Nền tảng những con đường điển hình nhận thông tin trái phép:

trộm cắp phương tiện lưu trữ;

sao chép phương tiện lưu trữ bằng cách vượt qua các biện pháp bảo mật;

cải trang thành người dùng đã đăng ký;

trò lừa bịp (ngụy trang dưới dạng yêu cầu hệ thống);

khai thác những khuyết điểm của hệ điều hành và ngôn ngữ lập trình;

chặn bức xạ điện tử;

chặn bức xạ âm thanh;

chụp ảnh từ xa;

sử dụng thiết bị nghe;

vô hiệu hóa cơ chế bảo vệ một cách độc hại.

Vì bảo vệ thông tin chống lại truy cập trái phép áp dụng:

Sự kiện tổ chức.

Phương tiện kỹ thuật.

Phần mềm.

Mật mã học.

1. Sự kiện tổ chức bao gồm:

chế độ truy cập;

lưu trữ phương tiện và thiết bị trong két an toàn (đĩa mềm, màn hình, bàn phím);

hạn chế quyền truy cập của mọi người vào phòng máy tính.

2. Phương tiện kỹ thuật bao gồm các phương pháp phần cứng khác nhau để bảo vệ thông tin:

bộ lọc, màn chắn cho thiết bị;

phím để khóa bàn phím;

thiết bị xác thực - để đọc dấu vân tay, hình dạng bàn tay, mống mắt, tốc độ và kỹ thuật gõ, v.v.

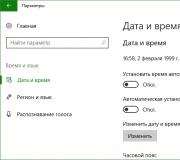

3. Phần mềm bảo mật thông tin liên quan đến việc phát triển phần mềm đặc biệt không cho phép người không được phép lấy thông tin từ hệ thống. Các công cụ phần mềm bao gồm:

truy cập mật khẩu;

khóa màn hình và bàn phím bằng tổ hợp phím;

sử dụng bảo vệ mật khẩu BIOS (hệ thống đầu vào-đầu ra cơ bản - hệ thống đầu vào-đầu ra cơ bản).

4. Dưới theo cách mật mã Bảo vệ thông tin có nghĩa là mã hóa nó khi đưa vào hệ thống máy tính. Bản chất của biện pháp bảo vệ này là một phương thức mã hóa (khóa) nhất định được áp dụng cho tài liệu, sau đó tài liệu sẽ không thể đọc được bằng các phương tiện thông thường. Bạn có thể đọc một tài liệu nếu có chìa khóa hoặc sử dụng phương pháp đọc thích hợp. Nếu việc trao đổi thông tin sử dụng cùng một khóa để mã hóa và đọc thì quá trình mã hóa là đối xứng. Điểm bất lợi là khóa được chuyển cùng với tài liệu. Do đó, INTERNET sử dụng các hệ thống mật mã bất đối xứng, trong đó không phải một mà là hai khóa được sử dụng. Đối với công việc, 2 khóa được sử dụng: một khóa mở (công khai) và khóa còn lại đóng (riêng tư). Các khóa được xây dựng theo cách mà một nửa tin nhắn được mã hóa chỉ có thể được giải mã bởi nửa còn lại. Bằng cách tạo một cặp khóa, công ty sẽ phân phối khóa chung một cách rộng rãi và lưu trữ khóa riêng một cách an toàn.

Cả hai khóa đều đại diện cho một chuỗi mã nhất định. Khóa công khai được công bố trên máy chủ của công ty. Bất kỳ ai cũng có thể mã hóa bất kỳ tin nhắn nào bằng khóa chung và sau khi mã hóa, chỉ chủ sở hữu khóa riêng mới có thể đọc được.

Nguyên tắc bảo vệ đầy đủ. Nhiều người dùng sau khi nhận được khóa chung của người khác muốn lấy và sử dụng chúng, nghiên cứu thuật toán của cơ chế mã hóa và cố gắng thiết lập phương pháp giải mã tin nhắn để xây dựng lại khóa riêng. Nguyên tắc đầy đủ là kiểm tra số lượng kết hợp của khóa riêng.

Khái niệm của Chữ ký điện tử. Sử dụng chữ ký điện tử, khách hàng có thể liên lạc với ngân hàng, ra lệnh chuyển tiền của mình vào tài khoản của người hoặc tổ chức khác. Nếu cần tạo chữ ký điện tử, bạn nên sử dụng chương trình đặc biệt (nhận từ ngân hàng) để tạo 2 khóa giống nhau: riêng tư (để lại cho khách hàng) và công khai (chuyển về ngân hàng).

Bảo vệ đọcđã tiến hành:

ở cấp độ DOS bằng cách giới thiệu các thuộc tính Ẩn cho tệp;

mã hóa.

Bảo vệ ghi âmđã tiến hành:

thiết lập thuộc tính Chỉ đọc cho các tệp;

cấm ghi vào đĩa mềm bằng cách di chuyển hoặc bẻ cần gạt;

cấm ghi thông qua cài đặt BIOS - "ổ đĩa chưa được cài đặt"

Khi bảo vệ thông tin, vấn đề hủy dữ liệu đáng tin cậy thường phát sinh, nguyên nhân là do:

Khi xóa, thông tin không bị xóa hoàn toàn;

Ngay cả sau khi định dạng đĩa mềm hoặc đĩa, dữ liệu vẫn có thể được phục hồi bằng các phương tiện đặc biệt dựa trên từ trường dư.

Để xóa an toàn, các tiện ích đặc biệt được sử dụng để xóa dữ liệu bằng cách liên tục ghi một chuỗi số 0 và số 1 ngẫu nhiên thay cho dữ liệu đã xóa.

Bảo vệ thông tin trên mạngINTERNET

Khi làm việc trên Internet, bạn nên nhớ rằng tài nguyên của World Wide Web được mở cho mỗi khách hàng bao nhiêu thì tài nguyên của hệ thống máy tính của anh ta, trong những điều kiện nhất định, có thể được mở cho tất cả những ai có phương tiện cần thiết. Đối với người dùng cá nhân, thực tế này không có vai trò đặc biệt nhưng cần phải biết về nó để ngăn chặn những hành động vi phạm luật pháp của những quốc gia nơi đặt máy chủ Internet. Những hành động như vậy bao gồm các nỗ lực tự nguyện hoặc không tự nguyện nhằm phá vỡ chức năng của hệ thống máy tính, cố gắng hack các hệ thống được bảo vệ, sử dụng và phân phối các chương trình làm gián đoạn chức năng của hệ thống máy tính (đặc biệt là virus máy tính). Khi làm việc trên World Wide Web, bạn nên nhớ rằng tất cả các hành động đều được ghi lại và ghi lại bằng phần mềm đặc biệt và thông tin về cả hành động hợp pháp và bất hợp pháp nhất thiết phải được tích lũy ở đâu đó. Vì vậy, thông tin liên lạc trực tuyến nên được coi như thể chúng là thư từ bưu thiếp thông thường. Thông tin được lưu chuyển tự do theo cả hai hướng, nhưng nói chung nó có sẵn cho tất cả những người tham gia quá trình thông tin. Điều này áp dụng cho tất cả các dịch vụ Internet mở cửa cho công chúng.

Tuy nhiên, ngay cả trong dịch vụ bưu chính thông thường, cùng với bưu thiếp, cũng có phong bì bưu chính. Việc sử dụng phong bì bưu điện khi trao đổi thư từ không có nghĩa là đối tác có điều gì đó muốn che giấu. Việc sử dụng chúng phù hợp với truyền thống lịch sử lâu đời và các tiêu chuẩn đạo đức và đạo đức trong giao tiếp đã được thiết lập. Nhu cầu về những “phong bì” tương tự để bảo vệ thông tin cũng tồn tại trên Internet. Ngày nay, Internet không chỉ là một phương tiện liên lạc và một hệ thống tham chiếu phổ quát - nó lưu chuyển các nghĩa vụ tài chính và hợp đồng, nhu cầu bảo vệ chúng khỏi bị xem và làm sai lệch là điều hiển nhiên. Từ năm 1999, INTERNET đã trở thành một phương tiện mạnh mẽ để đảm bảo doanh thu thương mại bán lẻ và điều này đòi hỏi phải bảo vệ dữ liệu thẻ tín dụng và các phương tiện thanh toán điện tử khác.

Các nguyên tắc bảo vệ thông tin trên Internet dựa trên định nghĩa về thông tin mà chúng tôi đã trình bày trong chương đầu tiên của sổ tay hướng dẫn này. Thông tin là sản phẩm của sự tương tác giữa dữ liệu và phương pháp phù hợp với chúng.. Nếu trong quá trình giao tiếp, dữ liệu được truyền qua các hệ thống mở (và Internet là một trong số đó), thì về mặt lý thuyết, không thể loại trừ quyền truy cập vào dữ liệu đó của những người không được phép. Theo đó, hệ thống bảo mật tập trung vào thành phần thứ hai của thông tin—các phương pháp. Nguyên tắc hoạt động của họ dựa trên việc loại bỏ hoặc ít nhất là làm phức tạp khả năng lựa chọn phương pháp thích hợpđể chuyển đổi dữ liệu thành thông tin.

BẢO MẬT THÔNG TIN HOẠT ĐỘNG NGHỀ NGHIỆP

Pozhitkova Tatyana Aleksandrovna

Sinh viên năm thứ 5, khoa “Khoa học Hàng hóa và Tổ chức Quản lý Doanh nghiệp Thương mại” TSU, Tolyatti

E-thư: Kykyha 1@ yandex . ru

Kharlamova Valentina Vladimirovna

Nghệ thuật. Giảng viên Bộ môn Nghiên cứu Hàng hóa và Tổ chức Quản lý Doanh nghiệp Thương mạiTSU, Tolyatti

Thông tin (từ tiếng Latin informatio - giải thích, trình bày) - từ giữa thế kỷ XX, một khái niệm khoa học chung bao gồm việc trao đổi thông tin giữa con người, con người và máy tự động, máy tự động và máy tự động, trao đổi tín hiệu trong thế giới động vật và thực vật, sự chuyển giao các đặc tính từ tế bào này sang tế bào khác, từ cơ thể này sang cơ thể khác; một trong những khái niệm cơ bản của điều khiển học.

Bảo vệ thông tin là tập hợp các biện pháp nhằm đảm bảo an ninh thông tin.

Theo tiêu chuẩn bảo mật thông tin, điều quan trọng nhất ở bất kỳ công ty nào là:

·Xác định mục đích đảm bảo bảo vệ thông tin hệ thống máy tính;

·Có được hệ thống quản lý an ninh thông tin hiệu quả nhất;

·Tính toán một bộ chỉ tiêu định lượng và định tính trong phạm vi phù hợp với mục tiêu đã đề ra;

·Áp dụng mọi biện pháp đảm bảo an toàn thông tin, theo dõi liên tục tình trạng hiện tại của hệ thống;

·Áp dụng các nguyên tắc quản lý bảo mật để đưa ra đánh giá chân thực về mức độ bảo mật thông tin tại chỗ.

Đối với các chủ thể sử dụng hệ thống thông tin, các đặc điểm sau của tài nguyên thông tin rất quan trọng: tính bảo mật, tính sẵn sàng và tính toàn vẹn.

Tính bảo mật là việc bảo vệ thông tin khỏi bị truy cập trái phép. Nói cách khác, có quyền truy cập - có thông tin. Một ví dụ là việc tổ chức không tiết lộ thông tin về lương của người lao động.

Tính sẵn có là một tiêu chí được đặc trưng bởi việc nhanh chóng tìm thấy thông tin cần thiết.

Tính toàn vẹn là tính trung thực và phù hợp của thông tin, bảo vệ thông tin khỏi bị truy cập và phá hủy trái phép (thay đổi). Tính toàn vẹn là khía cạnh quan trọng nhất của bảo mật thông tin khi nói đến công thức thuốc, quy trình y tế theo quy định, quy trình công nghệ - nếu tính toàn vẹn thông tin của tất cả các ví dụ này bị vi phạm, điều này có thể dẫn đến thiệt hại không thể khắc phục được. hậu quả.

Sau khi phân tích các đặc điểm chính của tài nguyên thông tin, điều quan trọng nhất đối với người dùng IS là khả năng tiếp cận.

Đi sau nửa bước về tầm quan trọng là tính chính trực - bởi vì thông tin sẽ chẳng có ý nghĩa gì nếu nó không đúng sự thật hoặc bị bóp méo.

Ngoài ba tính năng chính của mô hình bảo mật, còn có những tính năng khác không phải lúc nào cũng bắt buộc:

· Khả năng kháng cáo - không thể từ chối quyền tác giả;

· trách nhiệm giải trình - công nhận đối tượng truy cập và đăng ký hành động của mình;

· tính xác thực hoặc tính xác thực - một đặc tính đảm bảo rằng chủ đề hoặc tài nguyên giống hệt với đối tượng được khai báo. Là dấu hiệu đảm bảo thông tin trùng khớp với thông tin đã khai báo.

Bảo mật thông tin có thể bị tổn hại ở các mức độ khác nhau bởi các hành động được gọi là mối đe dọa. Chúng được chia thành các loại sau:

2. Hành động do tin tặc thực hiện. Điều này có nghĩa là những người chuyên nghiệp có liên quan đến tội phạm máy tính. Tin tặc sử dụng phương thức tấn công DOS. Mối đe dọa xâm nhập trái phép này có thể là công cụ để phá hủy dữ liệu, sử dụng thông tin bí mật cho mục đích bất hợp pháp, cũng như đánh cắp tiền từ tài khoản, v.v. Tấn công DOS (viết tắt từ Từ chối dịch vụ) là một cuộc tấn công từ bên ngoài vào các nút mạng của một tổ chức chịu trách nhiệm về hoạt động hiệu quả của nó (máy chủ thư). Tin tặc gửi ồ ạt các gói dữ liệu đến các nút này, điều này dẫn đến tình trạng quá tải của chúng, do đó khiến chúng không hoạt động được trong một thời gian. Hậu quả là dẫn đến sự gián đoạn trong quy trình kinh doanh, mất khách hàng, danh tiếng, v.v.

3.Virus máy tính, phần mềm độc hại. Chúng được sử dụng rộng rãi để xâm nhập email, các nút mạng công ty, chính phương tiện truyền thông và thiết bị lưu trữ thông tin, điều này có thể dẫn đến mất dữ liệu và đánh cắp thông tin. Do virus, quá trình làm việc bị đình trệ và mất thời gian làm việc. Điều quan trọng cần chỉ ra là vi-rút có thể cung cấp cho kẻ tấn công quyền kiểm soát một phần hoặc toàn bộ các hoạt động của một tổ chức.

4. Thư rác. Cho đến gần đây, thư rác có thể được coi là tác nhân gây khó chịu thứ yếu nhưng hiện nay nó đã trở thành một trong những mối đe dọa chính đối với thông tin: thư rác khiến người lao động có tâm lý khó chịu, mất nhiều thời gian để gỡ bỏ khỏi hộp thư email, có thể dẫn đến đến việc xóa các thư từ quan trọng. Và điều này lại là mất thông tin, mất khách hàng.

5. “Mối đe dọa tự nhiên.” Ngoài các yếu tố bên trong, an toàn thông tin còn có thể bị ảnh hưởng bởi các yếu tố bên ngoài: lưu trữ thông tin không đúng cách, trộm cắp phương tiện, bất khả kháng, v.v.

Chúng ta có thể rút ra một kết luận độc đáo: trong thế giới hiện đại, sự hiện diện của một hệ thống bảo mật thông tin phát triển tốt là một trong những điều kiện chính cho khả năng cạnh tranh và thậm chí là khả năng tồn tại của bất kỳ công ty nào.

Để đảm bảo an ninh thông tin đầy đủ nhất, nhiều biện pháp bảo mật khác nhau phải hoạt động trong hệ thống, tức là phải được áp dụng đồng thời và dưới sự kiểm soát tập trung.

Hiện nay có rất nhiều phương pháp đảm bảo an toàn thông tin:

· phương tiện mã hóa thông tin được lưu trữ trên máy tính và truyền qua mạng;

· phương tiện mã hóa thông tin quan trọng được lưu trữ trên PC;

· tường lửa;

· công cụ lọc nội dung;

· công cụ bảo vệ chống virus;

· Hệ thống phát hiện lỗ hổng mạng và máy phân tích tấn công mạng.

Bất kỳ biện pháp khắc phục nào được liệt kê đều có thể được sử dụng riêng lẻ hoặc kết hợp với các biện pháp khác. Điều này làm cho phạm vi bảo vệ thông tin được mở rộng hơn, đây chắc chắn là một yếu tố tích cực.

"Khu phức hợp 3A". Nhận dạng và ủy quyền là những yếu tố hàng đầu của bảo mật thông tin. Khi cố gắng truy cập bất kỳ thông tin được bảo vệ nào, nhận dạng sẽ xác định xem bạn có phải là người dùng được ủy quyền của mạng hay không. Mục đích của việc ủy quyền là xác định nguồn thông tin nào mà người dùng nhất định có quyền truy cập. Chức năng quản trị là cung cấp cho người dùng những khả năng nâng cao nhất định và xác định phạm vi hành động có thể có đối với người dùng trong một mạng nhất định.

Hệ thống mã hóa thông tin giúp giảm thiểu tổn thất trong trường hợp có nỗ lực truy cập trái phép vào dữ liệu, cũng như chặn thông tin trong quá trình truyền hoặc truyền qua các giao thức mạng. Mục tiêu chính của phương pháp bảo vệ này là đảm bảo tính bảo mật. Các hệ thống mã hóa phải tuân theo các yêu cầu như mức độ bảo mật khóa cao (tức là độ mạnh của mật mã) và tính hợp pháp của việc sử dụng.

Tường lửa hoạt động như một hàng rào bảo vệ giữa các mạng, kiểm soát và bảo vệ chống lại sự xâm nhập trái phép vào mạng hoặc ngược lại, các gói dữ liệu rời khỏi mạng. Tường lửa kiểm tra từng gói dữ liệu để xem liệu địa chỉ IP đến và đi có khớp với cơ sở địa chỉ được phép hay không.

Điều quan trọng là phải giám sát và lọc email đến và đi để lưu giữ và bảo vệ thông tin bí mật. Việc tự kiểm tra các tệp đính kèm và email dựa trên các quy tắc được thiết lập trong tổ chức cho phép bạn bảo vệ nhân viên khỏi thư rác và tổ chức khỏi trách nhiệm pháp lý đối với các vụ kiện.

Quản trị viên, giống như một người dùng được ủy quyền khác, có thể có quyền giám sát mọi thay đổi về thông tin trên máy chủ nhờ công nghệ kiểm tra tính toàn vẹn nội dung của ổ cứng (kiểm tra tính toàn vẹn). Điều này giúp phát hiện hành vi truy cập trái phép, kiểm soát mọi hành động đối với thông tin (thay đổi, xóa, v.v.) và cũng có thể xác định hoạt động của vi-rút. Việc kiểm soát được thực hiện dựa trên việc phân tích tổng kiểm tra tệp (CRC_sums).

Hiện nay, các công nghệ chống vi-rút có thể xác định hầu hết tất cả các chương trình vi-rút và phần mềm độc hại bằng phương pháp so sánh mã mẫu trong cơ sở dữ liệu chống vi-rút với mã của tệp đáng ngờ. Các tập tin đáng ngờ có thể bị cách ly, khử trùng hoặc xóa. Các chương trình chống vi-rút có thể được cài đặt trên máy chủ tệp và thư, tường lửa và trên máy trạm hoạt động trong các hệ điều hành phổ biến (hệ thống Windows, Unix và Linux, Novell) trên nhiều loại bộ xử lý khác nhau.

Bộ lọc thư rác giảm đáng kể chi phí lao động không hiệu quả liên quan đến việc dọn dẹp các tệp khỏi thư rác, giảm tải cho máy chủ và giúp cải thiện nền tảng tâm lý trong nhóm. Ngoài ra, bộ lọc thư rác còn giảm nguy cơ lây nhiễm các loại vi-rút mới vì chúng thường có đặc điểm tương tự thư rác và bị xóa.

Để bảo vệ khỏi các mối đe dọa tự nhiên, tổ chức phải lập và thực hiện kế hoạch phòng ngừa và loại bỏ các tình huống khẩn cấp (hỏa hoạn, lũ lụt). Phương pháp bảo vệ dữ liệu chính là sao lưu.

Có nhiều phương tiện bảo vệ kỹ thuật thông tin khỏi bị truy cập trái phép (NSD): khóa sử dụng một lần, thẻ nhận dạng nhựa, con dấu, hệ thống quang học và hồng ngoại, hệ thống laser, khóa (cơ, cơ điện, điện tử), hệ thống điều khiển và bảo mật video.

Chính sách bảo mật thông tin là tập hợp các quy tắc, luật pháp, khuyến nghị và kinh nghiệm thực tế quyết định các quyết định quản lý và thiết kế trong lĩnh vực bảo mật thông tin. PIB là một công cụ giúp quản lý, bảo vệ và phân phối thông tin trong hệ thống. Chính sách phải xác định hành vi của hệ thống trong các tình huống khác nhau.

Chương trình chính sách bảo mật bao gồm các giai đoạn tạo công cụ bảo mật thông tin sau:

1. Tìm kiếm thông tin, tài nguyên kỹ thuật cần được bảo vệ;

2. Tiết lộ đầy đủ các mối đe dọa tiềm ẩn và các kênh rò rỉ thông tin;

3. Đánh giá tính dễ bị tổn thương và rủi ro của thông tin trong bối cảnh có vô số mối đe dọa và kênh rò rỉ;

4. Chẩn đoán các yêu cầu đối với hệ thống bảo vệ;

5. Lựa chọn công cụ bảo mật thông tin và đặc điểm của chúng;

6. Giới thiệu và tổ chức sử dụng các biện pháp, phương pháp, phương tiện bảo vệ được lựa chọn;

7. Thực hiện giám sát và quản lý tính toàn vẹn của hệ thống an ninh.

Đánh giá hiện trạng được chia thành hai hệ thống: “nghiên cứu từ dưới lên” và “nghiên cứu từ trên xuống”. Đầu tiên là dựa trên thực tế là dịch vụ bảo mật thông tin, dựa trên tất cả các loại tấn công đã biết, áp dụng chúng trong thực tế để kiểm tra xem liệu một kẻ tấn công thực sự có thể thực hiện được một cuộc tấn công nhất định hay không.

Phương pháp từ trên xuống là nghiên cứu chi tiết về tất cả các sơ đồ lưu trữ và xử lý thông tin hiện có. Bước đầu tiên của phương pháp này là xác định luồng thông tin nào cần được bảo vệ. Sau đó, trạng thái hiện tại của hệ thống bảo mật thông tin được phân tích để xác định các kỹ thuật bảo vệ đã triển khai, ở mức độ và mức độ nào chúng được triển khai. Ở giai đoạn thứ ba, tất cả các đối tượng thông tin được phân loại thành các nhóm theo mức độ bảo mật của nó.

Sau đó, cần tìm hiểu xem thiệt hại có thể gây ra nghiêm trọng như thế nào nếu đối tượng thông tin bị tấn công. Giai đoạn này được gọi là “tính toán rủi ro”. Thiệt hại có thể xảy ra từ một cuộc tấn công, xác suất của một cuộc tấn công như vậy và sản phẩm của chúng đều được tính toán. Câu trả lời nhận được là một rủi ro có thể xảy ra.

Ở giai đoạn quan trọng và quan trọng nhất, việc xây dựng chính sách bảo mật doanh nghiệp diễn ra sẽ mang lại sự bảo vệ đầy đủ nhất trước những rủi ro có thể xảy ra. Nhưng cần phải tính đến các vấn đề có thể phát sinh trong quá trình thực hiện chính sách bảo mật. Các vấn đề tương tự bao gồm luật pháp của đất nước và cộng đồng quốc tế, các tiêu chuẩn đạo đức và yêu cầu nội bộ của tổ chức.

Sau khi tạo chính sách bảo mật thông tin như vậy, giá trị kinh tế của nó sẽ được tính toán.

Khi kết thúc quá trình phát triển, chương trình được ban lãnh đạo công ty phê duyệt và ghi lại chi tiết. Tiếp theo đó là việc tích cực thực hiện tất cả các hợp phần được xác định trong kế hoạch. Việc tính toán lại rủi ro và sau đó sửa đổi chính sách bảo mật của công ty thường được thực hiện hai năm một lần.

Bản thân PIB được chính thức hóa dưới dạng các yêu cầu được ghi thành văn bản cho hệ thống thông tin. Có ba cấp độ của các tài liệu đó (còn gọi là chi tiết):

Các tài liệu cấp cao nhất của chính sách bảo mật thông tin thể hiện quan điểm của tổ chức đối với các hoạt động trong lĩnh vực bảo mật thông tin, sự sẵn sàng tuân thủ các yêu cầu của nhà nước và quốc tế trong lĩnh vực này. Ví dụ: chúng có thể được gọi là: “Khái niệm IS”, “Chính sách IS”, “Tiêu chuẩn kỹ thuật IS”, v.v. Các tài liệu cấp cao nhất có thể được ban hành dưới hai dạng - để sử dụng bên ngoài và nội bộ.

Các tài liệu cấp trung đề cập đến các khía cạnh riêng lẻ của bảo mật thông tin. Điều này mô tả các yêu cầu đối với việc tạo và vận hành các công cụ bảo mật thông tin cho một khía cạnh cụ thể của bảo mật thông tin.

Các tài liệu cấp thấp hơn bao gồm các quy tắc và quy định, sổ tay quản trị và hướng dẫn vận hành các dịch vụ bảo mật thông tin cá nhân.

Các giai đoạn của vòng đời hệ thống thông tin được chia thành: hoạch định chiến lược, phân tích, thiết kế, triển khai, thực hiện (khởi tạo) và vận hành. Chúng ta hãy xem xét từng giai đoạn một cách chi tiết:

1. Giai đoạn ban đầu (hoạch định chiến lược).

Ở giai đoạn đầu tiên, phạm vi ứng dụng của hệ thống được xác định và các điều kiện biên được thiết lập. Để làm được điều này, cần xác định tất cả các đối tượng bên ngoài mà hệ thống được phát triển sẽ tương tác và xác định bản chất của sự tương tác này. Ở giai đoạn lập kế hoạch chiến lược, tất cả các chức năng được xác định và mô tả những chức năng quan trọng nhất được cung cấp.

2. Giai đoạn làm rõ.

Ở giai đoạn làm rõ, lĩnh vực ứng dụng được phân tích và cơ sở kiến trúc của hệ thống thông tin được phát triển. Cần phải mô tả hầu hết các chức năng của hệ thống và tính đến mối quan hệ giữa các thành phần riêng lẻ. Ở cuối giai đoạn làm rõ, các giải pháp kiến trúc và cách loại bỏ các rủi ro hàng đầu trong chương trình sẽ được phân tích.

3. Giai đoạn thiết kế.

Ở giai đoạn này, một sản phẩm hoàn chỉnh được tạo ra, sẵn sàng chuyển giao cho người dùng. Sau khi hoàn thành thiết kế, hiệu suất của phần mềm thu được sẽ được xác định.

4. Giai đoạn chuyển sang vận hành (bắt đầu).

Giai đoạn thể hiện việc chuyển giao trực tiếp phần mềm tới người dùng. Khi sử dụng hệ thống đã phát triển, nhiều vấn đề khác nhau thường được xác định, đòi hỏi phải thực hiện thêm công việc và điều chỉnh sản phẩm. Vào cuối giai đoạn này, họ tìm hiểu xem các mục tiêu đặt ra cho các nhà phát triển có đạt được hay không.

5. Ngừng hoạt động và xử lý. Kết quả của giai đoạn này là dữ liệu được chuyển sang IS mới.

Bất kỳ hệ thống thông tin nào cũng có thể hữu ích nhất trong 3-7 năm. Tiếp theo, cần phải hiện đại hóa nó. Do đó, chúng ta có thể đi đến kết luận rằng hầu hết mọi người sáng tạo đều phải đối mặt với vấn đề hiện đại hóa các hệ thống thông tin lỗi thời.

Để giải quyết vấn đề đảm bảo an ninh thông tin, điều quan trọng là phải sử dụng các biện pháp lập pháp, tổ chức và phần mềm, kỹ thuật. Việc không chú ý đến ít nhất một khía cạnh của vấn đề này có thể dẫn đến mất hoặc rò rỉ thông tin, cái giá phải trả và vai trò của thông tin đó trong đời sống xã hội hiện đại ngày càng trở nên quan trọng.

Thư mục:

1.V.A. Ignatiev, Bảo mật thông tin của doanh nghiệp thương mại hiện đại / V.A. Ignatiev - M: Stary Oskol: TNT, 2005. - 448 tr.

2. Domarev V.V., An ninh công nghệ thông tin. Phương pháp tạo hệ thống bảo vệ (chương 8) / TID Dia Soft / - 2002. [Tài nguyên điện tử]. - Chế độ truy cập. - URL: http://www.kpnemo.ws/ebook/2010/08/10/domarev_vv_bezopasnost_informatsionnyih_tehnologiy_metodologiya_sozdaniya_sistem_zaschityi (ngày truy cập 15/11/2012)

3. Zhuk E.I., Cơ sở khái niệm về bảo mật thông tin [Tài nguyên điện tử] // Ấn phẩm khoa học kỹ thuật điện tử “Khoa học và Giáo dục”, 2010. - Số 4. - Chế độ truy cập. - URL: http://techno-new.developer.stack.net/doc/143237.html (truy cập ngày 20 tháng 11 năm 2012)

4.Medvedev N.V., Tiêu chuẩn và chính sách bảo mật thông tin của hệ thống tự động // Bản tin của MSTU im. N.E. Bauman. Ser. Thiết bị đo đạc. - 2010. - Số 1. - Trang 103-111.

5. Nguyên tắc cơ bản về bảo mật thông tin: Sách giáo khoa/O.A. Akulov, D.N. Badanin, E.I. Zhuk và những người khác - M.: Nhà xuất bản MSTU im. N.E. Bauman, 2008. - 161 tr.

6. Filin S.A., Bảo mật thông tin / S.A. Con cú. - Alfa Press, 2006. - 412 tr.

7.Yarochkin V.I. An toàn thông tin: Sách giáo khoa dành cho sinh viên đại học. - tái bản lần thứ 3. - M.: Dự án học thuật: Trixta, 2005 - 544 tr.

Khái niệm bảo mật thông tin Bảo mật thông tin đề cập đến việc bảo mật thông tin và cơ sở hạ tầng hỗ trợ khỏi các tác động vô tình hoặc cố ý mang tính chất tự nhiên hoặc nhân tạo có thể gây ra thiệt hại không thể chấp nhận được cho các chủ thể quan hệ thông tin, bao gồm cả chủ sở hữu và người sử dụng thông tin và cơ sở hạ tầng hỗ trợ. Bảo vệ thông tin là tập hợp các biện pháp nhằm đảm bảo an ninh thông tin.

Các vấn đề về bảo mật thông tin Bảo mật thông tin là một trong những khía cạnh quan trọng nhất của bảo mật toàn diện. Các sự kiện sau đây mang tính minh họa: Trong Học thuyết An toàn Thông tin của Liên bang Nga, việc bảo vệ khỏi truy cập trái phép vào các nguồn thông tin, đảm bảo an ninh thông tin và hệ thống viễn thông được nhấn mạnh là những thành phần quan trọng của lợi ích quốc gia; Trong thời gian Gần 500 nỗ lực đã được thực hiện để xâm nhập mạng máy tính của Ngân hàng Trung ương Liên bang Nga. Năm 1995, 250 tỷ rúp đã bị đánh cắp. Theo FBI, thiệt hại do tội phạm máy tính ở Mỹ năm 1997 lên tới 136 triệu USD.

Các vấn đề về bảo mật thông tin Theo báo cáo “Tội phạm và An ninh Máy tính - 1999: Vấn đề và Xu hướng”, 32% số người được hỏi đã liên hệ với các cơ quan thực thi pháp luật về tội phạm máy tính; 30% số người được hỏi cho biết IP của họ đã bị những kẻ tấn công tấn công; 57% - bị tấn công qua Internet; 55% ghi nhận trường hợp vi phạm an toàn thông tin do chính nhân viên của mình thực hiện; 33% không thể trả lời câu hỏi “máy chủ web và hệ thống thương mại điện tử của bạn có bị tấn công không?”

Các vấn đề bảo mật thông tin Nghiên cứu bảo mật thông tin toàn cầu năm 2004 do công ty tư vấn Ernst & Young thực hiện đã xác định các khía cạnh chính sau: Chỉ 20% số người được hỏi tin rằng tổ chức của họ giải quyết các vấn đề bảo mật thông tin ở cấp quản lý cấp cao; Theo những người được hỏi, “thiếu nhận thức về vấn đề an toàn thông tin” là trở ngại chính cho việc tạo dựng một hệ thống an toàn thông tin hiệu quả. Chỉ 28% ghi nhận “tăng cường đào tạo nhân viên trong lĩnh vực an toàn thông tin” là nhiệm vụ ưu tiên; “Hành động trái pháp luật của nhân viên khi làm việc với hệ thống thông tin” được xếp thứ hai về mức độ phổ biến của các mối đe dọa an toàn thông tin, sau virus, Trojan và sâu Internet. Chưa đến 50% số người được hỏi có đào tạo nhân viên trong lĩnh vực an toàn thông tin; Chỉ 24% số người được hỏi tin rằng bộ phận bảo mật thông tin của họ xứng đáng được điểm cao nhất vì đáp ứng được nhu cầu kinh doanh của tổ chức; Chỉ 11% số người được hỏi tin rằng các quy định được các cơ quan chính phủ áp dụng trong lĩnh vực bảo mật đã cải thiện đáng kể tình trạng bảo mật thông tin của họ.

Các mối đe dọa bảo mật thông tin Mối đe dọa bảo mật thông tin (IS) là một sự kiện, hành động, quá trình hoặc hiện tượng tiềm ẩn có thể dẫn đến thiệt hại cho lợi ích của ai đó. Một nỗ lực để thực hiện một mối đe dọa được gọi là một cuộc tấn công. Việc phân loại các mối đe dọa an toàn thông tin có thể được thực hiện theo một số tiêu chí: theo khía cạnh an toàn thông tin (tính sẵn có, tính toàn vẹn, tính bảo mật); bởi các thành phần IS bị nhắm tới bởi các mối đe dọa (dữ liệu, chương trình, phần cứng, cơ sở hạ tầng hỗ trợ); bằng phương pháp thực hiện (hành động vô tình hoặc cố ý mang tính chất tự nhiên hoặc nhân tạo); theo vị trí của nguồn đe dọa (bên trong hoặc bên ngoài IS được đề cập).

Thuộc tính của thông tin Bất kể các loại mối đe dọa cụ thể, hệ thống thông tin phải đảm bảo các thuộc tính cơ bản của thông tin và hệ thống xử lý nó: khả năng tiếp cận - khả năng có được thông tin hoặc dịch vụ thông tin trong thời gian có thể chấp nhận được; tính toàn vẹn – đặc tính liên quan và nhất quán của thông tin, bảo vệ thông tin khỏi bị phá hủy và thay đổi trái phép; bảo mật - bảo vệ khỏi sự truy cập trái phép vào thông tin.

Ví dụ về việc thực hiện đe dọa vi phạm bí mật Một số thông tin được lưu trữ và xử lý trong hệ thống thông tin phải được giấu kín với người ngoài. Việc truyền thông tin này có thể gây thiệt hại cho cả tổ chức và chính hệ thống thông tin. Thông tin bí mật có thể được chia thành thông tin chủ đề và thông tin dịch vụ. Thông tin độc quyền (ví dụ: mật khẩu người dùng) không liên quan đến một lĩnh vực chủ đề cụ thể, nhưng việc tiết lộ thông tin đó có thể dẫn đến truy cập trái phép vào tất cả thông tin. Thông tin chủ đề chứa thông tin mà việc tiết lộ có thể dẫn đến thiệt hại (kinh tế, đạo đức) cho một tổ chức hoặc cá nhân. Phương tiện tấn công có thể là nhiều phương tiện kỹ thuật khác nhau (nghe lén cuộc hội thoại, mạng), các phương pháp khác (chuyển mật khẩu truy cập trái phép, v.v.). Một khía cạnh quan trọng là tính liên tục của việc bảo vệ dữ liệu trong toàn bộ vòng đời lưu trữ và xử lý dữ liệu. Một ví dụ về vi phạm là việc lưu trữ dữ liệu sao lưu có thể truy cập được.

Ví dụ về mối đe dọa vi phạm tính toàn vẹn dữ liệu Một trong những mối đe dọa được thực hiện thường xuyên nhất đối với bảo mật thông tin là trộm cắp và giả mạo. Trong hệ thống thông tin, những thay đổi trái phép đối với thông tin có thể dẫn đến tổn thất. Tính toàn vẹn thông tin có thể được chia thành tĩnh và động. Ví dụ về vi phạm tính toàn vẹn tĩnh là: nhập dữ liệu không chính xác; sửa đổi dữ liệu trái phép; vi-rút sửa đổi mô-đun phần mềm; Ví dụ về vi phạm tính toàn vẹn động: vi phạm tính nguyên tử của giao dịch; sao chép dữ liệu; giới thiệu các gói bổ sung vào lưu lượng mạng.

Phần mềm độc hại Một cách để thực hiện một cuộc tấn công là đưa phần mềm độc hại vào hệ thống. Loại phần mềm này được kẻ tấn công sử dụng để: giới thiệu phần mềm độc hại khác; giành quyền kiểm soát hệ thống bị tấn công; tiêu thụ mạnh mẽ tài nguyên; thay đổi hoặc phá hủy các chương trình và/hoặc dữ liệu. Theo cơ chế phân phối, chúng được phân biệt: virus - mã có khả năng lây lan bằng cách đưa vào các chương trình khác; sâu là mã có thể độc lập khiến các bản sao của chính nó lan truyền khắp IP và được thực thi.

Phần mềm độc hại Trong GOST R “Bảo vệ thông tin. Đối tượng thông tin. Các yếu tố ảnh hưởng đến thông tin. Quy định chung" đưa ra khái niệm về vi-rút sau: Vi-rút phần mềm là mã chương trình thực thi hoặc được giải thích có đặc tính phân phối và tự sao chép trái phép trong các hệ thống tự động hoặc mạng viễn thông nhằm thay đổi hoặc phá hủy phần mềm và/hoặc dữ liệu được lưu trữ. trong các hệ thống tự động.

Ví dụ về việc thực hiện mối đe dọa từ chối truy cập Lỗi dịch vụ (từ chối truy cập vào hệ thống thông tin) là một trong những mối đe dọa được thực hiện thường xuyên nhất đối với an ninh thông tin. Về thành phần IS, loại mối đe dọa này có thể chia thành các loại sau: sự từ chối của người dùng (không sẵn lòng, không có khả năng làm việc với IS); lỗi nội bộ của hệ thống thông tin (lỗi trong quá trình cấu hình lại hệ thống, lỗi phần mềm và phần cứng, hủy dữ liệu); sự cố của cơ sở hạ tầng hỗ trợ (gián đoạn hệ thống thông tin liên lạc, cung cấp điện, phá hủy và hư hỏng cơ sở).

Khái niệm tấn công vào hệ thống thông tin Tấn công là bất kỳ hành động hoặc chuỗi hành động nào nhằm khai thác các điểm yếu của hệ thống thông tin và dẫn đến vi phạm chính sách bảo mật. Cơ chế bảo mật là một thiết bị phần mềm và/hoặc phần cứng có chức năng phát hiện và/hoặc ngăn chặn một cuộc tấn công. Dịch vụ bảo mật là dịch vụ cung cấp bảo mật được xác định theo chính sách cho hệ thống và/hoặc dữ liệu được truyền hoặc xác định việc thực hiện một cuộc tấn công. Dịch vụ sử dụng một hoặc nhiều cơ chế bảo mật.

Phân loại các cuộc tấn công Việc phân loại các cuộc tấn công vào hệ thống thông tin có thể được thực hiện theo một số tiêu chí: Theo nơi xuất xứ: Các cuộc tấn công cục bộ (nguồn của kiểu tấn công này là người dùng và/hoặc chương trình của hệ thống cục bộ); Các cuộc tấn công từ xa (nguồn tấn công là người dùng, dịch vụ hoặc ứng dụng từ xa); Do tác động lên hệ thống thông tin Các cuộc tấn công tích cực (kết quả là làm gián đoạn hệ thống thông tin); Tấn công thụ động (tập trung vào việc lấy thông tin từ hệ thống mà không làm gián đoạn hoạt động của hệ thống thông tin);

Tấn công mạng I. Tấn công thụ động Tấn công thụ động là cuộc tấn công trong đó kẻ thù không thể sửa đổi tin nhắn được truyền đi và chèn tin nhắn của chính mình vào kênh thông tin giữa người gửi và người nhận. Mục tiêu của cuộc tấn công thụ động chỉ có thể là nghe tin nhắn được truyền đi và phân tích lưu lượng truy cập.

Tấn công mạng Một cuộc tấn công tích cực là cuộc tấn công trong đó kẻ thù có khả năng sửa đổi các tin nhắn được truyền đi và chèn vào các tin nhắn của chính mình. Các loại tấn công chủ động sau đây được phân biệt: Từ chối dịch vụ - Tấn công DoS (Từ chối dịch vụ) Từ chối dịch vụ làm gián đoạn hoạt động bình thường của các dịch vụ mạng. Kẻ thù có thể chặn tất cả tin nhắn được gửi đến một người nhận cụ thể. Một ví dụ khác về cuộc tấn công như vậy là việc tạo ra lưu lượng truy cập đáng kể, dẫn đến dịch vụ mạng không thể xử lý các yêu cầu từ các máy khách hợp pháp. Một ví dụ kinh điển về cuộc tấn công như vậy trong mạng TCP/IP là cuộc tấn công SYN, trong đó kẻ tấn công gửi các gói khởi tạo việc thiết lập kết nối TCP nhưng không gửi các gói hoàn tất việc thiết lập kết nối này. Kết quả là máy chủ có thể bị quá tải và máy chủ có thể không kết nối được với người dùng hợp pháp.

Tấn công mạng Sửa đổi luồng dữ liệu - tấn công "người đứng giữa" Sửa đổi luồng dữ liệu có nghĩa là thay đổi nội dung của tin nhắn được chuyển tiếp hoặc thay đổi thứ tự của tin nhắn.

Tấn công mạng Tái sử dụng Tái sử dụng có nghĩa là thu thập dữ liệu một cách thụ động và sau đó chuyển tiếp dữ liệu đó để có được quyền truy cập trái phép - đây được gọi là tấn công phát lại. Trên thực tế, các cuộc tấn công phát lại là một kiểu giả mạo, nhưng do chúng là một trong những lựa chọn tấn công phổ biến nhất để giành quyền truy cập trái phép nên chúng thường được coi là một kiểu tấn công riêng biệt.

Các phương pháp tiếp cận đảm bảo an ninh thông tin Để bảo vệ AIS, có thể xây dựng các quy định sau: Bảo mật thông tin dựa trên các quy định và yêu cầu của luật, tiêu chuẩn và văn bản quy định hiện hành; Bảo mật thông tin của AIS được đảm bảo bằng tổ hợp các công cụ phần mềm và phần cứng cũng như các biện pháp tổ chức hỗ trợ chúng; An ninh thông tin của AIS phải được đảm bảo ở mọi khâu xử lý dữ liệu công nghệ và trong mọi chế độ vận hành, kể cả trong quá trình sửa chữa, bảo trì;

Các phương pháp tiếp cận đảm bảo an ninh thông tin Để bảo vệ AIS, có thể xây dựng các quy định sau: Các công cụ bảo vệ phần mềm và phần cứng không được làm suy giảm đáng kể các đặc tính chức năng cơ bản của AIS; Một phần không thể thiếu của công tác bảo mật thông tin là việc đánh giá hiệu quả của các biện pháp bảo mật, được thực hiện bằng phương pháp có tính đến toàn bộ đặc tính kỹ thuật của đối tượng được đánh giá, bao gồm các giải pháp kỹ thuật và việc triển khai thực tế; Bảo vệ AIS phải bao gồm việc giám sát hiệu quả của thiết bị bảo vệ. Việc giám sát này có thể được thực hiện định kỳ hoặc được bắt đầu khi người sử dụng AIS cần.

Tính hệ thống của bảo mật thông tin có nghĩa là Tính hệ thống trong việc phát triển và triển khai hệ thống bảo mật thông tin liên quan đến việc xác định các mối đe dọa có thể có đối với bảo mật thông tin và lựa chọn các phương pháp và phương tiện nhằm chống lại các mối đe dọa này. Các giải pháp phải mang tính hệ thống, nghĩa là bao gồm một tập hợp các biện pháp để chống lại toàn bộ các mối đe dọa.

Tính liên tục của việc bảo vệ Tính liên tục của việc bảo vệ giả định rằng tập hợp các biện pháp nhằm đảm bảo an ninh thông tin phải được thực hiện liên tục về mặt thời gian và không gian. Việc bảo vệ các đối tượng thông tin phải được đảm bảo trong quá trình bảo trì và sửa chữa định kỳ, trong quá trình thiết lập và cấu hình các hệ thống và dịch vụ thông tin.

Sự đầy đủ hợp lý Việc xây dựng và bảo trì hệ thống an ninh thông tin đòi hỏi phải có kinh phí nhất định, đôi khi là đáng kể. Đồng thời, không thể tạo ra một hệ thống bảo vệ toàn diện. Khi lựa chọn một hệ thống bảo vệ, cần phải tìm ra sự thỏa hiệp giữa chi phí bảo vệ đối tượng thông tin và những tổn thất có thể xảy ra khi các mối đe dọa thông tin được nhận ra.

Tính linh hoạt trong quản lý và ứng dụng Các mối đe dọa đối với an ninh thông tin rất đa dạng và không được xác định trước. Để các biện pháp đối phó thành công, cần có khả năng thay đổi các phương tiện được sử dụng, nhanh chóng kích hoạt hoặc loại trừ các phương tiện bảo vệ dữ liệu đã sử dụng và thêm các cơ chế bảo vệ mới.

Tính mở của các thuật toán và cơ chế bảo mật Bản thân các công cụ bảo mật thông tin có thể gây ra mối đe dọa cho hệ thống hoặc đối tượng thông tin. Để ngăn chặn loại mối đe dọa này, các thuật toán và cơ chế bảo vệ cần phải cho phép xác minh độc lập về tính bảo mật và tuân thủ các tiêu chuẩn, cũng như khả năng sử dụng chúng cùng với các biện pháp bảo vệ dữ liệu khác.

Dễ áp dụng các biện pháp và phương tiện bảo vệ Khi thiết kế hệ thống bảo mật thông tin, cần nhớ rằng việc thực hiện các biện pháp và phương tiện được đề xuất sẽ được thực hiện bởi người dùng (thường không phải là chuyên gia trong lĩnh vực bảo mật thông tin). Do đó, để tăng hiệu quả của các biện pháp bảo vệ, thuật toán làm việc với chúng phải dễ hiểu đối với người dùng. Ngoài ra, các công cụ và cơ chế bảo mật thông tin được sử dụng không được làm gián đoạn công việc bình thường của người dùng với hệ thống tự động (làm giảm đáng kể năng suất, tăng độ phức tạp của công việc, v.v.).

Các phương pháp đảm bảo an ninh thông tin Hãy xem xét một ví dụ về phân loại các phương pháp được sử dụng để đảm bảo an ninh thông tin: chướng ngại vật - một phương pháp chặn đường đi đến thông tin của kẻ tấn công; kiểm soát truy cập – một phương pháp bảo vệ bằng cách điều chỉnh việc sử dụng tài nguyên thông tin hệ thống; che giấu là một phương pháp bảo vệ thông tin thông qua việc chuyển đổi mật mã; quy định là một phương pháp bảo vệ thông tin tạo điều kiện cho việc xử lý tự động, theo đó khả năng truy cập trái phép được giảm thiểu; ép buộc là một phương pháp bảo vệ trong đó nhân viên buộc phải tuân thủ các quy tắc xử lý, truyền tải và sử dụng thông tin; xúi giục là một phương pháp bảo vệ trong đó người dùng được khuyến khích không vi phạm các phương thức xử lý, truyền tải và sử dụng thông tin thông qua việc tuân thủ các tiêu chuẩn đạo đức và đạo đức.

Phương tiện bảo vệ hệ thống thông tin Các phương tiện như vậy có thể được phân loại theo các tiêu chí sau: phương tiện kỹ thuật - các thiết bị điện, điện tử và máy tính khác nhau; phương tiện vật lý – được thực hiện dưới dạng các thiết bị và hệ thống tự động; phần mềm – phần mềm được thiết kế để thực hiện chức năng bảo mật thông tin; công cụ mật mã – thuật toán toán học cung cấp các phép biến đổi dữ liệu để giải quyết các vấn đề bảo mật thông tin; phương tiện tổ chức – một tập hợp các biện pháp tổ chức, kỹ thuật, tổ chức và pháp lý; các phương tiện luân lý và đạo đức - được thực hiện dưới dạng các chuẩn mực đã phát triển cùng với sự phổ biến của máy tính và công nghệ thông tin; phương tiện lập pháp - một tập hợp các hành vi lập pháp quy định các quy tắc sử dụng IP, xử lý và chuyển giao thông tin.