Tietoturva. Luentokurssi

IS (tietoturva)

Luento #1

Tietoturva - käsittelyjärjestelmän kyky tarjota tietty aika tiettyjen käsittelyvaatimusten täyttämiseksi tapahtumien todennäköisyydellä ilmaistuna tietojen kadonneen tai laittoman muutoksen vuotamisena, jolla on jonkin verran arvoa heidän kannaltaan. omistajia. Samalla katsotaan, että näiden toimien lähteenä voivat olla sekä vahingossa tapahtuneet törmäykset että ihmistuhoajan vaikutus.

Automatisoitu tietojenkäsittelyjärjestelmä (AS) - organisatorinen ja tekninen järjestelmä, joka on joukko toisiinsa liittyviä osia:

Tietotekniikan ja viestintävälineet.

Tietojenkäsittelymenetelmät ja algoritmit (ohjelmistot (ohjelmistot)).

Matriisit ja tietokannat esitetään millä tahansa medialla.

Tietotekniikan henkilöstö ja käyttäjät.

Tietosuhteiden aiheet:

Valtion ja valtion virastot.

Valtion kaupalliset organisaatiot (oikeushenkilöt).

Kansalaiset (yksityishenkilöt).

Tiedon lähteet.

Tiedon käyttäjät (kuluttajat).

Tietojen omistajat (omistajat).

Yksityishenkilöt tai oikeushenkilöt, joilta tiedot kerätään.

AS:n omistajat ja tietojenkäsittelyprosessin osallistujat.

Luottamuksellisuus. Ominaisuus, joka osoittaa, että vain valtuutetut käyttäjät ja tietojenkäsittelyjärjestelmän tarjoamat käyttäjät voivat käyttää tietoja.

Rehellisyys. Tiedon ominaisuus, joka koostuu ensinnäkin siitä, että tietoja voivat muuttaa vain käyttäjät, joilla on siihen oikeus, ja toiseksi, että tiedot eivät ole ristiriitaisia ja kuvastavat asioiden todellista tilaa.

Saatavuus. Järjestelmän ominaisuus, jossa tiedot kiertävät, jolle on tunnusomaista kyky tarjota oikea-aikainen ja esteetön pääsy tietoihin käyttäjille, joilla on asianmukaiset valtuudet käyttää niitä.

Pääsy tietoihin:

Tietoihin tutustuminen, mukaan lukien kopiointi.

Tietojen muokkaus.

Tiedon tuhoaminen.

Järjestelmän aihe – järjestelmän aktiivinen komponentti (käyttäjä tai prosessi), jonka toimintaa objektien suhteen säätelevät pääsynvalvontasäännöt.

Järjestelmäobjekti - järjestelmän passiivinen komponentti (laite, levy, hakemisto, tiedosto), johon pääsyä säätelevät kulunvalvontasäännöt.

Luvaton käyttö (UAS) – kohteen pääsy kohteeseen ohittaen järjestelmään määritetyt kulunvalvontasäännöt.

tunkeilija - taho, joka on yrittänyt tai yrittänyt yrittää luvatonta pääsyä järjestelmäobjekteihin erehdyksessä, tietämättömyydessä tai ilkeässä tarkoituksessa.

Todennus – kohteen tai objektin todennus.

Henkilöllisyystodistus – nimen antaminen järjestelmän subjektille tai objektille.

Todentaminen – joidenkin tietojen eheyden tarkistaminen.

Suojaus Kestävyys - todennäköisyys, että hyökkääjä ei ylitä suojausta tietyn ajan kuluessa.

Luento #2

Tietoturvan varmistamisen perusmenetelmät

"Verkon suojauspalvelu" on mekanismi hajautetuissa tietokonejärjestelmissä ja verkoissa käsiteltyjen tietojen suojaamiseksi.

"Insinööriteknisillä" menetelmillä pyritään varmistamaan tietojen suojaus teknisten kanavien kautta, esimerkiksi suojaus sähkömagneettisen säteilyn tai puheinformaation sieppaukselta.

Tietoturvan "oikeudelliset" ja "organisaation" menetelmät luovat sääntelykehyksen erilaisten tietoturvaan liittyvien toimintojen järjestämiselle.

Tietoturvan "teoreettiset menetelmät" asettavat itselleen kaksi tehtävää:

Erilaisten tietoturvaan liittyvien prosessien formalisointi, esimerkiksi muodollinen kulunvalvontamalli AS:ssa, antaa sinun kuvata kaikki tietovirrat, jotka siirtyvät kohteista objekteihin ja päinvastoin, ja siten suojata näitä tietoja tehokkaasti.

Tietoturvajärjestelmien oikeellisuuden ja riittävyyden tiukka perustelu. Tällainen tehtävä syntyy esimerkiksi sertifioitaessa järjestelmää tietoturvatason mukaan.

Alla uhka On tapana ymmärtää mahdolliset tapahtumat tai toimet, jotka voivat vahingoittaa jotakin etua.

ON uhka - mahdollisesti mahdolliset toimet, jotka voivat loukata tietojen luottamuksellisuutta, eheyttä tai saatavuutta, sekä mahdollisuutta vaikuttaa AU:n osiin, mikä johtaa niiden hajoamiseen, toimintojen katoamiseen tai epäonnistumiseen.

IS-uhkien luokittelu voidaan tehdä seuraavien ominaisuuksien mukaan:

Tahdon aste :

Satunnainen. Henkilökunnan huolimattomuus tai tahattomat toimet.

Tahallista. Hyökkääjän toimet.

Riippuen uhan lähteestä:

Uhkia luonnonympäristölle.

Inhimilliset uhat.

Valtuutetun ohjelmiston tai laitteiston aiheuttamat uhat. Väärä käsittely.

Luvattomien ohjelmistojen tai laitteistojen aiheuttamat uhat. Virukset, kuuntelulaitteet, piilokamerat jne.

Uhkalähteen sijainnin mukaan :

Uhat, joiden lähde sijaitsee valvotun alueen ulkopuolella. Äänen tai videon etäkuvaus.

Uhat, joiden lähde sijaitsee valvotun alueen sisällä.

Kaiuttimiin kohdistuvan vaikutuksen asteen mukaan :

Passiivinen.

Aktiivinen.

Suojatun tiedon kolmea perusominaisuutta rikkomalla :

Luottamuksellisuus.

Rehellisyys.

Saatavuus.

Suojausjärjestelmän malli:

Organisatoriset toimenpiteet ja fyysiset turvatoimenpiteet.

.

Kulunvalvonta.

4.1. kryptografiset menetelmät.

Kehäsuojausmenetelmät.

Hakkuut ja auditointi.

Yleensä näitä yrityksessä käytettyjä menetelmiä ovat seuraavat:

Ohjausjärjestelmän käyttöönotto ja fyysisen pääsyn rajoittaminen AS-elementteihin.

Turva- ja fyysisen turvapalvelun perustaminen.

Työntekijöiden ja vierailijoiden liikkumisen valvontamekanismien luominen esimerkiksi videovalvontaa tai sisäänpääsykortteja käyttämällä.

Säännösten, toimenkuvausten ja muiden säädösten laatiminen ja toimeenpano.

Luottamuksellisia tietoja sisältävien viestimien kanssa työskentelyn sääntely.

Todennusmenetelmien luokitus:

Menetelmät, jotka perustuvat tutkittavan salaisen tiedon tuntemukseen. Klassinen esimerkki: Salasanan todennus. Nämä menetelmät ovat yleisimpiä.

Menetelmät, jotka perustuvat siihen, että kohde omistaa jonkin ainutlaatuisen esineen. Esimerkiksi: elektroninen avain, pääsykortti jne.

Ihmisen biometristen ominaisuuksien skannaukseen perustuvat menetelmät. Esimerkiksi: sormenjälkien skannaus, iirisskannaus, ihmisen kasvojen skannaus, yksinkertainen ja näppäimistön alleviivaus.

Salasanan todennus

Yleinen salasanan todennusmalli:

Käyttäjätunnuksen syöttäminen.

Tarkistetaan, onko järjestelmässä tällainen tunniste.

Jos se on olemassa, todennus suoritetaan.

Jos toimenpide onnistuu, valtuutus tapahtuu.

Jos todennusmenettely epäonnistuu, sisäänpääsyä yritetään useita kertoja.

Salasanajärjestelmän edut ja haitat

Suhteellinen toteutuksen helppous. Pääsääntöisesti salasanajärjestelmät eivät vaadi lisälaitteita.

Perinteinen. Salasanasuojausmekanismit ovat tuttuja useimmille käyttäjille.

Halkeamattomat salasanat ovat yleensä käyttökelvottomia.

Uhkia on 3 tyyppiä:

Suosituksia salasanajärjestelmien käytännön toteutukseen

Salasanan vähimmäispituuden asettaminen. Tämä suositus vaikeuttaa salasanan täydellistä hakua.

Salasanan aakkosten tehon lisääminen. Tämä suositus vaikeuttaa kattavaa hakua.

Salasanojen tarkistus ja seulonta eri olosuhteiden varalta. Tämä suositus vaikeuttaa salasanan arvaamista sanakirjan avulla.

Salasanan enimmäisvoimassaoloajan asettaminen (esimerkiksi vaihda salasana 2 viikon välein). Salasanan vanhentuminen rajoittaa aikaa, jonka hyökkääjä voi käyttää salasanan arvaamiseen.

Suodatus salasanahistorian lokin läpi. Tämä mekanismi estää aiemmin vaarantuneiden salasanojen uudelleenkäytön.

Salasanayritysten määrän rajoittaminen. Tämä suositus vaikeuttaa interaktiivista salasanan arvaamista.

Aikakatkaisu, kun kirjoitat väärän salasanan. Tämä mekanismi vaikeuttaa myös interaktiivista valintaa.

Estä käyttäjää valitsemasta salasanaa ja luo salasana automaattisesti. Tämä suositus takaa luotujen salasanojen vahvuuden, mutta käyttäjillä voi olla ongelmia niiden muistamisessa.

Salasanajärjestelmien vahvuuden arviointi

A on parametrien aakkosten kardinaalisuus. Kirjainten määrä, jota voidaan käyttää salasanan luomiseen.

L on salasanan pituus.

S=A^L on L-pituisten salasanojen määrä, joka voidaan muodostaa aakkosesta A.

V on salasanan keskimääräinen arvausnopeus.

T on salasanan maksimi voimassaoloaika.

P - todennäköisyys arvata salasana tietyn ajan.

P = (V*T)/S = (V*T)/(A^L)

Yleensä salasanan arvausnopeus V ja sen voimassaoloaika järjestelmässä T ovat tunnettuja arvoja. Tässä tapauksessa asettamalla maksimi brute force -todennäköisyys V sen voimassaoloaikana voimme laskea vaaditun salasana-avaruuden kardinaalisuuden.

S = A^L = (V*T)/P

Salasanan arvausnopeuden V pienentäminen vähentää salasanan arvaamisen mahdollisuutta. Tästä seuraa erityisesti, että jos salasanojen valinta suoritetaan laskemalla HASH-funktioita, niin hitaalla HASH-funktiolla HASH-funktion laskeminen varmistaa salasanajärjestelmän paremman turvallisuuden.

Salasanojen tallennus- ja siirtomenetelmät

Avoimessa. Ei suositella säilytykseen ja siirtoon, vaikka muut suojamekanismit olisivat paikoillaan.

Vastaavien HASH-arvojen muodossa. Tämä mekanismi on kätevä salasanojen tarkistamiseen, koska HASH-arvot liittyvät melkein yksiselitteisesti salasanaan, mutta ne eivät kiinnosta hyökkääjää.

Salatussa muodossa. Salasanat voidaan salata jollain salausalgoritmilla, kun taas salausavain voidaan tallentaa joko johonkin järjestelmän pysyvistä elementeistä tai siirrettävälle tietovälineelle.

Rekisteröitäessä uutta käyttäjää järjestelmään tai vaihdettaessa olemassa olevan käyttäjän salasanaa, tästä salasanasta lasketaan yksisuuntaisen HASH-funktion arvo, joka syötetään sitten tietokantaan (H = h(M)-> tietokanta).

Kun käyttäjä yrittää kirjautua järjestelmään, HASH-arvo lasketaan hänen antamastaan salasanasta (H' = h(M')), jonka jälkeen saatua arvoa verrataan tietokannassa olevaan arvoon. Jos nämä kaksi arvoa ovat samat, salasana syötetään oikein ja käyttäjä on valtuutettu järjestelmään (H = H' - salasana on oikea).

Pääsynvalvonnassa on tapana ymmärtää subjektien valtuuksien määrittely järjestelmässä olevien resurssien (objektien) valtuutetun käytön myöhempään valvontaan. Pääsynvalvontaa on kahta päätyyppiä:

harkinnanvarainen. D - pääsynhallinta nimettyjen objektien ja nimettyjen subjektien välillä järjestelmässä. Käytännössä tämä erottelu toteutetaan useimmiten käyttöoikeusmatriisin avulla.

mandaatti. M - toteutetaan yleensä pääsynvalvontana salassapitotasojen mukaan. Jokaisen käyttäjän valtuudet määritellään sen enimmäissalaisuuden tason mukaisesti, johon hän on sallittu, kun taas kaikki AS-resurssit on luokiteltava samojen salassapitotasojen mukaisesti.

Yksinkertainen turvallisuussääntö. Kohde, jolla on suojaustaso X(s), voi lukea tietoja objektista, jolla on suojaustaso X(0), vain jos X(0) ei ylitä X(s). Sen nimi on: Ei lukemista.

Lisäkiinteistö (*-omaisuus). Kohde, jolla on suojaustaso X(s), voi kirjoittaa tietoja objektiin, jolla on suojaustaso X(0), vain jos X(s) ei ylitä X(0) Sitä kutsutaan nimellä: No Write Down.

Jos harkinnanvaraisessa kulunvalvonnassa resurssin käyttöoikeudet käyttäjien määräävät tämän resurssin omistaja, niin pakollisen kulunvalvonnan tapauksessa turvataso asetetaan järjestelmän ulkopuolelta. Pakollinen erottelu ymmärretään pakolliseksi, se on tiukempi.

Luento #4

Tietojen kryptografinen muunnos

Perusmääritelmät:

Kryptologia- tiede, joka tutkii matemaattisia menetelmiä tiedon suojaamiseksi muuntamalla sitä. Kryptologia on jaettu kahteen osa-alueeseen:

Kryptografia. Tutkii menetelmiä tietojen muuntamiseksi sen luottamuksellisuuden ja aitouden varmistamiseksi. Aitous tieto koostuu sen tekijän aitoudesta ja eheydestä.

Kryptoanalyysi. Yhdistää matemaattiset menetelmät luottamuksellisuuden ja aitouden rikkomiseen ilman salaisia avaimia.

Luottamuksellisten tietojen siirto suojaamattomien viestintäkanavien kautta.

Lähetettyjen viestien aitouden varmistaminen.

Tietojen tallentaminen medialle salatussa muodossa.

Aakkoset on rajallinen joukko symboleja, joita käytetään tiedon koodaamiseen.

Teksti on aakkosjärjestyksen merkkijoukko.

Salausjärjestelmä (salaus) on perhe T selkätekstin palautuvat muunnokset salatekstiksi. Tämän perheen elementti voi olla yksitellen yhdistetty tiettyyn numeroon k, jota kutsutaan salausavaimeksi. Muutokset Tk on täysin vastaavan algoritmin määräämä ( T) ja avain k.

Avain- kryptografisen datan muunnosalgoritmin parametrien tietty salainen tila, joka varmistaa yhden vaihtoehdon valinnan tämän algoritmin mahdollisten tilojen joukosta. Avaimen salassapidon tulee varmistaa se, että salatekstiä ei voida muuntaa tavalliseksi tekstiksi, kun taas algoritmi itse voidaan julkaista ja tuntea laajasti.

Avaimen tilaK– joukko mahdollisia avainarvoja (K = A^L).

Avain ja Salasana- joitakin salaisia tietoja, ero on näiden termien käytössä. Salasanaa käytetään todentamiseen ja avainta tietojen salaamiseen.

Käsite ero koodaus ja salaus:

Termi koodaus yleisemmin se käsittää tiedon muuntamisen muodosta toiseen, kuten analogisesta digitaaliseen. Salaus- koodauksen erikoistapaus, jota käytetään ensisijaisesti tietojen luottamuksellisuuden varmistamiseksi.

Tiedonsalaus on prosessi, jossa avoin data muunnetaan suljetuksi (salatuksi) ja salauksen purku on käänteinen prosessi.

Salauksen purku– yksityisen tiedon muuntaminen avoimeksi tiedoksi ilman salaista avainta.

Kryptovastus- salauksen ominaisuus, joka määrittää sen vastustuskyvyn salauksen purkamista vastaan. Yleensä tämän ominaisuuden määrää salaukseen tarvittava aika.

Tietojen kryptografinen sulkemisprosessi voidaan suorittaa sekä laitteistossa että ohjelmistossa. Laitteistototeutuksessa on suurempi laskentanopeus, mutta yleensä korkeammat kustannukset. Ohjelmistojen toteutuksen edut piilevät algoritmiasetusten joustavuudessa. Toteutustavasta riippumatta nykyaikaisille kryptografisille tietoturvajärjestelmille on seuraavat vaatimukset:

Luento #6

Vernam-salauksen (muistilehtiön salaus) kolme kriittistä ominaisuutta:

Avaimen on oltava todella satunnainen.

Oltava samankokoinen kuin määritetty pelkkä teksti.

Käytä vain 1 kerran ja hävitä käytön jälkeen.

Käytännössä on mahdollista fyysisesti siirtää tietoväline pitkällä, todella satunnaisella avaimella kerran ja sitten lähettää viestejä tarpeen mukaan, ajatus muistikirjojen salauksesta perustuu tähän. Henkilökohtaisen tapaamisen yhteydessä salakirjoittaja saa muistikirjan, jonka jokaisella sivulla on avain, vastaanottavalla osapuolella on täsmälleen sama muistikirja. Käytetyt sivut tuhoutuvat, jos on kaksi riippumatonta kanavaa, joissa tiedon sieppaamisen todennäköisyys on pieni, mutta ei nolla, tällainen salaus on myös hyödyllinen. Yhdellä kanavalla voidaan lähettää salattu lause ja toisella tavalla avain viestin salauksen purkamiseksi on tarpeen kuunnella molempia kanavia samanaikaisesti.

Vernam-salaus on turvallisin mahdollinen salausjärjestelmä, ja avaimen on täytettävä niin voimakkaat rajoitukset, että tämän salauksen käytännön käyttö on vaikea toteuttaa, joten sitä käytetään vain erittäin salassa olevien viestien välittämiseen.

DES ( Data Salaus standardi )

Vuonna 1972 Yhdysvaltain kansallinen standardivirasto käynnisti viestintä- ja tietokonetietojen suojaohjelman. Yksi ohjelman tavoitteista oli kehittää yksi salausstandardi. Vuonna 1973 Bureau julkaisi vaatimukset salausalgoritmille:

Algoritmin on tarjottava korkea turvallisuustaso.

Algoritmin on oltava täysin määritelty ja helposti ymmärrettävä.

Algoritmin turvallisuuden tulee perustua vain avaimen salaisuuteen, eikä se saisi riippua itse algoritmin yksityiskohtien salaisuudesta.

Algoritmin on oltava kaikkien käyttäjien saatavilla.

Algoritmin tulisi mahdollistaa mukauttaminen erilaisiin sovelluksiin.

Algoritmin tulisi mahdollistaa taloudellinen toteutus elektronisten laitteiden muodossa.

Algoritmin tulee tarjota mahdollisuus varmentamiseen.

Algoritmin on oltava käytössä vientiä varten.

DES on yhdistetty lohkosalaus ja salaa tiedot 64-bittisiksi lohkoiksi (8 tavua kukin). Algoritmin toiselle puolelle syötetään 64 bittiä pelkkää tekstiä, toiselle puolelle tulostetaan 64 bittiä salattua tekstiä, DES on symmetrinen algoritmi. Avaimen pituus on 56 bittiä. Yksinkertaisimmalla tasolla algoritmi on vain yhdistelmä kahdesta perussalausmenetelmästä:

Permutaatiot.

Korvaukset.

Yhden vaiheen moninkertainen käyttö määräytyy tietyn lumivyöryvaikutuksen (noin 50 %) saavuttamisen perusteella.

Esimerkkejä: Kolminkertainen DES, DES itsenäisillä aliavaimilla, DES X, GDES (yleistetty DES).

Luento #7

Julkisen avaimen algoritmit

Diffe ja Halman ja itsenäisesti Merkle esittelivät julkisen avaimen salauksen käsitteen vuonna 1976. Heidän panoksensa kryptografiaan oli usko, että avaimia voidaan käyttää pareittain (salausavain ja salauksenpurkuavain) ja että avainta ei ehkä ole mahdollista johtaa toisesta.

Vuodesta 1976 lähtien on ehdotettu monia julkisen avaimen salausalgoritmeja, joista monet eivät ole turvallisia ja monet eivät sovellu käytännön toteutukseen, joko käyttävät liian pitkää avainta tai salatekstin pituus on paljon suurempi kuin tavallisen tekstin pituus. .

Arvosana: / 3Alkuluento, jossa kuvataan tietoturva-alan peruskäsitteitä, siellä ratkaistuja tehtäviä ja annetaan vastaus myös erittäin tärkeään kysymykseen: Miksi tietojen suojaaminen ylipäätään on tärkeää? Mitä todellista käytännön hyötyä todellisista esimerkeistä elämästämme.

Lisäksi luennolla kuvataan tietoturvajärjestelmien perusominaisuuksia, tietoturvaprosessien (ISP) elinkaarta sekä tapoja tutkia suojatun kohteen liiketoimintarakennetta. Opit saatavuudesta, eheydestä, luottamuksellisuudesta, aitoudesta ja monista muista käsitteistä. Ymmärrä uhkien tyypit ja lähteet.

Ehdota kommenteissa ajatuksiasi/ajatuksiasi kurssin parantamisesta, arvioi se (luennon lataamiseksi ja/tai kommentin kirjoittamiseksi klikkaa luentomateriaalin otsikkoa tai linkkiä "Lisää"). Tulen olemaan iloinen.

Uhkamallin ja tunkeilijamallin rakentaminen (luento 5)

Arvosana: / 0Tämä luento on suunniteltu systematisoimaan ymmärrystä tietoturvajärjestelmän rakentamisprosessista yrityksessä ja kuvailee yksityiskohtaisesti uhkamallin rakentamisprosessia kaupallisille ja valtion yrityksille sekä tunkeilijamallin rakentamista. Näillä malleilla on suora vaikutus suojatoimenpiteiden valintaan ja tietoturvajärjestelmäsi todelliseen tehokkuuteen.

Tietoturvan tulee perustua systemaattiseen lähestymistapaan. Systemaattinen lähestymistapa on, että kaikkia tietoturvan varmistamiseen käytettyjä keinoja tulee tarkastella yhtenä kokonaisuutena toisiinsa liittyvinä toimenpiteinä. Yksi tietosuojan periaatteista on "kohtuullisen riittävyyden" periaate, joka on seuraava: sataprosenttista suojausta ei ole olemassa missään olosuhteissa, joten ei pitäisi pyrkiä teoreettisesti maksimaaliseen tietosuojan tasoon, vaan tietyissä olosuhteissa ja tietyllä tasolla mahdollinen uhka.

Tietoturva voidaan ehdollisesti jakaa suojaukseen:

katoamiselta ja tuholta;

luvattomalta pääsyltä.

2. Tietojen suojaaminen katoamiselta ja tuhoutumiselta

Tietojen menetys voi johtua seuraavista syistä:

tietokoneen toimintahäiriö;

irrotus tai sähkökatkos;

tallennusvälineiden vaurioituminen;

käyttäjien virheelliset toimet;

tietokonevirusten toiminta;

muiden luvaton tahallinen toiminta.

Nämä syyt voidaan ehkäistä tietojen redundanssi, eli tekemässä varmuuskopioita. Varaukset sisältävät:

varmuuskopiointiohjelmisto, joka sisältyy useimpiin käyttöjärjestelmiin. Esimerkiksi MS Backup, Norton Backup;

arkistojen luominen ulkoisille tallennusvälineille.

Jos tiedot katoavat, ne voidaan palauttaa. Mutta tämä on mahdollista vain, jos:

tiedoston poistamisen jälkeen vapautuneeseen tilaan ei kirjoitettu uutta tietoa;

jos tiedosto ei ollut pirstoutunut, ts. (Tästä syystä sinun tulee säännöllisesti suorittaa eheytystoiminto esimerkiksi Windows-käyttöjärjestelmän mukana tulevalla Disk Defragmenter -apuohjelmalla).

Elpyminen tuotettu seuraavalla ohjelmistolla:

Poista DOS-apuohjelmapaketista poistaminen;

Poista Norton Utilitesista.

Jos tiedoilla on erityistä arvoa käyttäjälle, voit käyttää suojaa tuholta:

määritä tiedostot -ominaisuus Vain luku (vain luku);

Käytä erityisiä ohjelmistoja tiedostojen tallentamiseen poistamisen jälkeen, simuloiden poistamista. Esimerkiksi Norton Protected Recycle Bin (suojattu kori). .

Tietoturvaloukkaukset ovat suuri uhka tietoturvalle. virtalähdejärjestelmä- sähkökatkoksia, ylijännitteitä ja jännitehäviöitä jne. Tällaisissa tapauksissa tiedon menetys voidaan välttää lähes kokonaan käyttämällä keskeytymättömiä virtalähteitä. Ne varmistavat tietokoneen normaalin toiminnan myös silloin, kun virta katkaistaan akkuvirtaan siirtymisen vuoksi.

Tietojen suojaaminen luvattomalta käytöltä

Luvaton pääsy- tämä on tietojen lukemista, muuttamista tai tuhoamista asianmukaisten valtuuksien puuttuessa.

Main näytepolut luvaton tietojen vastaanottaminen:

tallennusvälineiden varkaus;

tietovälineiden kopiointi suojaustoimenpiteiden voittamiseksi;

naamioitua rekisteröidyksi käyttäjäksi;

mystifiointi (naamioituminen järjestelmäpyyntöjen alle);

käyttöjärjestelmien ja ohjelmointikielten puutteiden hyödyntäminen;

elektronisen säteilyn sieppaus;

akustisen säteilyn sieppaus;

etävalokuvaus;

kuuntelulaitteiden käyttö;

turvamekanismien tahallinen poistaminen käytöstä.

varten tietojen suojaaminen luvatonta pääsyä vastaan sovelletaan:

Järjestötapahtumat.

Tekniset keinot.

Ohjelmisto.

Kryptografia.

1. Järjestötapahtumat sisältää:

pääsytila;

median ja laitteiden säilytys kassakaapissa (levykkeet, näyttö, näppäimistö);

henkilöiden pääsyn rajoittaminen tietokonehuoneisiin.

2. Tekniset keinot sisältää erilaisia laitteistomenetelmiä tietojen suojaamiseen:

suodattimet, laitteiden näytöt;

avain näppäimistön lukitsemiseen;

todennuslaitteet - sormenjälkien, käden muodon, iiriksen, kirjoitusnopeuden ja -tekniikoiden lukemiseen jne.

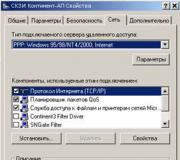

3. Ohjelmisto Tietosuojaus koostuu erityisten ohjelmistojen kehittämisestä, joka ei salli ulkopuolisen saada tietoa järjestelmästä. Ohjelmistotyökaluja ovat:

salasana pääsy;

lukitse näyttö ja näppäimistö näppäinyhdistelmällä;

käyttämällä BIOS-salasanasuojausta (perussyöttö-lähtöjärjestelmä - perussyöttö-lähtöjärjestelmä).

4. Alle kryptografisella tavalla Tietoturva tarkoittaa sen salaamista, kun se syötetään tietokonejärjestelmään. Tämän suojan ydin on siinä, että asiakirjaan sovelletaan tiettyä salausmenetelmää (avain), jonka jälkeen asiakirjasta tulee lukukelvoton tavanomaisin keinoin. Asiakirjan lukeminen on mahdollista avaimen läsnä ollessa tai sopivaa lukutapaa käyttämällä. Jos samaa avainta käytetään tietojen vaihtoprosessissa salaukseen ja lukemiseen, salausprosessi on symmetrinen. Haittapuolena on avaimen siirto asiakirjan mukana. Siksi INTERNET käyttää epäsymmetrisiä salausjärjestelmiä, joissa ei käytetä yhtä, vaan kahta avainta. Työssä käytetään kahta avainta: toinen on julkinen (julkinen - julkinen) ja toinen on suljettu (henkilökohtainen - yksityinen). Avaimet on rakennettu siten, että toisen puoliskon salaaman viestin salauksen voi purkaa vain toinen puolisko. Luomalla avainparin yritys levittää julkista avainta laajasti, kun taas yksityinen avain säilytetään turvallisesti.

Molemmat näppäimet ovat tietty koodisarja. Julkinen avain julkaistaan yrityksen palvelimella. Kuka tahansa voi koodata minkä tahansa viestin julkisella avaimella, ja vain yksityisen avaimen omistaja voi lukea koodauksen jälkeen.

Suojan riittävyyden periaate. Monet käyttäjät, jotka saavat jonkun toisen julkisen avaimen, haluavat vastaanottaa ja käyttää niitä, tutkien salausmekanismin algoritmia ja yrittäessään luoda viestin salauksen purkumenetelmän yksityisen avaimen rekonstruoimiseksi. Riittävyysperiaate on tarkistaa yksityisen avaimen yhdistelmien lukumäärä.

Käsite Sähköinen allekirjoitus. Sähköisen allekirjoituksen avulla asiakas voi olla yhteydessä pankkiin ja antaa määräyksiä siirtää varansa muiden henkilöiden tai organisaatioiden tileille. Jos sinun on luotava sähköinen allekirjoitus, sinun tulee käyttää erityistä ohjelmaa (saanut pankista) luodaksesi samat 2 avainta: yksityinen (pysyy asiakkaalle) ja julkinen (siirretään pankkiin).

Lue Suojaus suoritettu:

DOS-tasolla Hidden-attribuuttitiedoston käyttöönotolla (piilotettu);

salaus.

Kirjoitussuojaus suoritettu:

vain luku -ominaisuuden asettaminen tiedostoille (vain luku);

kielto kirjoittaa levykkeelle liikuttamalla tai murtamalla vipua;

BIOS-asennuksen kautta kirjoittamisen kieltäminen - "asemaa ei ole asennettu"

Tietoa suojattaessa syntyy usein luotettavan tiedon tuhoutumisen ongelma, mikä johtuu seuraavista syistä:

kun tietoja ei poisteta kokonaan;

jopa levykkeen tai levyn alustamisen jälkeen tiedot voidaan palauttaa jäännösmagneettikentän erikoistyökaluilla.

Luotettavaa poistamista varten käytetään erityisiä apuohjelmia, jotka pyyhkivät tiedot kirjoittamalla toistuvasti satunnaisen sekvenssin nollia ja ykkösiä poistettujen tietojen paikkaan.

Verkkotietojen suojausINTERNET

Internetissä työskennellessä on pidettävä mielessä, että sikäli kuin World Wide Webin resurssit ovat avoimia jokaiselle asiakkaalle, hänen tietokonejärjestelmän resurssit voivat tietyin edellytyksin olla avoinna kaikille, joilla on tarvittavat välineet. Yksityiselle käyttäjälle tällä tosiasialla ei ole erityistä roolia, mutta se on oltava tietoinen, jotta voidaan estää toimet, jotka rikkovat niiden maiden lakeja, joissa Internet-palvelimet sijaitsevat. Tällaisia toimia ovat vapaaehtoiset tai tahattomat yritykset häiritä tietokonejärjestelmien suorituskykyä, yritykset murtautua suojattuihin järjestelmiin, tietokonejärjestelmien toimintaa häiritsevien ohjelmien käyttö ja jakelu (erityisesti tietokonevirukset). World Wide Webissä työskennellessä on muistettava, että ehdottomasti kaikki toiminnot tallennetaan ja kirjataan erityisohjelmistolla ja tiedot, sekä laillisista että laittomista toimista, kertyvät välttämättä jonnekin. Näin ollen tiedonvaihtoa Internetissä tulisi lähestyä normaalina kirjeenvaihtona postikorteilla. Tieto liikkuu vapaasti molempiin suuntiin, mutta pääsääntöisesti se on kaikkien tiedotusprosessiin osallistuvien saatavilla. Tämä koskee kaikkia massoille avoimia Internet-palveluita.

Tavallisessakin postiviestinnässä on kuitenkin postikorttien ohella myös kirjekuoria. Postikuorien käyttö kirjeenvaihdossa ei tarkoita, että kumppaneilla olisi jotain salattavaa. Niiden käyttö vastaa pitkään vakiintunutta historiallista perinnettä ja vakiintuneita moraalisia ja eettisiä kommunikaatiostandardeja. Internetissä on olemassa tarve samanlaisille "kirjekuorille" tietojen suojaamiseksi. Internet ei ole nykyään vain viestintäväline ja yleinen viitejärjestelmä - siinä kiertävät sopimus- ja rahavelvoitteet, joiden suojaamisen tarve sekä katselulta että väärentämiseltä on ilmeinen. Vuodesta 1999 lähtien INTERNETistä on tullut tehokas vähittäiskaupan turvaamiskeino, mikä edellyttää luottokorttitietojen ja muiden sähköisten maksuvälineiden suojaa.

Internetissä olevien tietojen suojaamisen periaatteet perustuvat tämän oppaan ensimmäisessä luvussa laatimiimme tietojen määritelmään. Tieto on datan ja niille sopivien menetelmien vuorovaikutuksen tuote.. Jos kommunikaatioprosessin aikana tietoja siirretään avoimien järjestelmien kautta (ja Internet on yksi niistä), on mahdotonta edes teoreettisesti sulkea pois luvaton pääsy niihin. Näin ollen suojajärjestelmät keskittyvät tiedon toiseen komponenttiin - menetelmiin. Niiden toimintaperiaate perustuu valinnan poistamiseen tai ainakin vaikeuttamiseen sopiva menetelmä muuntaa tietoja tiedoksi.

AMMATTITOIMINNAN TIETOTURVALLISUUS

Pozhitkova Tatjana Aleksandrovna

5. vuoden opiskelija, Hyödyketieteen ja kauppayritysten johtamisen laitos, TSU, Togliatti

E-postia: Kykyha [sähköposti suojattu] yandex . fi

Kharlamova Valentina Vladimirovna

Taide. "Hyödyketiede ja kauppayritysten johtamisen organisointi" laitoksen lehtoriTSU, Togliatti

Informaatio (latinan kielestä informatio - selitys, esitys) - 1900-luvun puolivälistä lähtien yleinen tieteellinen käsite, joka sisältää tiedonvaihdon ihmisten, henkilön ja automaatin, automaatin ja automaatin välillä, signaalien vaihto eläin- ja kasvimaailma, merkkien siirtyminen solusta soluun, organismista kehoon; yksi kybernetiikan peruskäsitteistä.

Tietoturvallisuus on joukko toimenpiteitä, joilla pyritään varmistamaan tietoturva.

Tietoturvastandardien mukaan tärkeintä missä tahansa yrityksessä on:

Määritä tietokonejärjestelmien tietojen suojauksen tarkoitus;

· Hanki tehokkain tietoturvan hallintajärjestelmä;

· Laskee sekä määrällisiä että laadullisia indikaattoreita siltä osin kuin ne sopivat asetettuihin tavoitteisiin;

· Kaikkien toimenpiteiden soveltaminen tietoturvan varmistamiseksi, järjestelmän nykytilan jatkuva seuranta;

· Noudata tietoturvan hallinnan ohjeita, jotka mahdollistavat olemassa olevan tietoturvan oikeudenmukaisen arvioinnin.

Tietojärjestelmiä käyttäville opiskelijoille seuraavat tietoresurssien ominaisuudet ovat tärkeitä: luottamuksellisuus, saatavuus ja eheys.

Luottamuksellisuus on tietojen suojaamista luvattomalta käytöltä. Toisin sanoen, on pääsyoikeuksia - on tietoa. Esimerkkinä voisi olla se, että organisaatio ei julkista työntekijöiden palkkoja.

Saatavuus on kriteeri, jolle on ominaista tarvittavan tiedon nopea löytäminen.

Eheys on tiedon todenmukaisuus ja merkityksellisyys, sen suojaaminen luvattomalta käytöltä ja tuhoamiselta (muutoksilta). Eheys on tietoturvan tärkein näkökohta, kun on kyse esimerkiksi lääkkeiden formuloinnista, määrätyistä lääketieteellisistä toimenpiteistä, teknologisen prosessin kulusta - jos kaikkien näiden esimerkkien tiedon eheys rikotaan, tämä voi johtaa korjaamattomia seurauksia.

Tietoresurssien pääpiirteiden analysoinnin jälkeen IS:n käyttäjille tärkeintä on saavutettavuus.

Puoli askelta jäljessä tärkeydestä on eheys – koska tiedolla ei ole mitään järkeä, jos se ei ole totta tai vääristynyttä.

Suojausmallien kolmen pääominaisuuden lisäksi on myös muita, ei aina pakollisia:

valittavuus - tekijän epäämisen mahdottomuus;

vastuullisuus - pääsyn kohteen tunnustaminen ja hänen tekojensa rekisteröinti;

Aitous tai autenttisuus - ominaisuus, joka takaa, että aihe tai resurssi on identtinen ilmoitetun kanssa. Merkki, joka takaa, että tiedot ovat samat kuin ilmoitettu.

Tietoturvallisuutta voidaan vahingoittaa eriasteisesti uhiksi kutsutuilla toimilla. Ne on jaettu seuraaviin luokkiin:

2. Hakkereiden suorittamat toimet. Eli tietokonerikoksiin ammattimaisesti osallistuvia ihmisiä. Hakkerit käyttävät DOS-hyökkäysmenetelmää. Tämä luvattoman sisäänpääsyn uhka voi olla työkalu tietojen tuhoamiseen, luottamuksellisten tietojen käyttämiseen laittomiin tarkoituksiin sekä varojen varastamiseen tileiltä jne. DOS-tyyppinen hyökkäys (lyhenne sanoista Denial of Service - "palvelunesto") on hyökkäys ulkopuolelta organisaation verkkosolmuihin, jotka vastaavat sen tehokkaasta toiminnasta (postipalvelimet). Hakkerit lähettävät näihin solmuihin massiivisesti datapaketteja, mikä aiheuttaa niiden ylikuormituksen, mikä poistaa ne joksikin aikaa toimintakunnosta. Mikä tämän seurauksena johtaa rikkomuksiin liiketoimintaprosesseissa, asiakkaiden menettämiseen, maineen jne.

3. Tietokonevirukset, haittaohjelmat. Niitä käytetään laajalti tunkeutumaan sähköpostiin, yrityksen verkkosolmuihin, itse mediaan ja tietovarastoon, mikä voi johtaa tietojen katoamiseen ja tietovarkauksiin. Virusten takia työprosessi keskeytyy, työaikaa menetetään. On tärkeää huomauttaa, että virus voi antaa hyökkääjille osittaisen tai täydellisen hallinnan organisaation toiminnasta.

4. Roskaposti. Vielä aikoihin asti roskaposti voitiin luokitella vähäiseksi ärsyttäväksi tekijäksi, mutta nyt siitä on tullut yksi suurimmista tiedon uhista: roskaposti aiheuttaa työntekijöille henkistä epämukavuuden tunnetta, vie paljon aikaa sen poistamiseen sähköpostilaatikoista, mikä voi johtaa tärkeiden tietojen poistaminen, kirjeenvaihto. Ja tämä puolestaan on tiedon menetystä, asiakkaiden menetystä.

5. "Luonnolliset uhat." Tietoturvaan voivat vaikuttaa sisäisten tekijöiden lisäksi myös ulkoiset tekijät: tietojen virheellinen säilytys, median varkaus, ylivoimainen este jne.

Voimme tiivistää eräänlaisen johtopäätöksen: nykymaailmassa hyvin kehittyneen tietoturvajärjestelmän olemassaolo on yksi yrityksen kilpailukyvyn ja jopa elinkelpoisuuden pääedellytyksistä.

Täydellisen tietoturvan varmistamiseksi järjestelmässä tulisi toimia eri suojaustyökalujen kanssa, eli niitä tulee soveltaa samanaikaisesti ja keskitetysti hallinnassa.

Tällä hetkellä on olemassa monia tapoja varmistaa tietoturva:

välineet tietokoneisiin tallennettujen ja verkkojen kautta lähetettyjen tietojen salaamiseen;

välineet PC:lle tallennettujen tärkeiden tietojen salaamiseksi;

palomuurit;

sisällön suodatustyökalut;

viruksentorjuntakeinot;

· verkkojen haavoittuvuuksien havaitsemisjärjestelmät ja verkkohyökkäysten analysoijat.

Mitä tahansa yllä olevista keinoista voidaan käyttää sekä erikseen että yhdessä muiden kanssa. Tämä laajentaa tietoturvan kirjoa, mikä on epäilemättä myönteinen tekijä.

Kompleksi 3A. Tunnistus ja valtuutus ovat tietoturvan johtavia elementtejä. Kun yrität päästä käsiksi suojattuun tietoon, tunnistus määrittää, oletko verkon valtuutettu käyttäjä. Valtuutuksen tarkoituksena on tunnistaa, mihin tietoresursseihin kyseisellä käyttäjällä on pääsy. Hallintatoimintona on tarjota käyttäjälle erilliset lisäominaisuudet, määrittää hänelle mahdolliset toimet tämän verkon puitteissa.

Tietojen salausjärjestelmät mahdollistavat häviöiden minimoimisen, jos dataa yritetään päästä luvatta, sekä tietojen sieppaamista lähetyksen tai verkkoprotokollien kautta tapahtuvan siirron aikana. Tämän suojausmenetelmän päätarkoituksena on varmistaa luottamuksellisuuden säilyminen. Salausjärjestelmiä koskevat vaatimukset, kuten korkea lukon salaisuus (eli kryptografinen vahvuus) ja käytön laillisuus.

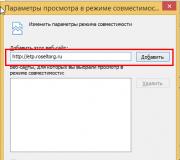

Palomuuri toimii suojamuurina verkkojen välillä, ohjaa ja suojaa luvattomalta pääsyltä verkkoon tai päinvastoin datapakettien poistamiselta siitä. Palomuurit tarkistavat jokaisen tietopaketin saapuvan ja lähtevän IP-osoitteen perusteella sallittujen osoitteiden perusteella.

On tärkeää hallita ja suodattaa saapuva ja lähtevä sähköposti luottamuksellisten tietojen säilyttämiseksi ja suojaamiseksi. Itse liitteiden ja sähköpostiviestien skannaus organisaation asettamien sääntöjen mukaisesti auttaa suojaamaan työntekijöitä roskapostilta ja organisaation vastuulta oikeudenkäynneissä.

Ylläpitäjällä, kuten toisella valtuutetulla käyttäjällä, voi olla oikeus tarkkailla kaikkia palvelimen tietojen muutoksia kiintolevyn sisällön eheyden tarkistustekniikan ansiosta (eheyden tarkistus). Tämä mahdollistaa luvattoman käytön havaitsemisen, tietoihin kohdistuvien toimenpiteiden hallinnan (muokkaus, poistaminen jne.) sekä virusten toiminnan tunnistamisen. Ohjaus perustuu tiedostojen tarkistussummien (CRC_sums) analysointiin.

Tällä hetkellä virustentorjuntatekniikat mahdollistavat lähes kaikkien virusten ja haittaohjelmien havaitsemisen vertaamalla virustentorjuntatietokannan mallikoodia epäilyttävän tiedoston koodiin. Epäilyttävät tiedostot voidaan asettaa karanteeniin, desinfioida tai poistaa. Virustorjuntaohjelmia voidaan asentaa tiedosto- ja sähköpostipalvelimiin, palomuuriin, työasemiin, jotka toimivat yleisissä käyttöjärjestelmissä (Windows, Unix ja Linux_systems, Novell) erityyppisillä prosessoreilla.

Roskapostisuodattimet vähentävät merkittävästi roskapostitiedostojen puhdistamiseen liittyviä tuottamattomia työvoimakustannuksia, vähentävät palvelimen kuormitusta ja parantavat tiimin psykologista taustaa. Lisäksi roskapostisuodattimet vähentävät uusien virusten tartunnan riskiä, koska ne muistuttavat usein roskapostia ja poistetaan.

Suojautuakseen luonnonuhkilta organisaation on laadittava ja toteutettava suunnitelma hätätilanteiden (palo, tulva) ehkäisemiseksi ja poistamiseksi. Pääasiallinen tietosuojamenetelmä on varmuuskopiointi.

Tietojen tekniseen suojaamiseen luvattomalta pääsyltä (UAS) on monia keinoja: kertakäyttöiset lukot, muoviset henkilökortit, sinetit, optiset ja infrapunajärjestelmät, laserjärjestelmät, lukot (mekaaniset, sähkömekaaniset, elektroniset), videovalvonta- ja ohjausjärjestelmät.

Tietoturvapolitiikka on joukko sääntöjä, lakeja, suosituksia ja käytännön kokemusta, jotka määräävät tietoturva-alan johtamis- ja suunnittelupäätökset. PIB on työkalu, jolla järjestelmän tiedon hallinta, suojaus ja jakelu tapahtuu. Politiikassa tulee määritellä järjestelmän käyttäytyminen eri tilanteissa.

Suojauskäytäntöohjelma sisältää seuraavat vaiheet tietojen suojaustyökalujen luomiseksi:

1. Suojattavien tietojen ja teknisten resurssien löytäminen;

2. Mahdollisten uhkien ja tietovuotokanavien paljastaminen;

3. Tietojen haavoittuvuuden ja riskien arviointi monien uhkien ja vuotokanavien läsnä ollessa;

4. Suojausjärjestelmän vaatimusten diagnosointi;

5. Tietoturvatyökalujen valikoima ja niiden ominaisuudet;

6. Valittujen suojatoimenpiteiden, -menetelmien ja -keinojen toteuttaminen ja käytön järjestäminen;

7. Eheyden hallinnan ja suojausjärjestelmän hallinnan toteuttaminen.

Nykytilanteen arviointi on jaettu kahteen järjestelmään: se on "tutkimus alhaalta ylös" ja "tutkimus ylhäältä alas". Ensimmäinen perustuu siihen, että tietoturvapalvelu, joka perustuu kaikkiin tunnettuihin hyökkäystyyppeihin, soveltaa niitä käytännössä tarkistaakseen, onko tämä hyökkäys mahdollinen todelliselta rikoksentekijältä.

Ylhäältä alas -menetelmä on yksityiskohtainen tutkimus kaikista olemassa olevista tiedon tallennus- ja käsittelymenetelmistä. Menetelmän ensimmäinen vaihe on määrittää, mitkä tietovirrat tulisi suojata. Tämän jälkeen analysoidaan tietoturvajärjestelmän nykytilaa, jotta selvitetään käyttöönotetut suojausmenetelmät, missä määrin ja millä tasolla niitä on toteutettu. Kolmannessa vaiheessa kaikki tietokohteet luokitellaan ryhmiin sen luottamuksellisuuden mukaisesti.

Sen jälkeen on selvitettävä, kuinka vakavaa vahinkoa tietokohteeseen hyökätty voi aiheuttaa. Tätä vaihetta kutsutaan "riskin laskemiseksi". Hyökkäyksen mahdollinen vahinko, hyökkäyksen todennäköisyys ja niiden tuotto lasketaan. Saatu vastaus on mahdollinen riski.

Tärkeimmässä ja ratkaisevassa vaiheessa tapahtuu yrityksen tietoturvapolitiikan kehittäminen, joka tarjoaa täydellisimmän suojan mahdollisia riskejä vastaan. Mutta on tarpeen ottaa huomioon ongelmat, joita saattaa syntyä turvallisuuspolitiikan käynnistämisessä. Tällaisia ongelmia ovat muun muassa maan ja kansainvälisen yhteisön lait, eettiset standardit, organisaation sisäiset vaatimukset.

Sellaisena tietoturvapolitiikan luomisen jälkeen lasketaan sen taloudellinen arvo.

Kehityksen päätyttyä ohjelma hyväksytään yrityksen johdon toimesta ja dokumentoidaan yksityiskohtaisesti. Tämän jälkeen tulisi toteuttaa kaikki suunnitelmassa määritellyt komponentit aktiivisesti. Riskien uudelleenlaskenta ja sen jälkeen yhtiön turvallisuuspolitiikan muutos tehdään useimmiten kahden vuoden välein.

Itse PIB on muotoiltu tietojärjestelmän dokumentoiduiksi vaatimuksiksi. Tällaisia asiakirjoja (kutsutaan myös yksityiskohtaisiksi) on kolme tasoa:

Tietoturvapolitiikan ylimmän tason dokumentit osoittavat organisaation aseman tietoturva-alan toiminnassa, valmiuden noudattaa valtion ja kansainvälisiä vaatimuksia tällä alalla. Ne voidaan esimerkiksi nimetä: "IS-konsepti", "IS-politiikka", "IS-tekninen standardi" jne. Huipputason asiakirjoja voidaan antaa kahdessa muodossa - ulkoiseen ja sisäiseen käyttöön.

Keskitason dokumentit käsittelevät tiettyjä tietoturvan näkökohtia. Siinä kuvataan vaatimukset tietoturvatyökalujen luomiselle ja toiminnalle tietyllä tietoturvan puolella.

Alemman tason asiakirjat sisältävät työsäännöt, hallintokäsikirjat, yksityisten tietoturvapalvelujen toimintaohjeet.

Tietojärjestelmän elinkaaren vaiheet on jaettu: strateginen suunnittelu, analyysi, suunnittelu, toteutus, toteutus (käynnistys) ja käyttö. Tarkastellaan jokaista vaihetta yksityiskohtaisesti:

1. Alkuvaihe (strateginen suunnittelu).

Ensimmäisessä vaiheessa määritetään järjestelmän laajuus ja asetetaan rajaehdot. Tätä varten on tarpeen tunnistaa kaikki ulkoiset objektit, joiden kanssa kehitetty järjestelmä on vuorovaikutuksessa, määrittää tämän vuorovaikutuksen luonne. Strategisen suunnittelun vaiheessa määritellään kaikki toiminnallisuudet ja kuvataan niistä tärkeimmät.

2. Selvitysvaihe.

Jalostusvaiheessa analysoidaan sovellusaluetta ja kehitetään tietojärjestelmän arkkitehtonista perustaa. On tarpeen kuvata suurin osa järjestelmän toiminnoista ja ottaa huomioon yksittäisten komponenttien välinen suhde. Jalostusvaiheen lopussa analysoidaan arkkitehtonisia ratkaisuja ja tapoja poistaa ohjelman johtavat riskit.

3. Suunnitteluvaihe.

Tässä vaiheessa luodaan valmis tuote, joka on valmis siirrettäväksi käyttäjälle. Suunnittelun päätyttyä määritetään tuloksena olevan ohjelmiston suorituskyky.

4. Käyttöönoton vaihe (aloitus).

Vaihe on ohjelmiston suora siirto käyttäjälle. Kehitettyä järjestelmää käytettäessä havaitaan usein erilaisia ongelmia, jotka vaativat lisätyötä ja tuotteen säätöä. Tämän vaiheen lopussa selvitetään, ovatko kehittäjille asetetut tavoitteet saavutettu vai eivät.

5. Käytöstä poistaminen ja hävittäminen. Tämän vaiheen tuloksena tiedot siirretään uuteen IS:ään.

Mikä tahansa tietojärjestelmä voi pysyä mahdollisimman hyödyllisenä 3-7 vuotta. Lisäksi se on päivitettävä. Tästä syystä voimme päätellä, että lähes jokainen luoja kohtaa vanhentuneiden tietojärjestelmien modernisointiongelman.

Tietoturvan varmistamisen ongelman ratkaisemiseksi on tärkeää käyttää lainsäädännöllisiä, organisatorisia ja ohjelmisto- ja laitteistotoimia. Huomioimatta jättäminen tämän ongelman ainakin yhteen osa-alueeseen voi johtaa tiedon katoamiseen tai vuotamiseen, jonka kustannukset ja rooli nyky-yhteiskunnan elämässä ovat yhä tärkeämpiä.

Bibliografia:

1.V.A. Ignatiev, Nykyaikaisen kaupallisen yrityksen tietoturva / V.A. Ignatiev - M: Stary Oskol: TNT, 2005. - 448 s.

2.Domarev VV, Tietotekniikan turvallisuus. Suojausjärjestelmien luomismenetelmä (luku 8) / TID Dia Soft / - 2002. [Sähköinen resurssi]. - Pääsytila. - URL-osoite: http://www.kpnemo.ws/ebook/2010/08/10/domarev_vv_bezopasnost_informatsionnyih_tehnologiy_metodologiya_sozdaniya_sistem_zaschityi (käytetty 15.11.2012)

3. Zhuk E.I., Tietoturvan käsitteelliset perusteet [Sähköinen resurssi] // Elektroninen tieteellinen ja tekninen julkaisu "Science and Education", 2010. - Nro 4. - Access mode. - URL-osoite: http://techno-new.developer.stack.net/doc/143237.html (käytetty 20.11.2012)

4. Medvedev N.V., Automaattisten järjestelmien tietoturvastandardit ja -politiikka // Bulletin of MSTU im. N.E. Bauman. Ser. Instrumentointi. - 2010. - nro 1. - S. 103-111.

5. Tietoturvan perusteet: Oppikirja / O.A. Akulov, D.N. Badanin, E.I. Zhuk ja muut - M .: Kustantaja MSTU im. N.E. Bauman, 2008. - 161 s.

6.Filin S.A., Tietoturva / S.A. Pöllö. - Alfa-Press, 2006. - 412 s.

7. Yarochkin V.I. Tietoturva: Oppikirja yliopisto-opiskelijoille. - 3. painos - M.: Akateeminen projekti: Triksta, 2005 - 544 s.

Tietoturvan käsite Tietoturvalla tarkoitetaan tiedon ja sitä tukevan infrastruktuurin suojaamista vahingossa tai tahallisilta luonnollisilta tai keinotekoisilta vaikutuksilta, jotka voivat aiheuttaa ei-hyväksyttävää vahinkoa tietosuhteiden kohteille, mukaan lukien tiedon ja sitä tukevan infrastruktuurin omistajille ja käyttäjille. Tietoturvallisuus on joukko toimenpiteitä, joilla pyritään varmistamaan tietoturva.

Tietoturvan ongelmat Tietoturva on yksi integroidun turvallisuuden tärkeimmistä näkökohdista. Esimerkkejä ovat seuraavat tosiasiat: Venäjän federaation tietoturvadoktriinissa tietoresurssien luvattomalta pääsyltä suojaaminen, tieto- ja televiestintäjärjestelmien turvallisuuden varmistaminen on korostettu kansallisten etujen tärkeiksi osiksi; Vuosien aikana Lähes 500 yritystä tunkeutua Venäjän keskuspankin tietokoneverkkoon. Vuonna 1995 varastettiin 250 miljardia ruplaa. FBI:n mukaan tietokonerikosten aiheuttamat vahingot Yhdysvalloissa vuonna 1997 olivat 136 miljoonaa dollaria.

Tietoturvaongelmat Raportin "Tietokonerikollisuus ja -turvallisuus - 1999: Ongelmat ja trendit" mukaan 32 % vastaajista - hakeutui lainvalvontaviranomaisiin tietokonerikoksista 30 % vastaajista - ilmoitti, että heidän IP-osoitteensa oli hakkeroitu tunkeilijoiden toimesta; 57 %:iin hyökättiin Internetin kautta; 55 % pani merkille tapaukset, joissa heidän omat työntekijänsä olivat rikkoneet tietoturvaloukkauksia; 33 % - ei osannut vastata kysymykseen "onko verkkopalvelimillesi ja verkkokauppajärjestelmillesi hakkeroitu?".

Tietoturvakysymykset Konsulttiyritys Ernst & Youngin vuoden 2004 globaalissa tietoturvatutkimuksessa havaittiin seuraavat keskeiset näkökohdat: Vain 20 % kyselyyn vastanneista uskoo, että heidän organisaationsa käsittelevät tietoturvakysymyksiä ylimmän johdon tasolla; Vastaajien mukaan ”tietoturva-asioiden riittämättömyys” on suurin este tehokkaan tietoturvajärjestelmän luomiselle. Vain 28 prosenttia piti "työntekijöiden koulutustason nostamista tietoturva-alalla" ensisijaisena tavoitteena; "Työntekijöiden laittomat toimet IS:n kanssa työskennellessä" sijoittuivat tietoturvauhkien yleisyydessä toiselle sijalle virusten, troijalaisten ja Internet-matojen jälkeen. Alle 50 % vastaajista antaa työntekijöilleen tietoturvakoulutusta; Vain 24 % vastaajista uskoo, että heidän tietoturvaosastonsa ansaitsevat korkeimman arvosanan organisaatioidensa liiketoimintatarpeiden täyttämisestä; Vain 11 % vastaajista uskoo, että valtion elinten antamat turvallisuusmääräykset ovat merkittävästi parantaneet heidän tietoturvansa tilaa.

Tietoturvauhat Tietoturvauhka (IS) on mahdollinen tapahtuma, toiminta, prosessi tai ilmiö, joka voi vahingoittaa jonkun etuja. Uhkauksen toteuttamisyritystä kutsutaan hyökkäykseksi. IS-uhkien luokittelu voidaan tehdä useiden kriteerien mukaan: IS-näkökulman mukaan (saatavuus, eheys, luottamuksellisuus); IS-komponentit, joihin uhat kohdistuvat (data, ohjelma, laitteisto, tukiinfrastruktuuri); toteutustavan mukaan (luonnolliset tai ihmisen aiheuttamat tahalliset tai tahalliset toimet); uhkien lähteen sijainnin mukaan (tarkastelun IS:n sisällä tai ulkopuolella).

Tiedon ominaisuudet Tietyistä uhista riippumatta tietojärjestelmän tulee tarjota tietojen ja järjestelmien perusominaisuudet sen käsittelyä varten: saatavuus - mahdollisuus saada tietoa tai tietopalveluita kohtuullisessa ajassa; eheys - tiedon merkityksellisyyden ja johdonmukaisuuden ominaisuus, sen suojaus tuhoutumiselta ja luvattomilta muutoksilta; luottamuksellisuus - suoja luvattomalta pääsyltä tietoihin.

Esimerkkejä salassapitoloukkausten uhan toteuttamisesta Osa IS:ssä tallennetusta ja käsitellystä tiedosta on piilotettava ulkopuolisilta. Näiden tietojen siirtäminen voi aiheuttaa vahinkoa sekä organisaatiolle että itse tietojärjestelmälle. Luottamukselliset tiedot voidaan jakaa aiheeseen ja palveluun. Palvelutiedot (esimerkiksi käyttäjien salasanat) eivät kuulu tiettyyn aihealueeseen, mutta niiden paljastaminen voi johtaa kaikkien tietojen luvatta pääsyyn. Aiheen tiedot sisältävät tietoa, jonka paljastaminen voi aiheuttaa organisaatiolle tai henkilölle (taloudellista, moraalista) vahinkoa. Hyökkäysvälineinä voivat toimia erilaiset tekniset keinot (keskustelujen salakuuntelu, verkot), muut menetelmät (luvaton pääsysalasanojen siirto jne.). Tärkeä näkökohta on tietosuojan jatkuvuus koko tallennuksen ja käsittelyn elinkaaren ajan. Esimerkki rikkomuksesta on käytettävissä oleva tietojen varmuuskopioiden tallennus.

Esimerkkejä tietojen eheysuhan toteuttamisesta Yksi yleisimmin toteutetuista tietoturvauhkista on varkaus ja väärentäminen. Tietojärjestelmissä tietojen luvaton muuttaminen voi johtaa menetykseen. Tiedon eheys voidaan jakaa staattiseen ja dynaamiseen. Esimerkkejä staattisen eheyden loukkauksista ovat: virheellinen tiedonsyöttö; tietojen luvaton muuttaminen; ohjelmamoduulin muuttaminen viruksen toimesta; Esimerkkejä dynaamisen eheyden loukkauksista: tapahtumien atomiteetin rikkominen; tietojen kopiointi; lisäpakettien lisääminen verkkoliikenteeseen.

Haittaohjelmat Yksi tapa suorittaa hyökkäys on syöttää haittaohjelmia järjestelmiin. Verkkorikolliset käyttävät tämän tyyppisiä ohjelmistoja: muiden haittaohjelmien tuomiseen; hyökkäyksen kohteena olevan järjestelmän hallintaan saaminen; resurssien aggressiivinen kulutus; ohjelmien ja/tai tietojen muuttaminen tai tuhoaminen. Jakelumekanismin mukaan on olemassa: virukset - koodi, jolla on kyky levitä sisällyttämällä se muihin ohjelmiin; madot - koodi, joka pystyy itsenäisesti aiheuttamaan sen kopioiden jakelun IS:ssä ja niiden suorittamisen.

Haittaohjelmat GOST R "Tiedon suojaus. Informatisointiobjekti. Tietoon vaikuttavat tekijät. Yleiset määräykset” esittelee seuraavan viruksen käsitteen: Ohjelmistovirus on suoritettava tai tulkittu ohjelmakoodi, jolla on ominaisuus luvattoman levittämiseen ja itsensä lisääntymiseen automatisoiduissa järjestelmissä tai tietoliikenneverkoissa tarkoituksena muuttaa tai tuhota tallennettuja ohjelmistoja ja/tai tietoja. automatisoiduissa järjestelmissä.

Esimerkkejä pääsyn estouhan toteuttamisesta Palvelujen estäminen (IS:n pääsyn estäminen) on yksi yleisimmin toteutetuista IS-uhkista. Tietojärjestelmäkomponenttien osalta tämä uhkaluokka voidaan jakaa seuraaviin tyyppeihin: käyttäjän epäonnistuminen (haluttomuus, kyvyttömyys työskennellä IS:n kanssa); tietojärjestelmän sisäinen vika (virheet järjestelmän uudelleenkonfiguroinnin aikana, ohjelmisto- ja laitteistohäiriöt, tietojen tuhoutuminen); tukiinfrastruktuurin vika (viestintäjärjestelmien, sähkönsyötön häiriöt, tilojen tuhoutuminen ja vahingoittuminen).

Tietojärjestelmään kohdistuvan hyökkäyksen käsite Hyökkäys on mikä tahansa toiminto tai toimintosarja, joka käyttää tietojärjestelmän haavoittuvuuksia ja johtaa tietoturvapolitiikan rikkomiseen. Suojausmekanismi on ohjelmisto ja/tai laitteisto, joka havaitsee ja/tai estää hyökkäyksen. Turvapalvelu – Palvelu, joka tarjoaa käytäntöjen mukaisen suojan järjestelmille ja/tai lähetetyille tiedoille tai määrittää hyökkäyksen suorittamisen. Palvelu käyttää yhtä tai useampaa turvamekanismia.

Hyökkäysten luokittelu Tietojärjestelmään kohdistuvien hyökkäysten luokittelu voidaan tehdä useiden kriteerien mukaan: Tapahtumapaikan mukaan: Paikalliset hyökkäykset (tämän tyyppisten hyökkäysten lähde ovat paikallisen järjestelmän käyttäjät ja/tai ohjelmat); Etähyökkäykset (hyökkäyksen lähde ovat etäkäyttäjät, -palvelut tai -sovellukset); Tietojärjestelmään kohdistuvan vaikutuksen mukaan Aktiiviset hyökkäykset (jonka seurauksena tietojärjestelmän häiriö); Passiiviset hyökkäykset (keskittyneet tiedon saamiseen järjestelmästä häiritsemättä tietojärjestelmän toimintaa);

Verkkohyökkäykset I. Passiivinen hyökkäys Passiivinen hyökkäys on hyökkäys, jossa vastustaja ei pysty muokkaamaan lähetettyjä viestejä ja lisäämään viestejään lähettäjän ja vastaanottajan väliseen tietokanavaan. Passiivisen hyökkäyksen tarkoitus voi olla vain lähetettyjen viestien kuunteleminen ja liikenneanalyysi.

Verkkohyökkäykset Aktiivinen hyökkäys on hyökkäys, jossa vastustajalla on mahdollisuus muokata lähetettyjä viestejä ja lisätä omia viestejään. Aktiivisia hyökkäyksiä on seuraavanlaisia: Palvelunesto - DoS-hyökkäys (Denial of Service) Palvelunesto häiritsee verkkopalvelujen normaalia toimintaa. Vastustaja voi siepata kaikki tiettyyn kohteeseen lähetetyt viestit. Toinen esimerkki tällaisesta hyökkäyksestä on merkittävän liikenteen luominen, jonka seurauksena verkkopalvelu ei pysty käsittelemään laillisten asiakkaiden pyyntöjä. Klassinen esimerkki tällaisesta hyökkäyksestä TCP/IP-verkoissa on SYN-hyökkäys, jossa hyökkääjä lähettää paketteja, jotka aloittavat TCP-yhteyden muodostamisen, mutta ei lähetä paketteja, jotka viimeistelevät tämän yhteyden muodostamisen. Tämän seurauksena palvelimen muisti saattaa loppua eikä palvelin ehkä pysty muodostamaan yhteyttä laillisiin käyttäjiin.

Verkkohyökkäykset Tietovirran muuttaminen - "mies keskellä" -hyökkäys Tietovirran muuttaminen tarkoittaa joko välitettävän viestin sisällön tai viestien järjestyksen muuttamista.

Verkkohyökkäykset Replay Replay tarkoittaa passiivista tiedon sieppaamista ja sen myöhempää lähettämistä luvattoman pääsyn saamiseksi - tämä on niin kutsuttu toistohyökkäys. Itse asiassa uusintahyökkäykset ovat yksi huijaustyyppi, mutta koska tämä on yksi yleisimmistä luvattomaan pääsyyn tähtäävistä hyökkäyksistä, sitä pidetään usein erillisenä hyökkäystyyppinä.

Lähestymistavat tietoturvan varmistamiseen AIS:n suojaamiseksi voidaan muotoilla seuraavat säännökset: Tietoturva perustuu olemassa olevien lakien, standardien ja sääntely- ja menetelmäasiakirjojen säännöksiin ja vaatimuksiin; AIS:n tietoturva saadaan aikaan ohjelmisto- ja laitteistotyökalujen ja niitä tukevien organisatoristen toimenpiteiden kokonaisuudella; AIS:n tietoturva olisi varmistettava kaikissa teknisten tietojen käsittelyn vaiheissa ja kaikissa toimintatavoissa, myös korjaus- ja huoltotöiden aikana;

Lähestymistavat tietoturvan varmistamiseen AIS:n suojelemiseksi voidaan muotoilla seuraavat säännökset: Ohjelmisto- ja laitteistosuojauskeinot eivät saa merkittävästi heikentää AIS:n tärkeimpiä toiminnallisia ominaisuuksia; Olennainen osa tietoturvatyötä on suojaustyökalujen tehokkuuden arviointi, joka suoritetaan menetelmällä, joka ottaa huomioon arvioitavan kohteen koko tekniset ominaisuudet, mukaan lukien tekniset ratkaisut ja käytännön toteutuksen; AIS-suojauksen tulisi mahdollistaa suojalaitteiden tehokkuuden valvonta. Tämä valvonta voi olla säännöllistä tai AIS-käyttäjän tarpeen mukaan käynnistämä.

Tietoturvatyökalujen johdonmukaisuus Tietoturvajärjestelmien kehittämisen ja toteutuksen johdonmukaisuus edellyttää tietoturvaan kohdistuvien mahdollisten uhkien tunnistamista sekä menetelmien ja keinojen valintaa tämän uhkien torjuntaan. Ratkaisujen tulee olla systeemisiä, eli niissä on oltava joukko toimenpiteitä, jotka torjuvat kaikenlaisia uhkia.

Suojauksen jatkuvuus Suojauksen jatkuvuus tarkoittaa, että tietoturvan turvaamiseen tähtäävien toimenpiteiden on oltava jatkuvat ajallisesti ja avaruudessa. Tietokohteiden suojaus on varmistettava myös huolto- ja korjaustöitä tehtäessä, tietojärjestelmien ja palveluiden asennuksen ja konfiguroinnin aikana.

Kohtuullinen riittävyys Tietoturvajärjestelmien rakentaminen ja ylläpito vaatii tiettyjä, joskus merkittäviäkin varoja. Samaan aikaan on mahdotonta luoda kaiken kattavaa suojajärjestelmää. Suojausjärjestelmää valittaessa on löydettävä kompromissi tietoobjektien suojauskustannusten ja mahdollisten tietouhkien toteutuksen menetysten välillä.

Hallinnan ja soveltamisen joustavuus Tietoturvauhat ovat monitahoisia eivätkä ennalta määrättyjä. Vastatoimien onnistuminen edellyttää kykyä muuttaa käytettyjä keinoja, ottaa nopeasti käyttöön tai sulkea pois käytetyt tietosuojakeinot sekä lisätä uusia suojamekanismeja.

Suojausalgoritmien ja -mekanismien avoimuus Tietoturvatyökalut itsessään voivat muodostaa uhan tietojärjestelmälle tai esineelle. Tämän luokan uhkien estämiseksi suojaalgoritmit ja -mekanismit on tarkastettava itsenäisesti turvallisuuden ja standardien noudattamisen suhteen sekä niiden kyky käyttää yhdessä muiden tietosuojatyökalujen kanssa.

Suojatoimenpiteiden ja -keinojen helppokäyttöisyys Tietoturvajärjestelmiä suunniteltaessa tulee muistaa, että ehdotettujen toimenpiteiden ja keinojen toteuttamisesta vastaavat käyttäjät (jotka eivät usein ole tietoturva-alan asiantuntijoita). Siksi suojatoimenpiteiden tehokkuuden lisäämiseksi on välttämätöntä, että niiden kanssa työskentelyn algoritmi on käyttäjälle ymmärrettävä. Lisäksi käytetyt tietoturvatyökalut ja -mekanismit eivät saisi häiritä käyttäjän normaalia työtä automatisoidun järjestelmän kanssa (heikentää dramaattisesti tuottavuutta, lisätä työn monimutkaisuutta jne.).

Tietoturvan varmistamisen menetelmät Tarkastellaanpa esimerkkiä tietoturvan varmistamiseen käytettävien menetelmien luokittelusta: este on menetelmä, jolla fyysisesti estetään hyökkääjän tie tietoon; kulunvalvonta - suojausmenetelmä säätelemällä järjestelmän tietoresurssien käyttöä; peittäminen - menetelmä tietojen suojaamiseksi sen kryptografisella muunnolla; sääntely - menetelmä tietojen suojaamiseksi, joka luo edellytykset automaattiselle käsittelylle, jossa luvattoman pääsyn mahdollisuus minimoidaan; pakko - suojamenetelmä, jossa henkilöstö pakotetaan noudattamaan tietojen käsittelyä, välittämistä ja käyttöä koskevia sääntöjä; motivaatio - suojamenetelmä, jossa käyttäjää rohkaistaan olemaan loukkaamatta tiedon käsittely-, siirto- ja käyttötapoja noudattamalla eettisiä ja moraalisia normeja.

Keinot tietojärjestelmien suojaamiseksi Tällaiset välineet voidaan luokitella seuraavien kriteerien mukaan: tekniset välineet - erilaiset sähkö-, elektroniikka- ja tietokonelaitteet; fyysiset keinot - toteutetaan autonomisten laitteiden ja järjestelmien muodossa; ohjelmistolla tarkoitetaan ohjelmistoa, joka on suunniteltu suorittamaan tietoturvatoimintoja; kryptografiset välineet - matemaattiset algoritmit, jotka tarjoavat datamuunnoksia tietoturvaongelmien ratkaisemiseksi; organisatoriset keinot - joukko organisatorisia, teknisiä ja organisatorisia ja oikeudellisia toimenpiteitä; moraaliset ja eettiset keinot - toteutetaan normien muodossa, jotka ovat kehittyneet tietokoneiden ja tietotekniikan leviämisen myötä; lainsäädännölliset keinot - joukko säädöksiä, jotka säätelevät teollis- ja tekijänoikeuksien käyttöä, tietojen käsittelyä ja siirtoa koskevia sääntöjä.