Organisatoriset ja tekniset toimenpiteet tietojen suojan varmistamiseksi. Organisatoriset ja tekniset toimenpiteet luottamuksellisten tietojen tekniseksi suojaamiseksi

1Tietoturvaongelman tämänhetkinen relevanssiaste määritetään. Tekniseen ja tekniseen suojaukseen liittyvät keskeiset määritelmät esitetään. Yrityksille tarpeellisten tietojen suojan varmistamisen vaiheet kuvataan. Suojeltujen kohteiden jakaminen vastaaviin luokkiin on suoritettu. Mahdollisia tietovuodon kanavia kuvataan ja tietovuodon teknisten kanavien luokittelu esitetään. Asetetut vaatimukset suojeluun tähtäävien toimenpiteiden laajuudelle ja luonteelle luottamuksellista tietoa vuodosta teknisten kanavien kautta suojattavan kohteen käytön aikana. Yrityksen tärkeimmät toimeenpanosta vastaavat virkamiehet on ilmoitettu tietoturva. Näkemykset huomioitu teknisiä keinoja tiedon vastaanottaminen, käsittely, tallentaminen ja lähettäminen. Kuvataan tärkeimmät menetelmät ja keinot tietojen suojaamiseksi vuodolta teknisten kanavien kautta - organisatoriset, haku- ja tekniset. Tietojen aktiivisen ja passiivisen suojauksen menetelmät esitetään.

datan suojelu

tilat

vuotokanavat

luokittelu

tiedot

1. Khorev A.A. Tietojen suojauksen järjestäminen vuodolta teknisten kanavien kautta // Special Technique. - 2006. - Nro 3.

2. Khalyapin D.B. Datan suojelu. Kuullaanko sinua? Suojele itseäsi. - M .: NO SHO Bayard, 2004.

3. Averchenkov V.I., Rytov M.Yu. Tietoturvapalvelu: organisaatio ja hallinta: opetusohjelma yliopistoille [ sähköinen resurssi] - M.: FLINTA, 2011.

4. Torokin A.A. Tekniikan perusteet ja tiedon tekninen suojaus. – M.: Gelius, 2005.

5. Buzov G.A. Suojaus tietovuodolta teknisten kanavien kautta. M.: Hot line, 2005.

Tieto on nyt avain. Informaatio - tiedot henkilöistä, tosiasioista, tapahtumista, ilmiöistä ja prosesseista riippumatta niiden esitysmuodosta. Aina tiedon hallussapito antoi etuja sille, jolla oli tarkempaa ja laajempaa tietoa, varsinkin jos se koski tietoa kilpailijoista tai kilpailijoista. "Kuka omistaa tiedon, omistaa maailman" (Nathan Rothschild - brittiläinen pankkiiri ja poliitikko).

Tietoturvaongelma on aina ollut olemassa, mutta tällä hetkellä se on tieteellisen ja teknologisen kehityksen valtavan harppauksen ansiosta saavuttanut erityistä merkitystä. Siksi tietoturva-asiantuntijoiden tehtävänä on hallita koko joukko tietoturvan tekniikoita ja menetelmiä, tietoturvajärjestelmien mallinnus- ja suunnittelumenetelmiä. Yksi tavoista suojata tietoa on tietojen insinööri- ja tekninen suojaus. Tekninen ja tekninen suojaus on joukko erityisiä elimiä, teknisiä välineitä ja toimenpiteitä niiden käyttöön luottamuksellisten tietojen suojaamiseksi.

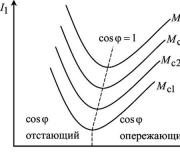

Tietovuoto on luvaton prosessi, jossa tietoja siirretään lähteestä kilpailijalle. Fyysistä tiedonsiirtopolkua lähteestään luvattomalle vastaanottajalle kutsutaan vuotokanavaksi. Kanavaa, jossa luvaton tiedonsiirto tapahtuu teknisin keinoin, kutsutaan tekniseksi tietovuotokanavaksi (TCLE). Tietovuodon teknisten kanavien luokittelu on esitetty kuvassa.

Tietojen korkealaatuisen suojauksen varmistamiseksi teknisten kanavien kautta tapahtuvalta vuodon varalta tarvitaan ensinnäkin eriytetty lähestymistapa suojattuun tietoon. Tätä varten ne on jaettava sopiviin luokkiin ja luokkiin. Tässä tapauksessa esineiden luokittelu suoritetaan tietojen teknisen suojauksen tehtävien mukaisesti. Siinä asetetaan myös vaatimukset toimenpiteiden laajuudelle ja luonteelle, jolla pyritään suojaamaan luottamuksellisia tietoja vuodolta teknisten kanavien kautta suojatun kohteen toiminnan aikana.

Suojausluokkaan A kuuluvat kohteet, joissa tietojen käsittelystä tai neuvotteluista syntyneet tietosignaalit piilotetaan kokonaan (salaisuuksien käsittelyn laitoksessa tapahtuva tosiasia).

Tietovuodon teknisten kanavien luokittelu

Suojausluokkaan B kuuluvat objektit, joissa tietojen käsittelyn tai neuvottelun aikana esiintyvien informaatiosignaalien parametrit on piilotettu, joille on mahdollista palauttaa luottamukselliset tiedot (piilottaa objektissa käsitellyt tiedot).

Luottamuksellisen tiedon lähteen luonteesta riippuen vuotokanavat luokitellaan seuraavasti:

- sähkömagneettiset tietovuodon kanavat sähkömagneettisten aaltojen radiotaajuusalueella, joissa suojattujen kohteiden tekninen tiedustelu (paljastus) -merkki on sähkömagneettinen säteily, jonka parametrit laadullisesti tai kvantitatiivisesti luonnehtivat tiettyä suojattavaa kohdetta;

- sähkömagneettiset tietovuodon kanavat sähkömagneettisten aaltojen infrapuna-alueella, joissa suojakohteen tekninen paljastamisominaisuus on tällä alueella olevien esineiden oma säteily;

- tietovuodon akustinen kanava. Käytetään tiedon hankkimiseen akustisessa puheessa ja signaaliälyssä;

- tietovuodon hydroakustiset kanavat. Sitä käytetään vastaanotettaessa tietoa ääniviestinnän lähettämisestä, melukenttien tiedustelusta ja hydroakustisista signaaleista;

- seismiset informaatiovuotokanavat, joiden avulla maan pinnan muodonmuutoksia ja leikkauskenttiä havaitsemalla ja analysoimalla voidaan määrittää erilaisten räjähdysten koordinaatit ja voimakkuus sekä siepata käynnissä olevia neuvotteluja lyhyen matkan päässä;

- magnetometriset informaatiovuotokanavat, jotka antavat tietoa kohteista havaitsemalla paikallisia muutoksia magneettikenttä Maa, johon kohde vaikuttaa;

- tietovuodon kemialliset kanavat, jotka mahdollistavat tiedon saamisen kohteesta kontaktin tai muutosten etäanalyysin avulla kemiallinen koostumus kohdetta ympäröivä ympäristö.

Tietoturvan varmistaminen voidaan jakaa useisiin vaiheisiin.

Ensimmäinen vaihe (suojakohteen analyysi) on määrittää, mitä on suojattava.

Analyysi suoritetaan seuraavilla aloilla:

- Ensinnäkin suojattava tieto määritetään;

- erottua eniten tärkeitä elementtejä(kriittiset) suojatut tiedot;

- määritetään kriittisen tiedon elinikä (aika, joka kilpailija tarvitsee hankitun tiedon toteuttamiseen);

- määritetään suojatun tiedon luonnetta kuvaavat keskeiset tiedon elementit (indikaattorit);

- indikaattorit luokitellaan yrityksen toiminta-alueiden mukaan (tuotanto- ja teknologiset prosessit, tuotannon logistiikkajärjestelmä, divisioonit, johtaminen jne.).

Toinen vaihe on uhkien tunnistaminen:

- määritetään - kuka voi olla kiinnostunut suojatusta tiedosta;

- kilpailijoiden käyttämät menetelmät näiden tietojen saamiseksi arvioidaan;

- todennäköisiä tietovuodon kanavia arvioidaan;

- kehitetään toimenpidejärjestelmää kilpailijan toiminnan tukahduttamiseksi.

Kolmas analysoi omaksuttujen ja jatkuvasti tehokkuutta käyttöalajärjestelmiä turvallisuus (dokumentaation fyysinen turvallisuus, henkilöstön luotettavuus, luottamuksellisten tietojen siirtoon käytettävien tietoliikennelinjojen turvallisuus jne.).

Neljänneksi - tarvittavien suojatoimenpiteiden määrittely. Analyyttisten tutkimusten kolmen ensimmäisen vaiheen perusteella määritellään tarvittavat lisätoimenpiteet ja keinot yrityksen turvallisuuden varmistamiseksi.

Viidenneksi - yrityksen (organisaation) johtajat harkitsevat toimitetut ehdotukset kaikista tarvittavista turvatoimenpiteistä ja laskevat niiden kustannukset ja tehokkuuden.

Kuudes - täytäntöönpano lisätoimenpiteitä turvallisuus, ottaen huomioon vahvistetut prioriteetit.

Seitsemäs on valvonnan toteuttaminen ja toteutettujen turvatoimien saattaminen yhtiön henkilöstön tietoon.

Organisaation puitteissa tiedon suojausprosessi kulkee tavalla tai toisella edellä mainitut vaiheet läpi.

Yrityksen turvajärjestelmä ymmärretään tällä hetkellä järjestäytyneenä joukkona erityisiä elimiä, palveluita, keinoja, menetelmiä ja toimenpiteitä, jotka varmistavat yksilön, yrityksen ja valtion elintärkeiden etujen suojaamisen sisäisiltä ja ulkoisilta uhilta.

Yrityksen turvajärjestelmä koostuu seuraavista pääelementeistä (virkamiehet ja elimet):

- Tietoturvaasioista vastaavan yrityksen johtaja.

- Yrityksen turvallisuusneuvosto.

- Yrityksen turvallisuuspalvelu.

- Yrityksen osastot, jotka osallistuvat yrityksen turvallisuuden varmistamiseen.

Turvallisuusjohtamisen tehtävänä on pääsääntöisesti yrityksen johtaja ja hänen sijaisensa yleisiä kysymyksiä(1. sijainen), jolle turvallisuuspalvelu on suoraan alaisuudessa.

Tietosuojan järjestämiseksi yrityksessä on tarpeen muodostaa turvallisuusneuvosto. Se on yhtiön johtajan alainen kollegiaalinen toimielin, jonka kokoonpanon hän nimittää pätevien ja tietoturvasta vastaavien toimihenkilöiden keskuudesta. Turvallisuusneuvosto kehittää johtajalle ehdotuksia tärkeimmistä tiedonsuojan varmistamisen kysymyksistä, mukaan lukien:

- yrityksen toiminta-alat turvallisuuden takaamiseksi;

- turvajärjestelmän parantaminen;

- vuorovaikutus viranomaisten, asiakkaiden, kumppaneiden, kilpailijoiden ja tuotteiden kuluttajien jne. kanssa.

Tiedon vastaanottamisen, käsittelyn, tallennuksen ja välittämisen teknisten välineiden (TSPI) ohella tiloihin asennetaan tekniset välineet ja järjestelmät, jotka eivät suoraan liity luottamuksellisten tietojen käsittelyyn, mutta joita käytetään TSPI:n yhteydessä ja sijaitsevat niiden luoman sähkömagneettisen kentän vyöhyke. Tällaisia teknisiä välineitä ja järjestelmiä kutsutaan lisäteknisiksi välineiksi ja järjestelmiksi (ATSS).

Organisaatioissa työskentelee suunnittelu- ja tekninen suojaus Tieto koostuu yleensä kahdesta vaiheesta:

- suojajärjestelmän rakentaminen tai nykyaikaistaminen;

- tietoturvan ylläpitäminen vaaditulla tasolla.

Tietoturvajärjestelmän muodostus toteutetaan uudessa perustettuja järjestöjä Muualla nykyistä järjestelmää modernisoidaan.

Tavoitteista riippuen tiedon turvallisuuden varmistavien toimenpiteiden toteuttamismenettely ja käytetyt laitteet, keinot ja keinot suojautua tietovuodolta teknisten kanavien kautta voidaan jakaa organisatoriseen, haku- ja tekniseen.

Organisatoriset keinot suojella

Nämä toimenpiteet suoritetaan ilman erityisiä laitteita ja ne sisältävät seuraavat:

- valvotun alueen perustaminen kohteen ympärille;

- taajuuksien, energian, ajallisten ja alueellisten rajoitusten käyttöönotto tietojen vastaanottamisen, käsittelyn, tallentamisen ja siirron teknisten välineiden toimintatapoihin;

- sähköakustisten muuntimien (puhelin, faksi jne.) ominaisuudet omaavien aputeknisten välineiden ja järjestelmien (VTSS) irrottaminen liitäntälinjoista suljettujen kokousten ajaksi;

- käytä vain sertifioitua TSPI:tä ja HTSS:ää;

- osallistuminen osoitettujen (suojattujen) tilojen rakentamiseen ja jälleenrakentamiseen, TSPI-laitteiden asennukseen sekä tietojen suojaustöihin, vain organisaatiot, joilla on asiaankuuluvien palvelujen toimilupa tällä alueella;

- informatisointiobjektien ja allokoitujen tilojen luokittelu ja sertifiointi tietojen suojan varmistamista koskevien vaatimusten noudattamiseksi työskennellessäsi vaihtelevan salassapitoasteen omaavien tietojen kanssa;

- TSPI:n majoitustiloihin ja myönnettyihin tiloihin pääsyä koskeva järjestelmärajoitus.

Hakutoiminnot

Kannettavat kuuntelulaitteet (kiinnitys) tunnistetaan erityistutkimuksissa ja tarkastuksissa. TSPI:n majoitustilojen ja myönnettyjen tilojen tarkastus suoritetaan silmämääräisellä tarkastuksella ilman kalustoa. Erikoistarkastuksen aikana, joka suoritetaan käyttämällä passiivista (vastaanotto) ja aktiivista hakutyökalut, suoritettu:

- TSPI:n radiospektrin ja harhaanjohtavan sähkömagneettisen säteilyn ohjaus;

- havaitseminen sähkömagneettisen kentän ilmaisimien, sieppaajien, taajuusmittareiden, skannerien tai kulissien taakse asennettujen kuuntelulaitteiden ohjelmisto- ja laitteistojärjestelmien avulla;

- jaettujen tilojen, TSPI:n ja HTSS:n erityinen tarkastus epälineaarisilla paikantimilla ja liikkuvilla röntgenyksiköillä.

Tekninen suojaus

Tällaiset tapahtumat toteutetaan sekä passiivisilla että aktiivisilla suojamenetelmillä ja keinoilla. Passiivisille teknisiä tapoja suojat sisältävät:

- pääsynrajoitus- ja valvontajärjestelmien asennus TSPI:n majoitustiloihin ja niille varattuihin tiloihin;

- TSPI:n ja liitäntälinjojen suojaus;

- TSPI:n ja laitteiden liitäntälinjojen näyttöjen maadoitus;

- jaettujen tilojen äänieristys;

- upottaminen VTSS:ään, jolla on "mikrofoni" vaikutus ja jolla on uloskäynti valvotun alueen ulkopuolelle, erikoissuodattimet;

- autonomisten ja stabiloitujen lähteiden sekä keskeytymättömien virransyöttölaitteiden käyttöönotto TSPI-virtalähdepiirissä;

- asennus TSPI:n tehonsyöttöpiireihin sekä melunvaimennussuodattimien erityistilojen sähköverkkoihin.

Aktiivinen vaikuttaminen vuotokanaviin toteutetaan toteuttamalla:

- sähkömagneettisten kohinageneraattoreiden synnyttämä spatiaalinen kohina;

- salakuuntelulaitteiden radiokanavien toimintataajuuksilla erityisten lähettimien tuottamat kohdistetut häiriöt;

- vibroakustisten suojalaitteiden synnyttämät akustiset ja tärinähäiriöt;

- ääninauhureiden vaimennus laitteilla, jotka lähettävät suunnattua suurtaajuista radiolähetystä;

- meluisat sähköverkot, vieraat johtimet ja VTSS:n liitäntäjohdot, jotka ylittävät valvotun alueen;

- lämpöhävitystilat elektroniset laitteet.

Kun varoja käytetään tietojen insinöörin ja teknisen suojan varmistaviin toimenpiteisiin, organisaatio vähentää merkittävästi uhkien toteutumisen todennäköisyyttä, mikä epäilemättä edistää yrityksen aineellisen ja henkisen pääoman säilymistä.

Arvostelijat:

Kitova O.V., taloustieteen tohtori, professori, tietotekniikan osaston johtaja, FSBEI HPE “G.V.:n mukaan nimetty Venäjän kauppakorkeakoulu. Plekhanov” Venäjän federaation opetus- ja tiedeministeriöstä, Moskova;

Petrov L.F., teknisten tieteiden tohtori, taloustieteen matemaattisten menetelmien laitoksen professori, G.V. Plekhanov” Venäjän federaation opetus- ja tiedeministeriöstä, Moskova.

Toimitus vastaanotti teoksen 18.3.2014.

Bibliografinen linkki

Titov V.A., Zamaraeva O.A., Kuzin D.O. TOIMENPITEET TEKNISET TIEDOT JA TIEDON TEKNISET SUOJAUKSET // Perustutkimus. - 2014. - Nro 5-3. – s. 573-576;URL-osoite: http://fundamental-research.ru/ru/article/view?id=33920 (käyttöpäivä: 04.06.2019). Tuomme huomionne Kustantajan "Academy of Natural History" julkaisemat lehdet

Teknisillä toimenpiteillä varmistetaan luottamuksellisten tietojen paljastumisen ja vuotamisen estäminen tuotanto- ja työtoiminnan varmistamisen teknisillä keinoilla sekä teollisen vakoilun teknisten keinojen torjunta rakennusten, tilojen ja rakennuksiin asennettujen erityisten teknisten välineiden avulla. teknisiä keinoja, jotka mahdollisesti muodostavat tietovuotokanavia.

Teknisillä toimenpiteillä varmistetaan erityisten, harhasäteilyltä ja häiriöiltä suojattujen, luottamuksellisten tietojen tai keinojen käsittelyyn tarkoitettujen teknisten välineiden hankinta, asennus ja käyttö tuotantoprosessissa.

Tekniset suojakeinot: - suojakeinot: turva- ja turva-palohälytys; turvallisuus televisio; kulunvalvontajärjestelmät; lineaarisen turvallisuuden keinot - tiedon suojausvälineet: keinot KU:n havaitsemiseen ja tunnistamiseen UA:ssa; suojakeinot ja vastatoimet; järjestelmällisen tutkimuksen keinot. - ohjelmien suojauskeinot: ohjelmistot; laitteisto; yhdistetty. - valvontakeinot: radiologiset; toksikologinen; pyrotekninen; metallinpaljastimet. kahdeksan

4.4 Henkilöstöjohtaminen

Liiketoiminnan suojelemisessa erilaisilta uhkilta tärkeä paikka on yrityksen henkilöstöllä. Henkilöstön kanssa työskentelyn tärkeyttä määrää se, että jos työntekijä haluaa paljastaa liikesalaisuuksia, ei sitä pystytä estämään kalliillakaan suojakeinoilla.

Yrityksen taloudellisen turvallisuuden tehokkaan suojan järjestäminen henkilöstön puolelta sisältää kolme päävaihetta työskentelyn työntekijöiden kanssa, jotka on hyväksytty luottamuksellisille tiedoille: alustava (työskentelyä edeltävänä aikana); nykyinen (työntekijän työaikana); lopullinen (työntekijän irtisanomisen aikana).

Alustava vaihe on vastuullisin ja vastaavasti vaikeampi. Ensinnäkin tehtävänkuvauksen ja toiminnan ominaisuuksien perusteella laaditaan vaatimukset virkaan hakijalle. Ne eivät sisällä vain muodollisia vaatimuksia - sukupuoli, ikä, koulutus, työkokemus, vaan myös joukko moraalisia ja psykologisia ominaisuuksia, jotka hakijalla on oltava. Näin voit selventää, millaista työntekijää yritys tarvitsee, ja itse ehdokkaan - verrata omia ominaisuuksiaan vaadittuihin.

Tämän jälkeen suoritetaan ehdokkaiden valinta avoimeen virkaan. Ehdokkaiden valintamenetelmät voivat vaihdella. Etusija olisi asetettava menetelmille, jotka minimoivat häikäilemättömien ihmisten tunkeutumisen tai kilpailijoiden tai rikollisten rakenteiden etujen edustamisen mahdollisuuden. Näitä ovat: hakeminen työvoimapalveluihin, rekrytointitoimistoihin työvoimaa ja muut vastaavat organisaatiot; ehdokkaiden etsiminen korkeakoulujen opiskelijoiden ja valmistuneiden keskuudesta; ehdokkaiden valinta kumppaniyritysten suositusten perusteella; ehdokkaiden valinta yrityksen luotettavien työntekijöiden suositusten perusteella.

Valinta, joka perustuu hakijoiden satunnaiseen hakemiseen suoraan yritykseen, voi olla uhka sen taloudelliselle turvallisuudelle tulevaisuudessa. Sopii, varsinkin kun satunnainen valinta ehdokas, tee pyyntö aikaisemmasta työpaikasta saadakseen kuvauksen hänen moraalisista ja liiketoiminnallisista ominaisuuksistaan sekä tiedot peruutetuista tuomioista. Ehdokkaan persoonallisuuden täydellisempään tuntemiseen on mahdollista käyttää sisäasioiden elinten palveluita. Sisäasiainelimet antavat tietoa ehdokkaan rikosrekisterin olemassaolosta (poissaolosta) ja etsintäkuulutettavista henkilöistä

Kun ehdokkaan asiakirjat (henkilöasiakirjat, koulutus, aikaisempi asema ja työkokemus, ominaisuudet ja suositukset) ja viimeksi mainittu hänelle asetetuin vaatimuksin on käyty läpi ja molemminpuolinen noudattaminen on todettu, tehdään haastattelu hakijan henkilöstöosaston työntekijän kanssa. Hakija täyttää kyselyn, vastaa kysymyksiin, mukaan lukien ammatilliset ja psykologiset testit. Hakijan psykologiset ominaisuudet eivät ole yhtä tärkeitä kuin ammatilliset ominaisuudet. Psykologinen valinta mahdollistaa ehdokkaan moraalisten ja eettisten ominaisuuksien, hänen heikkouksiensa, henkisen vakauden, mutta myös mahdollisten rikollisten taipumuksiensa, kykynsä pitää salaisuudet selvittämisen.

Jos hakija läpäisee kokeen ja tunnustaa hänet tehtävään sopivaksi, laaditaan (allekirjoitetaan) kaksi asiakirjaa:

Työsopimus (sopimus). Sopimuksessa on oltava lauseke työntekijän velvollisuudesta olla paljastamatta luottamuksellisia tietoja (liikesalaisuus) ja noudattaa turvatoimia;

Sopimus (velvoitteet) luottamuksellisten tietojen (liikesalaisuuksien) salaamatta jättämisestä, joka on oikeudellinen asiakirja, jossa avoimeen virkaan hakija lupaa olla paljastamatta tietoja, jotka hän saa tietää työskennellessään yrityksessä, sekä vastuuta niiden paljastamisesta tai turvallisuussääntöjen noudattamatta jättämisestä.

Vasta palkatun työntekijän välitön toiminta hänen työssään ja luottamuksellisten tietojen kanssa työskentelyä koskevien sääntöjen noudattamisen tarkistamiseksi tulee aloittaa koeajalla, jonka päätyttyä tehdään lopullinen päätös työntekijän palkkaamisesta. hakija vakituiseen työpaikkaan.

Jatkuvassa työssä on tarpeen määrittää menettely, jolla työntekijät pääsevät luottamuksellisiin tietoihin (liikesalaisuudet). Kaikilla yrityksen (yrityksen) luottamuksellisia tietoja käsittelevillä työntekijöillä on oikeus tutustua luottamuksellisiin tietoihin vain siinä laajuudessa kuin heidän virallisia tehtäviä ja vaaditaan töihin. Tältä osin kussakin tehtävässä tulisi olla oikeus saada tietty määrä luottamuksellisia tietoja, joista poistumista pidetään velvollisuuden rikkomisena ja joka muodostaa tietyn uhan yrityksen turvallisuudelle. Tämän luettelon koon määrää yrityksen johtaja tai erityinen komissio. Sen mukaan jokainen työntekijä saa pääsyn tietyn tason luottamuksellisiin tietoihin.

Tehokas tapa suojata tietoa, varsinkin jos yrityksessä on useita toimialoja (työpajat, divisioonit, toimipaikat), on rajoittaa henkilöstön fyysistä pääsyä (liikkumista) muille alueille, jotka eivät liity työntekijöiden toiminnallisiin tehtäviin. Vierailu "suljetuilla" alueilla tapahtuu vain johdon luvalla.

Alkuperäinen joissakin yrityksissä käyttämä tietoturvatekniikka on homogeenisen tiedon jakaminen erillisiin itsenäisiin lohkoihin ja työntekijöiden tutustuttaminen vain yhteen niistä, mikä ei anna työntekijöille mahdollisuuden esitellä tämän alueen yleistä tilannetta.

Johtopäätös

Kaupallinen tieto on tietoa erilaisten tavaroiden ja palveluiden markkinoiden ajankohtaisesta tilanteesta. Tämä sisältää yrityksen kaupankäynnin määrälliset ja laadulliset indikaattorit, erilaiset kaupallisen toiminnan tiedot (hinnat, toimittajat, kilpailijat, toimitusehdot, laskelmat, tavaravalikoima jne.). Kaupallisen tiedon tarkoitus on, että sen avulla voit analysoida liiketoimintaasi, suunnitella sitä ja seurata tuloksia. Kaupallisen tiedon lähteitä ovat henkilöstö, asiakirjat, julkaisut, tekniset tiedotusvälineet, tuotteet.

Liikesalaisuus - kaupallisista syistä tarkoituksella piilotetut taloudelliset edut ja tiedot yrityksen tuotannon eri näkökohdista ja aloista, taloudellisesta, johtamisesta, tieteellisestä, teknisestä, taloudellisesta toiminnasta, jonka suojaaminen johtuu kilpailun eduista ja mahdollisista uhista yrityksen taloudellinen turvallisuus. Liikesalaisuus syntyy, kun se kiinnostaa kauppaa.

Markkinataloudessa yrittäjät kohtaavat uusia haasteita ja ongelmia, joiden riittävästä ratkaisusta liiketoimintanäkymät riippuvat. Siksi yritysten ja organisaatioiden taloudellisessa toiminnassa on objektiivisesti kehittynyt pohjimmiltaan uusia painopisteitä - liikesalaisuuksien alan tietojen suojaaminen taloudellisen turvallisuuden takaamiseksi.

Tärkeimmät tavat suojata tietoja:

Lainsäädäntö. Se perustuu niiden yrittäjän luottamuksellisiin tietoihin liittyvien oikeuksien noudattamiseen, jotka sisältyvät Venäjän lainsäädäntöön.

Organisatorinen. Se sisältää: tietyn tiedon luokittelemisesta luottamuksellisiksi vastuussa olevan viran tai palvelun perustamisen, näiden tietojen saamista ja käyttöä koskevien sääntöjen noudattamisen; tietojen erottelu luottamuksellisuusasteen mukaan ja luottamuksellisiin tietoihin pääsyn järjestäminen vain aseman mukaisesti tai johdon luvalla; tietojen käyttöä koskevien sääntöjen noudattaminen; pysyvän valvontajärjestelmän saatavuus tietojen saatavuutta ja käyttöä koskevien sääntöjen noudattamisen suhteen.

Tekninen. Ohjaus- ja suojausvälineitä käytetään (signalointilaitteet, videokamerat, mikrofonit, tunnistustyökalut, ohjelmistot tietokonejärjestelmien suojaamiseksi luvattomalta käytöltä).

Työskentele henkilöstön kanssa. Se sisältää yhtiön henkilöstöosastojen aktiivista työtä henkilöstön rekrytoinnissa, testaamisessa, koulutuksessa, sijoittamisessa, ylentämisessä ja kannustamisessa. Henkilökunnalle tulee säännöllisesti tiedottaa luottamuksellisten tietojen käyttöä koskevien sääntöjen noudattamisen tarpeesta ja vastuusta rikkomuksista.

Luettelo käytetyistä kirjallisista lähteistä

KHOREV Anatoli Anatolievitš, teknisten tieteiden tohtori, professori

Tietojen suojauksen järjestäminen vuodolta teknisten kanavien kautta

Yleiset määräykset

Suojatuilla tiedoilla tarkoitetaan tietoja, jotka ovat omistusoikeuden kohteena ja jotka ovat oikeudellisten asiakirjojen vaatimusten tai tiedon omistajan asettamien vaatimusten mukaisia. Tämä on yleensä tietoa rajoitettu pääsy jotka sisältävät valtiosalaisuudeksi luokiteltuja tietoja sekä tietoja luottamuksellinen luonne.

Rajoitettujen tietojen (jäljempänä suojattu tieto) suojaaminen vuodolta teknisten kanavien kautta tapahtuu perustuslain perusteella. Venäjän federaatio, Venäjän federaation lakien "Tiedoista, tietojenkäsittelystä ja tietojen suojaamisesta", "Valtionsalaisuuksista", "Yrityssalaisuuksista", muiden Venäjän federaation säädösten vaatimukset, "Asetukset valtion järjestelmä Venäjän federaation tietojen suojaaminen ulkomaiselta tekniseltä tiedustelulta ja sen vuodolta teknisten kanavien kautta", hyväksytty Venäjän federaation hallituksen asetuksella 15. syyskuuta 1993 nro 912-51, "Yritysten toiminnan lupia koskevat määräykset, valtiosalaisuuksia muodostavien tietojen käyttöön, tiedonsuojakeinojen luomiseen sekä valtiosalaisuuksien suojaamiseen tähtäävien toimenpiteiden toteuttamiseen ja (tai) palvelujen tarjoamiseen liittyvää työtä suorittavat järjestöt ja järjestöt", hyväksytty asetuksella. Venäjän federaation hallituksen 15. huhtikuuta 1995 nro 333, "Tietoturva-alan toiminnan valtion lupia koskevat määräykset", hyväksytty Venäjän federaation hallituksen 27. huhtikuuta 1994 annetulla asetuksella nro 10, "Luottamuksellisten tietojen suojaamiseen tarkoitettujen keinojen kehittämistä ja (tai) tuotantoa koskevat lupatoimintaa koskevat määräykset", hyväksytty Venäjän federaation hallituksen 27. toukokuuta 2002 asetuksella nro 348, sellaisena kuin se on muutettuna ja täydennettynä 3. lokakuuta 2002 nro 731 , “Sertifiointia koskevat määräykset Tietosuojakeinot", hyväksytty Venäjän federaation hallituksen 26. kesäkuuta 1995 asetuksella nro 608, Venäjän federaation hallituksen asetukset "luottamuksellisten tietojen teknisen suojan toimilupatoimista" (päivätty 30. huhtikuuta, 2002 nro 290, 23. syyskuuta 2002 nro 689 ja 64 päivätyillä 6. helmikuuta 2003 päivätyillä muutoksilla ja lisäyksillä, "Tietyn tyyppisten toimintojen lupien myöntämisestä" (nro 135, 11. helmikuuta 2002), sekä Venäjän valtion teknisen toimikunnan puheenjohtajan 25. marraskuuta 1994 hyväksymä "Informatisointiobjektien varmentamista koskevat määräykset tietoturvavaatimuksia varten" ja muut säädökset.

Valtion tietoresurssien suojaamiseen sovelletaan sääntelyasiakirjojen vaatimuksia ja suosituksia. Suojeltaessa ei-valtiollisia tietoresursseja, jotka muodostavat liikesalaisuuden, pankkisalaisuuden jne., sääntelyasiakirjojen vaatimukset ovat luonteeltaan neuvoa-antavia.

Valtionsalaisuuksia (jäljempänä luottamuksellisia tietoja) sisältämättömien rajoitettujen tietojen suojajärjestelyn määrää tietoresurssien omistaja tai valtuutettu henkilö Venäjän federaation lainsäädännön mukaisesti.

Toimenpiteet luottamuksellisten tietojen suojaamiseksi vuodolta teknisten kanavien kautta (jäljempänä tekninen tietojen suojaus) ovat olennainen osa yritysten toimintaan ja ne toteutetaan muiden tietoturvansa varmistamiseksi toimenpiteiden yhteydessä.

Luottamuksellisten tietojen suojaaminen teknisten kanavien kautta tapahtuvilta vuodoilta olisi toteutettava toteuttamalla joukko organisatorisia ja teknisiä toimenpiteitä, jotka muodostavat suojatun kohteen tietojen teknisen suojausjärjestelmän (ITSI), ja ne olisi eriytettävä perustetun kohteen mukaan. tietokohteen tai osoitettujen (suojattujen) tilojen luokka (jäljempänä - suojan kohde).

Organisatoriset toimenpiteet tietojen suojaamiseksi vuodolta teknisten kanavien kautta perustuvat pääasiassa useiden suositusten huomioimiseen valittaessa tiloja luottamuksellisten tietojen käsittelyn teknisten välineiden (TSIT) asentamiseen ja luottamuksellisten neuvottelujen käymiseen, rajoitusten asettamiseen käytettävälle TSOT:lle, teknisille apuvälineille. ja järjestelmät (HTSS) ja niiden sijoittelu sekä esittely tietty järjestelmä yrityksen (organisaation, yrityksen) työntekijöiden pääsy informatisointikohteisiin ja osoitettuihin tiloihin.

Tekniset toimenpiteet tietojen suojaamiseksi vuodolta teknisten kanavien kautta perustuvat teknisten suojakeinojen käyttöön sekä erityisten suunnittelu- ja suunnitteluratkaisujen toteuttamiseen.

Tietojen teknisestä suojauksesta huolehtivat tietosuojayksiköt (turvapalvelut) tai organisaatioiden johtajien nimeämät yksittäiset asiantuntijat suorittamaan tällaista työtä. Tietojen suojaamista koskevien toimenpiteiden kehittämiseen voidaan ottaa mukaan kolmannen osapuolen organisaatioita, joilla on FSTEC:n tai Venäjän FSB:n lisenssit asiaankuuluvien töiden suorittamiseen.

Tarvittavien tietojen suojaustoimenpiteiden luettelo määritetään suojan kohteen erityistutkimuksen, sertifiointitestien ja luottamuksellisten tietojen käsittelyyn tarkoitettujen teknisten välineiden erityistutkimusten tulosten perusteella.

Tiedon teknisen suojan tason tulee vastata tietosuojan järjestämiskustannusten ja tietoresurssien omistajalle mahdollisesti aiheutuvan vahingon määrän suhdetta.

Suojatut kohteet on sertifioitava tietoturvavaatimusten mukaisesti säädösasiakirjojen mukaisesti Venäjän FSTEC Tietosuojaa koskevien vahvistettujen normien ja vaatimusten noudattamiseksi. Sertifioinnin tulosten perusteella annetaan lupa (vaatimustenmukaisuustodistus) luottamuksellisten tietojen käsittelyyn annettu esine.

Vastuu tietojen teknisen suojan vaatimusten varmistamisesta on suojattuja kohteita hoitavien organisaatioiden johtajilla.

Tietovuodon ajoissa havaitsemiseksi ja estämiseksi teknisiä kanavia pitkin tulee tietosuojan tilaa ja tehokkuutta seurata. Valvonta koostuu nykyisten menetelmien mukaisesta tietoturvaa koskevien säädösasiakirjojen vaatimusten täyttymisen tarkastamisesta sekä toteutettujen toimenpiteiden pätevyyden ja tehokkuuden arvioinnista. Tietosuoja katsotaan tehokkaaksi, jos toteutetut toimenpiteet ovat asetettujen vaatimusten ja standardien mukaisia. Tietosuojatyön organisoinnista vastaavat suojattuja kohteita hoitavien osastojen päälliköt ja tietosuojan varmistamisen valvonta on annettu tietosuojaosastojen (turvapalvelujen) päälliköille.

Luottamuksellisten tietojen käsittelyyn tarkoitettujen teknisten välineiden sekä tietojen suojauskeinojen asennus on suoritettava teknisen suunnittelun tai teknisen ratkaisun mukaisesti. TSOI:n asennuksen ja asennuksen sekä tietoturvatyökalujen teknisten ratkaisujen ja teknisten projektien kehittämisestä vastaavat tietoturvayksiköt (yritysturvapalvelut) tai suunnitteluorganisaatiot, joilla on FSTEC-lisenssi, asiakkaiden antamien suunnittelun teknisten eritelmien perusteella.

Tekniset ratkaisut Tietojen suojaaminen vuodolta teknisten kanavien kautta ovat olennainen osa teknisiä, suunnittelu-, arkkitehtuuri- ja suunnitteluratkaisuja ja muodostavat perustan luottamuksellisten tietojen tekniselle suojajärjestelmälle.

CTSI:n luomiseen liittyvän työn välittömästä organisoinnista vastaa virkamies, joka antaa tieteellistä ja teknistä ohjausta suojakohteen suunnittelua varten.

CTSI:n kehittämistä ja käyttöönottoa voivat suorittaa sekä yritykset (organisaatiot, yritykset) että muut erikoistuneet organisaatiot, joilla on FSTEC:n ja (tai) Venäjän FSB:n lisenssit vastaavaan toimintaan.

VTBI:n tai sen kehittämisen tapauksessa yksittäisiä komponentteja Asiakasorganisaation erikoisorganisaatiot määrittävät tiedot suojatoimenpiteiden järjestämisestä ja toteuttamisesta vastaavat jaostot tai yksittäiset asiantuntijat, joiden tulee antaa metodologista ohjausta ja osallistua suojattujen kohteiden erityistutkimukseen, analyyttinen perustelu CTSI:n luomisen tarpeelle, sopia TSOI:n valinta, tekninen ja ohjelmistotyökalut suojelu, teknisten eritelmien kehittäminen CTSI:n luomista varten, CTSI:n toteuttamiseen liittyvän työn organisointi ja suojan kohteiden todistaminen.

Yrityksessä olevien tietokohteiden ja osoitettujen (suojattujen) tilojen luomista ja käyttöä koskevien töiden organisointimenettely on määritelty erityisessä "Asetuksessa menettelystä, joka koskee töiden järjestämistä ja suorittamista yrityksessä tietojen suojaamiseksi niiden vuodolta teknisten kanavien kautta ”, ottaen huomioon erityiset olosuhteet, joiden olisi määritettävä:

- menettely suojattujen tietojen määrittämiseksi;

- menettely organisaatioyksiköiden, erikoistuneiden kolmansien osapuolten ottamiseksi mukaan tietotekniikan ja CTSI-objektien kehittämiseen ja käyttöön, niiden tehtävät ja toiminnot suojatun kohteen luomisen ja käytön eri vaiheissa;

- menettely kaikkien tähän työhön osallistuvien organisaatioiden, osastojen ja asiantuntijoiden vuorovaikutukselle;

- menettely suojeltujen kohteiden kehittämistä, käyttöönottoa ja käyttöä varten;

- virkamiesten vastuu tiedonsuojaa koskevien vaatimusten laatimisen oikea-aikaisuudesta ja laadusta, CTSI:n kehittämisen laadusta ja tieteellisestä ja teknisestä tasosta.

Yrityksen (laitoksen, yrityksen) on dokumentoitava luettelo säädösten mukaisesti suojattavista tiedoista ja kehitettävä asianmukainen salliva järjestelmä henkilöstön pääsyä varten näihin tietoihin.

Järjestettäessä työtä vuotojen suojaamiseksi suojatun kohteen teknisten tietokanavien kautta, voidaan erottaa kolme vaihetta:

- ensimmäinen vaihe (valmisteluvaihe, esiprojekti);

- toinen vaihe (VSTS:n suunnittelu);

- kolmas vaihe (suojatun kohteen käyttöönottovaihe ja tiedon tekninen suojausjärjestelmä).

Tietojen teknisen suojausjärjestelmän luomisen valmisteluvaihe

Ensimmäisessä vaiheessa valmistellaan suojattujen kohteiden tietojen teknisen suojajärjestelmän luomista, jonka aikana suoritetaan suojattujen kohteiden erityinen tutkimus, analyyttinen perustelu CTSI:n luomisen tarpeelle ja tekninen (yksityinen tekninen) tehtävä sen luomiseksi.

Suojeltavien kohteiden erityiskartoituksen yhteydessä asiaankuuluvien asiantuntijoiden kanssa arvioidaan mahdollisia teknisiä kanavia tietovuodolle.

Mahdollisten teknisten vuotokanavien analysoimiseksi laitoksella tutkitaan seuraavaa:

- suunnitelma (mittakaavassa) rakennuksen viereisestä alueesta enintään 150 - 300 metrin säteellä, josta käy ilmi (jos mahdollista) rakennusten omistusoikeus ja valvontavyöhykkeen rajat;

- rakennuksen pohjapiirrokset, joista käyvät ilmi kaikki huoneet ja niiden seinien, kattojen, viimeistelymateriaalien, ovien ja ikkunoiden ominaisuudet;

- koko rakennuksen teknisen viestinnän suunnitelma, mukaan lukien ilmanvaihtojärjestelmä;

- kohteen maadoitusjärjestelmän suunnitelma, jossa ilmoitetaan maadoitusjohtimen sijainti;

- rakennuksen tehonsyöttöjärjestelmän suunnitelmakaavio, josta käy ilmi eristysmuuntajan (sähköaseman), kaikkien suojavaivojen ja kytkentärasioiden sijainti;

- puhelinlinjojen asettelusuunnitelma, josta käyvät ilmi kytkentärasioiden sijainnit ja asennus puhelinlaitteet;

- turva- ja palohälytysjärjestelmien suunnitelma, josta käyvät ilmi asennuspaikat ja anturityypit sekä kytkentärasiat.

Selvitetään: milloin kohde (rakennus) rakennettiin, mitkä organisaatiot olivat mukana rakentamisessa, mitkä organisaatiot olivat aiemmin siinä.

Analysoitaessa kohteen sijainnin olosuhteita määritetään valvontavyöhykkeen raja, parkkipaikat sekä rakennukset, jotka ovat suoraan näkyvissä suojeltujen tilojen ikkunoista valvontavyöhykkeen ulkopuolella. Näiden rakennusten omistusoikeus ja kulkutapa määritellään (jos mahdollista).

Silmämääräisellä havainnolla tai valokuvaamalla suojeltujen tilojen ikkunoista perustetaan läheisten rakennusten ikkunat sekä parkkipaikat, jotka ovat suorassa näkyvissä. Niistä selvitetään mahdollisuutta tehdä tiedustelu suuntamikrofoneilla ja laserakustisilla tiedustelujärjestelmillä sekä visuaalisen havainnoinnin ja ampumisen keinoilla.

Muuntaja-aseman, sähkökeskuksen, kytkintaulujen sijaintia ollaan selvittämässä. Valvontavyöhykkeen ulkopuolella sijaitsevat rakennukset ja tilat määritetään, jotka saavat virtansa samasta muuntajan pienjänniteväylästä kuin suojattavat kohteet. Sähkölinjojen pituus suojatuista kohteista mahdollisia paikkoja valvontavyöhykkeen ulkopuolella sijaitsevien tietojen sieppausvälineiden (vaihdekeskukset, tilat jne.) liittäminen. Arvioidaan mahdollisuutta vastaanottaa verkkokirjanmerkeillä välitettyjä tietoja (kun ne on asennettu suojattuihin tiloihin) valvonta-alueen ulkopuolella.

Suojatun alueen vieressä olevat ja valvonta-alueen ulkopuolella sijaitsevat tilat määritetään. Heidän omistus- ja käyttötapansa on asetettu. Mahdollisuus päästä ulkopuolelta suojattujen tilojen ikkunoihin määritellään. Puheinformaation vuotamisen mahdollisuutta suojatuista tiloista akustisten tärinäkanavien kautta selvitetään parhaillaan.

Teknisten apuvälineiden ja -järjestelmien liitäntälinjat määritellään (linjat puhelinyhteys, hälytykset, turva- ja palohälytysjärjestelmät, kellot jne.), jotka ylittävät valvotun alueen, niiden kytkentärasioiden sijainnin. Mitataan linjojen pituus suojatuista kohteista valvontavyöhykkeen ulkopuolella oleviin tiedon sieppausvälineiden mahdollisiin liitäntäkohtiin. Puheinformaation mahdollisuutta vuotaa suojatuista tiloista akustosähköisten kanavien kautta selvitetään parhaillaan.

Valvotun vyöhykkeen yli menevät tekniset tietoliikenneyhteydet ja ulkopuoliset johtimet määritetään, niiden pituus mitataan suojatuista kohteista tiedon sieppausvälineiden mahdollisiin liitäntäkohtiin.

Maadoitusjohtimen sijainti on asetettu, johon suojattavan kohteen maadoitussilmukka on kytketty. Valvonta-alueen ulkopuolella sijaitsevat tilat, jotka on kytketty samaan maadoitusjohtimeen, määritetään.

TSOI:n tietokohteiden asennuspaikat ja niiden liitoslinjojen sijoitukset määritetään.

Parhaillaan arvioidaan mahdollisuutta siepata TSOI:n käsittelemää tietoa erityisillä teknisillä keinoilla sähkömagneettisten ja sähköisten tietovuotokanavien kautta.

V nykyaikaiset olosuhteet On suositeltavaa suorittaa tekninen valvonta rakennusrakenteiden todellisten suojausominaisuuksien, huoneiden ääni- ja tärinäeristyksen arvioimiseksi, jotta niiden tulokset voidaan ottaa huomioon kehitettäessä toimenpiteitä TSOI:n ja allokoitujen tilojen suojaamiseksi.

Suunnittelua edeltävä kysely voidaan uskoa erikoistuneelle organisaatiolle, jolla on asianmukainen lupa, mutta tässä tapauksessa on suositeltavaa tehdä tietotuen analyysi suojatun tiedon osalta asiakasorganisaation edustajien toimesta metodologisen avun avulla. erikoistunut organisaatio.

Tämän organisaation asiantuntijoiden perehdyttäminen suojattuun tietoon tapahtuu organisaatiossa - asiakas - määritellyn menettelyn mukaisesti.

Sen jälkeen, kun yrityksen (organisaation, yrityksen) johtajan nimeämä ryhmä (komissio) on suorittanut projektia edeltävän erityistutkimuksen suojatusta kohteesta, tehdään analyyttinen perustelu CTSI:n luomisen tarpeelle, jonka aikana:

- määritellään luettelo suojeltavista tiedoista (luottamuksellisten tietojen luettelon hyväksyy organisaation johtaja);

- suojan alaisten luottamuksellisten tietojen luokittelu suoritetaan;

- vahvistetaan luettelo henkilöistä, joille on myönnetty suojan alaisia luottamuksellisia tietoja;

- määritellään henkilöstön osallistumisaste tietojen käsittelyyn (keskusteluun, siirtoon, tallentamiseen jne.), heidän vuorovaikutuksensa keskenään ja turvallisuuspalvelun kanssa;

- kehitetään matriisia henkilöstön pääsystä suojan piiriin kuuluviin luottamuksellisiin tietoihin;

- todennäköisen vastustajan (tunkeilija, tunkeilija) malli määritetään (täsmennetään);

- tietokohteiden ja allokoitujen tilojen luokittelu ja luokittelu suoritetaan;

- perustella tarve houkutella erikoistuneita organisaatioita vaadittavat lisenssit oikeus tehdä työtä tietojen suojaamiseksi CTSI:n suunnittelua ja toteuttamista varten;

- CTSI:n kehittämisen ja käyttöönoton materiaali-, työvoima- ja rahoituskustannusten arviointi suoritetaan;

- CTSI:n kehittämisen ja käyttöönoton alustavat ehdot määritellään.

Luottamuksellisen tiedon pääominaisuus on sen arvo mahdolliselle vastustajalle (kilpailijoille). Siksi luottamuksellisten tietojen luetteloa määrittäessään sen omistajan on määritettävä tämä arvo sen vahingon perusteella, jota yritykselle voi aiheutua, jos tieto vuotaa (paljastetaan). Tietovuodosta (paljaamisesta) mahdollisesti aiheutuvan vahingon (tai negatiivisten seurausten) määrästä riippuen otetaan käyttöön seuraavat tiedon tärkeysluokat:

- 1 luokka - tiedot, joiden vuotaminen voi johtaa yrityksen taloudellisen tai taloudellisen riippumattomuuden tai maineen menetykseen (kuluttajien, alihankkijoiden, tavarantoimittajien jne. luottamuksen menettämiseen);

- 2 luokkaa – tiedot, joiden vuotaminen voi aiheuttaa merkittäviä taloudellisia vahinkoja tai heikentää sen mainetta;

- 3 luokkaa - tiedot, joiden paljastaminen voi aiheuttaa yritykselle taloudellista vahinkoa.

Tiedon levittämisen kannalta se voidaan jakaa kahteen ryhmään:

- ensimmäinen ryhmä (1) - luottamuksellisia tietoja, jotka liikkuvat vain yrityksessä ja joita ei ole tarkoitettu siirrettäväksi toiselle osapuolelle;

- toinen ryhmä (2) - luottamukselliset tiedot, jotka on tarkoitus siirtää toiselle osapuolelle tai saada toiselta osapuolelta.

Siksi on suositeltavaa määrittää kuusi tietojen luottamuksellisuuden tasoa (taulukko 1).

Taulukko 1. Tietojen luottamuksellisuuden tasot

Vahingon määrä (negatiiviset seuraukset), jonka paljastaminen voi aiheuttaa erityisiä tietoja | Tietojen luottamuksellisuuden taso |

|

tiedot, joita ei voi siirtää muille yrityksille (organisaatioille) | muille yrityksille (organisaatioille) siirrettäväksi tai niiltä saadut tiedot |

|

| Tietojen vuotaminen voi johtaa yrityksen taloudellisen tai taloudellisen riippumattomuuden menettämiseen tai sen maineen menettämiseen | ||

| Tietojen vuotaminen voi aiheuttaa merkittäviä taloudellisia vahinkoja tai vahingoittaa yrityksen mainetta | ||

| Tietovuoto voi aiheuttaa yritykselle taloudellista vahinkoa | ||

Luottamuksellisten tietojen saantijärjestelmää luotaessa on noudatettava periaatetta - mitä suurempi tietojen paljastamisesta aiheutuu vahinko, sitä pienempi joukko henkilöitä siihen pääsee.

Luottamuksellisten tietojen käyttötavat tulisi kytkeä työntekijöiden työtehtäviin.

Liikesalaisuuden muodostavien tietojen saaneiden henkilöiden piirin rajoittamiseksi on suositeltavaa ottaa käyttöön seuraavat pääsytavat niihin:

- tila 1 - tarjoaa pääsyn koko luottamuksellisten tietojen luetteloon. Sen perustaa yrityksen johto;

- tila 2 - tarjoaa pääsyn tietoihin suoritettaessa tietyntyyppisiä toimintoja (rahoitus, tuotanto, henkilöstö, turvallisuus jne.). Perustettu osastojen ja palvelujen hallintaa varten;

- tila 3 - tarjoaa pääsyn tiettyyn tietoluetteloon tiettyjä toimintoja suoritettaessa. Se on perustettu työntekijöille - tietyn osaston (palvelun) asiantuntijoille heidän työtehtäviensä mukaisesti.

Siksi luottamuksellisten tietojen luettelon laatimisen jälkeen on tarpeen määrittää niiden luottamuksellisuuden taso sekä työntekijöiden pääsy niihin.

Yrityksen (yrityksen) työntekijöiden pääsyä luottamuksellisiin tietoihin kannattaa rajoittaa joko pääsytapojen mukaisilla salassapitotasoilla (renkailla) tai ns. auktoriteettimatriiseilla, joissa yrityksen työntekijöiden asemat (yritys) on lueteltu riveillä ja sarakkeet - tiedot, jotka sisältyvät liikesalaisuuden muodostavien tietojen luetteloon. Matriisin elementit sisältävät tietoa asianomaisten virkamiesten valtatasosta (esim. "+" - pääsy tietoihin on sallittu, "-" - pääsy tietoihin on kielletty).

Seuraavaksi määritetään (selvitetään) mahdollisen vihollisen (tunkeilija, tunkeilija) malli, joka sisältää tiedon saamisesta kiinnostuneen vastustajan varustelutason määrittämisen ja sen kyvyn käyttää tiettyjä tiedusteluteknisiä keinoja tiedon sieppaamiseen.

Riippuen taloudellisesta tuesta sekä mahdollisuudesta päästä käsiksi tiettyihin tiedusteluresursseihin, vihollisella on useita vaihtoehtoja tiedon sieppaamiseen. Esimerkiksi keinot väärän sähkömagneettisen säteilyn ja häiriön tiedustelemiseksi, elektroniset laitteet teknisiin välineisiin upotetun tiedon sieppaamiseen, laser Akustiset järjestelmät tiedustelu voi pääsääntöisesti käyttää tiedustelu- ja erikoispalvelut valtioita.

Jotta varmistetaan erilainen lähestymistapa tietojen suojauksen järjestämiseen teknisten kanavien kautta tapahtuvalta vuodolta, suojatut kohteet on luokiteltava asianmukaisiin luokkiin ja luokkiin.

Kohteiden luokitus suoritetaan tietojen teknisen suojauksen tehtävien mukaisesti ja siinä asetetaan vaatimukset toimenpiteiden laajuudelle ja luonteelle, joilla pyritään suojaamaan luottamuksellisia tietoja vuodolta teknisten kanavien kautta suojatun kohteen toiminnan aikana.

Suojatut kohteet tulee jakaa kahteen suojausluokkaan (taulukko 2).

TO suojaluokka A sisältää esineet, joissa tietojen käsittelyn tai neuvottelujen aikana tapahtuvat tietosignaalit piilotetaan kokonaan (salattujen tietojen käsittelyn laitoksella piilottaminen).

Suojausluokkaan B kuuluvat objektit, joissa tietojen käsittelyn tai neuvottelun aikana esiintyvien informaatiosignaalien parametrit on piilotettu, joille on mahdollista palauttaa luottamukselliset tiedot (piilottaa objektissa käsitellyt tiedot).

Taulukko 2. Informatisointiobjektien ja erityisten tilojen suojausluokat

Suojatun kohteen luokkaa määritettäessä otetaan huomioon sen suojausluokka sekä yrityksen taloudelliset mahdollisuudet sulkea mahdolliset tekniset kanavat tietovuodolle. Suojatut kohteet voidaan jakaa kolmeen luokkaan.

Tietojen suojattujen kohteiden ja osoitettujen tilojen luokittelusta vastaavat toimikunnat, jotka ovat nimittäneet niiden yritysten päälliköt, joista ne sijaitsevat. Toimikuntien kokoonpanoon kuuluu pääsääntöisesti tietoturvan varmistamisesta vastaavien yksiköiden edustajat sekä suojattuja kohteita hoitavien yksiköiden edustajat.

- määritetään suojeltavat tietokohteet ja osoitetut tilat;

- määritetään TSOI:n käsittelemien tai erillisessä huoneessa käsiteltyjen tietojen luottamuksellisuustaso ja arvioidaan vahinkojen kustannukset, joita niiden vuotaminen voi aiheuttaa yritykselle (organisaatiolle, yritykselle);

- kullekin suojauskohteelle määritetään suojausluokka (A tai B) ja määritetään mahdolliset tekniset kanavat tietovuodoille sekä erityiset tekniset keinot, joita voidaan käyttää tiedon sieppaamiseen (taulukot 3, 4);

- määritetään suojauskeinojen järkevä koostumus ja kehitetään organisatorisia toimenpiteitä tietyn teknisen kanavan sulkemiseksi tietovuotoja varten jokaista suojattavaa kohdetta varten;

- luottamuksellisiksi luokitelluille ja toisen osapuolen toimittamille tiedoille määritetään niiden suojaamiseksi toteutettujen toimenpiteiden riittävyys (tietojen suojaamista koskevat toimenpiteet tai normit määräytyvät asiaa koskevalla sopimuksella);

- tehdään arvio toimenpiteiden (organisaation ja teknisten) kustannuksista, joilla suljetaan tietty tekninen tietovuotokanava kunkin suojelukohteen osalta;

- ottaa huomioon arvio mahdollisen vastustajan (kilpailija, tunkeilija) kyvystä käyttää tiettyjä teknisiä tiedusteluvälineitä tiedon sieppaamiseen sekä kunkin tietovuotokanavan sulkemisesta aiheutuvat kustannukset ja vahinkojen kustannukset, jotka aiheutua yritykselle sen vuotamisen seurauksena, niiden tai muiden teknisten tietovuodon kanavien sulkemisen tarkoituksenmukaisuudesta;

- sen jälkeen kun on päätetty, mitkä tekniset tietovuodon kanavat on suljettava, määritetään informatisointiobjektin tai allokoidun tilan luokka (taulukko 5).

Toimikunnan työn tulokset vahvistetaan säädöksellä, jonka valiokunnan nimittänyt virkamies hyväksyy.

Taulukko 3. Mahdolliset tekniset kanavat PC:n käsittelemien tietojen vuotamiseen

Tietovuodon tekniset kanavat | siepata tietoa |

| Sähkömagneettinen (TSOI:n sivusähkömagneettisen säteilyn sieppaus) | Harhaanjohtavan sähkömagneettisen säteilyn tutkailuvälineet ja läheisiin rakennuksiin asennetut antennit (PEMIN) Ajoneuvo ah, sijaitsee valvotun alueen ulkopuolella |

| Sähköinen (indusoitujen sähköisten signaalien sieppaus) | PEMIN-tiedustelulaitteet, jotka on kytketty TSOI-voimalinjoihin, HTSS-yhdyslinjoihin, vieraisiin johtimiin, TSOI-maapiireihin valvotun alueen ulkopuolella |

| TSDI:n suurtaajuinen säteilytys | "Korkeataajuinen säteilytys" on asennettu läheisiin rakennuksiin tai viereisiin tiloihin valvonta-alueen ulkopuolelle |

| Elektronisten laitteiden käyttöönotto tiedon sieppaamiseksi TSOI:ssa | Moduulityyppiset laitteistokirjanmerkit, jotka on asennettu järjestelmäyksikköön tai oheislaitteisiin tietokoneen kokoonpanon, käytön ja korjauksen aikana:

Laitteiston kirjanmerkit, jotka tuodaan salaa PC-piirien lohkoihin, solmuihin, levyihin ja yksittäisiin elementteihin niiden valmistusvaiheessa |

Taulukko 4. Mahdolliset tekniset kanavat puheinformaation vuotamiseen

| Tietovuodon tekniset kanavat | Käytetään erityisiä teknisiä keinoja siepata tietoa |

| Suora akustinen (rakojen, ikkunoiden, ovien, teknisten aukkojen, ilmanvaihtokanavien jne.) |

|

| Akustovärinä (rakennusvaipan, sähköputkien jne. kautta) |

|

| Akusto-optiikka (ikkunan läpi | laserakustiset paikannusjärjestelmät, jotka asennetaan läheisiin rakennuksiin ja ajoneuvoihin, jotka sijaitsevat valvotun alueen ulkopuolella |

| Akustosähköinen (BTSS-runkojohtojen kautta) |

|

| Akustoelektromagneettinen (parametrinen) |

|

Teknisen tiedon suojauksen tehtävä | Suljetut tekniset tietovuodon kanavat | |

| Tietojen käsittelystä teknisin keinoin tai neuvottelemalla syntyvien tietosignaalien täydellinen piilottaminen (salattujen tietojen käsittelyn piilottaminen laitoksessa) | ||

| Tietojen käsittelystä syntyvien tietosignaalien parametrien piilottaminen teknisellä keinolla tai neuvottelulla, jolla on mahdollista palauttaa luottamukselliset tiedot (pisteessä käsiteltyjen tietojen piilottaminen) | kaikki mahdolliset tekniset tietovuodon kanavat | |

| Tietosignaalien parametrien piilottaminen , teknisillä keinoilla tai neuvotteluilla tapahtuvasta tietojen käsittelystä johtuvia, joista on mahdollista saada takaisin luottamukselliset tiedot (laitoksessa käsiteltyjen tietojen piilottaminen) | vaarallisimmat tekniset tietovuodon kanavat |

Suojakohteen luokan määrittämisen jälkeen arvioidaan yrityksen (organisaation, yrityksen) mahdollisuudet luoda ja ottaa käyttöön CTSI tai perustellaan tarve ottaa mukaan erikoistuneita organisaatioita, joilla on tarvittavat lisenssit. suorittaa tietosuojatyötä CTSI:n suunnittelua ja toteuttamista varten. CTBS:n kehittämisen ja käyttöönoton materiaali-, työ- ja rahoituskustannusten arviointi suoritetaan ja CTBS:n kehittämisen ja käyttöönoton likimääräiset ehdot määritetään.

VTBI:n luomistarpeen analyyttisen perustelun tulokset dokumentoidaan selittävässä huomautuksessa, jonka tulee sisältää:

- luettelo luottamuksellisista tiedoista, jotka osoittavat niiden luottamuksellisuuden tason;

- luettelo yrityksen työntekijöistä, joille on myönnetty luottamuksellisia tietoja, sekä heidän pääsytapansa ja tarvittaessa pääsymatriisi;

- tiedon ominaisuus ja suojelukohteiden organisaatiorakenne;

- luettelo suojeltavista informatisointiobjekteista ja niiden luokat;

- luettelo myönnetyistä suojeltavista tiloista ja niiden luokat;

- luettelo ja kuvaus teknisistä keinoista luottamuksellisten tietojen käsittelemiseksi sekä niiden asennuspaikka;

- luettelo ja kuvaus teknisistä apuvälineistä ja -järjestelmistä sekä niiden asennuspaikka;

- mahdollisen vastustajan (kilpailija, tunkeilija) odotettu varustetaso;

- tietovuodon tekniset kanavat suljettava (eliminoitava);

- organisatoriset toimenpiteet tietovuodon teknisten kanavien sulkemiseksi;

- luettelo ja kuvaus käyttöön ehdotetuista teknisistä tiedonsuojakeinoista sekä niiden asennuspaikka;

- menetelmät ja menettelyt tietosuojan tehokkuuden valvomiseksi;

- perustelut tarpeesta ottaa mukaan erikoistuneita organisaatioita, joilla on tarvittavat lisenssit oikeuteen suorittaa suunnittelun tietosuojatyötä;

- CTSI:n kehittämisen ja toteuttamisen materiaali-, työ- ja rahoituskustannusten arviointi;

- ohjeelliset ehdot CTSI:n kehittämistä ja täytäntöönpanoa varten;

- luettelo toimenpiteistä tietojen luottamuksellisuuden varmistamiseksi VTBI:n suunnitteluvaiheessa.

Selityksen allekirjoittaa analyyttisen perustelun suorittaneen ryhmän (toimikunnan) päällikkö, on sovittu turvallisuuspalvelun päällikön kanssa ja hyväksynyt yrityksen johtaja.

Analyyttisen perustelun ja nykyisten sääntely- ja metodologisten asiakirjojen perusteella tietojen suojaamiseksi vuodolta teknisten kanavien kautta, ottaen huomioon suojatun kohteen vakiintunut luokka ja luokka, asetetaan erityiset tiedonsuojavaatimukset, jotka sisältyvät tekniseen (yksityiseen) tekninen) tehtävä CTSI:n kehittämiseksi.

VTBI:n kehittämisen toimeksiantojen (TOR) tulee sisältää:

- kehittämisen perusteet;

- suojatun kohteen alkutiedot teknisiltä, ohjelmistollisilta, tiedollisilta ja organisatorisista näkökohdista;

- linkki sääntely- ja metodologisiin asiakirjoihin, jotka huomioiden VTBI:tä kehitetään ja otetaan käyttöön;

- erityisvaatimukset CTSI:lle;

- luettelo käyttöön tarkoitetuista teknisistä tiedonsuojakeinoista;

- työn kokoonpano, sisältö ja ajoitus kehitys- ja toteutusvaiheissa;

- luettelo urakoitsijoista - erilaisten töiden suorittajista;

- asiakkaalle esitettävä luettelo tieteellisistä ja teknisistä tuotteista ja dokumentaatiosta.

Suojattavan kohteen CTSI:n suunnittelun toimeksianto laaditaan erillisenä asiakirjana, sovitaan suunnitteluorganisaation, asiakasorganisaation turvallisuuspalvelun (asiantuntijan) kanssa toimenpiteiden riittävyyden osalta suojan tekniseen suojaamiseen. tiedot ja asiakkaan hyväksymä.

Tietojen teknisen suojausjärjestelmän suunnitteluvaihe

Teknisen tietoturvajärjestelmän luomista koskevan teknisen hankkeen kehittämiseen olisi otettava mukaan Venäjän federaation FSTEC:n lisensoimia organisaatioita.

VSTI:n teknisen suunnittelun tulee sisältää:

- nimilehti;

- aktiivisten suojajärjestelmien järjestelmät (jos sellaisia on tehtävänkuvaus suunnittelua varten);

- ohjeet ja käsikirjat teknisten suojakeinojen käyttämiseksi käyttäjille ja tietoturvaobjektin tietoturvasta vastaaville.

Tekninen suunnittelu, työpiirustukset, arviot ja muu hankedokumentaatio tulee ottaa huomioon aikanaan.

Tekninen projekti sovitetaan yhteen asiakkaan turvallisuuspalvelun (asiantuntijan), suunnitteluorganisaation tietoturvaviranomaisen, urakoitsijoiden edustajien - työtyyppien suorittajien kanssa, ja sen hyväksyy suunnitteluorganisaation johtaja.

Teknistä projektia kehitettäessä tulee ottaa huomioon seuraavat suositukset:

- osoitettuihin tiloihin on tarpeen asentaa sertifioidut tekniset tietojenkäsittelyvälineet ja tekniset apuvälineet;

- TSOI:n sijoittamiseksi on suositeltavaa valita kellarit ja puolikellarit (niillä on suojaominaisuudet);

- organisaation päälliköiden toimistot sekä erityisen tärkeät varatut tilat suositellaan sijoitettavaksi ylempiin kerroksiin (viimeistä lukuun ottamatta) älykkyyden kannalta vähemmän vaaralliselta puolelta;

- on tarpeen järjestää kaikki viestintä (vesihuolto, lämmitys, viemäri, puhelin, sähkö jne.) rakennukseen yhdessä paikassa. Rakennuksen kommunikaatiot on tarkoituksenmukaista viedä välittömästi vaihdehuoneeseen ja varmistaa, että sen sisäänkäynti on suljettu ja hälytys- tai turvajärjestelmä asennettu;

- jos eristysmuuntaja (muuntaja-asema), josta suojatut tekniset tilat ja niille varatut tilat syötetään sähköä, sijaitsee valvonta-alueen ulkopuolella, on tarpeen järjestää erotus sähköaseman pienjänniteväylistä, joista suojatut kohteet ovat sähköllä, kuluttajat sijaitsevat valvonta-alueen ulkopuolella;

- on suositeltavaa vetää sähkökaapelit yhteisestä tehokilvestä pystyjohdotuksen periaatteen mukaisesti lattioihin, joissa on vaakasuora kerros lattiajohdotus ja jokaiseen kerrokseen asennetaan oma tehosuoja. Samoin olisi asetettava liitäntäkaapeleita tekniset apuvälineet, mukaan lukien viestintäjärjestelmien kaapelit;

- tietoliikennetulojen määrän suojattujen tilojen vyöhykkeelle tulee olla minimaalinen ja vastattava viestinnän määrää. Suojattujen tilojen läpi kulkevat käyttämättömät vieraat johtimet sekä käyttämättömien teknisten apuvälineiden kaapelit (johdot) on purettava;

- tietopiirien sekä suojattujen teknisten välineiden virransyöttö- ja maadoituspiirien asettaminen tulee suunnitella siten, että niiden rinnakkaiskäyttö erilaisten ulkopuolisten johtimien kanssa, jotka ylittävät valvotun alueen, suljetaan pois tai vähennetään hyväksyttäviin rajoihin;

- erityisiin tiloihin asennettujen teknisten laitteiden (mukaan lukien apulaitteet) maadoittamiseksi on tarpeen järjestää erillinen oma maasilmukka, joka sijaitsee valvonta-alueella. Jos tämä ei ole mahdollista, on tarpeen varmistaa kohteen maadoitusjärjestelmän lineaarinen kohina;

- on välttämätöntä sulkea pois ulkopuolisten johtimien (erilaiset putkistot, ilmakanavat, rakennuksen metallirakenteet jne.) ulostulot, joissa on indusoituja informatiivisia signaaleja, valvotun alueen ulkopuolella. Jos tämä ei ole mahdollista, on varmistettava vieraiden johtimien lineaarinen melu;

- putkistojen ja vaakasuoran johdotuksen kommunikoinnin asennus on suositeltavaa avoin tapa tai väärien paneelien takana, jotka mahdollistavat niiden purkamisen ja tarkastuksen;

- putkiston ulostuloissa tekninen viestintä osoitettujen tilojen ulkopuolelle on suositeltavaa asentaa joustavia tärinää eristäviä sisäosia täyttämällä niiden välinen tila ja rakennuksen rakenne ratkaisu koko rakenteen paksuudelta. Jos lisäosien asentaminen on mahdotonta, putkistot on varustettava tärinääänijärjestelmällä;

- on tarpeen säätää pystysuorien viestintäputkien asettamisesta eri tarkoituksiin osoitettujen tilojen vyöhykkeen ulkopuolella;

- organisaation muiden tilojen vieressä olevien tilojen kotelointirakenteissa ei saa olla aukkoja, syvennyksiä tai kanavia viestintää varten;

- on suositeltavaa tehdä jaettujen tilojen vyöhykkeen tulo- ja poistoilmanvaihto- ja ilmanvaihtojärjestelmä erilliseksi, sitä ei saa liittää organisaation muiden tilojen ilmanvaihtojärjestelmään ja sillä on oma erillinen ilmanotto- ja poistoputki;

- ilmanvaihtojärjestelmän kanavat on suositeltavaa valmistaa ei-metallisista materiaaleista. Erillisestä alueesta tai erillisistä tärkeistä huoneista lähtevien ilmanvaihtojärjestelmän kanavien ulkopinnan tulee olla viimeistelty ääntä vaimentavalla materiaalilla. On suositeltavaa asentaa joustavasta materiaalista, kuten suojapeitteestä tai paksusta kankaasta valmistettuja pehmeitä tärinää eristäviä sisäosia ilmanvaihtojärjestelmän kanavien poistumiskohtiin varatuista tiloista. Ilmanvaihtokanavien ulostulot varatun tilan vyöhykkeen ulkopuolella on suljettava metalliverkolla;

- äänenvahvistusjärjestelmällä varustetuissa huoneissa on suositeltavaa käyttää kotelointirakenteiden sisäpintojen vuorausta ääntä vaimentavilla materiaaleilla;

- erityisen tärkeiden tilojen oviaukoissa on oltava eteiset;

- lämmitysakkujen koristepaneelit on irrotettava tarkastusta varten;

- erityisen tärkeissä jaetuissa tiloissa ei suositella alakattojen käyttöä, etenkään ei-irrotettavaa rakennetta;

- erityisen tärkeiden tilojen lasittamiseen on suositeltavaa käyttää aurinkosuoja- ja lämpösuojattuja kaksoisikkunoita;

- erityisen tärkeiden tilojen lattiat on suositeltavaa tehdä ilman jalkalistaa;

- loisteputkivalaisimia ei suositella käytettäväksi varatuissa tiloissa. Hehkulampuilla varustetut valaisimet tulee valita täydelle verkkojännitteelle ilman muuntajia ja tasasuuntaajia.

Tietojen teknisen suojausjärjestelmän käyttöönotto

Käytössä kolmas vaihe asennus ja rakennusorganisaatiot teknisen hankkeen edellyttämien tietojen suojaamistoimenpiteiden täytäntöönpano. Venäjän federaation FSTEC:n lisensoimien organisaatioiden tulisi osallistua tietojen käsittelyn teknisten välineiden, teknisten apuvälineiden asentamiseen sekä teknisten toimenpiteiden toteuttamiseen tietojen suojaamiseksi.

Asennusorganisaatio tai asiakas suorittaa sertifioidun TCOI:n oston ja sertifioimattoman TCOI:n erityisen tarkistuksen havaitakseen mahdolliset sulautetut elektroniset laitteet tietojen sieppaamiseksi ("kirjanmerkit") ja niiden erityistutkimukset.

TSOI:n erityistutkimusten tulosten mukaan tietojen suojaustoimenpiteet on määritelty. Tekniseen suunnitteluun tehdään tarvittaessa asianmukaisia muutoksia, joista sovitaan suunnitteluorganisaation ja asiakkaan kanssa.

Sertifioitujen tietojen suojausteknisten, ohjelmistojen ja ohjelmisto-laitteistojen hankinta ja asennus toteutetaan teknisen suunnittelun mukaisesti.

Turvapalvelu (asiantuntija) järjestää kaikkien teknisen hankkeen edellyttämien tietoturvatoimenpiteiden toteuttamisen valvonnan.

TSOI- ja tietoturvalaitteiden asennuksen ja asennuksen aikana tulee kiinnittää erityistä huomiota suojatun kohteen hallinnan ja suojauksen varmistamiseen.

- informatisointiobjektin tilojen ja osoitettujen tilojen suojelun ja fyysisen suojelun järjestäminen, ei kuitenkaan luvaton pääsy TSOI:lle, niiden varkaudelle ja toimintahäiriölle, tietovälineiden varkaudelle;

- laitoksen jälleenrakennuksen aikana on järjestettävä suoritettavan työn alueelle saapuneiden ja sieltä poistuneiden henkilöiden ja ajoneuvojen valvonta ja kirjanpito;

- on suositeltavaa järjestää rakentajien pääsy alueelle ja rakennukseen tilapäisillä kulkuluilla tai päivittäiset listat;

- kopiot rakennuspiirustuksista, erityisesti tilojen pohjapiirroksista, sähköjohtojen kaavioista, tietoliikenne-, turva- ja palohälytysjärjestelmistä jne. on otettava huomioon, ja niiden määrä on rajoitettu. Asennustöiden päätyttyä kopiot piirustuksista, suunnitelmista, kaavioista jne. ne tuhotaan vahvistetun menettelyn mukaisesti;

- on tarpeen varmistaa komponenttien varastointi ja rakennusmateriaalit vartioidussa varastossa;

- ei ole suositeltavaa sallia yksittäisten työntekijöiden suorittamia asennus- ja viimeistelytöitä etenkään yöllä;

- viimeistelytöiden vaiheessa on tarpeen varmistaa rakennuksen yösuojaus.

Joitakin toimenpiteitä valvonnan järjestämiseksi tänä aikana ovat:

- ennen asennusta on varmistettava kaikkien asennettujen rakenteiden, erityisesti asennuslaitteiden, peitelty tarkistus erilaisten merkkien ja niiden erojen sekä sulautettujen laitteiden varalta;

- on tarpeen järjestää määräajoin osoitettujen tilojen alueiden tarkastus illalla tai työajan ulkopuolella, jos siellä ei ole rakentajia, epäilyttävien alueiden ja paikkojen tunnistamiseksi;

- järjestää ohjauksen kaikkien tyyppien aikana rakennustyöt paikan päällä ja rakennuksessa. Ohjauksen päätehtävänä on varmistaa rakennus- ja asennustöiden tekniikan oikeellisuus ja niiden noudattaminen tekninen projekti;

- järjestää tarkastuksen rakenteiden paikoista ja osista, jotka tekniikan mukaan ovat muiden rakenteiden sulkemia. Tällainen valvonta voidaan järjestää laillisesti asennuksen ja materiaalien laadun tarkistamistarpeen mukaan tai salaisesti;

- on tarpeen tarkistaa huolellisesti kytkentäkaavioiden ja asennettujen johtojen lukumäärän yhteensopivuus teknisen projektin kanssa. Erityistä huomiota tulee kiinnittää vaiheeseen, jossa langallinen tietoliikenne ja kaapelit viedään allokoitujen tilojen alueelle. Kaikki asetetut varajohdot ja -kaapelit on asetettava suunnitelmakaavioon osoittaen niiden alku- ja loppupaikat.

Valvontaa suoritettaessa tulee kiinnittää erityistä huomiota seuraaviin seikkoihin:

- muutos tiimien määrällisessä kokoonpanossa, joka on ristiriidassa asiakkaan kanssa, muutos heidän henkilökohtaisessa kokoonpanossaan, erityisesti samantyyppisten pitkäaikaisten prosessien aikana;

- rakennus- ja asennustöiden sovitusta tai standarditekniikasta poikkeamat;

- suuria viiveitä tavallisten asennustoimintojen suorittamisessa ei voida hyväksyä;

- rakennusmateriaalien ja rakenneosien odottamaton vaihto;

- suunnitelmien ja rakenteiden asennusjärjestyksen muuttaminen;

- työn suorittaminen lounasaikaan tai työajan jälkeen, erityisesti yöllä;

- psykologiset tekijät yksittäisten rakentajien käyttäytymisessä esimiesten läsnä ollessa jne.

Ennen asennusta osoitettuihin tiloihin ja huonekalujen ja sisustustavaroiden informatointikohteisiin tekniset laitteet ja toimistolaitteet tulee tarkistaa sulautettujen laitteiden puuttumisen varalta. Samalla on suositeltavaa tarkistaa tekniset keinot sähkömagneettisen harhasäteilyn tasojen varalta. On suositeltavaa suorittaa tällainen tarkastus erityisesti varustetussa huoneessa tai välivarastossa.

Viimeistelyn jälkeen on suositeltavaa tehdä rakennuksesta kattava analyysi akustisten ja tärinäkanavien kautta tapahtuvan tiedon vuotamisen varalta. Mittaustulosten perusteella, ottaen huomioon todellinen turvallisuustilanne turvajärjestelyn kannalta, tulisi kehittää lisäsuosituksia suojatoimenpiteiden vahvistamiseksi, jos suojausvaatimuksia ei noudateta.

Ennen TSOI:n ja tietoturvavälineiden asennuksen aloittamista asiakas määrittelee yksiköt ja henkilöt, jotka suunnitellaan nimettäväksi vastuullisiksi CTSI:n toiminnasta. Suojavarusteiden asennuksen ja koekäytön yhteydessä nimetyt henkilöt koulutetaan tietosuojatyön erityispiirteisiin.

Yhdessä suunnittelun edustajien kanssa asennusorganisaatiot CTSI:n toiminnasta vastaavat kehittävät tietokohteen ja sille osoitettujen tilojen operatiivisen dokumentaation (esineiden tekniset passit, ohjeet, käskyt ja muut asiakirjat).

Suojatun kohteen teknisen passin on kehittänyt tämän kohteen toiminnasta ja tietoturvasta vastaava henkilö, ja se sisältää:

- selittävä huomautus, joka sisältää suojauskohteen tiedolliset ominaisuudet ja organisaatiorakenteen, tiedot organisatorisista ja teknisistä toimenpiteistä tietojen suojaamiseksi vuodolta teknisten kanavien kautta;

- luettelo suojeltavista informatisointikohteista sekä niiden sijainnit ja vahvistettu suojausluokka;

- luettelo myönnetyistä suojeltavista tiloista sekä niiden sijainnit ja vahvistettu suojeluluokka;

- luettelo asennetuista TSOI:ista, josta käy ilmi sertifikaatin (käyttöohje) olemassaolo ja niiden asennuspaikat;

- luettelo asennetuista VTSS:istä, joka osoittaa varmenteen olemassaolon ja niiden asennuspaikat;

- luettelo asennettavista teknisistä tietojen suojauskeinoista, josta käy ilmi varmenteen saatavuus ja niiden asennuspaikat;

- kaavio (mittakaavassa), josta käy ilmi rakennuksen suunnitelma, jossa suojatut kohteet sijaitsevat, valvotun alueen rajat, muuntaja-asema, maadoituslaite, teknisten tietoliikenneyhteyksien, sähkönsyöttölinjojen, tietoliikennelinjojen asennusreitit, tuli ja murtohälytin, erotuslaitteiden asennuspaikat jne.;

- rakennuksen tekniset pohjapiirrokset (mittakaavassa), joista käy ilmi tietokohteiden ja jaettujen tilojen sijainnit, niiden seinien, kattojen, viimeistelymateriaalien, ovien ja ikkunoiden ominaisuudet;

- tietokohteiden suunnitelmat (mittakaavassa), jotka osoittavat TSOI:n, VTSS:n asennuspaikat ja niiden yhdyslinjojen asennuksen sekä reitit teknisen viestinnän ja ulkopuolisten johtimien asettamiseen;

- koko rakennuksen teknisen viestinnän suunnitelma, mukaan lukien ilmanvaihtojärjestelmä;

- kohteen maadoitusjärjestelmän suunnitelma, joka osoittaa maadoituselektrodin sijainnin;

- rakennuksen tehonsyöttöjärjestelmän suunnitelmakaavio, josta käy ilmi eristysmuuntajan (sähköaseman), kaikkien suojavaivojen ja kytkentärasioiden sijainti;

- puhelinlinjojen asennussuunnitelma, jossa on ilmoitus kytkentärasioiden sijainnista ja puhelinlaitteiden asennuksesta;

- turva- ja palohälytysjärjestelmien suunnitelma, joka osoittaa asennuspaikat ja anturityypit sekä kytkentärasiat;

- aktiivisten suojajärjestelmien suunnitelmat (jos saatavilla).

Liitteenä tekniseen passiin:

- käyttöohjeet (tietoturvavaatimusten mukaiset todistukset) TSOI;

- todistukset tietoturvavaatimusten noudattamisesta VTSS:ssä;

- todistukset tietoturvavaatimusten noudattamisesta teknisille tietosuojausvälineille;

- todistukset piilotettuja töitä;

- protokollat varattujen tilojen äänieristyksen sekä suojarakenteiden ja hyttien tehokkuuden mittaamiseksi;

- protokollat maavastuksen arvon mittaamiseksi;

- protokollat informaatiosignaalien todellisen vaimennuksen mittaamiseksi tiedustelulaitteiden mahdollisiin sijoituspaikkoihin.

Tietojen suojauksen teknisten välineiden asennuksen ja asennuksen jälkeen niiden koekäyttö suoritetaan yhdessä muiden laitteistojen ja ohjelmistojen kanssa niiden suorituskyvyn tarkistamiseksi osana informatointi- ja testauskohdetta. tekninen prosessi tietojen käsittely (siirto).

Kokeilutoiminnan tulosten perusteella suoritetaan tietoturvatyökalujen hyväksyntätestit asiaa koskevan toimen suorittamisen yhteydessä.

CTSI:n käyttöönoton päätyttyä tietojärjestelmien ja allokoitujen tilojen sertifiointi suoritetaan turvallisuusvaatimusten mukaisesti. Se on menettely, jolla virallisesti vahvistetaan laitoksella toteutettujen toimenpiteiden ja tiedonsuojakeinojen tehokkuus.

Tarvittaessa organisaation päällikön päätöksellä voidaan etsiä sähköisiä tiedonhakulaitteita (”sulautettuja laitteita”), mahdollisesti upotettuina omistettuihin tiloihin ja jotka suorittavat organisaatiot, joilla on asianmukaiset FSB:n lisenssit. Venäjältä.

Käyttöaikana on määräajoin suoritettava erityisiä tutkimuksia ja tarkastuksia jaettujen tilojen ja tietokohteiden osalta. Organisaation työntekijöille tai heidän poissaollessaan tulisi suorittaa erityistarkastukset legendan alla (rajoitetun henkilöpiirin läsnäolo organisaation johtajien ja turvallisuushenkilöstön joukosta on sallittu).

Kirjallisuus

- Abalmazov E.I. Tietouhkien torjuntamenetelmät ja tekniset keinot. – M.: Grotek, 1997, s. 248.

- Gavrish V.F. Käytännön opas liikesalaisuuksien suojaamiseen. - Simferopol: Taurida, 1994, s. 112.

- GOST R 51275-99. Datan suojelu. Informatisointiobjekti. Tietoon vaikuttavat tekijät. Yleiset määräykset. (Hyväksytty ja otettu käyttöön 12. toukokuuta 1999 annetulla Venäjän valtion standardin asetuksella nro 160).

- Venäjän federaation tietoturvadoktriini (hyväksytty 9. syyskuuta 2000 nro PR-1895).

- Tietosuojan organisointi ja nykyaikaiset menetelmät. Tietoja ja viiteopas. - M .: "Safety"-yhdistys, 1996, s. 440-luku.

- Taloudellisen vakoilun vastatoimi: kokoelma "Tiedonsuojaus"-lehden julkaisuja. Confident” 1994 – 2000. St. Petersburg: Confident, 2000, s. 344.

- Maksimov Yu.N., Sonnikov V.G., Petrov V.G. ja muut tekniset menetelmät ja keinot tietojen suojaamiseksi. - St. Petersburg: LLC Publishing House Polygon, 2000, s. 320.

- Torokin A.A. Tietojen tekninen ja tekninen suojaus: Proc. tuki alueen erikoisaloilla opiskeleville opiskelijoille. ilmoittaa. turvallisuus. – M.: Helios ARV, 2005, s. 960.

- Khorev A.A. Tietojen suojausmenetelmät ja -keinot: Proc. korvaus. – M.: MO RF, 2000, s. 316.

Kaikki ovat jo lakanneet hämmästymästä siitä, että myyntiin tulee jatkuvasti tietoa, joka muodostaa organisaation liikesalaisuuden. Nykyään sen hankkiminen ei ole vaikeaa asiakaskunta tai sinua kiinnostavan yrityksen työntekijöiden henkilötietoja. Tämä johtuu siitä, että järjestöjen johtajat eivät pyri riittävästi suojaamaan liikesalaisuuksia. Älä myöskään unohda tosielämän metsästäjiä saadaksesi tällaisia tietoja. Tieteellinen ja teknologinen kehitys on tuonut elämäämme suuren määrän teknisiä keinoja, joiden avulla voimme tallentaa puhelinkeskusteluja, tapaamisia, on mahdollista lukea tietoja tietokoneen näytöltä, maantieteellisesti yrityksen sijainnin ulkopuolella.

Mutta tärkein tietovuodon lähde ovat työntekijät. Juuri he "vuotavat" tietoja, jotka ovat liikesalaisuuksia. Tähän voi olla monia syitä - ja lisätulojen saaminen sekä huolimattomuudesta tai vahingossa.

Nykyään arvokkaan tiedon tekniseen suojaamiseen erikoistuneet yritykset tarjoavat useita tuotteita, jotka pystyvät dynaamisesti estämään laitteita, joiden kautta hyökkääjät voivat ladata tietoja.

Mutta on vaikeampaa rakentaa suojaa inhimillistä tekijää vastaan. Työntekijöille on selitettävä selkeästi, mitkä tiedot luokitellaan liikesalaisuudeksi ja mikä on vastuu niiden paljastamisesta. Rajoita pääsyä liikesalaisuuden muodostaviin tietoihin: määritä näiden tietojen käsittelymenettely, seuraa tämän menettelyn noudattamista. Design erityisohje luottamuksellisuudesta.

Työntekijöiden kanssa on tehtävä sopimus työsopimuksia, ja vastapuolten kanssa (latinaksi contrahens - sopimussopimus - henkilöt, laitokset, organisaatiot, joita sitovat yleinen sopimus yhteistyö sopimuksen täyttämisprosessissa) siviilioikeudelliset sopimukset, joiden tulee sisältää ehtoja luottamuksellisten tietojen suojaamiseksi. Salassapitovelvollisuus voidaan laatia missä tahansa muodossa, on tärkeää, että se sisältää luettelon tiedoista, jotka muodostavat liikesalaisuuden yrityksessäsi.

Järjestä myös erikoistoimistotyötä liikesalaisuuksia sisältävien tietovälineiden turvallisuuden varmistamiseksi ja ota käyttöön järjestelmä tietojen erottamiseksi lohkoiksi. Jokaisen työntekijän tulee tietää täsmälleen niin paljon kuin on tarpeen hänen tehtäviensä suorittamiseksi.

Toinen tapa suojella liikesalaisuuden haltijan oikeuksia on määrätä seuraamuksia siviilioikeudellisten sopimusten vastapuolten salassapitovelvollisuuden rikkomisesta. Pääsääntöisesti loukattujen kansalaisoikeuksien suojaaminen suoritetaan tuomioistuimessa (oikeuden tunnustaminen, laittomien toimien estäminen, tappioiden korvaaminen). Siviilioikeudellisten suojakeinojen lisäksi liikesalaisuuksia voidaan suojata työ-, rikos- ja vilpillisen kilpailun perusteella.

Työlainsäädännön tarjoamista mahdollisuuksista liikesalaisuuden haltijan oikeuksia voidaan turvata sellaisilla toimilla kuin aineelliseen vastuuseen ja kurinpitovastuuseen työsuhteen päättymiseen asti. Lisäksi rikoksentekijät voidaan saattaa rikosoikeudelliseen vastuuseen, jos on merkkejä asianomaisissa lainhaaroissa säädetystä rikoksesta.

Tietojen tallentamisessa sähköiseen muotoon voidaan erottaa kolme tietoturvatyön osa-aluetta: teoreettinen tutkimus, suojaustyökalujen kehittäminen ja suojaustyökalujen käyttötapojen perustelut automatisoiduissa järjestelmissä.

Teoreettisesti päähuomio kiinnitetään sähköisten tietojenkäsittelyjärjestelmien tiedon haavoittuvuuden tutkimukseen, tietovuotokanavien ilmiöön ja analysointiin, tietoturvan periaatteiden perustelemiseen suurissa automatisoiduissa järjestelmissä sekä menetelmien kehittämiseen. arvioida suojauksen luotettavuutta.

Tähän mennessä on kehitetty monia erilaisia keinoja, menetelmiä, toimenpiteitä ja toimenpiteitä automatisoituihin järjestelmiin kertyneen, tallennetun ja käsitellyn tiedon suojaamiseksi. Tämä sisältää laitteistot ja ohjelmistot, tietojen kryptografisen sulkemisen, fyysiset toimenpiteet, järjestetyt tapahtumat ja lainsäädäntötoimenpiteet. Joskus kaikki nämä suojakeinot jaetaan teknisiin ja ei-teknisiin, lisäksi laitteistot ja ohjelmistot sekä tiedon kryptografinen sulkeminen luokitellaan teknisiksi, ja loput yllä luetellut ovat ei-teknisiä.

a) laitteiston suojausmenetelmät.

Laitteistosuojaus sisältää erilaisia elektronisia, sähkömekaanisia, sähköoptisia laitteita. Tähän mennessä on kehitetty huomattava määrä laitteistoja eri tarkoituksiin, mutta seuraavat ovat yleisimmin käytössä:

Erityiset rekisterit turvatietojen tallentamiseen: salasanat, tunnistekoodit, korppikotkat tai salassapitotasot,

Koodigeneraattorit on suunniteltu automaattinen sukupolvi laitteen tunnistekoodi,

Laitteet, joilla mitataan henkilön yksilöllisiä ominaisuuksia (ääni, sormenjäljet) hänen tunnistamiseksi,

Erityiset suojabitit, joiden arvo määrittää sen muistiin tallennetun tiedon turvallisuustason, johon nämä bitit kuuluvat,

Järjestelmät tiedonsiirron keskeyttämiseksi tietoliikennelinjassa datan ulostulon osoitteen ajoittain tarkistamiseksi.

Erityinen ja yleisin ryhmä laitteistosuojalaitteita ovat tiedon salauslaitteet (salausmenetelmät).

b) ohjelmistojen suojausmenetelmät.

Tietoturvaohjelmisto sisältää erityisiä ohjelmia, jotka on suunniteltu suorittamaan suojatoimintoja ja sisältyvät ohjelmisto tietojenkäsittelyjärjestelmät. Ohjelmiston suojaus on yleisin suojaustyyppi, jota helpottavat sellaiset tämän työkalun positiiviset ominaisuudet kuin monipuolisuus, joustavuus, toteutuksen helppous, lähes rajattomat muutos- ja kehitysmahdollisuudet jne. Tekijä: toiminnallinen tarkoitus ne voidaan jakaa seuraaviin ryhmiin:

Teknisten välineiden (päätteet, I/O-ryhmän ohjauslaitteet, tietokoneet, tallennusvälineet), tehtävien ja käyttäjien tunnistaminen,

Teknisten välineiden (ajopäivät ja -ajat, käyttöön sallitut tehtävät) ja käyttäjien oikeuksien määrittäminen,

Teknisten välineiden ja käyttäjien toiminnan valvonta,

Teknisten välineiden toiminnan ja käyttäjien rekisteröinti rajoitetun käytön tietojen käsittelyssä,

Tietojen tuhoutuminen muistissa käytön jälkeen,

Hälyttimet luvattomista toimista,

Apuohjelmat eri tarkoituksiin: suojamekanismin toiminnan valvonta, salassapitoleiman kiinnittäminen myönnettyihin asiakirjoihin.

c) varmuuskopio.

Tietojen varmuuskopiointi koostuu ohjelmien kopion tallentamisesta tietovälineelle. Näillä tietovälineillä ohjelmien kopiot voivat olla normaalissa (pakkaamattomassa) tai arkistoidussa muodossa. Varmuuskopiointi suoritetaan ohjelmien säästämiseksi vaurioilta (sekä tahallisilta että vahingossa) ja harvoin käytettyjen tiedostojen tallentamiseksi.

d) tiedon kryptografinen salaus.

Tietojen kryptografinen sulkeminen (salaus) koostuu sellaisesta suojatun tiedon muuntamisesta, jossa ulkomuoto henkilötietojen sisältöä ei ole mahdollista määrittää. Kryptografinen suojaus Asiantuntijat kiinnittävät erityistä huomiota pitäen sitä luotettavimpana ja kaukoviestintälinjaa pitkin välitetyille tiedoille ainoana keinona suojata tiedot varkauksilta.

Tarkastelun suojelun näkökulman päätyösuunnat voidaan muotoilla seuraavasti:

Järkevien salausjärjestelmien valinta tiedon luotettavaan sulkemiseen,

Selvitetään tapoja toteuttaa salausjärjestelmiä automatisoiduissa järjestelmissä,

Sääntöjen kehittäminen kryptografisten suojausmenetelmien käyttöön automatisoitujen järjestelmien toimintaprosessissa,

Salaussuojauksen tehokkuuden arviointi.

Salauksille, jotka on suunniteltu sulkemaan tietoja tietokoneissa ja automatisoiduissa järjestelmissä, asetetaan joukko vaatimuksia, mukaan lukien: riittävä lujuus (sulkeutumisvarmuus), salauksen ja salauksen purkamisen helppous koneensisäisen tietojen esittämisen menetelmästä, epäherkkyys pienille salausvirheille, mahdollisuus salatun tiedon koneensisäinen käsittely, salauksesta johtuva tiedon merkityksetön redundanssi ja monet muut. Jossain määrin nämä vaatimukset täyttävät tietyntyyppiset substituutiot, permutaatiot, gamma-salaukset sekä salauksen analyyttisiin muunnoksiin perustuvat salatut salaukset.

Yhdistetyt salaukset ovat erityisen tehokkaita, kun teksti on peräkkäin salattu kahdella tai suuri numero salausjärjestelmät (esimerkiksi substituutio ja gamma, permutaatio ja gamma). Uskotaan, että tässä tapauksessa salauksen vahvuus ylittää yhdistelmäsalausten kokonaisvahvuuden.

Jokainen salausjärjestelmä voidaan toteuttaa automatisoidussa järjestelmässä joko ohjelmistolla tai erikoislaitteistolla. Ohjelmiston toteutus laitteistoon verrattuna on joustavampi ja halvempi. Kuitenkin laitteiston salaus yleinen tapaus monta kertaa tehokkaampi. Tämä seikka on ratkaiseva suurille luottamuksellisen tiedon määrille.

e) fyysiset suojatoimenpiteet.