Authenticatieprocedure. Netwerkverificatie selecteren en configureren

IN het gewone leven we herkennen elkaar van gezicht. Als je elkaar kent. Als u niet bekend bent, gebruik dan uw paspoort of een soortgelijk document met een foto. Het 'herkennen' van een persoon die achter een computer aan de andere kant van het internet zit, is iets moeilijker - het vereist vrij specifieke methoden.

Identificatie en authenticatie

Voordat de authenticiteit van de gebruiker wordt gecontroleerd, moet hij worden geïdentificeerd (zoek uit “wie is xy” ), d.w.z. uit de vele gebruikers die in het systeem zijn geregistreerd, selecteert u er één unieke identificatie een. Dit is wat het systeem zal controleren. Een identifier is de naam waaronder een gebruiker is geregistreerd in het computersysteem dat hem verifieert. Bijvoorbeeld in het venster "Invoer". netwerkwachtwoord", wat ongetwijfeld bekend is bij alle lezers van het tijdschrift " computer wereld"(Fig. 1), de gebruikersidentificatie is de inhoud van het veld "Naam".

Met andere woorden: het identificeren van een gebruiker is het van hem krijgen van een antwoord op de vraag: “Wie ben jij?” Laten we zeggen Vasya. En authenticatie is de vereiste: “Bewijs nu dat je Vasya bent” en de daaropvolgende verificatie van het bewijsmateriaal. Dat wil zeggen: controleren of de gebruiker werkelijk is wie hij beweert te zijn.

Gebruikersauthenticatie wordt meestal door sommigen uitgevoerd softwaremodule bevindt zich rechtstreeks op de computer waarop de gebruiker directe of toegang op afstand. Het volledige werk van deze module kan in twee fasen worden verdeeld.

In de voorbereidende fase, waarin de module een "referentievoorbeeld" genereert, wordt bijvoorbeeld om het wachtwoord van de gebruiker gevraagd (dit is wanneer het wachtwoord twee keer wordt gevraagd om een fout bij het invoeren ervan te elimineren) - de gebruiker zal er later door worden geïdentificeerd. Aan de gebruiker kan een wachtwoord (of een andere standaard - zie hieronder) worden toegewezen - dit gebeurt bijvoorbeeld in verschillende internettoegangssystemen. Normaal gesproken slaat de authenticatiemodule referentiepatronen op in eenl.

En de laatste fase, wanneer de gebruiker wordt geauthenticeerd en om authenticatie-informatie wordt gevraagd, die wordt vergeleken met de standaard. Op basis van deze vergelijking wordt hij als geïdentificeerd beschouwd of niet.

Eigenlijk binnen echte systemen het referentiewachtwoord kan in gecodeerde vorm in een tabel worden opgeslagen (bijvoorbeeld in het bestand /etc/passwd of /etc/shadow op Linux-systemen) of de hash ervan wordt opgeslagen in plaats van het wachtwoord (zie voor hashen het artikel “Elektronische digitale handtekening", "Computer wereld", ). Hierdoor kan een aanvaller die toegang heeft gekregen tot de standaardopslag niet bekend raken met de wachtwoorden van alle systeemgebruikers.

In complexere gevallen (voornamelijk bij authenticatie op afstand) kunnen de authenticatie-informatie die door de gebruiker wordt gepresenteerd en zijn referentiemonster elkaar aanvullen en deelnemen aan sommige cryptografische transformaties. Hiervoor worden verschillende netwerkauthenticatieprotocollen gebruikt. Een voorbeeld hiervan wordt gegeven in het artikel , “PC Wereld”, nr. 12/04.)

Er zijn drie soorten informatie waarmee een gebruiker kan worden geïdentificeerd:

- De gebruiker weet iets unieks en demonstreert deze kennis aan de computer. Deze informatie kan bijvoorbeeld een wachtwoord zijn.

- De gebruiker heeft een item met unieke inhoud of kenmerken.

- Authenticatie-informatie is een integraal onderdeel van de gebruiker. Op basis van dit principe worden biometrische authenticatiesystemen gebouwd, waarbij bijvoorbeeld een vingerafdruk als informatie wordt gebruikt.

Zoals je kunt zien, kwamen dergelijke methoden vandaan echte leven: mensen gebruiken al sinds mensenheugenis wachtwoorden, en zelfs nu worden ze nog steeds aangetroffen verschillende gebieden, inclusief degenen die er geen verband mee houden computerapparatuur,- zeg maar verschillende cijfercombinaties combinatie sloten, zelfs de deuren van het pand op slot doen, zelfs de deksels van koffers. Nog vaker worden unieke items gebruikt: dit zijn sleutels van eventuele sloten, elektronische tablets voor snel openen intercoms, reiskaartjes in de vorm van kaarten met een magneetstrip. Verdeeld binnen Alledaagse leven en biometrische authenticatiemethoden: paspoort en rijbewijs met een referentiefoto, vingerafdrukken gebruikt in forensisch onderzoek, identificatie door fragmenten van genetische code, enz.

Elk van de hierboven genoemde methoden heeft zijn eigen voor- en nadelen. Om dit laatste te elimineren computersystemen maken vaak gebruik van een combinatie van verschillende authenticatiemethoden, zoals een smartcard in de vorm van een item met unieke inhoud (bijvoorbeeld een cryptografische sleutel) waarvoor een pincode vereist is om toegang te krijgen. Dat wil zeggen dat de gebruiker om in te loggen op het systeem niet alleen een smartcard bij zich moet hebben, maar ook een unieke reeks moet kennen: een pincode. Dit type authenticatie wordt tweefactorauthenticatie genoemd, gebaseerd op het aantal parameters dat wordt gecontroleerd.

Het is moeilijker om in het echte leven een voorbeeld van tweefactorauthenticatie te vinden. Ik herinner me alleen hetzelfde paspoort, een object met een unieke inhoud, waaronder een foto van het gezicht van de eigenaar - een biometrisch kenmerk dat een kenmerk is; integraal onderdeel ervan. Maar het is gemakkelijk om voorbeelden van tweefactorauthenticatie uit beroemde sprookjes te onthouden. De prins vindt bijvoorbeeld Assepoester aan de hand van de grootte van haar voeten en een uniek object in de vorm van een tweede schoen, en herkent haar pas daarna op zicht. Of, om toegang te krijgen tot het huis van zeven kleine geitjes, moet je de stem van een geit hebben en het wachtwoord "Kleine geitjes, kinderen..." zeggen, en in een versie van het sprookje keken de kleine geitjes onder de deur door om daar de witte poten van de geit te zien - dit is de derde factor.

Laten we het hebben over de voor- en nadelen van de hierboven genoemde methoden.

Wachtwoord

De eenvoudigste authenticatiesystemen zijn gebouwd volgens het wachtwoordprincipe, waarbij de gebruiker alleen maar hoeft in te voeren juiste wachtwoord om toegang te krijgen tot de hulpbron die hij nodig heeft. Wachtwoordauthenticatie is de meest voorkomende: ten eerste is het de eenvoudigste van de authenticatiemethoden die we overwegen (wat het enige voordeel is), en ten tweede verscheen het veel eerder dan de andere, daarom wordt het nu geïmplementeerd in een groot aantal verschillende computerprogramma's.

Er zijn talloze nadelen van wachtwoordauthenticatie.

Ten eerste kiezen onervaren gebruikers vaak eenvoudige of gemakkelijk te raden wachtwoorden:

Ten tweede kan het wachtwoord worden bespioneerd of onderschept terwijl het wordt ingevoerd.

Ten derde kan het wachtwoord worden verkregen door geweld te gebruiken tegen de eigenaar ervan.

Ten slotte bestaan ze en worden ze gebruikt door aanvallers effectieve methoden social engineering , met behulp waarvan je door misleiding het wachtwoord van de gebruiker kunt verkrijgen - een onervaren gebruiker zal hem zelf een schurk noemen als hij zich slim kan voordoen als systeembeheerder. De nieuwste prestatie van aanvallers op dit gebied is phishing: De gebruiker wordt naar een nep-webpagina gelokt die bijvoorbeeld het volgende nabootst: gewenste pagina website van zijn bank - daar voert hij de parameters van zijn bank in kredietkaart, waaruit de criminelen vervolgens geld opnemen. Trouwens, in dergelijke gevallen helpen methoden wederzijdse authenticatie, wanneer niet alleen de server de gebruiker controleert, maar de gebruiker er ook van overtuigd is dat dit de server van zijn bank is.

Dit wil niet zeggen dat de technologische vooruitgang op het gebied van wachtwoordauthenticatie stagneert. Er worden voortdurend pogingen ondernomen om sterke authenticatie op te bouwen, gecombineerd met het gemak en gebruiksgemak van wachtwoorden.

Diverse software en hardware ontwikkeld wachtwoordgeneratoren, die lang en sterk produceren willekeurige wachtwoorden, onkwetsbaar voor woordenboekaanvallen en andere brute-force-aanvallen. achterkant medailles: gebruikers worden gedwongen lang en te onthouden complexe wachtwoorden Het resultaat is de verleiding om het wachtwoord op een vel papier te schrijven en aan de monitor te hangen.

Er zijn systemen die dit omvatten dwang wachtwoord: De gebruiker gebruikt één wachtwoord om normaal in te loggen, en een ander, eveneens een vooraf gedefinieerd wachtwoord, geeft aan de authenticatiemodule door dat de gebruiker gedwongen wordt in te loggen. Transparante encryptieprogramma's bieden bijvoorbeeld gedwongen wachtwoordinvoer met verkeerde informatie die vooraf is gekozen door de gedwongen gebruiker (ongeveer transparante encryptie zie artikel , “PC World”, nr. 4/02).

Het is echter duidelijk dat dergelijke verbeteringen de authenticatie van wachtwoorden bemoeilijken, waarvan het belangrijkste voordeel de eenvoud is.

Uniek artikel

|

| Rijst. 2. Voorbeeld van een USB-token: ruToken |

De volgende items worden het vaakst gebruikt voor gebruikersauthenticatie: smartcards, magneetstripkaarten, iButton elektronische tablets, USB-tokens (Fig. 2).

Het unieke karakter van elk van de vermelde items wordt bepaald door de informatie die het bevat. In het eenvoudigste geval bestaat deze informatie uit een gebruikers-ID en wachtwoord, die eenvoudigweg van de media worden gelezen en aan de authenticatiemodule worden doorgegeven. Een complexer geval - de vervoerder bevat cryptografische sleutel, dat wordt gebruikt in elk van de externe authenticatieprotocollen. Trouwens, microprocessor-smartcards en USB-tokens kunnen zelf presteren cryptografische transformaties en spelen een actieve rol bij authenticatie.

Een uniek item wordt vrij zelden op zichzelf gebruikt: meestal is het een van de elementen van tweefactorauthenticatie, waarvan hierboven een voorbeeld werd gegeven.

De nadelen van ‘subject’-authenticatie zijn iets minder groot dan die van wachtwoordauthenticatie, namelijk de volgende:

- het item kan worden gestolen of van de eigenaar worden afgenomen;

- in de meeste gevallen is speciale apparatuur vereist om met objecten te werken;

- Soms is het mogelijk om een kopie of emulator van een item te maken.

Ondanks deze nadelen zijn authenticatie-informatiemedia nu erg populair. Dit geldt met name voor USB-tokens, waarvan het gebruik geen apparatuur vereist - alleen een niet erg oude computer. Bovendien geldt voor USB-tokenverificatie op Windows 2000 en hogere besturingssystemen software Het enige dat u nodig hebt, is een stuurprogramma met een speciaal formaat voor het gebruikte USB-token - ondersteuning voor een dergelijke authenticatie is al inbegrepen.

Biometrische authenticatie

Tien jaar geleden biometrische authenticatie voornamelijk te vinden in sciencefictionwerken. Nu biometrische technologieën maken een periode van snelle groei door, die na de gebeurtenissen van 11 september 2001 sterk is toegenomen. Destijds geloofden deskundigen dat biometrische technologieën, vooral de herkenning van mensen aan de hand van gelaatstrekken, zouden helpen bij de zoektocht naar terroristen en andere aanvallers. Helaas kan niet worden gezegd dat de verwachtingen van deskundigen volledig gerechtvaardigd waren, maar biometrische technologieën hebben hun plaats stevig ingenomen op de markt voor hulpmiddelen voor gebruikersidentificatie en authenticatie.

Als authenticatie-informatie in in dit geval er wordt rekening gehouden met de oorspronkelijke en inherente kenmerken van een persoon. De meest gebruikte zijn de volgende:

- Vingerafdrukken. Het is bekend dat ze uniek zijn voor elke persoon en niet gedurende het hele leven veranderen. Voor het scannen van vingerafdrukken wordt de goedkoopste apparatuur gebruikt (vergeleken met andere biometrische authenticatiemethoden), bovendien is deze methode bekend bij gebruikers en baart het geen zorgen. Er wordt echter aangenomen dat goedkope scanners Vingerafdrukken kunnen voor de gek worden gehouden door een speciaal gemaakte kunstvinger.

- Tekening van de iris van het oog. Dit is momenteel de meest nauwkeurige biometrische authenticatiemethode. Maar veel gebruikers zijn bang voor het irisscanproces en de scanapparatuur is duur. Daarnaast deze methode veroorzaakt kritiek van mensenrechtenactivisten. Ze zeggen dat het oog van een persoon veel informatie bevat over zijn gezondheidstoestand, alcoholmisbruik, drugs, enz. Er bestaat bezorgdheid dat een goed geconfigureerd systeem deze informatie over gebruikers kan opslaan (onderpand voor het authenticatieproces), waarna deze in hun nadeel kan worden gebruikt.

- Gezichtskenmerken. Deze technologie herkenning wordt als veelbelovend beschouwd, omdat mensen elkaar aan de gelaatstrekken herkennen. Helaas zijn systemen die deze methode implementeren nog niet erg nauwkeurig.

Kenmerken van de stem van een persoon, een voorbeeld van een handgeschreven handtekening, “toetsenbordhandschrift” (tijdsintervallen tussen toetsaanslagen waaruit een codewoord bestaat en de intensiteit van toetsaanslagen), handgeometrie, enz. worden ook gebruikt als unieke kenmerken van een persoon. Deze technologieën komen echter veel minder vaak voor dan de hierboven beschreven.

* * *

Sinds onze kindertijd weet ieder van ons dat "alle banen goed zijn - kies volgens je smaak" (V.V. Majakovski. "Wie te zijn?"). Authenticatiemethoden kunnen op een vergelijkbare manier worden gekarakteriseerd: er is voor elk van hen een nut. Het hangt allemaal af van de gevoeligheid van de informatie waartoe de geauthenticeerde gebruiker toegang heeft. Er zijn bijvoorbeeld al systemen met tweefactorauthenticatie, wanneer een van de factoren het patroon van de iris is - een methode die tegenwoordig een van de krachtigste, maar ook duurste is. Maar wachtwoordauthenticatie wordt veel vaker gebruikt, waarvan alle nadelen niet opwegen tegen het gemak van implementatie en gebruik.

Afgaande op dezelfde sciencefictionfilms zal er in de toekomst gelijkheid tussen zijn verschillende methoden authenticatie zal min of meer hetzelfde blijven: laten we denken aan de betoverende film uit het recente verleden ‘The Fifth Element’ – deze bevat voorbeelden van vrijwel alle denkbare authenticatiemethoden.

Sergej Panasenko- Hoofd van de softwareontwikkelingsafdeling bij Ankad, Ph.D. technologie. Wetenschap U kunt contact met hem opnemen via e-mail: [e-mailadres beveiligd] .

- 1. Sokolov AV, Shangin VF Informatiebescherming in gedistribueerde bedrijfsnetwerken en -systemen. M.: DMK Press, 2002. Een uitzonderlijk informatief boek dat bijna alle onderwerpen van informatiebeveiliging behandelt. Een van de secties is gewijd aan de theorie van gebruikersidentificatie en authenticatie, evenals netwerkauthenticatieprotocollen.

- 2. Leontyev B. Hacken zonder geheimen. M.: Educatief boek plus, 2000. Bevat een “lijst met veelgebruikte wachtwoorden” en andere bruikbare informatie over wachtwoordauthenticatie.

- 3. Medvedovsky I.D., Semyanov P.V., Leonov D.G. Aanval op internet. M.: DMK Press, 2000. Een van de hoofdstukken van dit boek is volledig gewijd aan de methoden van social engineering.

- 4. Evangelie A. PC Week/RE 2003, nr. 7, p. 24-25. Bio-identificatietechnologieën en biometrische markt. Een artikel waarin biometrische authenticatiemethoden en bestaande technische oplossingen worden beschreven.

- 5. Matveev IA, Gankin K.A. Menselijke herkenning door iris // Security Systems, 2004, nr. 5, p. 72. In detail beschreven technische kenmerken authenticatie op basis van het patroon van de iris.

1 MS Gorbatsjov, 1991.

Identificatie en authenticatie vormen de basis van moderne software- en hardwarebeveiligingstools, aangezien alle andere diensten voornamelijk zijn ontworpen om deze entiteiten te bedienen. Deze concepten vertegenwoordigen een soort eerste verdedigingslinie die ruimte biedt aan de organisatie.

Wat het is?

Identificatie en authenticatie hebben verschillende functies. De eerste geeft het subject (de gebruiker of het proces dat namens hem handelt) de gelegenheid om te communiceren gegeven naam. Met behulp van authenticatie is de tweede partij er uiteindelijk van overtuigd dat de proefpersoon werkelijk is wie hij beweert te zijn. Vaak worden identificatie en authenticatie vervangen door de uitdrukkingen ‘naamrapportage’ en ‘authenticatie’.

Ze zijn zelf onderverdeeld in verschillende variëteiten. Vervolgens bekijken we wat identificatie en authenticatie zijn en wat ze zijn.

Authenticatie

Dit concept voorziet in twee soorten: eenrichtingsverkeer, wanneer de cliënt eerst zijn authenticiteit aan de server moet bewijzen, en tweerichtingsverkeer, dat wil zeggen wanneer wederzijdse bevestiging wordt uitgevoerd. Standaard voorbeeld van hoe standaard gebruikersidentificatie en -authenticatie wordt uitgevoerd, is de inlogprocedure een bepaald systeem. Dus, verschillende soorten kan in verschillende objecten worden gebruikt.

IN netwerkomgeving Wanneer identificatie en authenticatie van gebruikers wordt uitgevoerd op geografisch verspreide partijen, verschilt de dienst in kwestie op twee belangrijke aspecten:

- die fungeert als authenticator;

- Hoe de uitwisseling van authenticatie- en identificatiegegevens precies is georganiseerd en hoe deze is beveiligd.

Om de authenticiteit ervan te bevestigen, moet de proefpersoon een van de volgende entiteiten presenteren:

- bepaalde informatie die hij kent ( persoonlijk nummer, wachtwoord, speciale cryptografische sleutel, enz.);

- een bepaald ding dat hij bezit (een persoonlijke kaart of een ander apparaat dat een soortgelijk doel heeft);

- een bepaald ding dat een onderdeel van hemzelf is (vingerafdrukken, stem en andere biometrische middelen om gebruikers te identificeren en te authenticeren).

Systeemfuncties

In een open netwerkomgeving hebben partijen geen vertrouwde route, wat betekent dat algemeen geval de informatie die door de proefpersoon wordt verzonden, komt uiteindelijk mogelijk niet overeen met de informatie die is ontvangen en gebruikt bij authenticatie. Het is vereist om de veiligheid van actieve en passief luisteren netwerken, dat wil zeggen bescherming tegen correctie, onderschepping of reproductie van verschillende gegevens. De mogelijkheid om wachtwoorden in leesbare tekst te verzenden is onbevredigend, en het versleutelen van wachtwoorden kan de situatie niet op dezelfde manier redden, omdat ze niet tegen herhaling zijn beschermd. Dit is de reden waarom er tegenwoordig complexere authenticatieprotocollen worden gebruikt.

Betrouwbare identificatie kent niet alleen problemen om verschillende redenen, maar ook om een aantal andere redenen. Allereerst kan vrijwel elke authenticatie-entiteit worden gestolen, vervalst of opgesnoven. Er bestaat ook een zekere tegenstelling tussen enerzijds de betrouwbaarheid van het gebruikte systeem en het gemak systeem administrator of de gebruiker - aan de andere kant. Om veiligheidsredenen is het dus noodzakelijk om de gebruiker te vragen zijn authenticatie-informatie met enige regelmaat opnieuw in te voeren (aangezien er mogelijk al een andere persoon op zijn plaats zit), en dit zorgt niet alleen voor extra gedoe, maar vergroot ook aanzienlijk de kans dat iemand uw informatie-invoer bespioneert. De betrouwbaarheid van een beveiligingsapparaat heeft onder andere een aanzienlijke invloed op de kosten ervan.

Moderne identificatie- en authenticatiesystemen ondersteunen het concept van single sign-on op het netwerk, wat vooral helpt om aan de eisen op het gebied van gebruikersgemak te voldoen. Indien standaard bedrijfsnetwerk beschikt over veel informatiediensten die de mogelijkheid bieden tot onafhankelijke toegang, dan wordt herhaalde invoer van persoonsgegevens in dit geval te belastend. Op dit moment Er kan nog niet worden gezegd dat het gebruik van single sign-on op het netwerk als normaal wordt beschouwd, aangezien dominante oplossingen nog niet zijn ontstaan.

Daarom proberen velen een compromis te vinden tussen betaalbaarheid, gemak en betrouwbaarheid van de middelen waarmee identificatie/authenticatie wordt geboden. Gebruikersautorisatie wordt in dit geval uitgevoerd volgens individuele regels.

Speciale aandacht moet worden besteed aan het feit dat de gebruikte dienst kan worden geselecteerd als doelwit van een beschikbaarheidsaanval. Als het zo wordt gedaan dat na een bepaald aantal mislukte pogingen de toegang wordt geblokkeerd, kunnen aanvallers in dit geval het werk van legitieme gebruikers met slechts een paar toetsaanslagen stopzetten.

Wachtwoordverificatie

Het belangrijkste voordeel van een dergelijk systeem is dat het uiterst eenvoudig en vertrouwd is voor de meerderheid. Wachtwoorden worden al heel lang gebruikt door besturingssystemen en andere diensten, en als ze correct worden gebruikt, bieden ze een beveiligingsniveau dat voor de meeste organisaties heel acceptabel is. Maar aan de andere kant vertegenwoordigen dergelijke systemen, in termen van het totale geheel van kenmerken, het zwakste middel waarmee identificatie/authenticatie kan worden uitgevoerd. Autorisatie wordt in dit geval vrij eenvoudig, omdat wachtwoorden gedenkwaardig moeten zijn, maar tegelijkertijd eenvoudige combinaties het is niet moeilijk te raden, vooral als iemand de voorkeuren van een bepaalde gebruiker kent.

Soms komt het voor dat wachtwoorden in principe niet geheim worden gehouden, omdat ze dat volledig zijn standaard waarden, gespecificeerd in bepaalde documentatie, en niet altijd nadat het systeem is geïnstalleerd, worden ze gewijzigd.

Wanneer u het wachtwoord invoert, kunt u het zien en in sommige gevallen gebruiken mensen zelfs gespecialiseerde optische instrumenten.

Gebruikers, de belangrijkste onderwerpen van identificatie en authenticatie, delen vaak wachtwoorden met collega's, zodat zij dat kunnen bepaalde tijd de eigenaar is gewijzigd. In theorie zou je in dergelijke situaties het beste gebruik kunnen maken van speciale toegangscontroles, maar in de praktijk maakt niemand hier gebruik van. En als twee mensen het wachtwoord kennen, vergroot dit de kans enorm dat anderen er uiteindelijk achter komen.

Hoe herstel je het?

Er zijn verschillende manieren waarop identificatie en authenticatie kunnen worden beveiligd. De informatieverwerkingscomponent kan als volgt worden beveiligd:

- Het opleggen van diverse technische beperkingen. Meestal worden regels gesteld voor de lengte van het wachtwoord, evenals voor de inhoud van bepaalde tekens.

- Beheer van de geldigheidsduur van wachtwoorden, dat wil zeggen de noodzaak om ze periodiek te vervangen.

- Beperking van de toegang tot het hoofdwachtwoordbestand.

- Beperking van het totale aantal mislukte pogingen bij het inloggen. Dit zorgt ervoor dat aanvallers alleen acties hoeven uit te voeren voorafgaand aan identificatie en authenticatie, omdat er geen brute kracht kan worden gebruikt.

- Voorafgaande gebruikerstraining.

- Gebruik makend van gespecialiseerde programma's goede wachtwoordgeneratoren waarmee u combinaties kunt maken die welluidend en behoorlijk gedenkwaardig zijn.

Alle bovengenoemde maatregelen kunnen in ieder geval worden toegepast, ook als naast wachtwoorden ook andere authenticatiemiddelen worden gebruikt.

Eenmalige wachtwoorden

De hierboven besproken opties zijn herbruikbaar en als de combinatie bekend wordt, kan de aanvaller namens de gebruiker bepaalde bewerkingen uitvoeren. Dat is de reden waarom eenmalige wachtwoorden worden gebruikt als een sterker middel om weerstand te bieden aan de mogelijkheid van passief netwerkafluisteren, waardoor het identificatie- en authenticatiesysteem veel veiliger wordt, hoewel niet zo handig.

Momenteel een van de meest populaire softwaregeneratoren eenmalige wachtwoorden is een systeem genaamd S/KEY, uitgebracht door Bellcore. Het basisconcept van dit systeem is dat er een bepaalde functie F is die bekend is bij zowel de gebruiker als de authenticatieserver. Het volgende is de geheime sleutel K, die alleen bekend is bij een specifieke gebruiker.

Tijdens het initiële gebruikersbeheer deze functie gebruikt om te sleutelen Een bepaalde hoeveelheid van keer, waarna het resultaat op de server wordt opgeslagen. In de toekomst ziet de authenticatieprocedure er als volgt uit:

- Op gebruikerssysteem er komt een getal van de server dat 1 minder is dan het aantal keren dat de functie voor de sleutel wordt gebruikt.

- De gebruiker gebruikt de functie om de bestaande geheime sleutel het aantal keren in te stellen dat bij het eerste punt is ingesteld, waarna het resultaat via het netwerk rechtstreeks naar de authenticatieserver wordt verzonden.

- De server gebruikt deze functie om de ontvangen waarde te achterhalen, waarna het resultaat wordt vergeleken met de eerder opgeslagen waarde. Als de resultaten overeenkomen, wordt de gebruiker geverifieerd en slaat de server de nieuwe waarde op en verlaagt vervolgens de teller met één.

In de praktijk heeft de implementatie van deze technologie iets meer complexe structuur, maar op dit moment is dit niet zo belangrijk. Omdat de functie onomkeerbaar is, zelfs in het geval van een wachtwoordonderschepping of ongeautoriseerde toegang tot de authenticatieserver, biedt deze niet de mogelijkheid om de geheime sleutel te verkrijgen en op enigerlei wijze te voorspellen hoe het volgende eenmalige wachtwoord er precies uit zal zien.

In Rusland een special staatsportaal- "Unified Identificatie/Authenticatiesysteem" ("USIA").

Een andere benadering van betrouwbaar systeem authenticatie is nieuw paswoord werd met korte tussenpozen gegenereerd, wat ook wordt geïmplementeerd door het gebruik van gespecialiseerde programma's of verschillende smartcards. In dit geval moet de authenticatieserver het juiste algoritme voor het genereren van wachtwoorden accepteren, evenals bepaalde daaraan gekoppelde parameters, en bovendien moet er ook synchronisatie zijn van de server- en clientklokken.

Kerberos

De Kerberos-authenticatieserver verscheen voor het eerst halverwege de jaren negentig van de vorige eeuw, maar heeft sindsdien al ontvangen een enorm aantal fundamentele veranderingen. Voor nu individuele onderdelen Deze systemen zijn aanwezig in vrijwel elk modern besturingssysteem.

Belangrijkste doel van deze dienst is de oplossing voor het volgende probleem: er is een zeker onbeveiligd netwerk, en in de knooppunten zijn verschillende onderwerpen geconcentreerd in de vorm van gebruikers, maar ook server en client softwaresystemen. Elk van deze subjecten heeft een individuele geheime sleutel, en om subject C de kans te geven zijn eigen authenticiteit aan subject S te bewijzen, zonder welke hij hem eenvoudigweg niet zal dienen, zal hij zich niet alleen moeten identificeren, maar ook moeten aantonen dat hij kent een bepaalde geheime sleutel. Tegelijkertijd heeft C niet de mogelijkheid om eenvoudigweg zijn geheime sleutel naar S te sturen, omdat in de eerste plaats het netwerk open is, en bovendien weet S het niet, en zou het in principe ook niet moeten weten. In een dergelijke situatie wordt een minder eenvoudige technologie gebruikt om de kennis van deze informatie aan te tonen.

Elektronische identificatie/authenticatie via het Kerberos-systeem omvat het gebruik ervan als een vertrouwde derde partij die informatie heeft over de geheime sleutels van de bediende entiteiten en hen, indien nodig, assisteert bij het uitvoeren van paarsgewijze authenticatie.

De client stuurt dus eerst een verzoek naar het systeem dat dit bevat Nodige informatie hierover, evenals over de gevraagde dienst. Hierna geeft Kerberos hem een soort ticket, dat is gecodeerd met de geheime sleutel van de server, evenals een kopie van een deel van de gegevens ervan, die is gecodeerd met de sleutel van de klant. Als er een match is, wordt vastgesteld dat de cliënt de voor hem bestemde informatie heeft gedecodeerd, dat wil zeggen dat hij heeft kunnen aantonen dat hij de geheime sleutel echt kent. Dit geeft aan dat de cliënt precies de persoon is die hij beweert te zijn.

Speciale aandacht moet hier worden besteed aan het feit dat de overdracht van geheime sleutels niet via het netwerk plaatsvond en uitsluitend voor codering werd gebruikt.

Biometrische authenticatie

Biometrie omvat een combinatie van geautomatiseerde middelen om mensen te identificeren/authenticeren op basis van hun gedrags- of fysiologische kenmerken. Fysieke middelen voor authenticatie en identificatie omvatten het controleren van het netvlies en het hoornvlies van de ogen, vingerafdrukken, gezichts- en handgeometrie, evenals andere individuele informatie. Gedragskenmerken zijn onder meer de stijl van werken met het toetsenbord en de dynamiek van de handtekening. Gecombineerde methoden vertegenwoordigen analyse verschillende functies menselijke stemmen, evenals spraakherkenning.

Dergelijke identificatie-/authenticatie- en encryptiesystemen worden in veel landen over de hele wereld algemeen gebruikt, maar gedurende lange tijd zijn er grote verschillen geweest. hoge kosten en moeilijkheden bij de toepassing. Onlangs is de vraag naar biometrische producten aanzienlijk toegenomen als gevolg van de ontwikkeling e-commerce, omdat het vanuit het oogpunt van de gebruiker veel handiger is om jezelf te presenteren dan om bepaalde informatie te onthouden. Dienovereenkomstig creëert de vraag aanbod, waardoor er relatief goedkope producten op de markt verschenen, die vooral gericht zijn op vingerafdrukherkenning.

In de overgrote meerderheid van de gevallen wordt biometrie gebruikt in combinatie met andere authenticatiemiddelen, zoals vaak vertegenwoordigt biometrische authenticatie slechts de eerste verdedigingslinie en fungeert het als een middel om smartcards te activeren die verschillende cryptografische geheimen bevatten. Bij gebruik van deze technologie wordt het biometrische sjabloon op dezelfde kaart opgeslagen.

De activiteit op het gebied van biometrie is vrij hoog. Er bestaat al een overeenkomstig consortium en er wordt ook behoorlijk actief gewerkt aan standaardisatie verschillende aspecten technologieën. Tegenwoordig kunt u veel advertentieartikelen zien waarin biometrische technologieën worden gepresenteerd het ideale middel voorraad verhoogde veiligheid en tegelijkertijd toegankelijk voor de massa.

ESIA

Het Identificatie- en Authenticatiesysteem ("ESIA") is een speciale service, gemaakt om de implementatie te garanderen verschillende taken gerelateerd aan het verifiëren van de authenticiteit van aanvragers en deelnemers aan interdepartementale interactie in het geval van het verstrekken van gemeentelijke of openbare diensten in elektronische vorm.

Om toegang te krijgen tot " Enkel portaal overheidsstructuren", evenals alle andere informatiesystemen van de bestaande infrastructuur e-overheid, moet u eerst een account registreren en als resultaat een PEP ontvangen.

Niveaus

Het portaal biedt drie hoofdaccountniveaus voor individuen:

- Vereenvoudigd. Om het te registreren, hoeft u alleen maar uw achternaam en voornaam op te geven, evenals een specifiek communicatiekanaal in de vorm van een adres E-mail of mobiele telefoon. Dit is het primaire niveau, waardoor een persoon slechts toegang heeft tot een beperkte lijst van verschillende overheidsdiensten, evenals tot de mogelijkheden van bestaande informatiesystemen.

- Standaard. Om deze te ontvangen, moet u zich eerst registreren voor een vereenvoudigd account en vervolgens aanvullende gegevens verstrekken, waaronder informatie uit uw paspoort en het individuele verzekeringsrekeningnummer. De verstrekte informatie wordt automatisch geverifieerd via Informatie Systemen Pensioen Fonds, evenals de federale migratie dienst, en als de verificatie succesvol is, wordt het account overgebracht naar het standaardniveau, waardoor de gebruiker toegang krijgt tot een uitgebreide lijst met overheidsdiensten.

- Bevestigd. Om dit accountniveau te verkrijgen één systeem voor identificatie en authenticatie zijn gebruikers nodig standaard rekening, evenals bevestiging van de identiteit, die wordt uitgevoerd door een persoonlijk bezoek aan de vestiging van de geautoriseerde dienst of door het verkrijgen van een activeringscode via bestelde brief. Als de identiteitsverificatie succesvol is, wordt het account overgezet naar nieuw level, en de gebruiker krijgt toegang tot de volledige lijst met noodzakelijke overheidsdiensten.

Hoewel de procedures misschien behoorlijk ingewikkeld lijken, moet u er in feite vertrouwd mee raken volle lijst de benodigde gegevens zijn direct op de officiële website te vinden, dus volledige registratie is binnen een paar dagen heel goed mogelijk.

Netwerkauthenticatie is iets waar dagelijks mee wordt omgegaan een groot aantal van Internet gebruikers. Sommige mensen weten niet wat het betekent deze term, en velen vermoeden niet eens het bestaan ervan. Bijna alle gebruikers World Wide Web beginnen hun werkdag met het doorlopen van het authenticatieproces. Het is nodig bij het bezoeken van e-mail, sociale netwerken, forums en andere dingen.

Gebruikers worden elke dag geconfronteerd met authenticatie zonder het zelfs maar te beseffen.

Authenticatie is een procedure waarmee gebruikersgegevens worden geverifieerd, bijvoorbeeld bij het bezoeken van een bepaalde bron globaal netwerk. Het controleert de gegevens die op het webportaal zijn opgeslagen met de gegevens die door de gebruiker zijn opgegeven. Zodra de authenticatie is voltooid, heeft u toegang tot bepaalde informatie (bijvoorbeeld uw postbus). Dit is de basis van elk systeem dat wordt geïmplementeerd programma niveau. Vaak gebruikt de opgegeven term meer eenvoudige waarden, zoals:

- autorisatie;

- authenticatie.

Om te authenticeren moet u de login en het wachtwoord van uw account invoeren rekening. Afhankelijk van de bron kunnen ze aanzienlijke verschillen van elkaar hebben. Als u identieke gegevens op verschillende sites gebruikt, loopt u het risico dat uw gegevens worden gestolen. persoonlijke informatie door indringers. In sommige gevallen kan deze informatie automatisch voor elke gebruiker worden verstrekt. Om de benodigde gegevens in te voeren, wordt in de regel een speciaal formulier gebruikt op een wereldwijde netwerkbron of in specifieke toepassing. Na introductie Nodige informatie, worden ze naar de server gestuurd ter vergelijking met die in de database. Als deze overeenkomen, krijgt u toegang tot het afgesloten gedeelte van de site. Als u onjuiste gegevens invoert, meldt de webbron een fout. Controleer of ze correct zijn en voer opnieuw in.

Welke netwerkidentificatie u moet kiezen

Veel mensen denken na over wat netwerk identificatie kies, want er zijn verschillende soorten. Eerst moet je een beslissing nemen over een van hen. Op basis van de ontvangen informatie beslist iedereen voor zichzelf welke optie hij kiest. Een van de nieuwste netwerkverificatiestandaarden is IEEE 802.1x. Het heeft brede steun gekregen van bijna alle hardware- en softwareontwikkelaars. Deze standaard ondersteunt 2 authenticatiemethoden: open en het gebruik van een wachtwoord (sleutel). In het geval van open methode het ene station kan verbinding maken met het andere zonder dat hiervoor autorisatie vereist is. Als u hier niet blij mee bent, moet u de sleutelmethode recyclen. In het geval van de laatste optie wordt het wachtwoord gecodeerd op een van de volgende manieren:

- WPA-persoonlijk;

- WPA2-persoonlijk.

Meest geschikte optie kan op elke router worden geïnstalleerd.

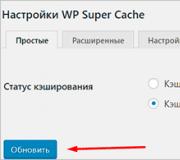

Laten we naar de routerinstellingen gaan

Zelfs een ongetrainde gebruiker kan zonder problemen alle benodigde configuraties uitvoeren. Om het apparaat in te stellen, moet u er verbinding mee maken persoonlijke computer met behulp van een kabel. Als deze actie is voltooid, opent u een webbrowser, typt u http://192.168.0.1 in de adresbalk en drukt u vervolgens op Enter. Opgegeven adres Geschikt voor vrijwel elk apparaat, maar meer gedetailleerde informatie vind je in de instructies. Deze actie is overigens precies authenticatie, waarna u toegang krijgt geheime informatie uw router. U ziet een prompt om de interface te openen, die u zal helpen de nodige instellingen te maken. Als niemand de login en het wachtwoord heeft gewijzigd, gebruiken bijna alle modellen van verschillende bouwers standaard het woord admin in beide velden. De door u aangeschafte router beschikt over een open draadloos netwerk, zodat iedereen er verbinding mee kan maken. Als dit u niet bevalt, moet dit worden beschermd.

Bescherming van uw draadloze netwerk

IN diverse modellen Menu- en submenunamen kunnen verschillen. Eerst moet je naar het routermenu gaan en de draadloze instelling selecteren Wi-Fi-netwerken. Geef de netwerknaam op. Iedereen zal hem zien draadloze apparaten die op het apparaat moeten worden aangesloten. Vervolgens moeten we een van de coderingsmethoden selecteren, waarvan de lijst hierboven wordt gegeven. Wij raden het gebruik van WPA2-PSK aan. Deze modus is een van de meest betrouwbare en universele. In het daarvoor bestemde veld moet u de sleutel invoeren die u heeft aangemaakt. Het zal gebruikt worden voor

Vaak bij het verbinden van een computer, laptop of tablet met internet via Wi-Fi-systeem geeft een authenticatiefoutbericht weer. Laten we eens kijken naar wat het is en om welke redenen het voorkomt, en ook aanbevelingen doen om deze te elimineren.

Authenticatiefout: concept

Bij de authenticatieprocedure wordt altijd de authenticiteit van de gebruiker geverifieerd. Authenticatie houdt in dat je binnenkomt een specifiek wachtwoord. Als het wachtwoord verkeerd wordt ingevoerd, wordt er een authenticatiefout gegenereerd.

Verificatiefout: oorzaken en oplossingen

Nu u begrijpt wat een authenticatiefout is, moet u stilstaan bij de redenen voor het optreden ervan. Zoals hierboven vermeld, treedt de fout meestal op als gevolg van een onjuist ingevoerd wachtwoord bij het verbinden met een draadloos netwerk. U moet ervoor zorgen dat u het correct heeft aangegeven: het is gebruikt gewenste indeling en taal. Als u hierna nog steeds niet kunt authenticeren, betekent dit dat er een fout is opgetreden in de netwerkinstellingen en dat u deze moet verwijderen. U moet het volgende doen:

- Ga naar het menu van uw router en selecteer het gedeelte ‘Instellingen’.

- In de lijst die wordt geopend, klikt u op het item "Draadloze netwerken", daar tegenover klikt u op de knop "Netwerk verwijderen".

- Klik op het item “Lijst met netwerken vernieuwen”, waarna het netwerk dat u gebruikt weer beschikbaar is.

- Start uw router opnieuw op.

- Open het authenticatievenster en voer het juiste wachtwoord in.

- Na deze stappen moet uw computer verbinding maken met Wi-Fi.

Als het wachtwoord tijdens de authenticatie wordt opgeslagen, maar er verschijnt een bericht over WPA\WPA2-beveiliging onder de naam van het netwerk waarmee u verbinding probeert te maken, dan moet u de routerinstellingen wijzigen. Dit gebeurt als volgt:

- Ga naar het routermenu en selecteer “Netwerkmodus”.

- Wijzig op het geopende tabblad de modus "Alleen" in "Auto" en sla op veranderingen gemaakt.

- Uitzetten draadloze verbinding op het apparaat en start de router opnieuw op.

- Controleer of het ingevoerde wachtwoord voor het verbinden van het Wi-Fi-netwerk en de modus ervan correct zijn.

Als hierna nog steeds een authenticatiefout optreedt, moet u de bedieningsmodi van de router wijzigen. Ga als volgt verder:

- Ga naar het tabblad “Instellingen” in het hoofdmenu van de router.

- Selecteer in de lijst die wordt geopend het gedeelte 'Draadloos netwerk'.

- In het venster dat wordt geladen, stelt u de volgende opdracht in naast de optie Modus: 11bgn mixed.

- Sla de wijzigingen op door op de betreffende knop te klikken.

- Start uw router opnieuw op en probeer authenticatie.

Als het systeem opnieuw een foutmelding geeft, ga dan opnieuw naar het gedeelte "Draadloze verbinding" en voer daarin deze opdracht in: 11bg mixed. Als de fout opnieuw optreedt, hoeft u alleen 11g in te voeren naast de optie Modus. Zorg ervoor dat u uw wijzigingen opslaat en uw router opnieuw opstart voordat u opnieuw authenticeert.

Om problemen met authenticatie te voorkomen, gebruikt u een wachtwoord dat alleen uit cijfers bestaat. Schrijf het zeker op. In dit geval hoeft u de procedure voor wachtwoordherstel niet te doorlopen of deze later opnieuw in te stellen.

Let op de beveiligingsinstellingen van de router. Ze veroorzaken vaak problemen met authenticatie. Het zou beter zijn als ze er zo uitzagen:

- Versie: WPA-PSK

- PSK-wachtwoord - acht cijfers/symbolen

- WPA/WPA2 - Persoonlijk (aanbevolen)

In dit artikel zullen we enkele van de meest voorkomende voorbeelden van authenticatiefouten bekijken bij het bedienen van apparaten op basis van het besturingssysteem. Android-systemen met WiFi-netwerken. Op het eerste gezicht kan er niets ingewikkelds aan de hand zijn, omdat de interface van telefoons en tablets op basis van dit besturingssysteem uitzonderlijk vriendelijk is, zelfs voor de meesten onervaren gebruikers, maar ze kan ook verrassen.

Bovendien komt een dergelijke fout vrij vaak voor en om niet in de problemen te komen, moet u eerst vertrouwd raken met de onderstaande informatie en misschien zal het verbindingsprobleem gemakkelijk en onopgemerkt worden opgelost. Eerst moet je begrijpen wat authenticatie is en WiFi-technologie over het algemeen. Als u dit begrijpt, krijgt u de kans zonder hulp van iemand anders extra kosten alledaagse problemen met betrekking tot dit protocol op te lossen.

Authenticatie. Wat is dit en waarom?

Vaak verschijnt tijdens de authenticatie in plaats van het geliefde ‘Verbonden’ een bericht als ‘Opgeslagen, WPA/WPA2-beveiliging’ of ‘Authenticatieprobleem’ op het display van uw telefoon.

Wat is ze?

Dit is een speciale beveiligingstechnologie die voorkomt dat ongenode gebruikers uw persoonlijke of zakelijke netwerk betreden, die uw internetkanaal zouden gebruiken en verkeer zouden verspillen. Je zult ervoor moeten betalen. Ja en grote straal actiepunt WiFi-toegang, maakt het niet alleen mogelijk om er verbinding mee te maken voor de mensen voor wie het is gemaakt, maar ook voor aanvallers. Dus om dit te voorkomen ongeautoriseerde verbinding en vereist hoogwaardige data-encryptie- en authenticatietechnologie met een lage kans op hacken en raden van wachtwoorden. Dit is de reden waarom u meestal een wachtwoord moet invoeren om verbinding te maken met het netwerk. De encryptiemethode voor authenticatiegegevens die bij uw wensen past, kunt u selecteren in de instellingen van de router of het toegangspunt waarmee uw apparaat is verbonden. De meest gebruikte authenticatiemethode is tegenwoordig WPA-PSK/WPA2.

Er zijn hier twee hoofdopties:

- In het eerste geval voeren alle abonnees dezelfde sleutel in wanneer ze verbinding maken met het netwerk; in het andere geval krijgt elke gebruiker een persoonlijke toegangssleutel, die voornamelijk bestaat uit cijfers en letters van het Latijnse alfabet.

- Het tweede type encryptie wordt vooral gebruikt in bedrijven met een hoog niveau van netwerkbeveiliging, waar een bepaald aantal gebruikers verbonden is en het eigenlijk belangrijk is veilig uitchecken authenticiteit.

Als we verbindingsproblemen hebben, wordt het aanbevolen om, voordat we actie ondernemen, een beproefde methode te gebruiken, die in meer dan de helft van de gevallen alle problemen oplost, inclusief authenticatiefouten: start de router opnieuw op.

Nog een van de meesten effectieve manieren De oplossing voor de authenticatiefout, aangezien deze vaak kan worden veroorzaakt door een beschadigde firmware van de router bij u thuis, is het updaten van de firmware naar laatste versie. Het wordt ten zeerste aanbevolen om het bij te werken vanaf de officiële website van de fabrikant. Het is ook raadzaam om een opgeslagen kopie van het bestand met de routerconfiguratie te hebben, en als u dit niet heeft, wees dan niet lui om het op uw computer te maken, zodat u de instellingen niet opnieuw hoeft te selecteren. Bovendien is het beter om ervoor te zorgen dat uw netwerk niet verborgen is, dat wil zeggen: controleer eenvoudig in de instellingen of het selectievakje "Verborgen SSID" is aangevinkt en of de naam van de SSID van het draadloze netwerk in het Latijn is geschreven.

Authenticatiefout. Waarom komt het voor?

In feite zijn er slechts twee hoofdproblemen waardoor uw telefoon mogelijk geen verbinding maakt WiFi-netwerken. Maar vergeet niet dat naast de hieronder aangegeven fouten, soortgelijke problemen kan worden veroorzaakt door een storing in de router zelf of door conflicten in netwerkinstellingen. Dit is een apart onderwerp voor discussie.

- Het geselecteerde coderingstype komt niet overeen met het gebruikte coderingstype.

- Fout bij het invoeren van de sleutel

De meeste problemen bij het verbinden met draadloze netwerken zijn te wijten aan fouten bij het invoeren van de sleutel. In dergelijke gevallen wordt aanbevolen om het wachtwoord dat is ingevoerd in de verbindingsinstellingen van uw telefoon nogmaals te controleren. Als dit niet helpt, gebruikt u een computer om naar de routerinstellingen te gaan en vervangt u de toegangssleutel er rechtstreeks op. Het is de moeite waard eraan te denken dat de sleutel alleen uit kan bestaan Latijnse letters. Als dit niet helpt, zou een van de onderstaande methoden zeker moeten helpen.

Bekijk de video om het probleem op te lossen:

Problemen met authenticatiefouten oplossen

Niet elke gebruiker kan zich voorstellen hoe het eruit ziet WiFi-installatie router met behulp van een computer en hoe u eventuele verbindingsproblemen kunt oplossen, om nog maar te zwijgen van de redenen voor het optreden ervan. Daarom wordt hieronder een andere manier beschreven om problemen op te lossen, maar dan aan de kant van de router en met behulp van een computer die erop is aangesloten, en niet een telefoon.

- Om de instellingen te controleren, moet je naar de routerinstellingen gaan. Open hiervoor een browser en voer in adresbalk IP-adres 192.168.0.1 of 192.168.1.1. Dit is afhankelijk van het model router dat u gebruikt. Voer hierna uw gebruikersnaam en wachtwoord in het venster dat verschijnt. Als u deze niet heeft gewijzigd, vindt u de benodigde inloggegevens op de router zelf of in de instructies.

- Vervolgens moet u naar de instellingen voor de draadloze netwerkmodus gaan en in plaats van “b/g/n”, wat meestal de standaard is, naar “b/g” gaan, waarna alle aangebrachte wijzigingen worden opgeslagen.

- Als alle voorgaande manipulaties geen bepaald resultaat hebben opgeleverd, is het zinvol om het coderingstype te wijzigen bij het controleren op WPA/WPA2, als er een andere methode is gekozen, of omgekeerd - vereenvoudigen naar WEP, dat, hoewel verouderd, soms de situatie als andere methoden niet effectief blijken te zijn. Probeer daarna opnieuw verbinding te maken met het netwerk vanaf uw telefoon en voer uw sleutel opnieuw in om de verificatie te voltooien.

Kennis van de genoemde nuances zal u helpen om te gaan met de fout die op veel apparaten optreedt, ongeacht klasse en kosten, bij het werken met verschillende draadloze netwerken, en om het configuratieprincipe zelf te begrijpen draadloze routers en toegangspunten.