User Account Control (UAC) -opas. Käyttäjätilien valvonnan (UAC) käyttöönotto, määrittäminen ja poistaminen käytöstä

1. Käyttäjätilien valvonta UAC-käyttäjät

Käyttäjätilien valvonta tai UAC (User Account Control) otettiin käyttöön toiminnan turvatyökaluna Windows-järjestelmät auttamaan tavallisia käyttäjiä suorittamaan hallinnollisia tehtäviä ja rohkaisemaan käyttäjiä olemaan suorittamatta ohjelmia järjestelmänvalvojana. Kun ohjelma tarvitsee järjestelmänvalvojan oikeudet, UAC avaa pienen ikkunan ja kysyy käyttäjältä, haluaako hän jatkaa toimintoa. Työkalua kehitettäessä oletettiin, että UAC auttaisi estämään mahdollisten haittaohjelmien toimintaa.

Huomautus: Itse asiassa, mutta yleisin tietoturvaloukkaus on käyttäjä itse. Useimmissa tapauksissa tietokoneessa on vain yksi käyttäjä - järjestelmänvalvoja. Niin. Kaikki ohjelmat suoritetaan järjestelmänvalvojana. Kokeneiden käyttäjien osalta tämä ei ole pelottavaa, koska yleensä he tietävät, mitä voidaan käynnistää ja mikä on epäilyttävää ja virustentorjuntatarkastuksia. Aloittelevien käyttäjien tapauksessa tämä on valtava ongelma, koska tietämättömyydestä aloittelijat käynnistävät kaiken peräkkäin, mitä virukset käyttävät onnistuneesti.

Tämä artikkeli auttaa sinua ymmärtämään UAC:n tarkoituksen sekä kuinka voit ottaa salasanasuojauksen käyttöön ja miten se auttaa sinua suojaamaan järjestelmääsi.

2. Miten ja miksi UAC-ikkuna saattaa ilmestyä

On olemassa useita mahdollisia skenaarioita, jotka voivat saada UAC-ikkunan näkyviin:

- Kun yrität asentaa/poistaa ohjelmia

- Kun yritetään avata järjestelmän apuohjelma, kuten MSConfig tai Regedit (rekisterieditori)

- Kaikenlaiset ohjelmat, jotka yrittävät päästä järjestelmän osiin tai etsiä päivityksiä kolmannen osapuolen työkalut tai muuta järjestelmän aikaa

- Kun yrität poistaa/lisätä hakemistoja "Ohjelmatiedostot"-kansiossa tai järjestelmähakemisto(yleensä C:\Windows)

- Viimeinen mutta ei vähäisin. UAC-ikkuna näytetään vain, kun käynnistät prosessin, kuten asennus/päivitys/poista ohjelmisto, ohjaimia, laajennuksia tai joissain tapauksissa ohjelmia (esimerkiksi pelejä) käynnistettäessä sekä Windows-päivityksiä asennettaessa. Ja se on kaikki. Jos UAC-ikkuna tulee näkyviin, kun et ole tehnyt mitään, järjestelmässäsi on todennäköisesti haittaohjelma.

Huomautus: Asetuksista riippuen UAC-ikkunoita ei kuitenkaan ehkä näytetä. Esimerkiksi, jos et ole määrittänyt korkeutta tavallisia käyttäjiä. Mutta siitä lisää myöhemmin.

3. Mitä käyttäjät ajattelevat UAC:sta

Ehkä ei yhtään windows-toiminto ei aiheuttanut niin paljon negatiivista ja positiivisia tunteita ja arvostelut, kuten käyttäjätilien valvonta, joka julkaistiin Windows Vistassa. Useimpia käyttäjiä ärsytti näennäisesti loputon ja ehtymätön määrä ponnahdusikkunoita, jotka huusivat jatkuvasti "Salli tämä ohjelma tai älä" / "Ohjelma yrittää tehdä seuraavia muutoksia. Salli tai älä." Joten olet luultavasti kuullut useammin kuin kerran lauseen "Sammuta se vain, niin ongelma ratkeaa." On selvää, että UAC ärsyttää useimpia ihmisiä ja tekee tietokoneen käytöstä sietämätöntä.

Ennen UAC:n sammuttamista kannattaa kuitenkin miettiä ja yrittää selvittää, miten UAC toimii ja mitä hyötyä siitä voi olla.

4. Järjestelmänvalvoja tai tavallinen käyttäjä - plussat ja miinukset

Useimmat tavalliset käyttäjät ovat tottuneet kirjautumaan sisään aina järjestelmänvalvojan oikeuksin, joten ohjelmien, ohjainten, pelien ja muiden asentaminen/poistaminen on helpompaa. Järjestelmänvalvojana toimimisen haittapuoli on, että haittaohjelmien, kuten virusten ja rootkittien, on paljon helpompi vahingoittaa järjestelmääsi. On myös suuri mahdollisuus, että saatat vahingossa vahingoittaa järjestelmääsi tämän seurauksena helppo pääsy kohtaan Järjestelmätyökalut, kuten Windowsin rekisteri (Regedit) ja järjestelmäasetukset (MSConfig). Jos kirjaudut sisään nimellä tavallinen käyttäjä, käyttöoikeutesi on rajoitettu, mutta voit suorittaa useimmat toiminnot lukuun ottamatta järjestelmän laajuisten muutosten tekemistä ja ohjelmien lisäämistä/poistamista.

UAC:n ansiosta voit suorittaa järjestelmänvalvojan toimintoja, vaikka olisit tavallinen käyttäjä. Voit jatkaa kirjautumista järjestelmänvalvojana ja silti asettaa UAC:n vaatimaan salasanaa järjestelmänvalvojan toimiin (lisätietoja myöhemmin).

Huomautus: Jotta UAC-salasanakehote voidaan ottaa käyttöön, sinun on kirjauduttava sisään järjestelmänvalvojan tilillä, koska se vaatii suorittamisen järjestelmäeditori paikallisten käytäntöjen asetukset (secpol.msc).

Pieni temppu.

Jos haluat ottaa oletusarvoisesti piilotetun super-järjestelmänvalvojan merkinnän, jonka alla ehdottomasti kaikki ohjelmat toimivat järjestelmänvalvojana ilman UAC-ikkunaa, sinun on avattava komentokehote järjestelmänvalvojan oikeuksilla ja kirjoitettava seuraava teksti:

- verkon käyttäjä ylläpitäjä /active:yes (for Venäjän Windows: verkkokäyttäjä Järjestelmänvalvoja /aktiivinen:kyllä)

5. UAC-asetukset Windows 7:ssä

UAC:ssa on monia asetuksia, ei vain näyttöasetuksia (katso kuinka UAC poistetaan käytöstä), mutta useimmat niistä ovat paikallisten suojauskäytäntöasetusten joukossa, joihin pääsee vain secpol.msc-järjestelmäapuohjelman kautta. Asetuksia on noin 10. Käyttäjiä kiinnostaa eniten "Käyttäjätilien valvonta: Elevation Prompt Behavior for Standard Users", joka voidaan asettaa vaatimaan salasanaa UAC-ikkunassa tavallisille käyttäjille.

Huomautus: Itse asiassa, mutta suurin osa asetukset, jotka voivat aiheuttaa ongelmia, Windows yrittää aina sijoittaa sen mahdollisimman kauas tavallisesta käyttäjästä.

Ja näin voit tehdä sen:

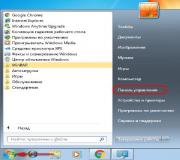

- Avaa Käynnistä-valikko ja kirjoita hakupalkkiin "secpol.msc" (ilman lainausmerkkejä)

- Laajenna vasemmasta reunasta "Paikalliset käytännöt"

- Valitse sitten "Suojausasetukset"

- Etsi oikealta puolelta "Käyttäjätilien valvonta: Korkeuskehotteen käyttäytyminen vakiokäyttäjille" ja kaksoisnapsauta sitä

- Valitse avautuvasta ikkunasta avattavasta luettelosta haluttu kohde, kuten "Pyydä tunnistetietoja suojatulla työpöydällä"

- Napsauta "OK"

Voit mukauttaa järjestelmänvalvojien ikkunan käyttäytymistä valitsemalla neljännessä vaiheessa "Käyttäjätilien valvonta: Järjestelmänvalvojan korkeuskehotteen toiminta järjestelmänvalvojan hyväksymistilassa".

Joissakin Windows 7 -versioissa ei ole secpol.mcs-tiedostoa. Siksi, jotta voit muuttaa UAC-asetuksia, sinun on tehtävä muutoksia rekisteriin.

Huomautus: Jos olet aloittelija tai et vain tunne rekisteriä, suosittelemme, että tutustut ensin Windows-rekisterin laitteen ja perustoimintojen tutkimiseen.

- Avaa aloitusvalikko ja kirjoita hakupalkkiin "regedit" (ilman lainausmerkkejä)

- Siirry avautuvassa rekisterieditorissa avaimeen:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Kaksoisnapsauta sitten ConsentPromptBehaviorUser-parametria ja kirjoita 1. Jos haluat muuttaa järjestelmänvalvojan asetuksia, aseta ConsentPromptBehaviorAdmin-parametrin arvoksi 1.

- Sulje rekisteri

Kun olet määrittänyt salasanasuojauksen, voit luoda tai muuttaa nykyisen käyttäjämerkinnän tavalliseksi. Voit tehdä tämän Ohjauspaneelista (Ohjauspaneeli -> Käyttäjätilit ja perheen turvallisuudesta-> Käyttäjätilit).

Saatat kysyä "eikö järjestelmänvalvojan salasanan syöttäminen tee UAC-ikkunasta vieläkin ärsyttävämpää?" Kaikki riippuu siitä, kuinka käytät tietokonettasi. Jos asennat ohjelmia usein, UAC-ikkuna saattaa ärsyttää sinua. Tämä menetelmä kuitenkin lisää järjestelmän yleistä suojaustasoa ja estää monia ongelmia, mukaan lukien väärennösten asennuksen vahingossa vahvistaminen järjestelmätiedostot, ajurit, ohjelmat jne. Tämä antaa sinulle ainakin muutaman sekunnin ajattelua ennen kuin hyväksyt UAC-ikkunan. SISÄÄN Tämä tapaus sääntö "turvallisuuden parantaminen palvelun vähentämisen kustannuksella" näkyy hyvin.

Huomautus: Toisin kuin Vistassa, UAC-ikkuna näkyy paljon harvemmin Windows 7:ssä, joten useimmille tavallisille käyttäjille täysi räätälöinti tietokone, ei käytännössä näe UAC-ikkunoita.

Jokaisessa Windows-versiossa (Vistasta lähtien) on tavallinen UAC (User Account Control) -komponentti. Se on oletuksena käytössä ja estää käyttäjää "ampumasta itseään jalkaan" ajamalla jonkinlaista haittaohjelmaa järjestelmänvalvojan oikeuksin. Tässä artikkelissa näytämme, kuinka voit käyttää käyttäjätilien valvontaa omiin tarkoituksiinsi - esimerkiksi suorittaa mitä tahansa koodia järjestelmänvalvojan oikeuksilla tai jopa järjestelmäprosessina.

VAROITUS

Kaikki tiedot on tarkoitettu vain tiedoksi! Microsoft suosittelee Windowsin korjaamista ajoissa, järjestelmänvalvojan tiliä käyttämättä jättämistä ilman todellista tarvetta, UAC:n ohittamista ja teknistä tukea haavoittuvuuksia koskevilla viesteillä.UAC:n ohitusmenetelmiä löytyy edelleen edelleen, muokaten vanhoja temppuja ja keksimällä uusia. Vaikein osa on valinta sopivia tapoja tietylle hyökätylle järjestelmälle. Käsitteellisesti tunnetaan kymmeniä erilaisia tekniikoita, ja jos ne lasketaan yhteen modifikaatioiden ja hybridimenetelmien kanssa, niitä tulee olemaan yli kaksikymmentä. Voit lukea niistä lisää ja nähdä vastaavat koodiesimerkit GitHubissa käyttämällä tämän artikkelin linkkejä.

UAC valtavana bugina

Hakkerifilosofiassa paljon lainataan kamppailulajeista. Esimerkiksi aikido-mestari ei käytännössä hyökkää itseään vastaan. Hän huomaa vain vastustajan virheet ja kääntää ponnistelut itseään vastaan. Samoin laskuvirheitä suojajärjestelmät voit muuttaa ne hakkerointityökaluksi. Nyt tarkastelemme useita tapoja ohittaa UAC ja jopa käyttää sitä koodisi suorittamiseen korotetuilla oikeuksilla. Monet näistä menetelmistä on jo otettu käyttöön troijalaisissa, ja ne mahdollistavat niiden soluttautumisen järjestelmään.

Valkoinen lista mustille hatuille

Kaikissa Windows for UAC -versioissa on niin kutsuttu valkoinen lista - joukko järjestelmän komponentit, joihin ei sovelleta rajoittavia sääntöjä. Siksi yksi yleisimmistä hyökkäysmenetelmistä on yrittää löytää sovelluksia sallittujen luettelosta ja yrittää lisätä *.dll-tiedostosi niihin.

DLL-kaappaushyökkäyksen suorittaminen on suhteellisen helppoa, vaikka se ei tule toimeen ilman sitä sudenkuoppia. Ne ovat erilaisia käyttöjärjestelmän jokaisessa versiossa ja riippuvat myös asetuksista, tili, käyttöjärjestelmän bitti, asennetut komponentit ja laastarit.

Voit käyttää esimerkiksi Windows 7/8:ssa (mutta ei 8.1:ssä). henkilöstöohjelma valmistele järjestelmä ottamaan käyttöön sysprep.exe lataamaan sen cryptbase.dll-version tai muun kirjaston. Voit tehdä tämän asettamalla sen suoritettavan tiedoston viereen, kun se alkaa etsiä ja ladata DLL-tiedostoja hakemistostaan. Jos yritämme kuitenkin yksinkertaisesti kopioida tiedostomme %systemroot%/system32/sysprep/-hakemistoon, saamme virheilmoituksen.

Käyttäjällä ei ole kirjoitusoikeutta järjestelmähakemistoon, ja järjestelmänvalvojan on vahvistettava tämä toiminto UAC:n kautta. Jotta koodimme saadaan tarvittavat oikeudet ilman pitkiä puheita käytämme toista temppua - erillisen Windows-päivityksen asennusohjelman kanssa.

Laitetaan cryptbase.dll CAB-arkistoon. Emme käsittele tämän perustoiminnon suorittamista. Se on kuvattu yksityiskohtaisesti Microsoftin verkkosivustolla. Anna kirjastomme nimeksi evil.dll ja se sijaitsee C:\-aseman \FCKUAC-hakemistossa. Sitten seuraavalla komennolla teemme "ladatun" arkiston:

Makecab C:\FCKUAC\evil.dll C:\FCKUAC\evil.cab

Syötetään tämä arkisto offline-asennusohjelma päivitykset ( Windows päivitys erillinen asennusohjelma).

Wusa C:\FCKUAC\evil.cab /quite /extract:%systemroot%\system32\sysprep\

Se purkaa sen kansioon \system32\sysprep\ ja "Käyttäjätilien valvonta" on äänetön.

Jos osaat ohjelmoida, voit ajaa sysprep.exe piilotettuna - esimerkiksi CreateProcess()-lipulla StartupInfo.wShowWindow = SW_HIDE . Nykyään monien virustentorjuntaohjelmien heuristiset analysaattorit vannovat piilotettuja ikkunoita, mutta nyt puhumme vain UAC:stä - se ei välitä. Tällaisen käynnistyksen jälkeen sysprep.exe yrittää ladata ja suorittaa CRYPTBASE.dll-kirjaston, mutta sen tilalle tulee meidän, joka sisältää jo tarvitsemamme toiminnot. Se nostaa koodiamme laillisesti, ja UAC pitää sitä itsestäänselvyytenä.

Tämä johtuu siitä, että wusa ja sysprep ovat valkoisella listalla, ja kaikki tämän luettelon sovellukset voivat korottaa oikeuksiaan ilman UAC:n osallistumista. Koodimme asennusohjelman lataamasta kirjastosta perii pääprosessin sysprep.exe oikeudet ja sitä pidetään myös luotettavana.

Yllä oleva temppu jakaminen wusa ja sysprep ovat muunnettu Leo Davidson -menetelmä. alkuperäinen versio soveltui vain korjaamattomaan Windows 7:ään, ja se kuvattiin jo vuonna 2009 Oxford University Computer Communityn postituslistalla. Toimitetaan kopio, joka tällaisen koodin runsauden vuoksi on lueteltu mahdollisesti vaaralliseksi.

Davidson-menetelmää eri muunnelmina on käytetty useiden vuosien ajan troijalaisten, erityisesti . Epidemia saavutti huippunsa syksyllä 2011, mutta menetelmä toimii edelleen seuraavassa tyypillisessä skenaariossa: toiminnot suoritetaan Windows 7/8:n 32-bittisessä versiossa järjestelmänvalvojan tilillä, jossa UAC on käytössä oletusasetuksilla. Yksinkertaiselle käyttäjälle et voi suorittaa wusa.exe-tiedostoa, mutta monet silti toimivat järjestelmänvalvojina ilman todellista tarvetta. He ovat vain liian laiskoja luomaan käyttäjätilejä ja hallitsemaan käyttöoikeuksia jopa sisäänrakennettujen työkalujen avulla.

Matt Graeber selventää asiaa tätä menetelmää ei toimi "sellaisenaan" Windows 8.1/10:ssä, koska sekä sysprep.exe että itse UAC on muutettu näissä käyttöjärjestelmissä. System Deployment Preparer lataa nyt vain DLL:n tiedostosta %windir%\system32\.

Automaattinen oikeuksien eskalointi

Jos jostain syystä ei ole pääsyä päivityksen asennusohjelmaan, voit käyttää toista vaihtoehtoa - kopioida tiedosto järjestelmähakemistoon IFileOperation-menetelmällä.

Menetelmän ydin on, että UAC:n ohittamiseksi kirjastoomme luodaan COM-objekti IFileOperation. Sen avulla voit kopioida tiedoston minne tahansa (mukaan lukien \system32\-järjestelmähakemistoon ja sen alihakemistoihin), mikä nostaa tämän oikeudet automaattisesti, koska toiminnolla on automaattinen nosto -lippu.

Sallittujen sovellusten luettelo on mahdollinen. Voit myös luoda sen itse, yksinkertaisesti etsimällä sen järjestelmästä Windowsin hakemisto suoritettavat tiedostot, jotka sisältävät merkkijonon autoelevate.

Riippuen valitusta luettelosta käytetystä ohjelmasta ja Windows-versiosta, yksi tai toinen kirjasto voidaan korvata (katso taulukko).

Näiden vaihtoehtojen iterointimenetelmät on koottu yhteen PowerShell-apuohjelmaan.

ISecurityEditor

Yllättäen useimmat "käyttäjätilien hallinnan" ohitusmenetelmistä otettiin tarkoituksella käyttöön. Windows-kehittäjät. Markkinoijat selittivät Vistan epäonnistumisen uuden komponentin epämukavaksi käytökseksi, ja G7:ssä he yrittivät tehdä UAC:stä vähemmän häiritsevän. Tätä varten minun piti tehdä kainalosauvoja valkoisesta listasta ja automaattisen oikeuksien eskaloinnin menetelmästä (ilman käyttäjän vahvistusta) yli neljänkymmenen ajan järjestelmäohjelmat. AutoElevate-funktiolle on kirjoitettu COM-rajapinnat: dokumentoitu IFileOperation (josta keskusteltiin edellä) ja dokumentoimaton ISecurityEditor, jonka käytöstä puhumme nyt.

UAC:hen sisäänrakennettujen takaovien ansiosta Windows 7 -tietokoneet saivat tartunnan käyttäjän huomaamatta. Niistä tuli haittaohjelmien testikenttä, ja ne joutuivat usein bottiverkkoihin. Yksi niistä (nimeltään Simda) on kehitetty menestyksekkäästi viiden vuoden ajan käyttämällä ISecurityEditor-käyttöliittymää koodin syöttämiseen. SISÄÄN Microsoftin ongelma osittain eliminoitu vasta vuonna 2015. Korjattu ISecurityEditor toimii nyt vain SE_FILE_OBJECT-vakiossa määritettyjen tiedostojärjestelmäobjektien kanssa.

Pakkaamattomia järjestelmiä löytyy edelleen. Esimerkki UAC:n ohittamisesta ISecurityEditorin haavoittuvalla versiolla.

Jatkuu vain tilaajien saatavilla

Vaihtoehto 1. Tilaa "Hakkeri" lukeaksesi kaiken sivuston materiaalin

Tilauksen avulla voit lukea KAIKKI sivuston maksulliset materiaalit määritetyn ajanjakson aikana. Hyväksymme maksun pankkikortit, sähköinen raha ja siirrot matkapuhelinoperaattoreiden tileiltä.

UAC on palvelinpohjainen Anti-Cheat, jota alettiin kehittää ei niin kauan sitten, mutta joka pystyi valloittamaan monet palvelimen järjestelmänvalvojat. Tämä Universal Anti-Cheat v.2.0 -huijauksen esto sisältää melkein kaikki CSF:n toiminnot, mutta Samalla se toimii nopeammin ja lataa palvelinta vähemmän, tämän ihmesektorin kirjoittaja, jos huomaat virheitä tässä anti-huijauksessa tai sinulla on jotain tarjottavaa, voit aina kääntyä virallisen csall.ru-foorumiin.

Kiellettyjen viestien tai niiden osan sekä kiellettyjen linkkien havaitseminen. Kaikki viestit tulostetaan tiedostoon, on mahdollista muokata syitä ja lisätä omia viestejä tiedostoon. Viestipohja on otettu muista lähteistä. Viestien ja syiden määrää ei ole rajoitettu!

Kiellettyjen nimien havaitseminen. Kaikki nimet näkyvät tiedostossa, on mahdollista muokata syitä ja lisätä omia nimiä tiedostoon. Nimitietokanta on otettu muista lähteistä. Nimien ja syiden määrää ei ole rajoitettu!

Ulkomaisten ohjelmistojen tunnistus. Ohjelmat tunnistetaan, jos niillä on tietoja setinfossa. Kaikki tiedot näkyvät tiedostossa, on mahdollista muokata syitä ja täydentää tiedostoa omilla tiedoillasi. Ohjelmistotietokanta on otettu muista lähteistä. Tietojen ja syiden määrää ei ole rajoitettu!

Kiellettyjen avainten havaitseminen soittimesta. Näppäimiä käytetään usein vieraiden ohjelmistojen käynnistämiseen, mutta ei aina. Kaikki avaimet näkyvät tiedostossa, tiedostoa on mahdollista muokata ja täydentää omilla avaimilla. Avainten määrää ja rangaistuksen syitä ei ole rajoitettu!

Fullupdate-tiimi havaitsi roskapostin. Plugin analysoi kuinka monta komentoa soitin on lähettänyt tietty aika.

Joidenkin automaattisten opasteiden ja automaattisten laukausten (Aimbot, Autoshot) tunnistaminen yksinkertaisilla laskelmilla.

Estä ohjelmat, jotka käyttävät EI Flash-toimintoa. Estäminen tapahtuu tavun kautta.

Nopean liikkeen havaitseminen kartalla, yksinkertainen menetelmä kehysten laskemiseen. Plugin toteuttaa eri tyyppistä laskentaa ja eroaa vastaavista. Menetelmä ei ole nopea, mutta tehokas.

Tarkista pelisuojan olemassaolo. Laajennus havaitsee lähes kaikki pelisuojan muunnelmat erilaisia tarkastuksia.

Toistuvien pelaajanimien muutosten havaitseminen. Sitä käytetään hankkimaan kolmannen osapuolen ohjelmistoja, joiden ominaisuuksiin kuuluu usein tapahtuva nimenvaihto.

Tarkista kielletyt aliakset ja skriptit. Tässä liitännässä toteutettu menetelmä eroaa muista vastaavista toiminnallisuudeltaan, nimittäin tarkistukset tapahtuvat askel askeleelta, ts. jokainen komento lähetetään pelaajalle silloin tällöin ja useammin kuin kerran, mikä taas vähentää palvelimen kuormitusta, on erilainen lähestymistapa tulleiden ja menneiden joukkueiden laskemiseen. Menetelmä ei ole nopea, mutta erittäin tehokas ja perusteellinen, ja itse alias, jonka liitännäinen havaitsi, näkyy myös rangaistuksen syyssä, esimerkiksi: CD Hack - tämä helpottaa ongelman löytämistä. Kaikki aliakset tulostetaan tiedostoon, on mahdollista muokata syytä ja täydentää tiedostoa omilla aliaksilla.

Havaitsee nopean pyörimisen oman akselinsa ympäri. Määritysmenetelmä on hyvin yksinkertainen ja koostuu vektorien laskemisesta, määritys ei tapahdu heti, vaan hetken kuluttua, mikä taas vähentää kuormaa.

Leviämisenestotunnistus (No Recoil eli No Spread). Havaitsemismenetelmä tapahtuu laskemalla liikesäde ja jotkin lisätarkastuksia, mikä vähentää väärät positiiviset monta kertaa.

Nopeiden veitseniskujen tunnistus (Fast Knife Hack). Tässä esitellyssä menetelmässä on tietty erikoisuus, nimittäin pätevä laskelma ja pelaajan toimien laskeminen veitsellä käsissään, joten palvelimen kuormituksen tulisi olla minimaalinen.

Tarkistamalla, onko joitain .spr-tiedostoja, jos ne puuttuvat, laajennus lataa ne automaattisesti asiakkaalle.

Plugin tekee automaattisen tilannekuvan juuri ennen rangaistusta.

Sillä on oma rangaistustyyppinsä jokaiselle havainnointityypille, mikä tekee laajennuksesta dynaamisemman.

On toiminto, joka ohittaa pelaajat, joilla on lippu tai lippujen sarja asetettuna user.ini- ja uac_global.cfg-tiedostoihin.

Plugin ei melkein lataa palvelinta, kaikki tarkistukset toimivat sujuvasti aiheuttamatta viiveitä, takertumista jne.

Vaaditut moduulit: Amxmodx, Fakemeta

Lokalisointi:- Venäjän kieli. - Englanti.

alalla

Versio: 2.0

Tekninen tuki: csall.ru

Kiitos testauksesta: Denson, Aleksei.

Muutosloki:

Versio 1.0

- Vapauta.

Versio 1.1

- Korjattu bugi tietopuskurilla.

- Lisätty useita lisätarkastuksia.

- Korjattu koodi.

Versio 1.2

- Korjattu svc:hen liittyvä bugi.

- Korjattu lähes kaikki tiedostot.

- Lisätty kuvaus jokaiseen toimintoon pyydettäessä.

- Paljon pienempi koodi, optimoitu.

- Muokattu aliaksien ja komentosarjojen skannaus.

- Lisätty lisämoduuleja. (Fakemeta, Hamsandwich)

- Pienempi lataus liitännästä, työ on sujuvaa ja hiljaista.

- Yhteydessä Steam päivitys, nopean toiminnan määritelmätyyppiä on muokattu.

- Lisätty check for aimbot, autoshot.

Versio 1.3

- Kiinteä menetelmä kiellettyjen aliasten ja komentosarjojen havaitsemiseen. Nyt se toimii entistä paremmin ja pehmeämmin.

- Lisätty sekki nopea kierto akselinsa ympäri. (Spin Hack)

- Lisätty tarkistus nopeille laukauksille. (fastfire hakkerointi)

- Hieman korjattu koodia Aim Hackin havaitsemiseksi "a.

Versio 1.4

- Hamsandwich-moduuli poistettu.

- Korjattu joitain bugeja.

- Poistettiin moduuli pikalaukausten tarpeettomiksi määrittämiseksi.

- Lisätty muuttuja uac_s_aimhack.

- Sovellettiin "ketjun" periaatetta eli jokainen toiminto käynnistää toisen.

- Muutettiin hieman suojatyypin määritelmää.

Versio 1.5

- Kiinteä moduuli kiellettyjen komentosarjojen ja aliasten havaitsemiseen.

- Kiinteä pelisuojan tunnistusmoduuli.

- Kiihdytetyn liikkeen määritysmoduuli korjattu.

- Pidentynyt tarkistusten välinen aika, vielä tasaisempi, vieläkin vakaampi.

- Parannettu havaitsemiskiertojärjestelmä.

- Korjattu kiellettyjen avainten tunnistus.

Versio 1.6

- Korjattu joitain virheitä koodissa.

- Lisätty joitain aliaksia.

- Lisätty uusia muuttujia.

- Lisätty hajoamisenestomoduuli.

Versio 1.7

Lisätty toisenlainen kiihdytetyn liikkeen määritelmä, nyt niitä on kaksi ja monimuoto.

Korjattu kielitiedosto.

Lisätty uusia muuttujia.

Lisätty suojausilmoitus.

Toivottavasti korjasin "Palvelin yritti lähettää virheellisen komennon"

Lokit näyttävät nyt pelaajan protokollan.

Versio 1.8

Korjattu joitain bugeja.

Kaikki viestit on siirretty chattiin näyttötilan säästämiseksi.

Korjattu joitain tiedostoja.

Kaikki tiedostot on vaihdettava.

Versio 1.9

Lisätty moduuli nopeiden veitseniskujen havaitsemiseen. (Fast Knife Hack)

Korjattu virhe, joka sisältää viestin suojan olemassaolosta.

Korjattu koodi.

Lisätty uusia muuttujia.

Versio 2.0

Lisätty 48/47-protokollien tarkistus.

Lisätty uac_steam-muuttuja.

Lisätty uusi uac_files.ini-tiedosto

Korjattu kirjaus.

Käyttäjätilien valvonta on luultavasti aliarvioitu ja ehkä jopa vihatuin ominaisuus, joka debytoi Vistassa ja josta tuli osa kaikkia myöhempiä Windows-versioita. Suurimmaksi osaksi se vihavirta, jota käyttäjät vuodattavat käyttäjätilien valvontaan, on mielestäni ansaittua, koska toiminnosta on todellista hyötyä. Olen täysin samaa mieltä siitä, että käyttäjätilien valvonta (jäljempänä yksinkertaisesti UAC) voi olla välillä melko ärsyttävää, mutta se otettiin käyttöön Windowsissa tarkoituksella. Ei, ei häiritä käyttäjiä, vaan helpottaa sujuva siirtyminen tavalliselta (rajoitetulta) tililtä järjestelmänvalvojan tiliksi.

Tässä artikkelissa selitän, mitä UAC on, miten se toimii, miksi sitä tarvitaan ja miten se määritetään. Tarkoitukseni ei ole neuvoa sinua, miksi sinun pitäisi käyttää UAC:ta, vaan kertoa sinulle, mitä menetät poistamalla tämän ominaisuuden käytöstä.

Hieman taustaa ja tilitietoja

Kuten sinun pitäisi tietää, Windows toimii niin kutsuttujen tilien kanssa. Niitä on kahta tyyppiä: ylläpitäjä ja vakio (rajoitettu).

Järjestelmänvalvojan tili antaa käyttäjälle täyden pääsyn kaikkiin ominaisuuksiin käyttöjärjestelmä, eli käyttäjä saa tehdä mitä haluaa. Tavallisen tilin käyttäjällä on rajoitetut oikeudet, ja siksi vain tietyt asiat ovat sallittuja. Tämä on yleensä mitä tahansa, joka vaikuttaa vain nykyiseen käyttäjään. Esimerkiksi: työpöydän taustakuvan vaihtaminen, hiiren asetukset, muuttaminen äänikaavio jne. Yleensä kaikki, mikä koskee tiettyä käyttäjää ja ei koske koko järjestelmää, on saatavilla vakiotilillä. Kaikkeen, mikä voi vaikuttaa järjestelmään kokonaisuutena, vaaditaan järjestelmänvalvojan oikeudet.

Yksi näille tileille määritetyistä tehtävistä on suojautua haitallisilta koodeilta. Yleisenä ajatuksena tässä on, että käyttäjä tekee normaalia työtä rajoitetulla tilillä ja vaihtaa järjestelmänvalvojan tilille vain, kun toiminto sitä vaatii. Niin paradoksaalista kuin se kuulostaakin, mutta haittaohjelma saada samantasoiset oikeudet, joilla käyttäjä kirjautui sisään.

Windows 2000:ssa ja Windows XP:ssä toimintojen suorittaminen järjestelmänvalvojan puolesta ei ole riittävän joustavaa, ja siksi ei ollut kovin kätevää työskennellä rajoitetun tilin alla. Yksi tapa suorittaa järjestelmänvalvojan toiminto näille järjestelmän versioille on kirjautua ulos rajoitetulta tililtä (tai nopea vaihto, jos käytössä on Windows XP) -> kirjaudu sisään järjestelmänvalvojan tilille -> suorita toiminto -> kirjaudu ulos järjestelmänvalvojan tilistä (tai nopea vaihto, jos käytössä on Windows XP) -> palaa rajoitettuun tiliin.

Toinen vaihtoehto on käyttää kontekstivalikko ja "Suorita eri käyttäjänä" -vaihtoehto, joka avaa ikkunan, jossa sinun on määritettävä asianmukainen järjestelmänvalvojan tili ja salasana, jotta voit suorittaa tiedoston järjestelmänvalvojana. Tämä on melko nopea tapa vaihtaa tililtä toiselle, mutta se ei koske tilanteita, joissa vaaditaan järjestelmänvalvojan oikeuksia. Toinen tämän menetelmän ongelma on, että järjestelmänvalvojan tilillä on oltava salasana tai suoritus epäonnistuu.

Tästä syystä Windows Vista esitteli käyttäjätilien valvontaominaisuuden, ja Windows 7 toi sen lähes täydelliseksi.

Mikä on UAC

UAC on Windows Vistan, 7:n, 8:n, 8.1:n ja 10:n ominaisuus, jonka tarkoituksena on tehdä siirtymisestä rajoitetusta järjestelmänvalvojaympäristöstä mahdollisimman sujuvaksi ja vaivattomaksi, jolloin tiedostoja ei tarvitse ajaa manuaalisesti järjestelmänvalvojana tai vaihtaa tilien välillä. Lisäksi UAC on ylimääräinen suojakerros, joka ei vaadi käyttäjältä juuri mitään vaivaa, mutta pystyy estämään vakavat vahingot.

Kuinka UAC toimii

Kun käyttäjä kirjautuu tililleen Windows-merkintä luo ns. käyttäjän pääsytunnus, joka sisältää tiettyjä tietoja tietystä tilistä ja pääasiassa erilaisia suojaustunnisteita, joita käyttöjärjestelmä käyttää hallitakseen pääsyä kyseiselle tilille. Toisin sanoen tämä tunnus on eräänlainen henkilökohtainen asiakirja (kuten esimerkiksi passi). Tämä koskee kaikkia Windows-versiot perustuu NT-ytimeen: NT, 2000, XP, Vista, 7, 8 ja 10.

Kun käyttäjä kirjautuu tavalliselle (rajoitetulle) tilille, luodaan tavallinen käyttäjätunnus rajoitetuilla oikeuksilla. Kun käyttäjä kirjautuu järjestelmänvalvojan tilille, ns. järjestelmänvalvojan tunnus täysi pääsy. Loogisesti.

Kuitenkin Windows Vistassa, 7:ssä, 8:ssa ja 10:ssä, jos UAC on käytössä ja käyttäjä on kirjautunut järjestelmänvalvojan tilille, Windows luo kaksi merkkiä. Järjestelmänvalvoja pysyy taustalla, ja tavallista käytetään Explorer.exe-ohjelman käynnistämiseen. Eli Explorer.exe toimii rajoitetuin oikeuksin. Tässä tapauksessa kaikista sen jälkeen käynnistetyistä prosesseista tulee Explorer.exe:n aliprosesseja, joilla on peritty rajoitetut pääprosessin oikeudet. Jos prosessi tarvitsee järjestelmänvalvojan oikeuksia, se pyytää järjestelmänvalvojan tunnuksen, ja Windows puolestaan pyytää käyttäjän lupaa myöntää tämä tunnus prosessille erityisen valintaikkunan muodossa.

Tämä valintaikkuna sisältää niin sanotun suojatun työpöydän, johon vain käyttöjärjestelmällä on pääsy. Se näyttää tummennetulta tilannekuvalta todellisesta työpöydästä ja sisältää vain vahvistusikkunan. järjestelmänvalvojan oikeudet ja ehkä kielibaari(jos useampi kuin yksi kieli on aktivoitu).

Jos käyttäjä on eri mieltä ja napsauttaa Ei, Windows estää prosessilta järjestelmänvalvojan tunnuksen. Ja jos hän suostuu ja valitsee "Kyllä", käyttöjärjestelmä myöntää prosessille sen tarvitsemat oikeudet, nimittäin järjestelmänvalvojan tunnuksen.

Jos prosessi on jo käynnissä rajoitetuilla oikeuksilla, se käynnistetään uudelleen korotetuilla (järjestelmänvalvojan) oikeuksilla. Prosessia ei voi "aloittaa" tai "ylennä" suoraan. Kun prosessi on aloitettu yhdellä tunnuksella, se ei voi saada muita oikeuksia ennen kuin se käynnistetään uudelleen uusilla oikeuksilla. Esimerkki on Task Manager, joka alkaa aina rajoitetuilla oikeuksilla. Jos napsautat "Näytä kaikkien käyttäjien prosessit" -painiketta, tehtävänhallinta suljetaan ja käynnistetään uudelleen, mutta järjestelmänvalvojan oikeuksilla.

Normaalia tiliä käytettäessä UAC-merkinnät pyytää sinua määrittämään tietyn järjestelmänvalvojan tilin ja antamaan salasanan:

Kuinka UAC suojaa käyttäjää

UAC itsessään ei tarjoa erityistä suojaa. Se vain helpottaa siirtymistä rajoitetusta ympäristöstä sellaiseen hallinnolliseen ympäristöön. Oikeampi kysymys siis on: Kuinka rajoitettu tili estää käyttäjää. Alla rajoitettu profiili Käyttäjäprosessit eivät voi käyttää tiettyjä järjestelmävyöhykkeitä:

- päälevyosio;

- muiden käyttäjien käyttäjäkansiot \Käyttäjät\-kansiossa;

- Ohjelmatiedostot -kansio

- Windows-kansio ja kaikki sen alikansiot;

- muiden tilien osiot järjestelmän rekisteri

- HKEY_LOCAL_MACHINE-avain järjestelmän rekisterissä.

Mikä tahansa prosessi (tai vahingoittava koodi) ilman järjestelmänvalvojan oikeuksia ei pääse syvälle järjestelmään ilman pääsyä tarvittaviin kansioihin ja rekisteriavaimiin, eikä siksi voi aiheuttaa vakavaa vahinkoa järjestelmälle.

Voiko UAC häiritä vanhempia ohjelmia, jotka eivät ole virallisesti yhteensopivia Vista/7/8/10 kanssa

Ei pitäisi. Kun UAC on käytössä, myös virtualisointi on käytössä. Jotkut vanhat ja/tai yksinkertaisesti huolimattomat ohjelmat eivät käytä oikeita kansioita tiedostojen (asetukset, lokit jne.) tallentamiseen. Oikeat kansiot ovat kunkin tilin AppData-hakemistossa olevia kansioita, joihin kukin ohjelma voi luoda kansion tallentaakseen haluamansa.

Jotkut ohjelmat yrittävät tallentaa tiedostonsa Ohjelmatiedostoihin ja/tai Windowsiin. Jos ohjelmaa ajetaan järjestelmänvalvojan oikeuksilla, tämä ei ole ongelma. Jos ohjelma kuitenkin toimii rajoitetuilla käyttöoikeuksilla, se ei voi tehdä muutoksia tiedostoihin/kansioihin Ohjelmatiedostoissa ja/tai Windowsissa. Käyttöjärjestelmä ei yksinkertaisesti salli sitä.

Tällaisten ohjelmien ongelmien estämiseksi Windows tarjoaa kansioiden ja rekisteriavainten virtualisoinnin, joihin rajoitetuilla oikeuksilla varustetuilla ohjelmilla ei periaatteessa ole pääsyä. Kun vastaava ohjelma yrittää luoda tiedoston suojattuun kansioon, käyttöjärjestelmä ohjaa sen uudelleen erityinen kansio VirtualStore sijaitsee X:\Käyttäjät\<имя-вашего-профиля>\AppData\Local\(jossa X: on järjestelmäosio, yleensä C:). Nuo. itse ohjelman silmin kaikki on kunnossa. Se ei törmää esteisiin ja uskoo luovansa tiedostoja/kansioita juuri sinne, missä se haluaa. VirtualStore sisältää yleensä sisäkkäisiä Ohjelmakansiot Tiedostot ja Windows. Tässä on kuvakaappaus VirtualStore-kansiossani olevista ohjelmatiedostoista:

Ja tässä on esimerkiksi SopCast-kansion sisältö:

Nuo. Jos UAC pysäytetään tai ohjelmaa ajettiin aina järjestelmänvalvojan oikeuksilla, nämä tiedostot/kansiot luodaan kansioon C:\Program Files\SopCast. Windows XP:ssä nämä tiedostot ja kansiot olisi luotu ilman ongelmia, koska siinä kaikilla ohjelmilla on oletuksena järjestelmänvalvojan oikeudet.

Tätä ei tietenkään tule ottaa kehittäjien huomioon pysyvä ratkaisu. Jokaisen tekijän velvollisuus on luoda ohjelmisto, joka on täysin yhteensopiva nykyisten käyttöjärjestelmien kanssa.

UAC-valintaikkunat

Olet ehkä huomannut, että on olemassa vain kolme erilaista UAC-valintaikkunaa. Tässä tarkastellaan niitä Windows 7:ssä, 8.x:ssä ja 10:ssä. Vistassa valintaikkunat ovat hieman erilaisia, mutta emme käsittele niitä.

Ensimmäisen ikkunatyypin yläosassa on tummansininen raita ja vasemmalla kilpikuvake. yläkulma, joka on jaettu 2 siniseen ja 2 keltaiseen osaan. Tämä ikkuna tulee näkyviin, kun tarvitaan vahvistus prosessille, jossa on käyttöjärjestelmään kuuluva digitaalinen allekirjoitus - ns. Windowsin binäärit. Puhumme niistä alla.

Toisessa ikkunatyypissä on myös tummansininen nauha, mutta kilpikuvake on kokonaan sininen ja siinä on kysymysmerkki. Tämä ikkuna tulee näkyviin, kun digitaalisesti allekirjoitetun prosessin vahvistus vaaditaan, mutta prosessi/tiedosto ei kuulu käyttöjärjestelmään.

Kolmas ikkuna on koristeltu oranssilla raidalla, kilpi on myös oranssi, mutta huutomerkki. Tämä valintaikkuna tulee näkyviin, kun prosessille ilman digitaalista allekirjoitusta vaaditaan vahvistus.

UAC-asetukset

Käyttäjätilien valvonta-asetukset (toimintatilat) sijaitsevat Ohjauspaneeli -> Järjestelmä ja suojaus -> Muuta käyttäjätilien valvontaasetuksia. Niitä on vain 4:

Aina ilmoittaminen on korkein taso. Tämä tila vastaa tapaa, jolla UAC toimii Windows Vistassa. Tässä tilassa järjestelmä vaatii aina järjestelmänvalvojan oikeuksien vahvistuksen prosessista ja sen vaatimistapauksista riippumatta.

Toinen taso on oletusarvo Windows 7:ssä, 8.x:ssä ja 10:ssä. Tämä Windows-tila ei avaa UAC-ikkunaa, kun kyse on niin sanotuista Windows-binaareista. Nuo. jos järjestelmänvalvojan oikeuksia vaativa tiedosto/prosessi täyttää seuraavat 3 ehtoa, käyttöjärjestelmä myöntää ne automaattisesti ilman käyttäjän vahvistusta:

- tiedostossa on upotettu tai muodossa erillinen tiedosto manifesti (manifest), joka osoittaa oikeuksien automaattisen korotuksen;

- tiedosto sijaitsee Windows-kansiossa (tai missä tahansa sen alikansioissa);

- tiedosto on allekirjoitettu voimassa olevalla Windows-digitaaliallekirjoituksella.

Kolmas tila on sama kuin toinen (edellinen), mutta sillä erolla, että se ei käytä suojattua työpöytää. Eli näyttö ei himmene, mutta UAC-valintaikkuna tulee näkyviin kuten mikä tahansa muu. Microsoft ei suosittele tämän vaihtoehdon käyttöä, ja selitän miksi myöhemmin.

Älä ilmoita minulle on neljäs ja viimeinen taso. Itse asiassa tämä tarkoittaa täydellinen sammutus UAC.

Tässä on kaksi huomautusta:

- digitaalinen Windowsin allekirjoitus viittaa erityisesti käyttöjärjestelmään. Sanon tämän, koska on myös tiedostoja, jotka Microsoft on allekirjoittanut digitaalisesti. Nämä ovat kaksi erillistä allekirjoitusta, joiden vain UAC tunnistaa digitaalinen allekirjoitus Windows, koska se toimii todisteena siitä, että tiedosto ei ole vain Microsoftilta, vaan se on osa käyttöjärjestelmää.

- Ei kaikki Windows-tiedostoja on manifesti automaattista nousua varten. Jotkut tiedostot ovat tarkoituksella vailla tätä. Esimerkiksi regedit.exe ja cmd.exe. On selvää, että toinen on vailla automaattista edistämistä, koska sitä käytetään hyvin usein muiden prosessien käynnistämiseen, ja kuten jo mainittiin, jokainen uusi prosessi perii sen käynnistäneen prosessin oikeudet. Tämä tarkoittaa, että kuka tahansa voi käyttää komentoriviä suorittaakseen saumattomasti kaikkia prosesseja järjestelmänvalvojan oikeuksin. Onneksi Microsoft ei ole tyhmä.

Miksi suojatun työpöydän käyttö on tärkeää

Suojattu työpöytä estää kaiken mahdollista häiriötä ja muiden prosessien vaikutus. Kuten edellä mainittiin, vain käyttöjärjestelmällä on pääsy siihen ja sen avulla se hyväksyy vain peruskomennot käyttäjältä, eli Kyllä- tai Ei-painikkeen painamisen.

Jos et käytä suojattua työpöytää, hyökkääjä voi väärentää UAC-ikkunan huijatakseen sinut käynnistämään oman haitallinen tiedosto ylläpitäjän oikeuksilla.

Milloin järjestelmänvalvojan oikeuksia tarvitaan? Milloin UAC-ikkuna tulee näkyviin?

Yleensä on kolme tapausta, joissa UAC osoittaa käyttäjälle:

- kun muutat järjestelmän (ei käyttäjän) asetuksia, vaikka itse asiassa tämä koskee vain UAC:n enimmäistasoa;

- kun asennat tai poistat ohjelman/ohjaimen;

- kun sovellus/prosessi vaatii järjestelmänvalvojan oikeuksia tehdäkseen muutoksia järjestelmätiedostoihin/kansioihin tai rekisteriavaimiin.

Miksi on tärkeää olla poistamatta UAC:ta käytöstä?

Käyttäjätilien valvonta tarjoaa korkeatasoisen suojan, eikä vaadi juuri mitään vastineeksi. Eli suhde hyödyllistä toimintaa UAC on erittäin korkea. En ymmärrä miksi hän ärsyttää ihmisiä niin paljon. SISÄÄN päivittäinen työ Keskimääräinen käyttäjä näkee UAC-ikkunan 1-2 kertaa päivässä. Ehkä jopa 0. Onko se paljon?

Keskivertokäyttäjä muuttaa järjestelmän asetuksia harvoin, ja kun hän tekee, UAC ei välitä kysymyksistä, jos hän työskentelee oletusasetusten kanssa.

Keskivertokäyttäjä ei asenna ohjaimia ja ohjelmia joka päivä. Kaikki kuljettajat ja useimmat tarvittavat ohjelmat asennettu kerran - jälkeen Windowsin asennus. Tämä on siis suurin prosenttiosuus UAC-pyynnöistä. Sen jälkeen UAC häiritsee vain päivityksiä, mutta uusia versioita ohjelmista ei julkaista joka päivä, ohjaimista puhumattakaan. Lisäksi monet eivät päivitä ohjelmia tai ohjaimia ollenkaan, mikä vähentää entisestään UAC-ongelmia.

Hyvin harvat ohjelmat tarvitsevat järjestelmänvalvojan oikeudet tehdäkseen työnsä. Nämä ovat pääasiassa eheyttäjiä, puhdistus- ja optimointityökaluja, joitain diagnostiikkaohjelmia (AIDA64, HWMonitor, SpeedFan jne.) ja järjestelmäasetuksia ( Process Explorer ja esimerkiksi Autoruns, mutta vain jos sinun täytyy tehdä jotain erityistä - esimerkiksi poistaa ohjain / palvelu tai ohjelma, joka alkaa Windowsista). Ja kaikki nämä ovat ohjelmia, joita joko ei voi käyttää ollenkaan tai harvoin. Kaikki usein käytetyt sovellukset toimivat täydellisesti UAC:n kanssa eivätkä esitä kysymyksiä:

- multimediasoittimet(ääni ja/tai video);

- video/audiomuuntimet;

- ohjelmat kuvan/videon/äänen käsittelyyn;

- ohjelmat kuvakaappausten kaappaamiseen työpöydältä tai videotallennukseen sillä;

- Kuvien katseluohjelmat;

- Web-selaimet;

- tiedostojen lataajat (latausten hallintaohjelmat ja P2P-verkkoasiakkaat);

- FTP-asiakkaat;

- Pikaviestit tai ohjelmat ääni-/videoviestintään;

- levyjen poltto-ohjelmistot;

- arkistaattorit;

- tekstieditorit;

- PDF-lukijat;

- virtuaalikoneet;

- jne.

Jopa Windows-päivitysten asentaminen ei ota UAC-ikkunaa käyttöön.

Jotkut ihmiset ovat valmiita uhraamaan 1-2 minuuttia tai enemmän päivässä järjestelmän "optimoimiseksi" vinoilla ohjelmilla, jotka eivät tee mitään hyödyllistä, mutta eivät ole valmiita käyttämään muutamaa sekuntia päivässä vastaamaan UAC-kehotuksiin.

Erilaisia lausuntoja, kuten "I edistynyt käyttäjä ja osaavat suojautua” ei riitä, koska kukaan ei ole vakuutettu eikä tiettyjen tilanteiden lopputulos aina riipu käyttäjästä. Lisäksi ihmiset tekevät virheitä, se tapahtuu kaikille.

Annan sinulle yhden esimerkin: oletetaan, että käytät ohjelmaa, jossa on haavoittuvuuksia, ja jonain päivänä päädyt sivustolle, joka hyödyntää näitä haavoittuvuuksia. Jos käyttäjätilien valvonta on käytössä ja ohjelma toimii rajoitetuin oikeuksin, hyökkääjä ei voi aiheuttaa paljon ongelmia. Muuten järjestelmävauriot voivat olla valtavia.

Ja tämä on vain yksi monista esimerkeistä.

Suorita sovelluksia Windowsin kanssa järjestelmänvalvojan oikeuksilla

Myönnän, että ehkä jotkut käyttäjät sammuttavat UAC:n vain voidakseen ajaa ohjelmia Windowsin kanssa ja järjestelmänvalvojan oikeuksin. Tavallisella tavalla tämä ei ole mahdollista, koska UAC ei voi lähettää pyyntöä käyttäjälle ennen kuin työpöytä on ladattu. Voit kuitenkin jättää UAC:n käyttöön. Täällä hän on:

- avata Tehtävien ajoitus;

- klikkaus Luo tehtävä;

- kentällä Nimi kirjoita mitä haluat ja ota vaihtoehto käyttöön ikkunan alareunassa Juokse korkeimmilla oikeuksilla;

- siirry välilehteen liipaisimet ja paina Luoda;

- valitse yläreunasta avattavasta valikosta Kun kirjaudut sisään; Jos haluat luoda tehtävän tietylle käyttäjälle, valitse vaihtoehto Käyttäjä ja napsauta sitten Vaihda käyttäjää; kirjoita käyttäjätunnuksesi ja vahvista painamalla -painiketta OK;

- siirry välilehteen Toiminnot ja paina Luoda;

- klikkaus Yleiskatsaus, valitse sopiva sovellus ja vahvista valintasi;

- siirry välilehteen Ehdot ja poista vaihtoehto käytöstä Käytä vain verkkovirralla;

- -välilehti Parametrit poista käytöstä Pysäytä tehtävä pidempään -vaihtoehto;

- vahvista painamalla OK.

Valmis. Tehtävä on lisätty, jotta sovellus latautuu nyt automaattisesti järjestelmänvalvojan oikeuksin. Tässä on kuitenkin yksi pieni pulma: kaikki tällaiset tehtävät suoritetaan normaalia alhaisemmalla prioriteetilla - normaalin alapuolella (normin alapuolella). Jos se sopii sinulle, niin kaikki on kunnossa. Jos ei, sinun on työskenneltävä hieman kovemmin:

- juosta Tehtävien ajoitus jos olet jo sulkenut sen;

- valitse Tehtävien ajoituskirjasto;

- merkitse tehtäväsi, napsauta Viedä ja tallenna se .xml-muodossa;

- avaa .xml-tiedosto tekstieditori;

- etsi osio

7 , jonka pitäisi olla tiedoston lopussa ja muuta seitsemän (7) avaus- ja sulkemistunnisteen välissä viiteen (5); - tallenna tiedosto;

- korosta tehtäväsi uudelleen Task Schedulerissa ja napsauta Poistaa ja vahvista poisto;

- nyt klikkaa Tuo tehtävä, valitse juuri tallentamasi tiedosto ja napsauta painiketta OK.

Siinä kaikki. Päätät siitä, käytätkö UAC:ta vai et, mutta on tärkeää tietää, mitä menetät poistamalla tämän ominaisuuden käytöstä, sekä tiedostaa riskit. Kiitos huomiosta!

Hyvää päivän jatkoa!